La falla en el protocolo Bluetooth se ha dejado desatendida durante más de una década, pero los truenos aún golpean. ¡Comprueba tus dispositivos!

Los científicos israelíes Eli Biham Lior y Newman han descubierto una grave vulnerabilidad criptográfica en la especificación del Bluetooth estándar. La violación permite que un atacante realice un ataque de

hombre en el medio para interceptar y reemplazar las claves de cifrado durante una conexión entre dos dispositivos. El problema se debe a una verificación insuficiente de los parámetros de seguridad y afecta la implementación del protocolo en los controladores de dispositivos de proveedores como Apple, Qualcomm, Intel y Broadcom, y muchos otros.

El número de vulnerabilidad

CVE-2018-5383 , que fue

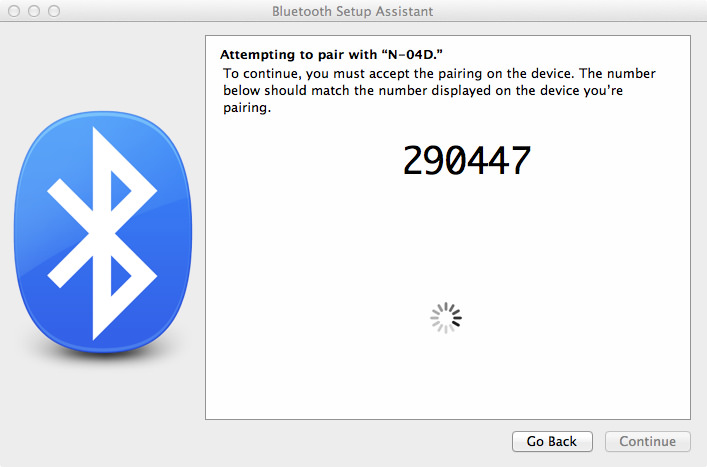

anunciado por Bluetooth SIG, potencialmente permite a los atacantes interferir con el proceso de emparejar dos dispositivos a través de Bluetooth.

Imagen digit.in

Imagen digit.in Cómo se emparejan los dispositivos Bluetooth

Durante el proceso de emparejamiento, los dispositivos "acuerdan" la creación de una clave privada compartida, que se utilizará para cifrar los datos. El intercambio de datos inicial tiene lugar sobre un canal de radio desprotegido dentro del marco del

protocolo Diffie-Hellman de curva elíptica (ECDH).

Durante el emparejamiento, los dos dispositivos establecen una relación, creando un secreto compartido conocido como clave de enlace. Si ambos dispositivos almacenan la misma clave de comunicación, se denominan emparejados o emparejados. Un dispositivo que solo quiere comunicarse con un dispositivo emparejado puede autenticar criptográficamente el identificador de otro dispositivo, asegurando que sea el mismo dispositivo con el que se emparejó previamente. Después de crear la clave de comunicación, la comunicación a través del

protocolo de comunicación

Asynchronous Connection-Less (ACL) entre dispositivos se puede cifrar para proteger los datos intercambiados de las escuchas. El usuario puede, a petición suya, eliminar las claves de comunicación del dispositivo que posee, lo que desconecta la conexión entre los dispositivos. Por lo tanto, el segundo dispositivo del antiguo "par" del dispositivo aún puede almacenar la clave de comunicación para el dispositivo con el que ya no está emparejado.

¿Qué es la vulnerabilidad?

Investigadores israelíes han descubierto que, en muchos casos, es demasiado fácil verificar los parámetros de la curva elíptica utilizada para el cifrado. Esta omisión permite que un atacante no autorizado en la zona de recepción de señal realice la sustitución de una clave pública incorrecta durante el emparejamiento de dispositivos Bluetooth y con una alta probabilidad de imponer una clave de sesión utilizada para cifrar el canal de comunicación.

Un dispositivo atacante debe interceptar el intercambio de clave pública, silenciar cada transmisión antes de que sea recibida por la parte receptora, enviar un acuse de recibo al dispositivo emisor y luego enviar el paquete de datos maliciosos al dispositivo receptor en un período de tiempo limitado.

Sin embargo, si solo uno de los dispositivos conectados es vulnerable, es probable que el ataque falle. Una vez recibida la clave, el atacante puede interceptar, descifrar y realizar cambios en el tráfico Bluetooth entre dos dispositivos vulnerables.

Imagen de arstechnica.com

Imagen de arstechnica.comLa explotación de la vulnerabilidad parece bastante complicada, pero bastante real, especialmente en combinación con la ingeniería social y el bajo nivel de calificación de las víctimas potenciales. El hacker debe estar ubicado en un área bastante pequeña (varios metros) de recepción confiable de la señal Bluetooth de ambos dispositivos atacados. Sin embargo, si tiene éxito, el hacker obtiene la mayor cantidad de oportunidades para actividades maliciosas.

La causa de la vulnerabilidad es la presencia en la especificación de Bluetooth de solo recomendaciones opcionales para verificar las claves públicas al emparejar dispositivos en los modos Bluetooth LE Secure Connections y Bluetooth Secure Simple Pairing. Actualmente, el grupo Bluetooth SIG ya ha realizado correcciones a la especificación y ha traído el procedimiento de verificación de las claves públicas a la categoría de las obligatorias, y ha agregado la verificación del cumplimiento del nuevo requisito en las pruebas de certificación.

Área afectada

La vulnerabilidad está presente en el firmware y los controladores de varios fabricantes, incluidos,

pero no limitado a proveedores como Apple, Broadcom, QUALCOMM e Intel. Afortunadamente para los usuarios de MacOS, Apple lanzó una corrección de errores el 23 de julio.

Dell ha publicado un nuevo controlador para

módulos basados en

Qualcomm que utiliza, mientras que la actualización de emergencia de Lenovo es para dispositivos con

módulos basados en Intel .

LG y

Huawei mencionaron CVE-2018-5383 en sus boletines de actualización móvil de julio.

Todavía no se sabe si la vulnerabilidad afecta a Android, Google o el kernel de Linux de manera global. Esto no se menciona en el

Boletín de seguridad de Google Android de julio ni en boletines anteriores.

Aunque Microsoft dijo que el sistema de Windows no se vio directamente afectado, Intel ha

publicado listas de numerosos módulos inalámbricos cuyo software para Windows 7, 8.1 y 10, así como para computadoras basadas en Chrome OS y Linux, es vulnerable.

Precaución

Vale la pena recordar que si su dispositivo móvil es anterior a dos o tres años, también puede estar expuesto a esta y otras vulnerabilidades de Bluetooth, pero se quedará sin un parche de seguridad del fabricante. Se recomienda no mantener Bluetooth activado permanentemente sin una necesidad real (o mejor no activarlo en absoluto) y emparejar dispositivos solo en un entorno seguro.