Una historia de coincidencia, suerte y recompensa.

Hace dos años,

dinikin escribió una

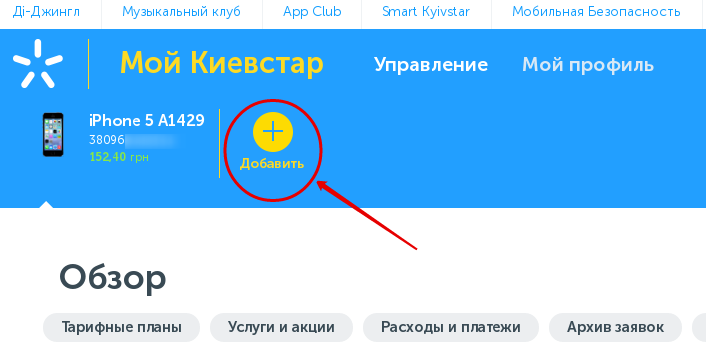

publicación sobre cómo encontró una vulnerabilidad en el

tablero del operador móvil más grande

de Ucrania, Kyivstar. La vulnerabilidad permitió agregar cualquier número de teléfono Kyivstar a su cuenta sin verificación y administrarlo por completo:

- ver saldo y detalles de llamadas;

- ver el código PUK y el número de serie de la tarjeta SIM, que le permite reemplazar la tarjeta SIM usted mismo;

- agregar nuevos servicios y cambiar el plan de tarifas;

- y lo más importante, transfiera dinero de un teléfono a otro.

La vulnerabilidad se cerró, y el autor, en agradecimiento, recibió

un gran bono al conectar 4.000 megabytes de Internet durante 3 meses.

Más tarde, el

usuario de rewiaca habruble en su publicación "

Por qué no hay hackers blancos en Ucrania o la historia de hackear Kyivstar " describió la situación con una recompensa tan generosa más emocionalmente.

En los comentarios, se señaló a Vitaly Sultan,

Soultan , el Director Digital Kyivstar,

prometiendo lanzarlo pronto en Bug Bounty.

Y ahora, después de casi dos años, Kyivstar

anuncia el lanzamiento de su propio programa Bug Bounty. Una de las primeras frases en el anuncio fue la siguiente:

Kyivstar señaló que decidieron lanzar el programa después de encontrar una vulnerabilidad durante las pruebas beta del sistema actualizado My Kyivstar.

Como puede ver, la compañía es falsa, porque fue el usuario Habrahabr.ru

dinikin quien encontró la vulnerabilidad en el sistema My Kyivstar.

Algunas letrasIncluso antes del lanzamiento de Bug Bounty, encontré en el sitio web Kyivstar la oportunidad de recibir información sobre la solvencia de los clientes de la compañía por número de teléfono, así como si este o ese número está activo.

Y sabiendo cuánto gasta el suscriptor, las personas deshonestas pueden usar esos números para llamar, o simplemente recopilar y vender una base de datos de números para su distribución.

Pero el programa de reembolso de vulnerabilidad se lanzó durante solo 2 semanas, después de lo cual cambié al modo privado, y no tuve tiempo para informarles sobre el problema (y al final se describe qué sucede si envía una señal a través de canales de comunicación que no están destinados a presentar dichas aplicaciones). la misma

publicación sobre Kyivstar).

Hablando con

w9w sobre otros temas, resultó que tuvo la oportunidad de enviar un informe al programa privado de Kyivstar. Se decidió tratar de transmitir el problema a través de un colega. Pero mientras estaba compilando una descripción y recogiendo capturas de pantalla, el operador móvil nuevamente abrió el acceso a

Bug Bounty a todos.

Por lo tanto, diseñé independientemente el caso que descubrí. Después de recibir la respuesta de que esto es parte de la lógica del trabajo y de los riesgos asumidos en la etapa de su implementación, no discutí.

Por la noche, encontré en mi carpeta de Spam una carta del dominio Kyivstar con un archivo adjunto HTML.

Y aquí comienza la diversión.A pesar de que el nombre del remitente coincidió con el nombre del empleado que respondió a mi solicitud anterior en la plataforma Bugcrowd, el correo electrónico no llegó a la casilla que se utilizó para el registro.

Después de verificar el archivo adjunto en busca de virus, abrirlo con un cuaderno y buscar en Google el remitente, todavía no podía creer tal coincidencia: estos eran marcadores del navegador de la computadora de trabajo del empleado de Kyivstar.

El operador de telefonía móvil más grande de Ucrania tuvo la suerte de que una carta con un archivo adjunto del formulario "Marcadores_Julio.2018.html" no llegó a ninguna parte (perdón por la tautología), sino a alguien que comprende el valor de dichos datos y las consecuencias de su pérdida.

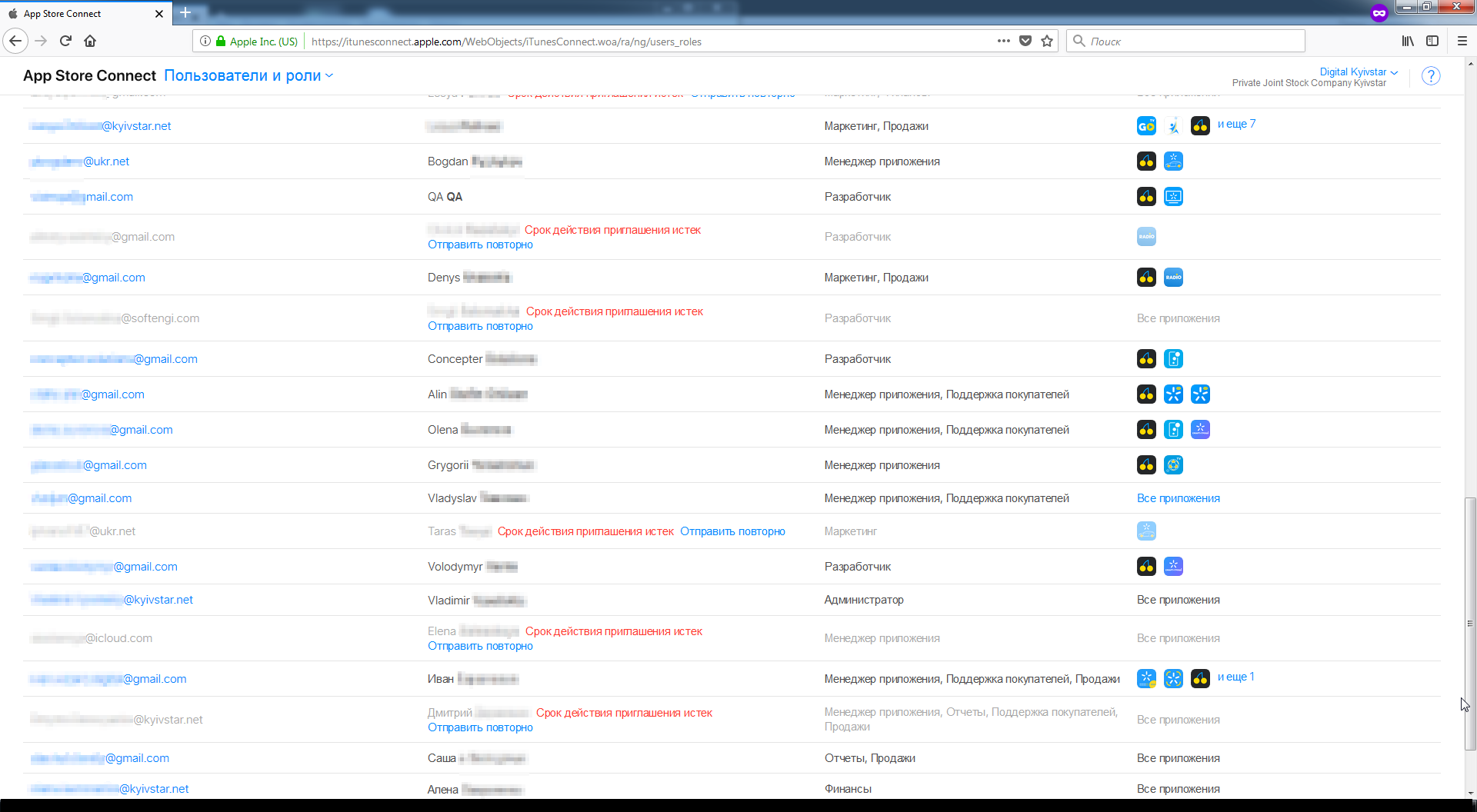

Había 113 marcadores en total en el archivo. Y entre los diversos enlaces, tanto para el trabajo (que no se abrió desde la red externa), como no tanto, hubo uno que se abrió, que me abrió los ojos por cinco centavos.

El enlace condujo a un archivo desprotegido, que, entre otras cosas, contenía las siguientes columnas: "URL del servicio", "Iniciar sesión" y "Contraseña":

(para ampliar la imagen, ábrala en una pestaña nueva)

(para ampliar la imagen, ábrala en una pestaña nueva)Pensando nuevamente, ya sea falso o

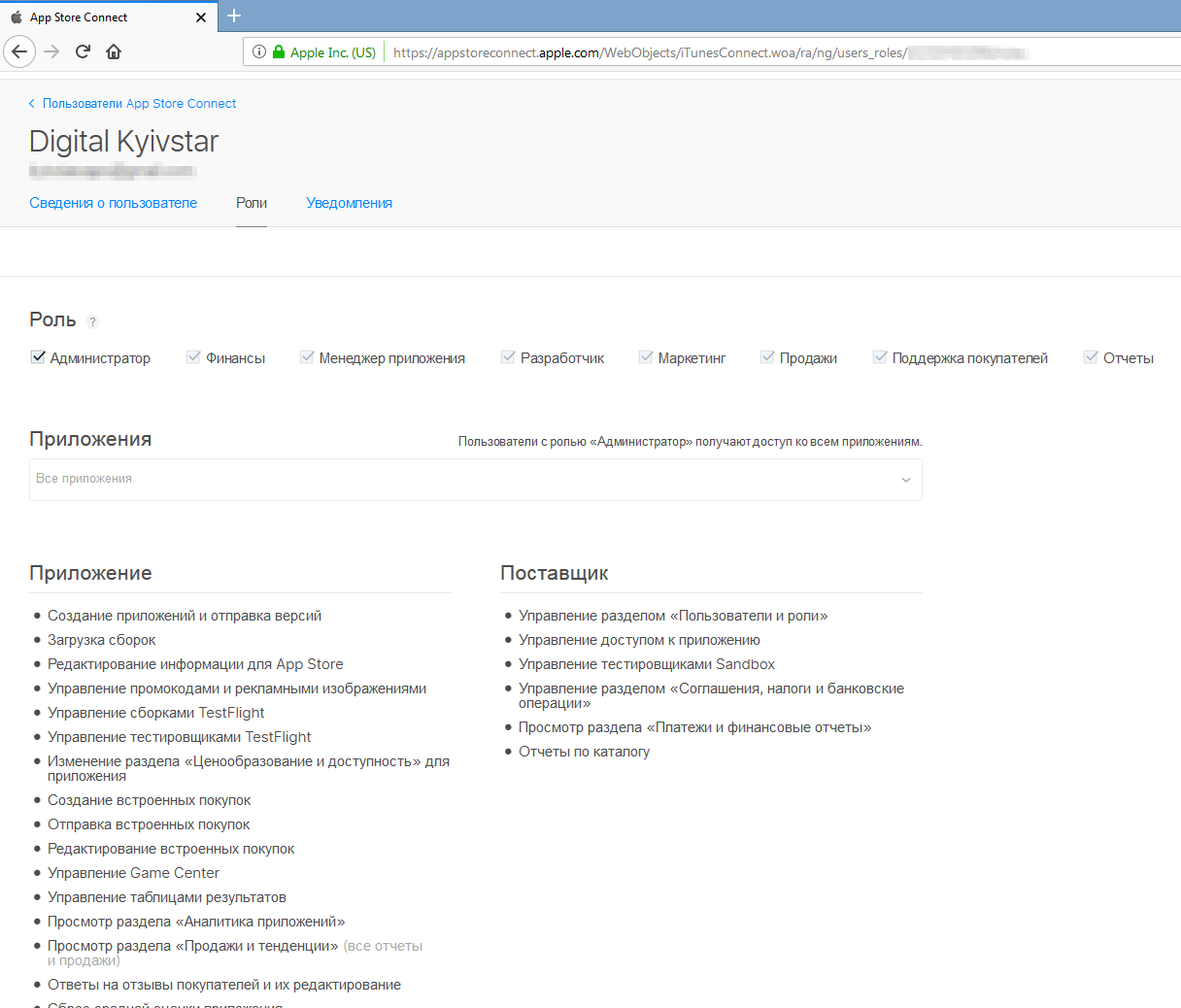

honeypot , intenté iniciar sesión en varios de los servicios, esperando un obstáculo en forma de autenticación de dos factores. Pero ella se había ido y entré. Iniciado sesión como administrador:

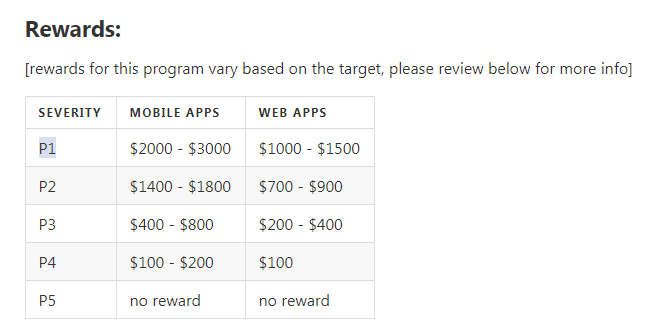

Entender que el acceso con derechos de administrador es crítico, al día siguiente rápidamente creé y envié una solicitud a Kyivstar en el mismo Bugcrowd. Más tarde recibí un agradecimiento, puntos de reputación y $ 50.

$ 50 para acceso a cuentas con un valor oficial total de más de $ 5,800.

Escribí que el acceso a los servicios de la lista con derechos de administrador:

Servicios web de Amazon

Desarrollador de Apple

Acción móvil

Aplicación annie

Disqus

Desarrolladores de Google

Centro de desarrollo de Windows

KBRemote

Jira

Smartsheet

Pushwoosh

TicketForEvent

Desarrolladores de Samsung

CMS para bigdata.kyivstar.ua y hub.kyivstar.ua

Gmail

Zeplin

Prezi

Bitbucket

Este es un problema crítico, es el acceso a casi toda la estructura de la empresa y los servicios que utiliza.

Confiando en el daño potencial para el negocio, la reputación y los clientes, y solo mirando la tabla de recompensas Kyivstar, donde mi señal recibió prioridad P1 (Exposición de datos confidenciales: datos críticamente sensibles - Divulgación de contraseñas), esperaba más:

Perder el acceso a tales servicios de cualquier empresa digital es un duro golpe para los negocios y la reputación. Esto es mucho peor que un tipo de vulnerabilidad, esto es acceso completo. Esta es información útil de Klondike para cualquier criminal.

Usando solo una cuenta, por ejemplo, en Apple Developer, un atacante puede cambiar el nombre de usuario y la contraseña y cargar sus compilaciones de aplicaciones o simplemente agregarse al administrador, dejando la puerta trasera.

Sin embargo, Kyivstar se mantuvo firme: "Gracias, aquí hay $ 50 para usted, este hallazgo está más allá del alcance del programa".

Es una pena que, debido a tales decisiones de las corporaciones, las personas honestas piensen dónde reportar tales cosas: a través de canales oficiales como yo, o mejor, para encontrar a alguien que ofrezca más por esta información. Las propias empresas empujan a las personas a malos pensamientos y acciones.

Y el punto no está en el dinero, sino en la falta de respeto de la compañía hacia mí. Mientras que en uno de los bancos encontré oportunidades para recibir recibos de otros clientes y me pagaron un poco más de $ 300 por cada oportunidad que encontré, también hay servicios de pago que pagaron menos de $ 20 por la misma vulnerabilidad, y nada, no estoy enojado con los segundos, 500 UAH dinero tambien. Pero aqui ...

Quizás me equivoqué al esperar una mayor recompensa. Seleccione en las opciones de la encuesta a continuación la remuneración correcta en su opinión en esta situación. Puedes expresar tu opinión aquí en los comentarios.

PD: cada regla tiene una excepción.

UPD del 01/09/2019: respuestas publicadas a las preguntas derivadas de la lectura de esta publicación + nuevo problema de Kyivstar: https://habr.com/post/435074/