Las noticias de alto perfil del año pasado sobre la máquina de café, que infectó las computadoras de una de las plantas petroquímicas europeas con un virus ransomware, así como otros casos frecuentes que involucran electrodomésticos, dispositivos robóticos, drones y otros dispositivos y sistemas inteligentes utilizados en la ciudad, la oficina, las empresas, en producción y otras áreas de las cuales escuchamos cada vez más de los medios, por ejemplo:

- el robot de limpieza del hogar se encendió solo, se subió a la estufa eléctrica, empujó la sartén sobre el quemador y se quemó, casi quemando el departamento de sus dueños;

- guardia de seguridad ahogado en la fuente de un centro de negocios;

- un hombre robot cortacésped que escapó de un trabajo y cortó una manguera de combustible en el camino;

- un robot cirujano golpeando a pacientes durante operaciones y sujetando tejidos de órganos internos con su mano;

- controlar las intercepciones de vehículos aéreos no tripulados;

- casos de parada de dispositivos industriales responsables de los sistemas de control, calefacción y refrigeración;

- piratería de juguetes inteligentes para niños, relojes, pulseras de fitness y otros dispositivos personales y de oficina portátiles,

Todo esto nos hace pensar durante mucho tiempo sobre el nivel de seguridad de los sistemas y dispositivos inteligentes que encontramos en la vida cotidiana ...

Algunos de estos casos pueden ser una simple falla de los dispositivos inteligentes, pero la mayoría de ellos son acciones maliciosas planificadas destinadas a obtener diversos beneficios debido a las acciones comprometidas.

En una era de gran cantidad de ataques de piratas informáticos y otras amenazas cibernéticas, es necesario aumentar la seguridad de sus propios dispositivos corporativos. Y las empresas deben pensar en la seguridad del uso de sistemas inteligentes en sus procesos comerciales, en la industria, la fabricación, la medicina, etc., principalmente para reducir los riesgos de fallas simples en los equipos debido a intervenciones de terceros y, por supuesto, la protección de datos personales y corporativos transmitidos y almacenados.

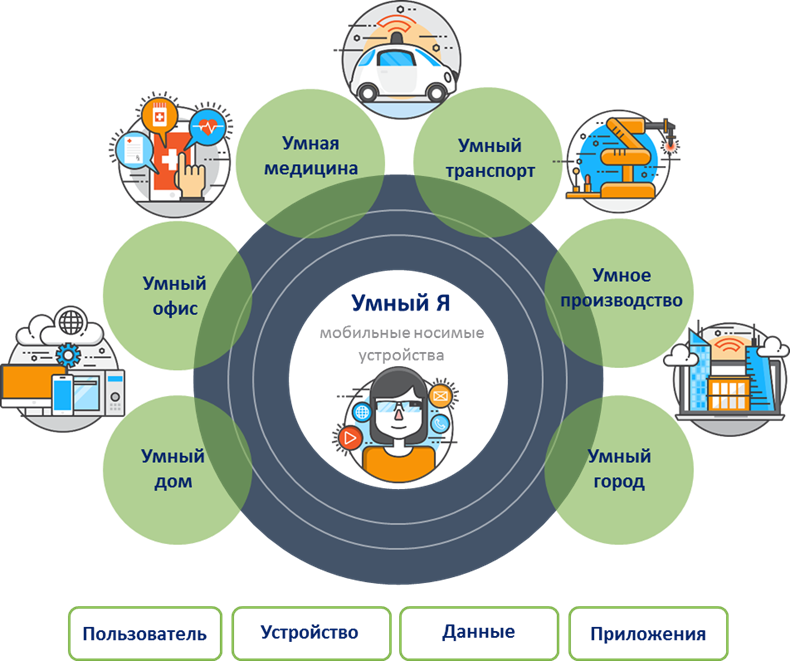

Las cosas inteligentes ya nos acompañan a todas partes: en la ciudad, en el hogar, en la oficina, así como en medicina, transporte, fabricación, industria, agricultura, logística, electricidad y otros campos, y cada año se repone esta lista, y nos estamos acercando cada vez más. Nos acercamos a un entorno "inteligente" pero aún no seguro.

En el mercado de rápido crecimiento para el Internet de las cosas, como una de las tecnologías más prometedoras de los próximos años, los desarrolladores dedican poco tiempo y no mucha importancia a la seguridad de los dispositivos, enfocados en desarrollar los propios sistemas, para no perder su nicho en el mercado y ser uno de los innovadores en este campo de productos y productos. servicios

Tal carrera en el desarrollo y lanzamiento de más y más dispositivos inteligentes permite a los atacantes desplegar adecuadamente en su hipóstasis.

Hoy no me enfocaré en los tipos de dispositivos IoT y su seguridad en general, pero trataré de prestar un poco de atención al problema de administrar las cuentas y el acceso de los usuarios a estos dispositivos y a la funcionalidad que los sistemas IDM necesitarán para cambiar de aplicaciones a otras cosas.

Entonces, ¿qué es IDM para IoT? ¿Qué será necesario tener en cuenta al construir sistemas IDM? ¿Qué nos espera en el futuro cercano?

La implementación de IoT implica una interacción compleja entre personas, cosas y servicios, lo que racionalmente implica la necesidad de garantizar una verificación constante de las cuentas y la relevancia de los derechos de acceso entre aplicaciones, sistemas, dispositivos / cosas.

Para el éxito de IoT, tanto en el consumidor como en el espacio industrial, será crucial el hecho de una interacción transparente entre los dispositivos y los datos transmitidos, el control sobre ellos. Las soluciones de IoT deberían ofrecer un conjunto de controles de control de acceso y usuarios que puedan determinar correctamente quién tiene acceso a qué, deberían poder autenticar a los usuarios, verificar las políticas de autorización y los derechos de acceso.

Según Gartner, una agencia analítica líder, para fines de 2020, el 40% de los proveedores de soluciones IDM necesitarán actualizar sus soluciones para trabajar con Internet de las cosas (IoT), en comparación con la cifra del 5% actual.

¿Qué es importante?Aplicar cuentas a dispositivosSerá necesario determinar los atributos que pueden constituir, por así decir, la identidad del dispositivo. Deberá crear un esquema o modelo de datos común que los fabricantes de IoT puedan usar para hacer que el proceso de registro, verificación y autenticación sea simple y repetible. Cuando se define y ensambla un conjunto de atributos desde el dispositivo, deberán usarse durante el proceso de registro del dispositivo. Para algunos dispositivos, el registro puede requerir una verificación única adicional, por ejemplo, para confirmar que el dispositivo en sí es legal.

InteracciónLa interacción entre personas (persona a persona) ya no será suficiente, será necesario establecer otras relaciones entre dispositivos, cosas, personas, servicios y datos), será necesario utilizar el principio de interacción de muchos a muchos.

Algunas relaciones se utilizarán para el acceso temporal a los datos, mientras que otras serán permanentes / a largo plazo, como "dispositivo inteligente humano" o "producción inteligente dispositivo inteligente". Estas interacciones deberán registrarse, verificarse y luego cancelarse, si es necesario.

Autenticación y AutorizaciónLos componentes de autenticación y autorización deberán aplicarse en cada etapa del flujo de datos de IoT. Los siguientes protocolos ahora son compatibles: OAuth2, OpenID Connect, UMA, ACE y FIDO.

Gestión de derechos de accesoCreación y / o gestión de atributos: usuario y dispositivo: tendrá que ocurrir tanto en la etapa de carga, inicialización del dispositivo como en la etapa de registro del usuario. Estándares desarrollados en esta área: LWM2M, OpenICF y SCIM.

Como sabemos, los sistemas de clase IDM tradicionales están diseñados para emitir derechos de acceso a los sistemas internos de la compañía en el perímetro de la red. La evolución de la tecnología IoT requiere soluciones IDM más dinámicas que pueden servir y conectar no solo a usuarios internos, clientes y socios, sino también dispositivos y sistemas inteligentes, independientemente de su ubicación, ampliando así las posibilidades de proporcionar protección en las condiciones de transformación digital.