En este artículo introductorio, analizaremos los principales aspectos de seguridad de uno de los temas más populares de los últimos tiempos: Internet de las cosas.

Si de alguna manera está al tanto de las noticias en el campo de la ciberseguridad, es posible que haya notado que los casos de

creación de botnets a partir de cámaras IP se han vuelto más frecuentes, los expertos en seguridad a menudo

encuentran vulnerabilidades en los controladores domésticos inteligentes ,

rompen las cerraduras inalámbricas y mucho más.

Antes de pasar al tema de la seguridad, comenzaremos por comprender qué se incluye en el concepto de Internet de las cosas.

Por el momento, hay varias definiciones, pero creo que la presencia de una definición empuja la tecnología IoT a un cierto marco, no permitiendo que se desarrolle más ampliamente, por lo tanto, no recomiendo memorizarlas de memoria. Veamos un ejemplo de una de las definiciones más comunes:

El Internet de las cosas es una red de dispositivos que están conectados a Internet, controlados a través de él y pueden intercambiar datos entre sí.

Según el autor, si el dispositivo solo puede funcionar en la red local, ¿no será un IoT? Por supuesto que lo hará. Incluso sin una conexión a Internet, el dispositivo puede estar en el grupo de Internet de cosas, como, por ejemplo, un altavoz bluetooth portátil con la capacidad de guardar música en la memoria del dispositivo. Y hay muchas definiciones erróneas en Internet. Piensa más amplio :)

Pero pensar globalmente es lo suficientemente difícil como para comenzar un artículo aburrido, así que establece límites. Estamos de acuerdo en que bajo las cosas inteligentes podemos percibir las cosas que nos rodean con relleno de alta tecnología (la presencia de una pequeña placa con un microcontrolador) que tiene una funcionalidad adicional que los usuarios comunes pueden usar para resolver problemas cotidianos (en el hogar, en el trabajo, en la calle).

De vuelta a la seguridad. Dado que esta área esencialmente captura un número indefinido de protocolos, lenguajes de programación, chips, ¿qué conocimiento se debe obtener para asegurarse de que será suficiente para realizar un análisis completo de la seguridad de IoT?

La respuesta correcta: pero no es :( Pasará un mes estudiando en detalle una tecnología, ya que los fabricantes comienzan a usar algo nuevo. La única decisión correcta es estudiar los entresijos de los dispositivos inteligentes:

- La pila de protocolos de red, que se toma como base para la mayoría de los protocolos utilizados en IoT

- Conceptos básicos del microcontrolador

- Conceptos básicos de trabajar con protocolos de radio.

- Ingeniería inversa de firmware / programas compilados

- Buscar vulnerabilidades web

- Explotación de vulnerabilidades binarias.

El conocimiento de estas tecnologías (donde puede ser superficial) le dará un excelente comienzo en la seguridad de IoT, pero como sucede a menudo, no puede hacerlo solo con el conocimiento. Desafortunadamente, para realizar un análisis de seguridad, se requiere equipo adicional, entre los cuales se encuentran:

- SDR es una radio programable que opera en una amplia gama de frecuencias y le permite trabajar, tal vez, con cualquier protocolo conocido, o estudiar el funcionamiento de protocolos de radio patentados. Este tema se considerará con más detalle en los siguientes artículos (si el tema entra en la audiencia).

- Arduino Uno c: reemplaza varios dispositivos a la vez, por ejemplo, como un adaptador USB-UART.

- Un conjunto de destornilladores con adaptadores: los fabricantes están tratando de proteger de alguna manera sus dispositivos, en relación con los cuales sueltan tornillos para los que se necesitan destornilladores especiales.

- Tarjetas de memoria de MicroSD a USB Flash

- Estación de soldadura

Puede obtener más información sobre el hardware observando

el rendimiento de Elvis Collado en DEF CON 25 con el tema Inversión y explotación de dispositivos integrados .

Ahora que tenemos el equipo requerido, consideraremos las etapas principales de las pruebas.

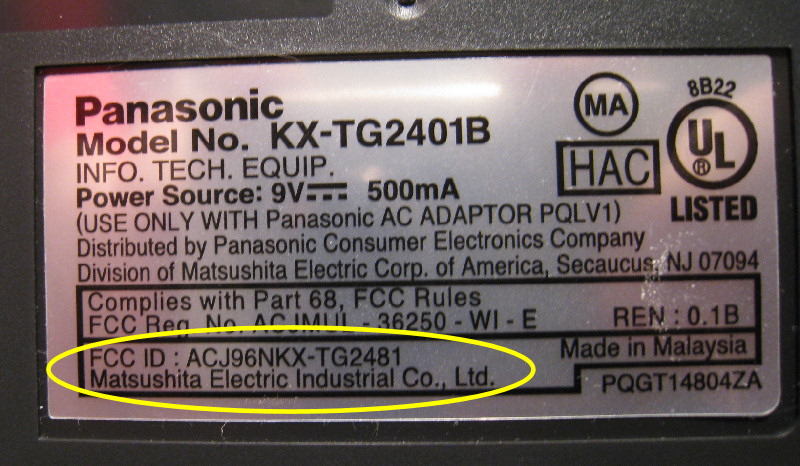

El primer paso es buscar información sobre el dispositivo sin interactuar con él. En la mayoría de los casos, la información recae en fuentes disponibles públicamente. También a menudo en el dispositivo está la FCC ID (Comisión Federal de Comunicaciones), por la cual es posible encontrar documentación y una lista de frecuencias utilizadas.

Para practicar, intente buscar información sobre algún dispositivo inteligente que utilice con frecuencia.

A continuación, deberá elaborar un diagrama general de lo que puede interactuar con este dispositivo y a través de qué canales de comunicación. Puede ser una aplicación móvil que se comunica a través de una red inalámbrica local, un panel de control con un puerto infrarrojo, una nube externa accesible en Internet, sensores que funcionan a través de un canal de radio (por ejemplo, ZigBee), etc.

Después de eso, para cada uno de los dispositivos y canales de comunicación será necesario compilar una lista de amenazas para las cuales deben verificarse. Por ejemplo, la comunicación en la red local puede verificarse para protección contra ataques humanos en el medio, y la interfaz de administración basada en la web para la contraseña establecida de forma predeterminada, etc.

Pero no olvide que tendremos que considerar el dispositivo en sí como un elemento separado, en su mayor parte debido a la seguridad del hardware, es decir, para tener la oportunidad de interactuar directamente con la placa hasta eliminar el firmware del microcontrolador y acceder a la consola.

Si simplifica el esquema, para IoT se reduce a

tres puntos :

- Seguridad de hardware

- Seguridad del software

- Seguridad de radio

Sobre cada uno de estos temas, en la medida de lo posible, se calcula para escribir una serie de artículos y considerar en detalle lo que es probable que encuentre si decide elegir sus dispositivos domésticos.

Considere el ejemplo de construir un "mapa" del dispositivo.

En el mercado de Moscú Savelovsky, se compró una cámara china:

Para comenzar, considere el cuadro con más detalle:

Los fabricantes prometieron lo siguiente:

- Capacidad para controlar desde un dispositivo iOS / Android

- Gestión basada en web

- Guardar flujo de video en MicroSD

- Capacidad para controlar mediante software

Después de estudiar la documentación con más detalle, descubrimos que la cámara funciona exclusivamente en la red local, pero lo más probable es que tenga la capacidad de actualizar el firmware en Internet.

Entonces el esquema se verá:

Las conexiones en redes locales y externas deben verificarse para la posibilidad de un ataque de hombre en el medio. Para dispositivos móviles y estacionarios, se debe analizar el protocolo de comunicación y luego se debe complementar el esquema. Se debe verificar el cifrado forzado del sitio web (https) y las vulnerabilidades web comunes (OWASP top-10). La cámara en sí, como se mencionó anteriormente, consideraremos un elemento separado. En su mayor parte, la tarea será extraer el firmware, después de lo cual podremos complementar el circuito con datos actualizados y continuar las pruebas con un "recuadro blanco".

Por separado, al final del artículo, creo que vale la pena escribir que no siempre se recomienda probar dispositivos sin acuerdos con el fabricante. Pero también vale la pena mencionar que en los EE. UU. Se volvió bastante legal después de la adopción de la Digital Millennium Copyright Act (DMCA).

En el próximo artículo, consideraremos el proceso de extracción de firmware de dispositivos inteligentes.

Aconsejo a todos los interesados leer:

- Manual de piratas informáticos de IoT, Aditya Gupta: el libro examina en detalle cada una de las etapas de prueba de algo inteligente, será útil para principiantes ( tyk )

- IoT Penetration Testing Cookbook, Aaron Guzman y Aditya Gupta: mucha información se cruza con el primer libro, pero hay capítulos dedicados al desarrollo seguro y las pruebas prolongadas del producto ( tyk )