Las listas de interfaces aparecieron en MikroTik RouterOS durante mucho tiempo, pero por observación, no todos las conocen y, por lo tanto, no las usan.

Descripción

¿Qué es esto claro del nombre? Lista de interfaces, lo mismo que las listas de direcciones, solo con interfaces. No lo confunda con puentes e interfaces limitantes, estas son tres tecnologías diferentes para diferentes tareas. Esta funcionalidad apareció hace aproximadamente un año y está presente en todas las versiones actuales (actuales y de corrección de errores) de RouterOS 6.

Lo más importante para recordar: las interfaces en las listas continúan siendo independientes, el tráfico no comenzará a atravesarlas (como en el caso del puente) y no se paralelizará (como en el caso de los límites), eso es ridículo para usted, pero hay muchachos sabios.

Listas estándar

[Interfaces] -> [Lista de interfaces] -> [Listas]

Por defecto, hay tres listas: todas, ninguna, dinámica. Con los dos primeros, todo está claro, la dinámica se llena actualmente desde ciertas conexiones ppp y Detect Internet.

Opción de consola:

/interface list print

Crea tu lista[Interfaces] -> [Lista de interfaces] -> [Listas] -> [+]

nombre - nombre

include: incluye interfaces de la lista especificada en la nueva lista

excluir: excluir interfaces de la lista especificada de la nueva lista

Opción de consola:

/interface list add name=test

Incluir ejemploLas siguientes interfaces están disponibles para acceder a Internet:

ether1-wan (ip real)

ether2-wan (ip real)

l2tp-vpn1 (ip gris)

l2tp-vpn2 (ip gris)

De los dos primeros, esperamos conexiones entrantes desde el exterior, del segundo, si lo hacen, entonces no estamos interesados.

Las interfaces ether1-wan y ether2-wan se combinan en una lista wan. Líneas verdes

Las interfaces l2tp-vpn1 y l2tp-vpn2 se combinan en una lista vpn. Líneas rojas

La lista de entrada contiene (incluye) wan y vpn. Líneas negras

Ahora en el cortafuegos puede dividir el tráfico entrante (y pasando del lado wan / vpn) con wan y vpn y escribir reglas separadas, y el filtro saliente (y pasando al lado wan / vpn) (probablemente habrá un banal establecido, nuevo) a través de inet .

Un ejemplo es torpe, pero no tengo otro.

Agregar interfaces

Puede agregar cualquier interfaz: ethernet, wlan, bridge, vlan, vpn, vif, ... Todo se hace desde el menú principal [Listas de interfaces].

Opción de consola:

/interface list member add interface=ether1 list=test

Uso en filtro de firewall

La aplicación principal es simplificar las reglas del firewall, supongamos que tiene un vpn hub y necesita configurar las reglas para el tráfico que pasa, pero que sea lo más claro posible.

Antes:

Comprobar en la interfaz, enviar a cadena-1.

En la cadena 1, verifique la interfaz de salida, envíe a la cadena 2.

En la cadena 2, establecemos las reglas.

Y así para cada interfaz. 4 conexiones - 8 reglas, 8 conexiones - 16 reglas. ¿Son dinámicas las conexiones? Puede salir y usar todo el ppp, lanzarlo en la cadena-1 y luego devolverlo. Necesita interfaces adicionales de la cadena-1.

Ahora:

Agregamos todas las interfaces a una lista y creamos una regla con la misma lista de interfaz de entrada y lista de interfaz de salida, que se transfiere a cadenas con reglas de filtrado. Se ha vuelto notablemente más corto.

Hay un punto negativo en este esquema, si observa el "anterior", entonces para cada interfaz se esperan las subredes de direcciones que se esperan en la interfaz, en el nuevo esquema puede conducir todas las interfaces a la lista de direcciones, pero las direcciones de las subredes ya no estarán claramente conectadas a las interfaces.Otro ejemplo es que tiene varios proveedores y es demasiado vago para duplicar las reglas para cada uno:

Uso en firewall nat

Cuando aparecieron las listas de interfaces, en el foro mikrotik se quejó del trabajo de las listas de interfaces en nat, ahora parece haber sido reparado. Decidi investigar

Banco de pruebas:

El esquema no tiene suficientes direcciones para el mismo

El esquema no tiene suficientes direcciones para el mismoResultados:

Cadena src-nat:

* mascarada - obras. Dependiendo de la interfaz de salida, sustituya la ip correspondiente.

* src-nat - funciona. Sustituye la ip especificada solo por la interfaz en la que está presente esta ip.

* mismo - funciona. De manera similar con src-nat.

Cadena dst-nat:

* redirección - funciona.

* dst-nat: funciona. Incluido en combinación con mascarada.

* netmap - funciona. Si lo usa en lugar de dst-nat. Cuando se usa según lo previsto, también funciona.

Uso en el cortafuegos de cortafuegos

Funciona Por ejemplo, si necesita marcar todo el tráfico entrante desde las interfaces para el árbol de colas.

Uso en perfiles vpn

Recordamos un ejemplo con vpn regional. Se ha agregado la quinta región y la agrega manualmente a la lista de interfaces, pero puede hacerlo más fácilmente y especificar en el perfil vpn qué lista se colocará la interfaz al conectarse, independientemente de si es vinculante o si se crea automáticamente cuando el cliente desconecta la interfaz de la lista eliminado Para vpn saliente, esto también funciona.

[PPP] -> [Perfiles]

Todo está bien, pero hay un error (en el momento de la publicación, versión RoS 6.42.6). Si creó un enlace y lo agregó estáticamente a la lista especificada en los perfiles, no se establecerá la conexión. En los registros (servidor) habrá algo como esto:

Uso en puente

Puede especificar la lista de interfaces como miembro del puente, pero solo se agregarán las interfaces capaces de trabajar en la Capa 2 (ethernet, wlan, límite, eoip, ovpn-ethernet, ...), la excepción son otros puentes.

Detectar internet

La funcionalidad apareció en la versión actual del firmware y aún no está lista para su uso.

[Interfaces] -> [Detectar Intrnet]

* Detect Interface List: una lista con las interfaces en las que se realizarán las verificaciones.

* Lista de interfaz LAN: una lista a la que se agregan todas las interfaces activas de capa2. Obtener el estado de lan.

* Lista de interfaces WAN: una lista a la que se agregan todas las interfaces de los túneles lte y vpn. También interactúa con el estado de LAN que no tiene servidor dhcp y desde el cual está disponible la dirección 8.8.8.8. Además de todo, mikrotik agregará un cliente dhcp a la interfaz en un intento de obtener la configuración automáticamente.

* Lista de interfaces de Internet: una lista de interfaces con estado wan, si cloud.mikrotik.com opin0000 está disponible para ellos. Vuelva a verificar cada minuto, después de 3 intentos fallidos, la interfaz vuelve al estado wan. Cambiar la dirección de verificación, o los intervalos no pueden.

[Estados de la interfaz] - resultados de la prueba.

Así es como debería funcionar, pero en la práctica, no se envían solicitudes para cloud.mikrotik.com. Estamos esperando y esperamos que: lo arreglen; eliminar restricciones; agregue la capacidad de ejecutar scripts al cambiar el estado de la interfaz.

Otros

En la rama actual, MikroTik decidió que vale la pena usar la Lista de interfaces de manera más activa y ahora las siguientes opciones están configuradas a través de listas de interfaces, en lugar de interfaces específicas:

* [IP] -> [Vecinos] -> [Configuración de descubrimiento]

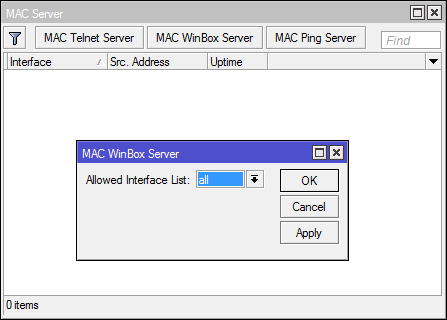

* [Herramientas] -> [Servidor MAC] -> [Servidor Mac-Telnet] y [Servidor Mac-Winbox]

Después de la actualización, no olvide volver a configurar.

Scripts y cli

Puede encontrar una situación en la que una de las interfaces de la lista se desconoce (si elimina la interfaz antes de eliminarla de la lista) y yo personalmente no he podido encontrar una manera de simplemente (sin borrar la lista completa y el sobrellenado) eliminar dicha interfaz usando cli y scripts. Si alguien lo sabe, escriba en los comentarios.

Eso es todo. Espero que en el mundo haya menos configuraciones con la integración de interfaces en el puente para reducir las reglas en el firewall.