¿Qué le pregunta el sistema cuando enciende su computadora o desbloquea el teléfono, o inserta una tarjeta en un cajero automático o ingresa a una página en una red social? El sistema requiere su contraseña. Esta etapa de protección de datos, de la cual nosotros mismos somos responsables en su mayor parte, es muy común en nuestro tiempo. Y cuanto más complicada sea la contraseña, más difícil será recuperarla y, por lo tanto, más difícil será para un atacante obtener sus datos. Sin embargo, no todos los usuarios abordan la creación de contraseñas con toda la seriedad necesaria. Hoy hablaremos sobre explorar frases de contraseña. ¿Por qué las frases de contraseña no son una constante para nosotros, qué variantes de tales sistemas existían en el pasado y cómo se proponen los científicos para popularizar tal variante de protección? Esto y mucho más lo descubriremos hoy. Vamos

Antecedentes“Fecha de nacimiento” anecdótica, “día de la boda”, “nombre de un personaje de libro favorito”, etc. Durante mucho tiempo fueron las contraseñas más comunes, pero ciertamente no las más difíciles.

Una ligera digresión lírica. Recientemente vi la película Keepers (2009). Hacia el final de la película, los personajes principales se dirigen a la oficina del villano para obtener información. Pero el acceso a la computadora está protegido por contraseña. Que hacer Dar la vuelta y salir? No, es solo una contraseña, que podría ser más fácil.

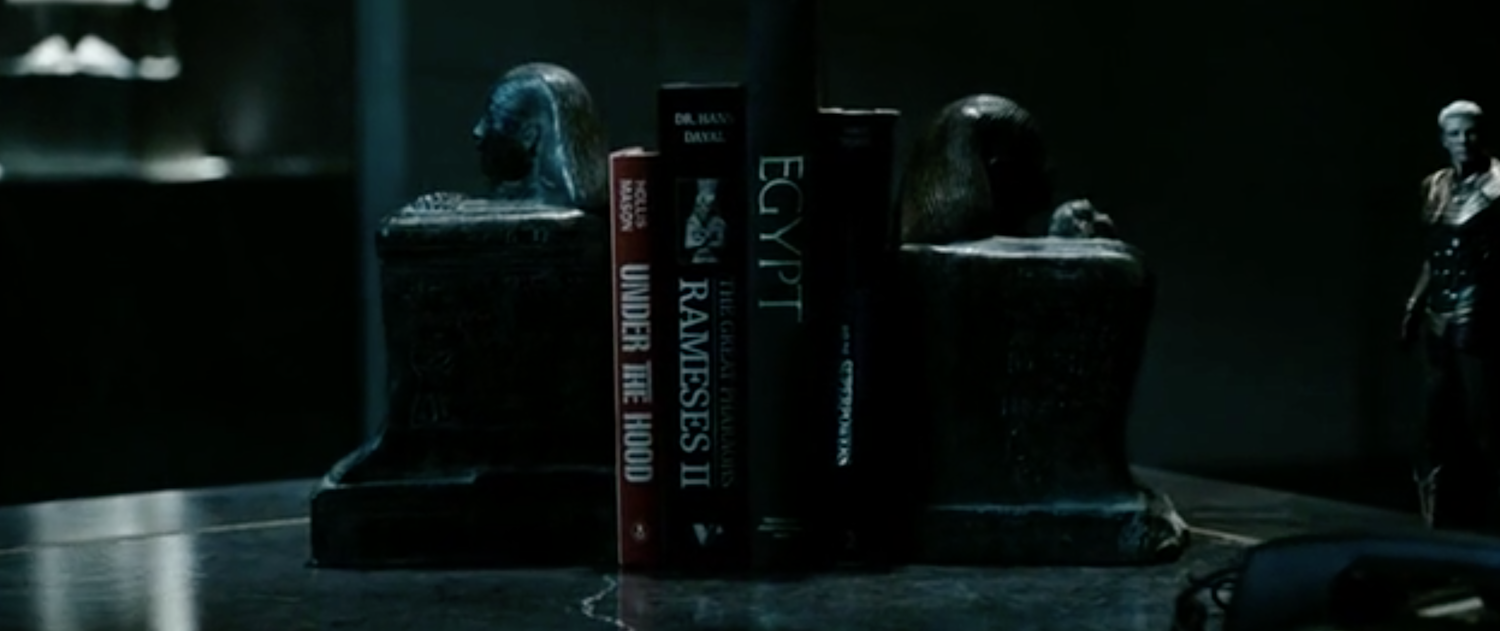

Nota: esta oficina está ubicada en el edificio de Pyramid Corporation, y en el escritorio del villano junto a una PC tan importante hay libros sobre Egipto, dioses locales y faraones.

Ese momento de la película "Keepers" (2009)

Ese momento de la película "Keepers" (2009)Entonces, el héroe comienza a buscar una contraseña utilizando el método de hurgamiento científico, pero fue en vano. Luego mira esos mismos libros y ve a Ramsés II. Por supuesto, esa era la contraseña. Los héroes obtienen información, y la trama continúa. Y ahora la pregunta es: ¿fue el principal antagonista de la imagen Adrian Weidt, considerado el más inteligente del planeta, no pudo encontrar una contraseña más complicada y no dejarla directamente en su escritorio? Todas estas son convenciones cinematográficas, pero esto no hace que mi perplejidad sea menor.

Es lamentable, pero el hecho es que muchas personas tienen contraseñas de precisamente este nivel de complejidad. Aunque existen sistemas de inicio de sesión que "obligan" al usuario a crear una contraseña que cumpla con ciertos requisitos: al menos 8 caracteres, al menos 1 letra mayúscula, al menos 1 dígito y más. Sin embargo, debes admitir que watson y Watson99 no son tan diferentes. Hay aquellos usuarios que toman sus datos mucho más en serio y, por lo tanto, sus contraseñas pueden ser a primera vista un conjunto de caracteres desordenado. Tuve un colega cuya contraseña constaba de 15-20 caracteres, y la escribió como si quisiera tocar la canción "En la cueva del rey de la montaña" en el teclado.

A partir de letras y ejemplos divertidos, pasemos a los negocios.

Hay una contraseña "spwaop", que es más difícil de recordar que la fecha de nacimiento, pero no tanto. Dichas contraseñas protegen los datos mucho mejor, ya que complican el proceso de piratería mediante el método de selección, cuando el cracker prueba todas las opciones posibles. Para un ejemplo simplificado, tomemos tres dígitos: 123. Suponga que una contraseña consta de estos números, pero ¿en qué orden? Opciones: 123, 132, 213, 231, 312, 321. Hay 6 opciones en total, por lo tanto, elegir la correcta no será difícil. Si agrega un dígito - 1 2 3 4, habrá 24 opciones, lo que complica el proceso de selección.

Sin embargo, hay un problema: el factor humano. Los investigadores han descubierto que la difusión de contraseñas complejas es inhibida por los propios usuarios. Mucha gente piensa que tales contraseñas son demasiado complicadas para recordarlas. Si sus datos son importantes para usted, recuerde unos 6-8 caracteres: diga y tendrá razón. Sin embargo, no hay discusión en contra de la opinión de las masas. Por lo tanto, los científicos decidieron desarrollar una metodología que se convirtió en la base del sistema de inicio de sesión, permitiendo a una persona crear contraseñas complejas y, lo más importante, ayudando a recordar esta contraseña.

Yo mismo soy escéptico sobre este tipo de investigación. Pueden considerarse una pérdida de tiempo y recursos, pero cualquier investigación, cualquier experimento o experiencia tiene derecho a existir. Además, habiendo abandonado su actitud ambigua ante el problema de "demasiado vago para recordar la contraseña", es curioso cómo funciona el sistema desarrollado por los investigadores.

Antes de este desarrollo, había muchos predecesores cuyos sistemas de frase de contraseña se implementaron en un grado u otro, pero no encontraron popularidad entre los usuarios debido a la complejidad, el bajo nivel de seguridad, el extraño proceso de creación de una contraseña, etc.

Por ejemplo, había un sistema Diceware (1995). Había 7776 palabras en el diccionario del sistema que formaban la frase de contraseña y no todas eran inglesas. El principio de selección se basó en el uso de dados por parte del usuario. Aquí hay un ejemplo del sitio web oficial de

Diceware :

Supongamos que desea una frase de contraseña de 6 palabras, que recomendamos para la mayoría de los usuarios. Tendrás que tirar 6x5 dados, es decir 30 veces Supongamos que se caen los siguientes números:

1, 6, 6, 6, 5, 1, 5, 6, 5, 3, 5, 6, 3, 2, 2, 3, 5, 6, 1, 6, 6, 5, 2, 2, 4, 6, 4, 3, 2, 6.

Ahora escribe todos los números en grupos de 5 tiros:

1 6 6 6 5

1 5 6 5 3

5 6 3 2 2

3 5 6 1 6

6 5 2 2 4

6 4 3 2 6

Compare los 6 números recibidos con los que corresponden a la palabra en la lista, y recibirá:

1 6 6 6 5 hendido

1 5 6 5 3 cam

5 6 3 2 2 sínodo

3 5 6 1 6 encaje

6 5 2 2 4 años

6 4 3 2 6 wok

Tu frase de contraseña: sínodo de cámara hendida lacy yr wok

¿Qué problemas están asociados con este método de generar contraseñas? Es bastante obvio que habrá pocas personas que quieran tirar dados, escribir, luego buscar y comparar números con palabras para simplemente crear una contraseña para usted. El segundo problema eran las palabras mismas. Por el ejemplo anterior, puedes entender que esto no es una frase, sino solo un conjunto aleatorio de palabras. Como resultado, puede recordar esto, pero no sin esfuerzo. Incluso una encuesta realizada varios años después del advenimiento del sistema Diceware mostró que los usuarios lo calificaron con 1.71 puntos de 5.

Otro estudio mostró que las frases de contraseña son más fáciles de recordar, no reduciendo la cantidad de palabras en ellas, sino reduciendo las palabras mismas. Como dice el refrán, si necesita un análogo del símbolo "C", ¿por qué necesita la palabra "en sentido antihorario" para esto, si un "gato" simple también es adecuado? Significa que una contraseña de 3 palabras largas y una contraseña de 6 palabras cortas serán del mismo grado de dificultad, pero esta última es más fácil de recordar.

A pesar de todas las deficiencias, Diceware todavía ganó popularidad en ciertos círculos y todavía se usa hoy en día.

La tarea principal de los investigadores modernos es crear un sistema que combine todas las ventajas de sus predecesores, pero trate de evitar sus problemas y deficiencias.

Conceptos básicos del sistemaPara crear un nuevo sistema, se decidió combinar ciertas características de los predecesores:

- diccionario especializado y plantilla de frases;

- creación por el usuario de una imagen mnemónica * ;

- enmascaramiento de los datos ingresados.

Mnemónica * : varios métodos y técnicas para aumentar el grado de memorización de una u otra información.

Para empezar, se utilizó el diccionario

VOA Special English Word List , creado en 1959. Estaba dirigido a personas para quienes el inglés no es su lengua materna.

La simplicidad de las palabras no garantiza que al usuario le gusten estas palabras. Sin embargo, dar la oportunidad de generar frases infinitamente significa reducir el grado de seguridad. Por lo tanto, el programa simplemente le da al usuario 4 frases aleatorias, de las cuales puede elegir una que le guste.

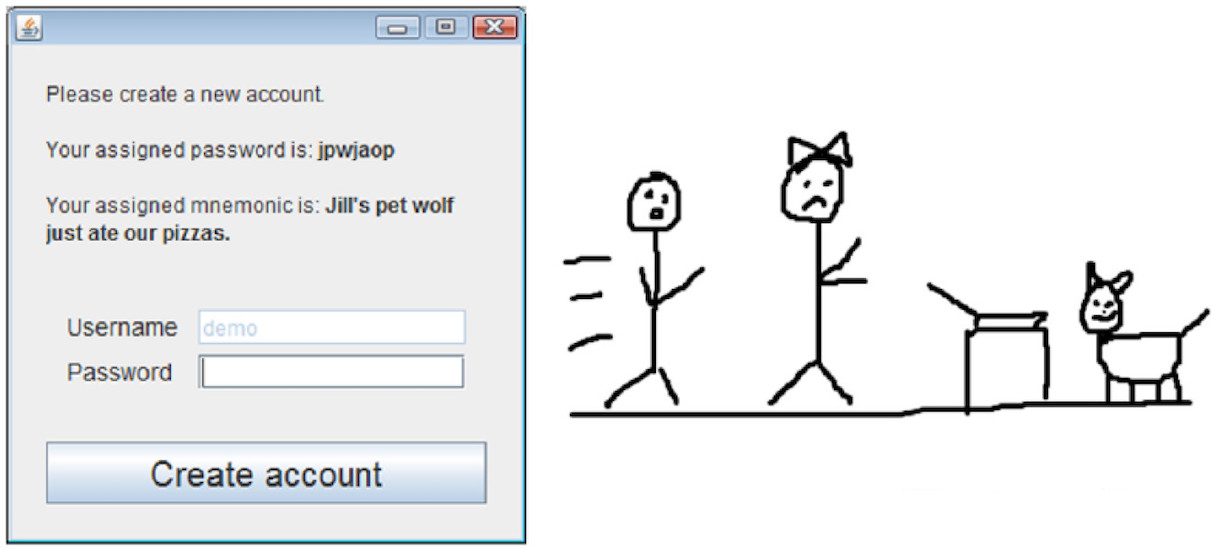

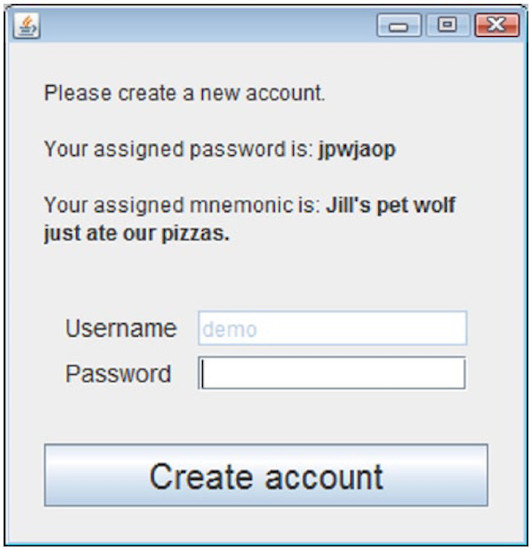

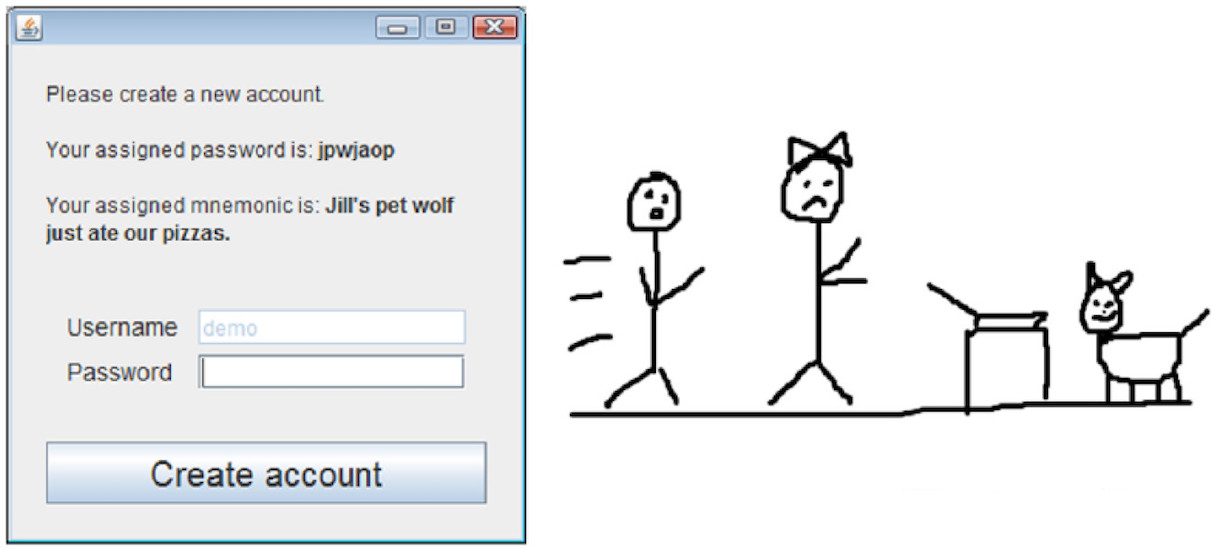

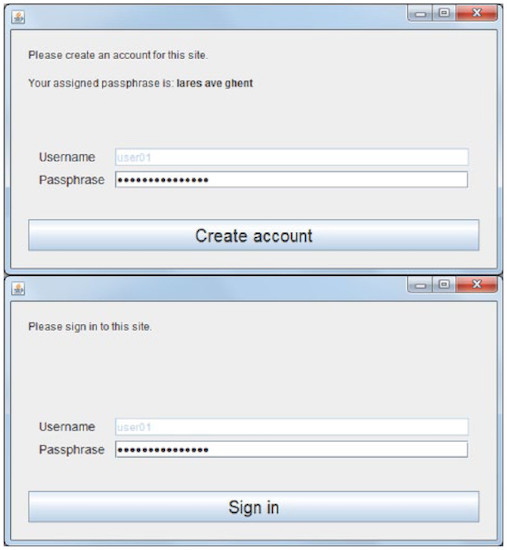

Imagen No. 1: el programa le da al usuario una frase, las primeras letras de cada palabra corresponden a los caracteres en la contraseña del usuario.

Imagen No. 1: el programa le da al usuario una frase, las primeras letras de cada palabra corresponden a los caracteres en la contraseña del usuario.Otra implementación pequeña pero útil fue el diccionario explicativo. Para asegurarse de que el usuario comprende completamente el significado de la palabra en la frase de contraseña, al pasar el mouse por encima, se emite una interpretación.

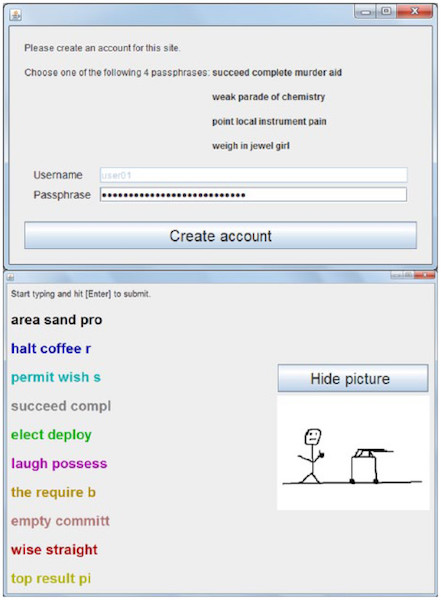

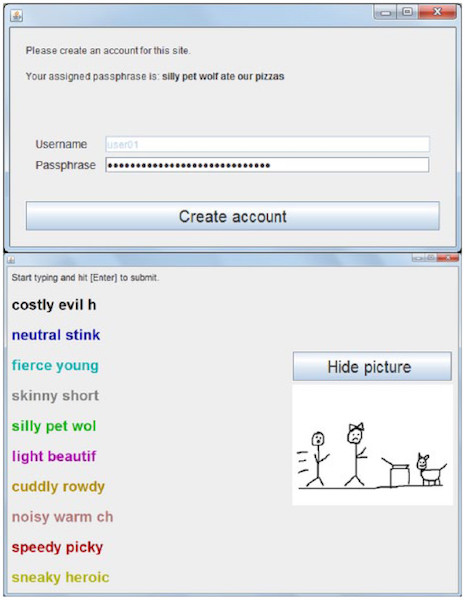

Lo más inusual, pero muy efectivo desde el punto de vista de la mnemotecnia, fue la introducción de un editor gráfico simple. El usuario, basado en la frase de contraseña recibida, podría crear una imagen que debería ayudarlo a recordar la contraseña. Muy poco convencional, estoy de acuerdo. Sin embargo, cualquier proceso de visualización, especialmente si el usuario mismo crea el equivalente visualizado de una frase, permitirá recordar mejor la contraseña.

Imagen No. 2: Una representación gráfica de una frase de contraseña. De acuerdo, si solo muestra la imagen, difícilmente podrá recrear la contraseña. Esto solo es posible para alguien que conozca la contraseña.

Imagen No. 2: Una representación gráfica de una frase de contraseña. De acuerdo, si solo muestra la imagen, difícilmente podrá recrear la contraseña. Esto solo es posible para alguien que conozca la contraseña. Imagen # 3: enmascaramiento de contraseña.

Imagen # 3: enmascaramiento de contraseña.Disfrazar una contraseña es necesario principalmente como protección contra testigos aleatorios que podrían ver cómo se crea una contraseña. La forma más común es "

* " (

asterisco ), que aparece en el campo de contraseña en lugar de los caracteres en sí. En el mismo estudio, se introdujo otra opción de disfraz en el sistema, que funciona según el principio de "esconderse en un lugar visible". Como puede ver en la imagen No. 3, hay una lista de contraseñas, solo una de ellas es correcta y el resto son falsas. Este método, como muestran las estadísticas, no es peor que el enmascaramiento de asterisco estándar (****).

Hay una pequeña característica. Las contraseñas falsas están formadas por palabras de lista que no se usan en esta contraseña. Cuando un atacante intenta ingresar una contraseña al azar, el sistema reconoce un intento de ingresar un "falso" y lo bloquea enviando registros y una advertencia sobre un intento de piratear a un usuario completo. La pregunta es: ¿qué pasa si el usuario simplemente cometió un error? El hecho es que es extremadamente improbable que coincidan un error al ingresar una contraseña y un intento de ingresar una contraseña falsa. Desafortunadamente, no hay explicaciones más precisas y razonadas de los investigadores. Quizás el sistema no se bloquee al ingresar los caracteres iniciales de una contraseña falsa, sino solo al ingresar la contraseña completa. Pero esto es solo mi suposición.

Los investigadores también agregaron correcciones de errores al sistema. Como el diccionario no es muy grande, tales correcciones se realizan con precisión y no conducen a imprecisiones al ingresar una frase de contraseña. Al mismo tiempo, el script de corrección de errores funciona tanto con una contraseña real como con una falsa, lo que le permite mantener el nivel de seguridad del sistema.

Requisitos del sistemaEl grado de complejidad del sistema se estableció en 40 bits de entropía. Para aumentar el grado de seguridad, es suficiente aplicar la técnica de expansión de clave cuando la contraseña débil original se ejecuta a través de un algoritmo que hace que el tamaño de la contraseña sea demasiado grande para la fuerza bruta (enumeración completa de opciones).

La entropía de información * es una medida de la incertidumbre o imprevisibilidad de los sistemas.

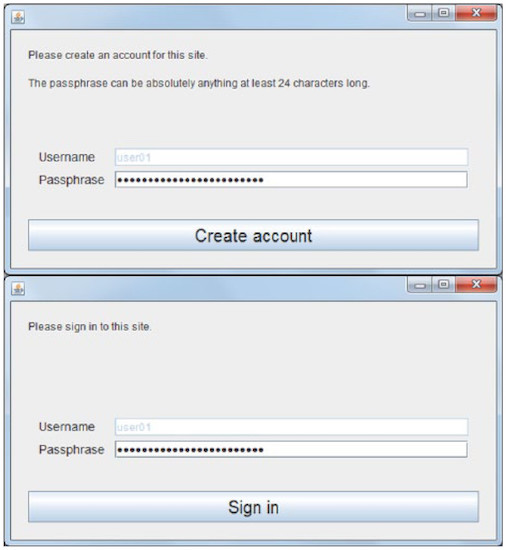

El sistema de frase de contraseña tiene 4 opciones. A continuación se muestran capturas de pantalla y una descripción de cada una de ellas.

Opción I:

La frase generada por el usuario debe constar de al menos 24 caracteres (incluidos los espacios). No hay otros requisitos. No se utilizan los mnemónicos y el enmascaramiento de contraseñas es estándar (******).

24 caracteres = 1 carácter x 4 bits + 7 caracteres x 2 bits + 12 caracteres x 1.5 bits + 4 caracteres x 1 bit = 40.0 bits de entropía.

Opción II:

La frase es generada por el sistema y consta de 3 palabras seleccionadas al azar de varias listas (Diceware8k, la lista alternativa de Beale y la lista ampliada de 1 contraseña de Diceware en inglés). El número total de palabras es 10326. No se utilizan mnemotécnicos y el enmascaramiento de contraseña es estándar (******).

3 palabras x log

2 10326 variantes de palabras = 40.0 bits de entropía.

Opción III:

La frase se selecciona entre cuatro opciones propuestas por el sistema, cada una de las cuales consta de 4 palabras. Como base de palabras se utilizó la lista de inglés especial, 1450 palabras. Interpretación de palabras aplicadas. Es posible crear imágenes mnemotécnicas en el editor, que se muestran durante el inicio de sesión. Corrección de errores incluida. Y el enmascaramiento de contraseñas se realiza utilizando el método falso.

4 palabras x log

2 1450 variantes de palabras - log

2 4 variantes de frases = 40.0 bits de entropía.

Opción IV:

La frase es generada por el sistema y consta de 6 palabras. Es posible crear imágenes mnemotécnicas en el editor, que se muestran durante el inicio de sesión. Corrección de errores incluida. Y el enmascaramiento de contraseñas se realiza utilizando el método falso.

log

2 (151 x 151 x 155 x 61 x 78 x 66) combinaciones posibles = 40.0 bits de entropía.

Entonces, el sistema está teóricamente listo. Ahora necesita verificarlo en la práctica.

Pruebas prácticasPara realizar la prueba, los investigadores reunieron a un grupo de personas: 52 personas (28 hombres y 24 mujeres), cuya edad oscilaba entre 20 y 61 años.

Se distribuyeron 4 variantes del sistema entre los participantes a través del

cuadrado latino * .

Cuadrado latino * : una tabla llena de elementos del conjunto para que en cada fila y columna los elementos no se repitan.

Después de un breve conocimiento del propósito del estudio, cada uno de los participantes tuvo que crear una frase de contraseña y una imagen mnemónica en 5 minutos. Después de eso, el participante completó los cuestionarios

NASA-TLX y

SUS .

<b> NASA-TLX </b> - Índice de carga de tareas de la NASA. (Ejemplo de cuestionario) <b> SUS </b>: escala de usabilidad del sistema. (Ejemplo de cuestionario) El siguiente paso fue utilizar las frases de contraseña generadas. Los participantes tuvieron que iniciar sesión en 4 cuentas (4 variantes del sistema de inicio de sesión) creadas por ellos anteriormente. El número de intentos se limitó a cinco. Después de cada entrada, los participantes volvieron a completar los cuestionarios NASA-TLX y SUS. También tuvieron que evaluar el grado de seguridad y la calidad general de una versión particular del sistema de entrada.

Una semana después, los participantes a los que se les prohibió grabar contraseñas regresaron para volver a pasar al escenario con la entrada a las cuentas.

Los participantes también entraron en el papel de mirones. Se les permitió espiar el uno al otro en el proceso de crear una imagen mnemónica para una frase de contraseña. Después de lo cual deberían haber intentado adivinar la frase de contraseña en sí.

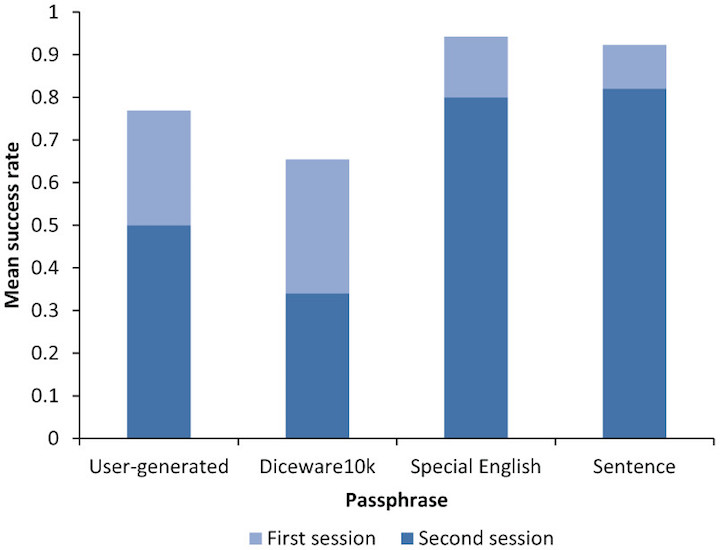

Resultados de la prueba y resumenUn análisis de los resultados de la prueba mostró que las dos últimas opciones para el sistema de entrada fueron las más efectivas. El 82% de los sujetos completaron con éxito el paso de volver a ingresar cuentas basadas en inglés especial. A modo de comparación: solo el 50% pasó la misma etapa con éxito cuando se utilizó un sistema en el que el propio usuario creó frases de contraseña. Para Diceware10k, la cifra es aún peor: solo el 34%. Un salto tan significativo en la efectividad de los nuevos sistemas está asociado con el uso de la corrección de errores tipográficos y el enmascaramiento por el método falso.

El gráfico anterior muestra cómo cambiaron los indicadores de rendimiento de un sistema en particular: azul claro - el primer inicio de sesión en el sistema después de crear la cuenta, azul oscuro - el segundo inicio de sesión en la cuenta. Como podemos ver, es el inglés especial y las frases de contraseña como oraciones integrales que muestran el mejor resultado.

Sin embargo, el 82% no es el último sueño de nuestro tiempo, dado que estamos hablando de sistemas destinados a proteger los datos. Los investigadores afirman que sobreestimaron intencionalmente el grado de dificultad para completar las tareas de las asignaturas, mientras que en realidad todo sería más simple. Primero, los sujetos tenían que crear 4 frases de contraseña seguidas y recordarlas, con o sin ayuda mnemotécnica. Era imposible, y no necesario, anotar las contraseñas creadas, ya que los sujetos recibieron una recompensa (una tarjeta de regalo por $ 20) no por el mejor resultado, sino por la participación misma. Estoy de acuerdo en que tales medidas no son tan claras y no puedo garantizar que uno de los participantes en la prueba no aprenda sus contraseñas solo para mostrar el mejor resultado. Por supuesto, puede encerrar a todos los participantes en salas de vidrio sin acceso al mundo exterior y luego, después de una semana, verificar qué tan bien el sistema los ayuda a recordar sus contraseñas. Pero, por supuesto, esto no sería muy humano, incluso en aras de la pureza del experimento.

En cualquier caso, los científicos realizarán pruebas en el futuro teniendo en cuenta los factores de error descritos anteriormente para confirmar que sus resultados de "laboratorio" solo aumentarán en condiciones reales. Están tan seguros de su creación.

Con respecto al "espionaje", los resultados de todas las variantes de los sistemas no diferían mucho. Como era de esperar, ocultar la contraseña con un asterisco y usar frases falsas era una medida igualmente efectiva de protección contra las miradas indiscretas.

Las mediciones del grado de protección contra el pirateo de la máquina mostraron que el sistema con frases de contraseña del usuario hace frente a esta tarea peor que nadie. En promedio, piratear una frase de contraseña tomó 224 intentos de búsqueda, y esto es aproximadamente 1000 intentos menos que otras versiones del sistema. Y el indicador de entropía, como la complejidad de la contraseña, era 10 bits menos que otras opciones.

Un análisis de seguridad contra crackers (personas, no programas) mostró un resultado inesperado. En este caso, la variante de frases de usuario y Diceware10k rezagada en indicadores anteriores resultó ser la más protegida. Aquí aparece el componente negativo del asistente mnemónico. Las imágenes creadas por los usuarios para mejorar la capacidad de recordar la contraseña ayudaron a los crackers a encontrar la contraseña correcta y, como resultado, a comprometer el acceso no autorizado a la cuenta. Sin embargo, el coeficiente de vulnerabilidad no fue tan grande (de .4 a .6). En otras palabras, si un atacante espía el proceso de crear una contraseña que esté protegida por un asterisco, será mucho más fácil para él hackear una cuenta que si solo usara la imagen mnemónica.

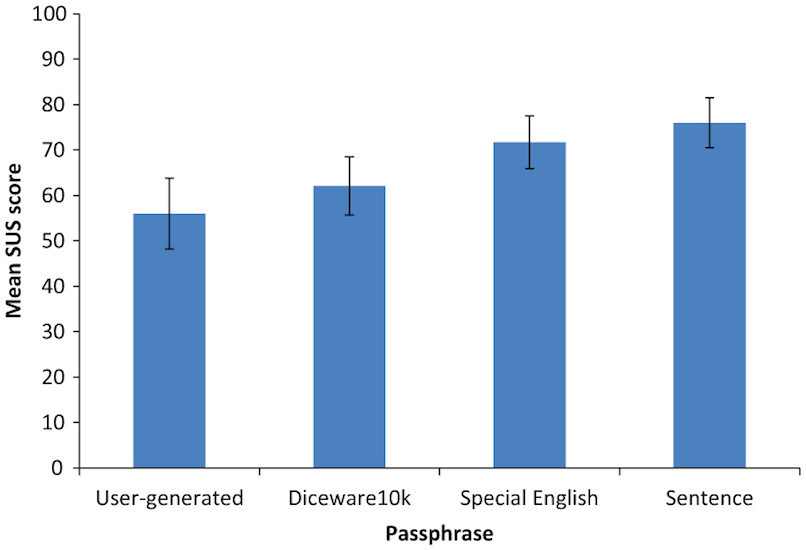

Este gráfico muestra cómo los sujetos evaluaron 4 opciones para el sistema de entrada. La mejor opción era con oraciones lógicas. La peor opción fue cuando los propios sujetos crearon sus frases. Esto es muy notable, porque podría suponerse que crear una frase a su gusto debería aumentar el grado de memorización, si puedo decirlo. Sin embargo, las instrucciones del sistema, en este caso las frases generadas por él, se recordaron mejor. Se esperaba una evaluación completamente opuesta, porque según las estadísticas recopiladas anteriormente, la mayoría de los encuestados consideraba que la generación de una contraseña por parte del sistema era algo complicado y molesto.

Los investigadores creen que su sistema fue capaz de evitar tales epítetos gracias a un asistente mnemónico y un script para corregir errores ortográficos.Para un conocimiento más detallado de los detalles del estudio, recomiendo leer el informe de los científicos.EpílogoA pesar de todos los intentos de diferentes grupos de investigadores y desarrolladores, la introducción masiva de frases de contraseña aún no se ha descrito. Según ellos, esto se debe en gran medida a la implementación técnica de dichos sistemas. Sugieren que dar al usuario la capacidad de crear independientemente una frase de contraseña significa sacrificar la seguridad, ya que el factor humano afecta en gran medida la selección de palabras y la frase en sí misma en su conjunto. En otras palabras, muchos usuarios continúan creando contraseñas simples y las contraseñas de frase de contraseña sufren esta tendencia no menos. Si el sistema genera una frase de contraseña y aquí es donde termina su relación con el usuario en la etapa de creación de protección, esto también causará la negación de la mayoría de las personas. Es necesario desarrollar no solo nuevos métodos para aumentar el grado de seguridad de la contraseña, cambiar su forma,introduciendo nuevas condiciones para su creación, etc., pero también para ayudar al usuario a mantener esta contraseña en su cabeza. Ejemplo exagerado: una vez en las noticias hubo una historia sobre un hombre desafortunado a quien le robaron la tarjeta de crédito. Se le retiraron todos los ahorros solo porque él escribió su código PIN en él. Sí, recordar 4 dígitos y una oración de 6 palabras son cosas completamente diferentes, pero con un comienzo común.Sin embargo, quizás el estudio anterior le parezca absurdo o simplemente inapropiado, y tiene derecho a existir. Personalmente lo considero a través del prisma de las personas con memoria problemática, que, sorprendentemente, los investigadores no mencionan en su trabajo. De hecho, muchas personas sufren de un trastorno de la memoria, y debe haber algunos métodos para preservar y reconstruir la información oculta en su conciencia. Es por eso que creo que el asistente mnemónico del sistema de entrada es, aunque no el mejor de los deseados, sino también un método muy interesante e incluso divertido.Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

3 meses gratis al pagar un nuevo Dell R630 por un período de seis meses -

2 x Intel Deca-Core Xeon E5-2630 v4 / 128GB DDR4 / 4x1TB HDD o 2x240GB SSD / 1Gbps 10 TB - desde $ 99.33 al mes , solo hasta el final de agosto, ordene puede estar

aquíDell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?