En la película de culto de principios de los dos mil, "Contraseña" Swordfish ", un hacker talentoso necesita recoger una contraseña en un minuto. Un amigo lo ayuda en esto, quien cuidadosamente sostiene una pistola en su sien y una rubia temperamental, escondiéndose debajo de la mesa. ¿Qué debo hacer si no hay amigos cercanos y necesito encontrar una contraseña? Por ejemplo, durante las pruebas de penetración ...

Una advertencia pequeña pero importante: si el enfoque propuesto en el artículo no se usa como parte de los proyectos de pruebas de seguridad, entonces sus acciones pueden caer fácilmente en el artículo 272 del Código Penal de la Federación Rusa (acceso ilegal a la información de la computadora).

Para idear una estrategia efectiva de adivinación de contraseñas, un hacker ético debería intentar meterse en la cabeza de los usuarios y administradores.

¿Qué factores influyen en nuestra elección de contraseñas?

Puede nombrar al menos los siguientes tres:

- facilidad de recordar;

- restricciones en la elección de la contraseña impuesta por el sistema;

- El número de personas que utilizan esta contraseña en sus actividades.

¿Qué pueden recordar fácilmente los usuarios?

Considere las cosas que nos son más fáciles de recordar:

1) Lo que está delante de mis ojos.

Ante nuestros ojos, las marcas registradas de monitores, computadoras portátiles, mouse y teclados de computadora, las inscripciones "contraseña:" aparecen con mayor frecuencia. Se dice que la elección del administrador de la campaña electoral de Hillary Clinton de una contraseña tan trivial como "contraseña" ha afectado desastrosamente los resultados de las elecciones estadounidenses.

2) Eso es importante.

Importante para una persona:

- recuerdos agradables y fechas relacionadas: por ejemplo, la fecha de la boda;

- relación: nombre de un ser querido. Napoleón elegiría una linda josefina;

- propiedad: marca de automóviles. James Bond no se cambiaría a sí mismo y elegiría aston, y si lo hiciera, entonces bmw;

- cariño: nombre de la mascota. Emil de Lenneberg inmortalizaría el apodo de su pequeño amigo: svinushok;

- sueño: unas vacaciones en un lugar específico. La chica temperamental de la película probablemente elegiría el maravilloso bali;

- trabajo: nombre de la organización o su tipo. Los hermanos Lehman harían una elección clara: el banco.

- aficiones: deportes, coleccionismo, música. Bueno, ¿a quién no le gustan los Beatles?

3) Lo que recuerdan los dedos:

- figura geométrica en el teclado: qwerty;

- secuencia de caracteres: 12345678.

4) Qué tipo de sistema / sitio:

- nombre del sistema;

- palabras asociadas con el proceso de negocio que automatiza. Por ejemplo, en el verano de 2015 hubo una filtración de contraseñas de usuarios a quienes les gusta ir a la izquierda buscando satélites calientes y compañeros a través del sitio web Ashley Madison. Entre las contraseñas a menudo se encuentran opciones, como: 67lolita, 68cougar, love69pussies, lovesex.

En 2014, hubo una gran fuga de contraseñas de Gmail, Yandex y Mail.ru. Las listas de contraseñas fueron analizadas por varagian en el artículo "Análisis de contraseñas filtradas Gmail, Yandex y Mail.Ru" y puede ver que los usuarios seleccionan las contraseñas exactamente de acuerdo con el esquema considerado.

¿Cómo afectan las restricciones de protección de contraseña a la elección de contraseñas por parte del usuario?

Para proteger a los usuarios en muchos sistemas, los desarrolladores han proporcionado un mecanismo de política de contraseña que, desafortunadamente (afortunadamente para los piratas informáticos éticos), no siempre se usa. Considere las limitaciones y cómo los usuarios creativos las implementan / administran.

Restricciones típicas de la política de contraseñas:

- longitud de la contraseña (generalmente al menos 8);

- uso de caracteres en varios registros;

- el uso de combinaciones de letras y números;

- uso de caracteres especiales;

- prohibición de usar la contraseña anterior.

No es difícil encontrar una contraseña de más de 8 caracteres, pero el uso de caracteres en diferentes registros ya es difícil, porque debe recordar qué carácter de su contraseña era mayúscula. La solución más obvia y probable: elige el primer o el último personaje.

Si el sistema te obliga a sumar números, entonces los usuarios son un poco más ingeniosos:

- Agregue números al principio o al final. Como regla, de uno a 4. En consecuencia, puede ser solo un dígito, como en la contraseña común "Contraseña1", si es dos, entonces el usuario probablemente elegirá un año o edad, como en la contraseña "68cougar" de nuestro ejemplo erótico. Si hay tres dígitos, entonces pueden ser simplemente la secuencia "123". Si el usuario desea agregar 4 dígitos, este será un año de ortografía completa: "Alexander2018".

- Reemplace las letras con números similares: A = 4, E = 3, I = 1, O = 0. Especialmente los usuarios creativos pueden usar completamente l33t

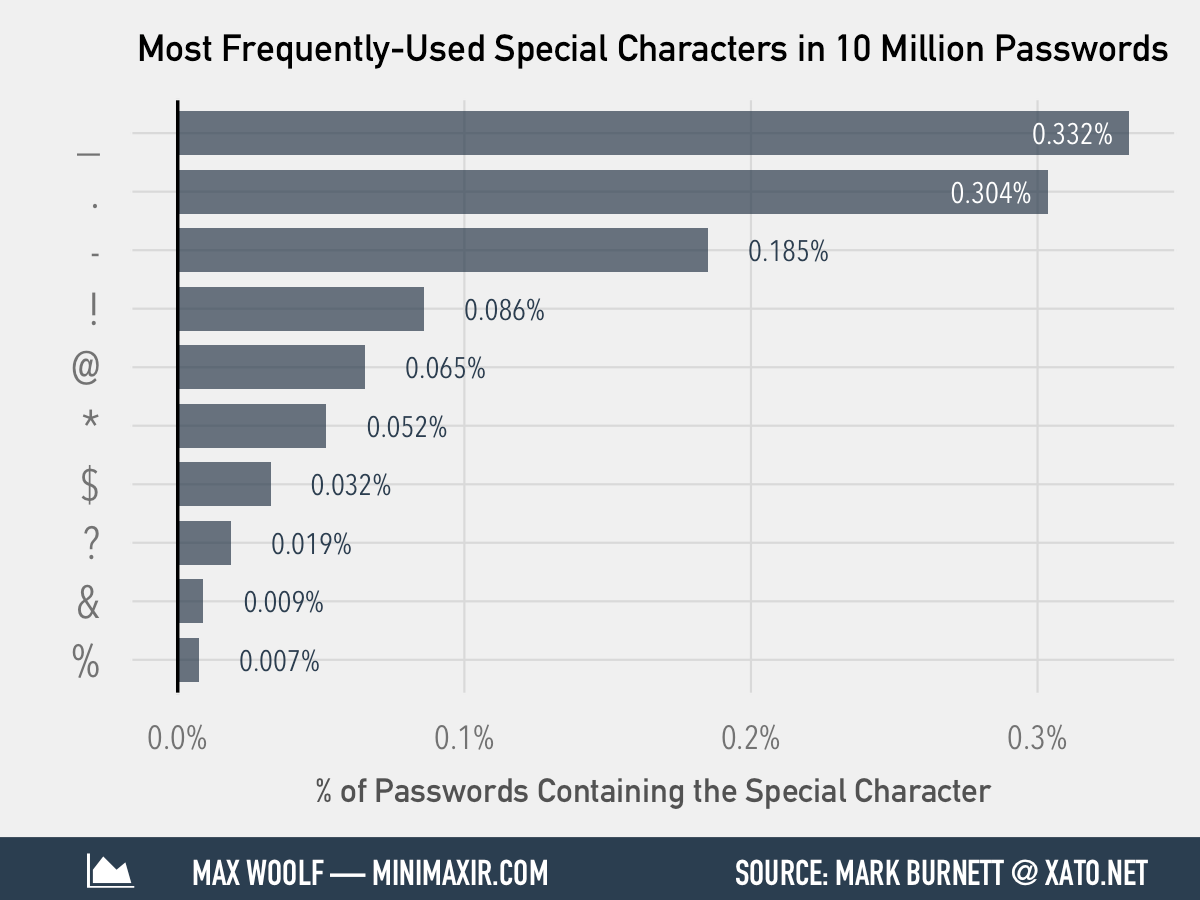

Si es necesario usar caracteres especiales, los usuarios, como regla, usan uno de los caracteres especiales más famosos, como se puede ver en la siguiente ilustración:

Nada es más molesto que prohibir el uso de la contraseña anterior, y los usuarios aprendieron a eludir esta restricción haciendo cambios mínimos, por ejemplo, aumentando el número al final de su contraseña en 1: era "Alexander2018", se convirtió en "Alexander2019".

Al comprender estos pequeños trucos de los usuarios, es bastante simple para un hacker ético reducir la lista de palabras candidatas para una contraseña.

Número de usuarios de contraseña

Si la contraseña será utilizada por muchos usuarios, por ejemplo, administradores del sistema o estudiantes en el aula, entonces, por regla general, se hace especialmente no muy complicado (por ejemplo, coincide con el nombre de la cuenta), y a menudo se deja como lo estableció el proveedor por defecto

Estrategia de contraseña

Habiendo tratado los matices de la selección de contraseña por parte de los usuarios, también podemos desarrollar una estrategia de selección de contraseña durante las pruebas de penetración.

Arreglamos las condiciones iniciales:

- Realizamos pruebas de penetración (piratería exclusivamente ética);

- hay sistemas con un mecanismo de autorización para un par de inicio de sesión y contraseña;

- Queremos comprometer la cantidad máxima de cuentas de usuario en la cantidad máxima de sistemas;

- Solo consideramos la selección de contraseña en línea (no consideramos descifrar hashes).

Paso 1. Definir nombres de cuenta de usuario

Para una autorización exitosa, una contraseña generalmente no es suficiente; también necesita saber el nombre de la cuenta. Descubriremos cómo conseguirlo.

Opción 1. Obtener una lista de cuentas que utilizan una vulnerabilidad en el sistema.

Por ejemplo, un controlador de dominio de Windows se puede configurar para permitir que un usuario anónimo recupere una lista de cuentas de usuario.

Cualquiera puede verificar su controlador de dominio para esta oportunidad, por ejemplo, utilizando la utilidad de línea de comandos rpcclient de Scanner-VS :

- Estamos conectados al controlador de dominio y en la solicitud de ingresar la contraseña simplemente presione Entrar:

rpcclient -U "" IP_controller_domain_address - Ejecute el comando incorporado enumdomusers

rpcclient $> enumdomusers

Opción 2. Formación de una lista basada en "inteligencia" y análisis.

Los nombres de usuario, incluso en organizaciones pequeñas, los establecen los administradores en función de algún estándar. Las opciones más comunes: la primera letra del nombre + apellido: adorofeev, lo mismo, pero a través del punto a.dorofeev, nombre completo + apellido: alexander.dorofeev. Además, los nombres de las cuentas internas a menudo coinciden con la cuenta de correo electrónico, por lo que la regla para generar un nombre de usuario se puede determinar simplemente "googleando" las direcciones de los empleados que aparecen en Internet, y se puede crear una lista completa basada en la lista de empleados que se puede obtener del directorio telefónico interno, redes sociales En un caso extremo, puede formar combinaciones de los nombres y apellidos más comunes de acuerdo con las reglas más comunes para crear nombres de cuenta.

Opción 3. Las cuentas más comunes y las entradas predeterminadas.

Muchos sistemas tienen cuentas predeterminadas. Como mínimo, este es administrador o administrador. En algunos sistemas, hay bastantes, por lo que en Oracle DBMS puede encontrar SYSTEM, SYS, ANONYMOUS, CTXSYS, DBSNMP, LBACSYS, MDSYS, OLAPSYS, ORDPLUGINS, ORDSYS, OUTLN, SCOTT, WKSYS, WMSYS, XDB. En consecuencia, tiene sentido consultar los manuales de los administradores del sistema que desea probar.

A menudo, en los sistemas hay cuentas que son muy fáciles de calcular, por ejemplo, si la empresa tiene una clase de capacitación, entonces la probabilidad de tener cuentas de maestros y estudiantes es bastante alta. ¿Y cuántos sistemas en los que alguien no creó una cuenta de prueba?

Paso 2. La selección inicial de contraseñas

Al comprender qué cuentas en qué sistemas en la infraestructura de TI probada planeamos comprometer, podemos determinar la secuencia de sistemas para el ataque:

| No | Clase de sistemas | Cuentas | Contraseñas |

|---|

| 1 | Controlador de dominio | Cuentas de empleados, administrativas, típicas. | El mas comun. |

| 2 | Aplicaciones comerciales | Cuentas de empleados, administrativas, típicas. | El mas comun. |

| 3 | DBMS | Cuentas de empleados, administrativas, típicas, por defecto. | Más común, por defecto

|

| 4 4 | Sistemas y servicios especiales: respaldo, ftp, etc. | Administrativo, por defecto. | El más común, por defecto. |

| 5 5 | Equipo de red activo | Administrativo, por defecto. | El más común, por defecto. |

Si los sistemas tienen habilitado el bloqueo de la cuenta después de varios intentos fallidos (como regla, seleccionan el número 5), y el tiempo de prueba es limitado, y no podemos establecer un tiempo de espera entre intentos de restablecer el contador, entonces tiene sentido "atravesar" a todos los usuarios, comprobando las siguientes contraseñas probables:

- qwerty;

- Nombre de cuenta coincidente

- Vacío

Paso 3. Extensión de la zona de influencia.

Después de recoger las contraseñas de las cuentas, lo primero que debe hacer un hacker ético es iniciar sesión y ver a qué tiene acceso.

Si se obtiene acceso al sistema de archivos, entonces debe buscar los siguientes archivos:

- archivos de configuración que pueden contener información sobre direcciones IP y cuentas;

- copias de seguridad del sistema, imágenes del sistema operativo para "rodar" en nuevas máquinas. A menudo puede extraer hashes de contraseñas de ellos;

- Scripts SQL que también suelen contener información útil.

Las contraseñas y cuentas seleccionadas para un sistema deben verificarse para otros, ya que a los usuarios, incluidos los administradores, les gusta usar las mismas contraseñas en diferentes sistemas.

Nota para un pirata informático ético: en grandes organizaciones, a menudo hay entornos de prueba que utilizan datos recuperados de una copia de seguridad no tan antigua de la base de datos del sistema de combate. Al mismo tiempo, los entornos de prueba generalmente están mal protegidos, por ejemplo, puede haber varias cuentas de administrador administrativo y contraseñas simples. El compromiso de tal sistema lleva al hecho de que los especialistas en pruebas obtienen acceso a los hash de contraseña del usuario, que a menudo son relevantes para un sistema de combate.

Herramientas de contraseña en línea y diccionarios

La herramienta clásica para adivinar contraseñas en línea es la utilidad de línea de comandos thc-hydra , y para los hackers éticos y administradores a quienes les gusta la comodidad, esta funcionalidad con una interfaz intuitiva está disponible en nuestro complejo Scanner-VS :

Además, la clave para adivinar con éxito la contraseña es la disponibilidad de diccionarios bien escritos, pero hay problemas con esto. Los diccionarios suministrados con herramientas modernas de análisis de seguridad doméstica no siempre contienen conjuntos de palabras realmente útiles. Por ejemplo, incluya un diccionario estándar distribuido con una utilidad gratuita. La solución, por supuesto, es simple, pero no muy efectiva. ¿Cómo puedes imaginar a un usuario ruso eligiendo contraseñas como fútbol, cutiepie, maganda o mustang? ¿Cuántos felices propietarios de Ford Mustang hay en la ciudad rusa promedio? A veces incluyen un diccionario maravilloso, basado principalmente en las contraseñas dejadas por defecto, pero se olvidan por completo de los usuarios comunes y sus contraseñas favoritas.

Decidimos corregir esta molesta situación y compilamos nuestras listas de contraseñas, que ahora están disponibles no solo para los usuarios de nuestro complejo de pruebas de seguridad Scanner-VS, sino también para todos en el sitio web de nuestra solución en la sección Contraseñas :

Listas de contraseñas:

- TOP-157

- TOP-25

- Secuencias numéricas

- Fechas

- Secuencias de teclado

- Nombres masculinos comunes

- Nombres femeninos comunes

Listas de cuentas:

- Hombres personalizados: primera letra del nombre + apellido

- Hombres personalizados: primera letra del primer nombre + punto + apellido

- Hombres personalizados: nombre + punto + apellido

- Mujeres personalizadas: primera letra de un nombre + apellido

- Personalizado femenino: primera letra del nombre + punto + apellido

- Hembra personalizada: nombre + punto + apellido

Conclusión

El hacker de la película "Password Swordfish" tuvo suerte y, a pesar de las distracciones y el caótico estilo de trabajo, pudo obtener una contraseña y mantenerse con vida. Con un enfoque estructurado, los piratas informáticos éticos aumentan sus posibilidades de éxito en las pruebas de penetración y confían menos en la suerte. Este enfoque funcionará siempre que las personas elijan las contraseñas.