Actualmente MikroTik no tiene soluciones o protocolos apilables para la sincronización de hardware y el cambio de dispositivos. No hay muchas soluciones con múltiples líneas eléctricas. Por lo tanto, si tenía la tarea de hacer redundancia de hardware, entonces MikroTik tiene muy, muy pocas opciones (y no funcionarán como quieren), una de ellas es vrrp.

Lo que necesitas decir sobre VRRP

VRRP (Virtual Router Redundancy Protocol) es un estándar abierto para combinar un grupo de enrutadores en un enrutador virtual para aumentar la disponibilidad. Wikipedia dice "puerta de enlace predeterminada", pero de hecho puede ser cualquier enrutador.

MikroTik admite dos versiones del protocolo vrrp (v2 y v3), en 3 versiones hay soporte para IPv6, pero la autenticación no funciona (al menos está escrita en la wiki).

Al crear la interfaz vrrp, debe especificar la ID para el enrutador virtual (VRID), puede tomar valores 0-255. Un enrutador real puede ser parte de múltiples enrutadores virtuales VRRP.

Cada enrutador en VRID debe establecerse en Prioridad. El enrutador con la prioridad más alta se seleccionará como maestro y se convertirá en el titular de la IP virtual (la dirección donde otros dispositivos en la red se comunicarán con el enrutador).

El enrutador maestro una vez por segundo (se puede cambiar) envía mensajes sobre su actividad a la dirección de multidifusión 224.0.0.18 (IPv6: FF02: 0: 0: 0: 0: 0: 0: 12) 00: 00: 5E se especifica como el destinatario mac: 00: 01: XX (IPv6: 00: 00: 5E: 00: 02: XX), donde XX es la representación hexadecimal de VRID.

IP virtual: la dirección del enrutador virtual, configurada en la interfaz vrrp.

Un enrutador virtual puede tener más de dos enrutadores, mientras que el estándar está abierto y, en teoría, puede usar equipos de diferentes proveedores.

Un par de comentarios mas

VRRP no es responsable de sincronizar la configuración o el estado de la conexión. Además, MikroTik no tiene herramientas integradas para dicha funcionalidad. Puede capturar cambios en el maestro a través del registro, crear un archivo con secciones modificadas, usar fetch para enviar archivos a la copia de seguridad, que verificará los archivos por temporizador y los ejecutará. O use un servidor de diferencias de terceros, que una vez al día comparará la configuración y cargará los cambios en la copia de seguridad, pero todo esto está más allá del alcance de vrrp.

La aplicación principal de los esquemas que se describen a continuación es el uso de dos (o más) enrutadores alimentados desde diferentes líneas de alimentación (independientes) con conmutación continua en caso de problemas en una de las líneas.

Esquema 1. Reserva con dos proveedores.

Configuración preliminar maestra MikrotTik:

/interface ethernet set [ find default-name=ether1 ] name=eth1-wan set [ find default-name=ether2 ] name=eth2-vrrp /ip address add address=1.1.1.2/30 interface=eth1-wan /ip route add distance=1 gateway=1.1.1.1 /system identity set name=vrrp-master

Configuración preliminar de Mikrotik Backup:

/interface ethernet set [ find default-name=ether1 ] name=eth1-wan set [ find default-name=ether2 ] name=eth2-vrrp /ip address add address=2.2.2.2/30 interface=eth1-wan /ip route add distance=1 gateway=2.2.2.1 /system identity set name=vrrp-backup

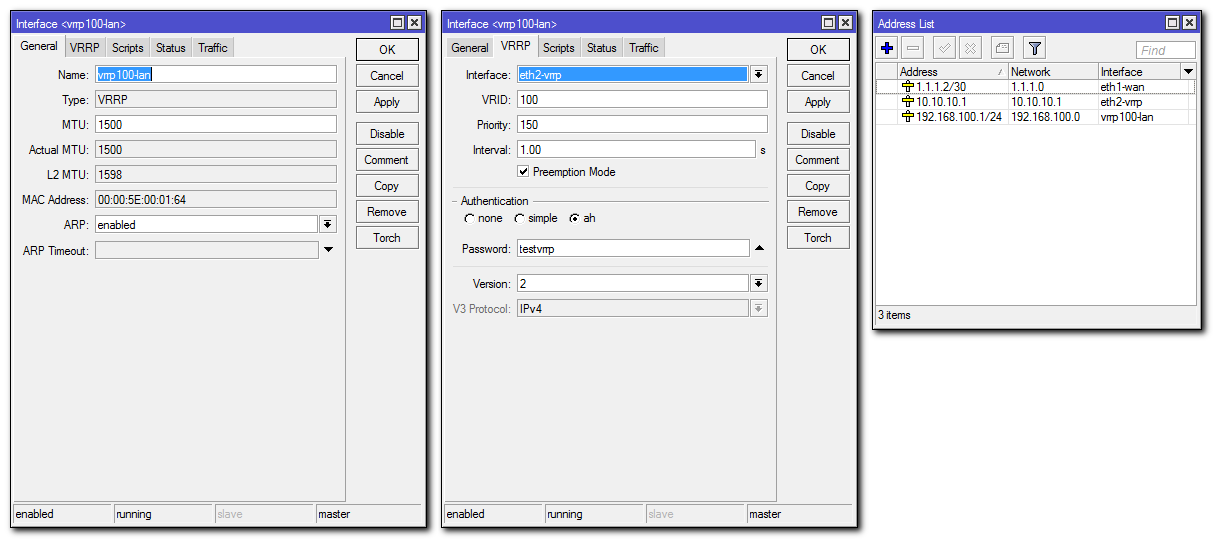

Agregar vrrp a vrrp-master:

[Interfaces] -> [VRRP] -> [+]

nombre: vrrp100 (cualquier posible)

interfaz: eth2-lan

VRID: 100

Prioridad: 150

Auth: ah

Pase: testvrrp

Versión: 2

VRRP se ejecuta en la interfaz LAN, por lo que tiene sentido establecer la autenticación para protegerse contra el sabotaje.

Agregar un servicio ip:

[IP] -> [Dirección] -> [+]

interfaz: eth2-vrrp

dirección: 10.10.10.1/32

En esta configuración no es necesario usar direcciones / 32 como la dirección de subred de trabajo y las direcciones de servicio vrrp no se cruzan. Al usar direcciones de la subred de trabajo (por ejemplo, 192.168.100.251 - maestro; 192.168.100.252 - copia de seguridad), el uso de / 32 es un requisito previo, de lo contrario, puede tener una ruta ECMP a la subred lan y todo funcionará muy mal.

Si el servicio y las direcciones reales coinciden, hay otra característica. Un enrutador en el que la IP virtual se configurará en una interfaz real, independientemente de la prioridad, se considera maestro.

Agregar una ip de trabajo:

IP virtual en terminología VRRP.

[IP] -> [Dirección] -> [+]

interfaz: vrrp100-lan

dirección: 192.168.100.1/24

Opción de consola:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp100-lan password=testvrrp priority=150 version=2 vrid=100 /ip address add address=10.10.10.1/32 interface=eth2-vrrp add address=192.168.100.1/24 interface=vrrp100-lan

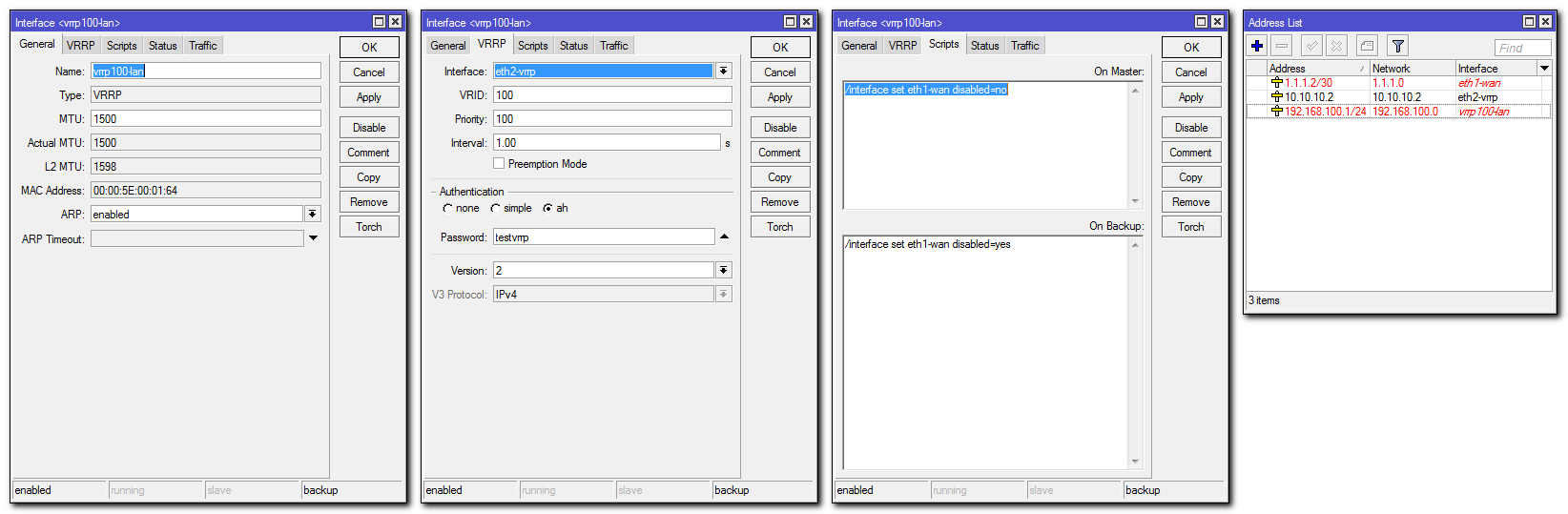

Agregar vrrp a vrrp-backup:

[Interfaces] -> [VRRP] -> [+]

nombre: vrrp100-lan

interfaz: eth2-vrrp

VRID: 100

Prioridad: 100 (inferior al maestro)

Modo de preajuste: apagado

Auth: ah

Pase: testvrrp

Versión: 2

Modo de preajuste: configuración del enrutador de respaldo. Si está habilitado, el enrutador no devolverá el control al enrutador con alta prioridad, cuando aparezca en la red.

Agregar un servicio ip:

[IP] -> [Dirección] -> [+]

interfaz: eth2-vrrp

dirección: 10.10.10.2/32

Agregar una ip de trabajo:

[IP] -> [Dirección] -> [+]

interfaz: vrrp100-lan

dirección: 192.168.100.1/24

Opción de consola:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp100-lan password=testvrrp priority=100 version=2 vrid=100 preemption-mode=no /ip address add address=10.10.10.2/32 interface=eth2-vrrp add address=192.168.100.1/24 interface=vrrp100-lan

Después de la configuración, se realizará la coordinación: los enrutadores intercambiarán saludos y decidirán cuál prioridad es mayor.

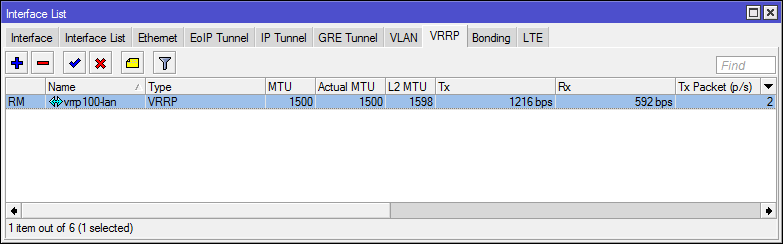

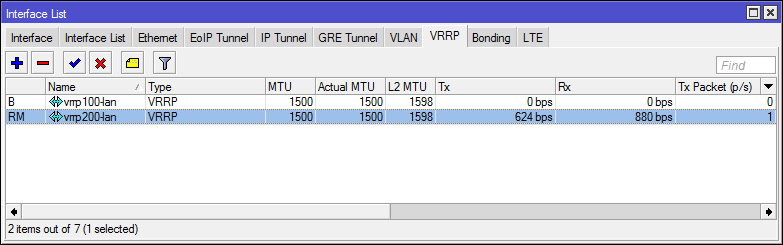

Vrrp-master state ([R] unning, [M] aster)

Estado vrrp-backup ([B] ackup)

Arriba, traté de nombrar las interfaces lo más claramente posible para que no haya confusión al agregar reglas de firewall, etc. La interfaz vrrp100-lan es responsable de la red local. La interfaz eth2-vrrp es responsable del tráfico técnico de vrrp. Si vlan se usa en la interfaz LAN, entonces debe configurarse en la interfaz vrrp.

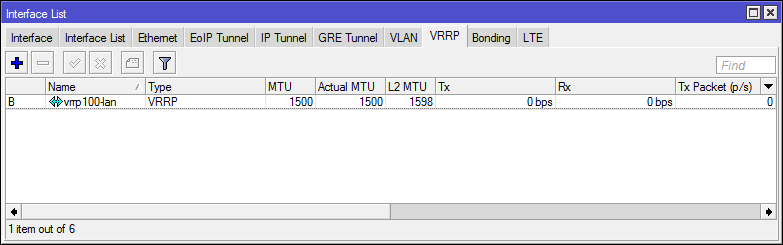

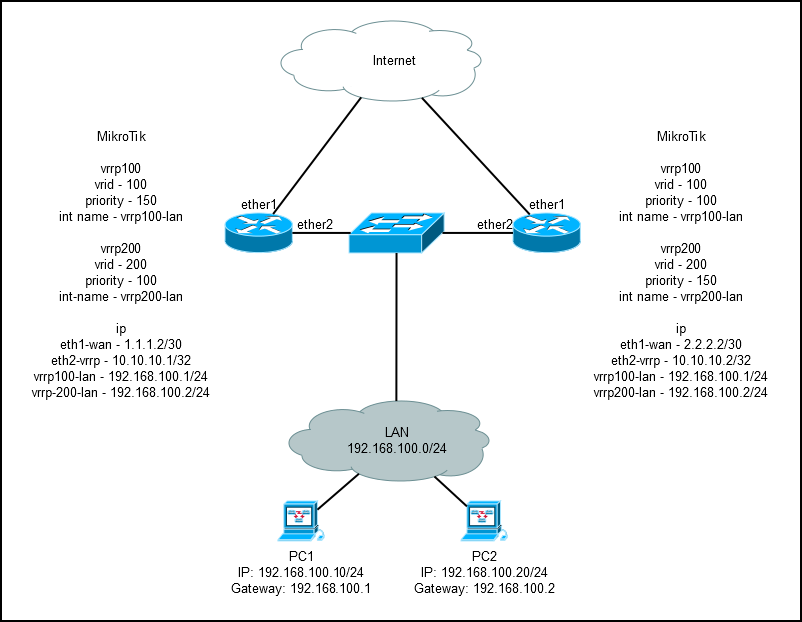

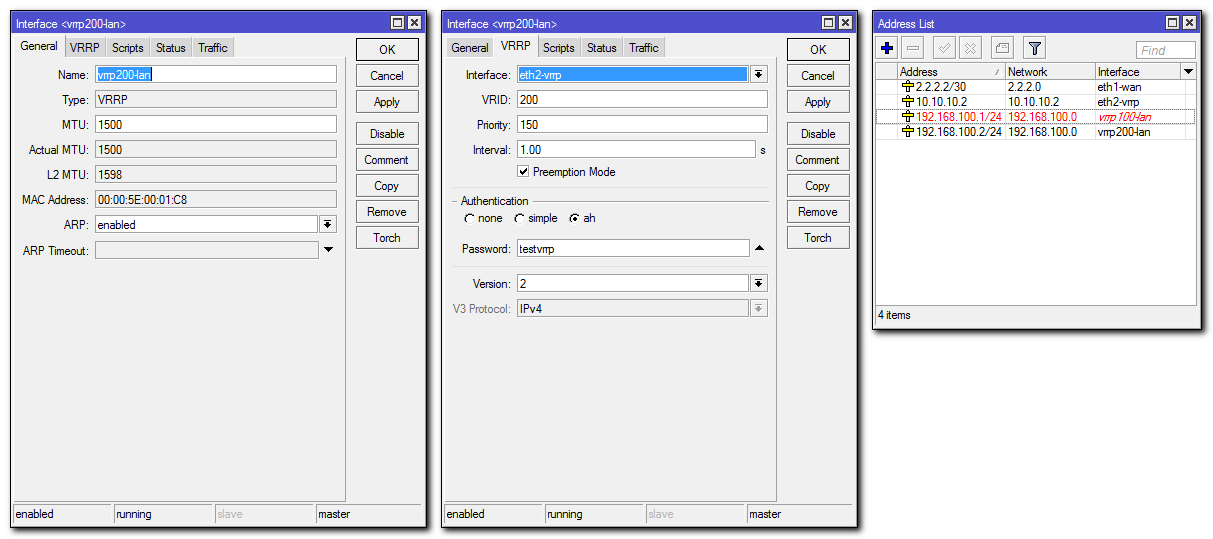

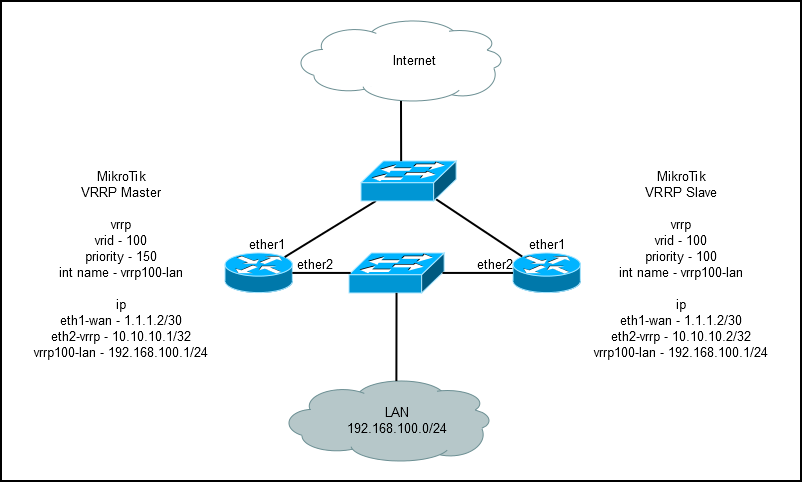

Esquema 2. Reserva y equilibrio con la participación de dos proveedores.

El esquema anterior funciona bien, pero uno de los proveedores se queda en el aire y casi nunca se usa, puede corregir la situación utilizando varias rutas predeterminadas en la red. Puede distribuir varios enrutadores predeterminados a los usuarios que usan dhcp, o conduciéndolos con estática. En cualquier caso, la configuración no es flexible. Pero este ejemplo muestra bien el funcionamiento del enrutador en varios enrutadores vrrp virtuales.

Tomamos como base el esquema anterior y agregamos una interfaz vrrp adicional.

En vrrp-master:

Opción de consola:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp200-lan password=testvrrp priority=100 version=2 vrid=200 preemption-mode=no /ip address add address=192.168.100.2/24 interface=vrrp200-lan

En vrrp-backup:

Opción de consola:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp200-lan password=testvrrp priority=150 version=2 vrid=200 /ip address add address=192.168.100.2/24 interface=vrrp200-lan

No es del todo apropiado usar la terminología master / backup ya que ahora ambos enrutadores son simultáneamente ambos en relación con diferentes vrid.

Resultado para vrrp-master:

Resultado para vrrp-backup:

Esquema 3. Reserva con la participación de un proveedor

Configuración preliminar de MikroTik Master:

/interface ethernet set [ find default-name=ether1 ] name=eth1-wan set [ find default-name=ether2 ] name=eth2-vrrp /ip address add address=1.1.1.2/30 interface=eth1-wan /ip route add distance=1 gateway=1.1.1.1 /system identity set name=vrrp-master

Configuración preliminar de Mikrotik Backup:

/interface ethernet set [ find default-name=ether1 ] name=eth1-wan disabled=yes set [ find default-name=ether2 ] name=eth2-vrrp /ip address add address=1.1.1.2/30 interface=eth1-wan /ip route add distance=1 gateway=1.1.1.1 /system identity set name=vrrp-backup

Importante: en mikrotik vrrp-backup, la interfaz eth1-wan está deshabilitada de forma predeterminada.

La configuración básica de VRRP es similar al caso con dos proveedores.

Configuración de vrrp-master:

Con vrrp, todo es similar.

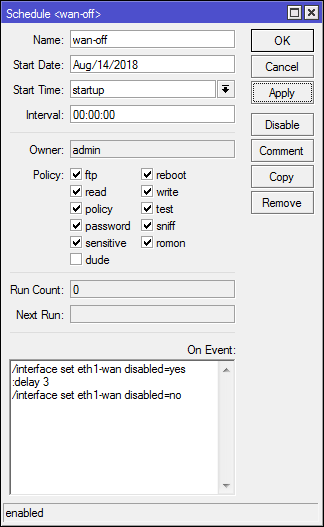

Pero aparece una secuencia de comandos adicional en [Sistema] -> [Programadores], que, cuando se carga, deshabilita la interfaz wan durante unos segundos. Esto evita colisiones (si Mac se ha cambiado a copia de seguridad) o una prohibición en el interruptor del operador.

Opción de consola:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp100-lan password=testvrrp priority=150 version=2 vrid=100 /ip address add address=10.10.10.1 interface=eth2-vrrp add address=192.168.100.1/24 interface=vrrp100-lan /system scheduler add name=wan-off on-event="/interface set eth1-wan disabled=yes\r\ \n:delay 3\r\ \n/interface set eth1-wan disabled=no" policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon start-time=startup

Configuración de vrrp-backup:

Todo es similar, pero las acciones aparecen en los scripts vrrp para cambiar el estado eth1-wan.

Y se agrega sheduller, que deshabilita eth1-wan en el arranque (si es necesario, vrrp lo activará por sí mismo).

Opción de consola:

/interface vrrp add authentication=ah interface=eth2-vrrp name=vrrp100-lan on-backup="/interface set eth1-wan disabled=yes\r\ \n" on-master="/interface set eth1-wan disabled=no" password=testvrrp preemption-mode=no version=2 vrid=100 /ip address add address=10.10.10.2 interface=eth2-vrrp add address=192.168.100.1/24 interface=vrrp100-lan /system scheduler add name=wan-off on-event="/interface set eth1-wan disabled=yes" policy=ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon start-time=startup

Si el proveedor restringe el acceso a mac, no olvide cambiarlo en la interfaz del enrutador de respaldo.

En este esquema, tenemos un punto débil: un interruptor frente a las interfaces wan. Es posible acordar con el proveedor que le llevará dos cables y que se conectarán a diferentes segmentos de su red con reenvío de vlan, etc. O ... coloque una camiseta pasiva , pero esto es una pornografía terrible y al comienzo de cualquiera de los enrutadores habrá un par de colisiones, pero es funcional (si no enciende eth1-wan en el enrutador de respaldo con las manos).

Y, por supuesto, puede usar vrrp en la interfaz wan (si la configuración es estática), pero no se puede evitar la instalación de un conmutador adicional o las negociaciones con el proveedor.

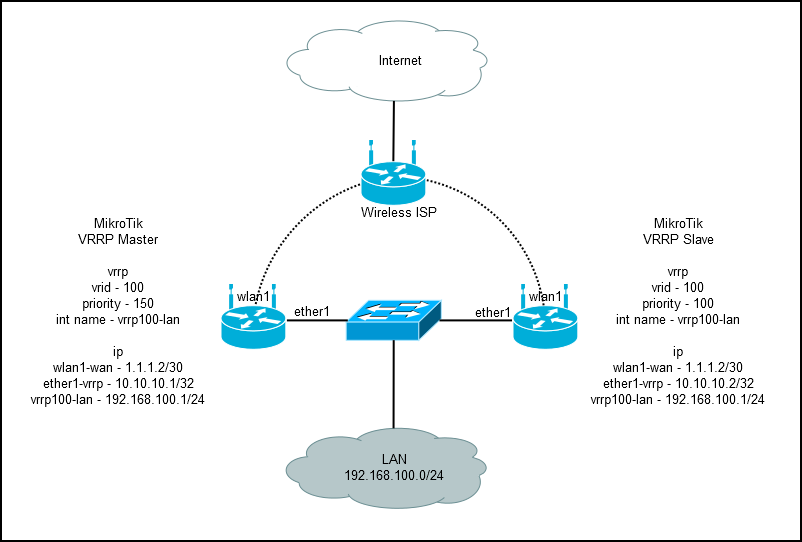

Esquema 4. Reserva con la participación de un proveedor WISP

Puede parecerle que vrrp es un extraño malentendido que no puede pensar en usar fuera del laboratorio sin muletas. De hecho, hay un esquema, es muy similar al anterior, pero construido sobre puentes inalámbricos.

El proveedor tiene un puente ap (preferiblemente con un área de cobertura amplia). En el lado del cliente, hay dos placas (por ejemplo, SXT con un éter) espaciadas en diferentes mástiles (o esquinas del edificio), que funcionan con diferentes líneas de alimentación, pero proporcionan acceso a Internet para la misma subred.

La configuración es completamente similar al esquema anterior, solo la interfaz wan se convertirá en wlan1 y la interfaz lan ether1. Las placas se pueden configurar de la manera más estática posible, y todo el tráfico se puede controlar en un dispositivo adicional detrás de ellas. Este es un esquema antivandálico completamente funcional, sin interacción adicional con el proveedor.