Bienvenido a la sexta lección y continuamos con el tema de IPS.

La lección anterior se dedicó por completo a los conceptos erróneos de IPS, y también revisamos brevemente la historia del desarrollo de los sistemas de prevención de intrusiones. Recomiendo ver

la quinta lección antes de comenzar esta. Esto permitirá una comprensión más profunda del problema. Esta lección ya está totalmente dedicada a la parte práctica. Para varios ataques, usaremos la

distribución Kali-Linux con herramientas como

OpenVAS ,

Metasploit y

Social Engineering Toolkit . Como sistemas atacados tendremos:

- Computadora del usuario, es decir Usuario

- Y WebSrv, ubicado en la DMZ.

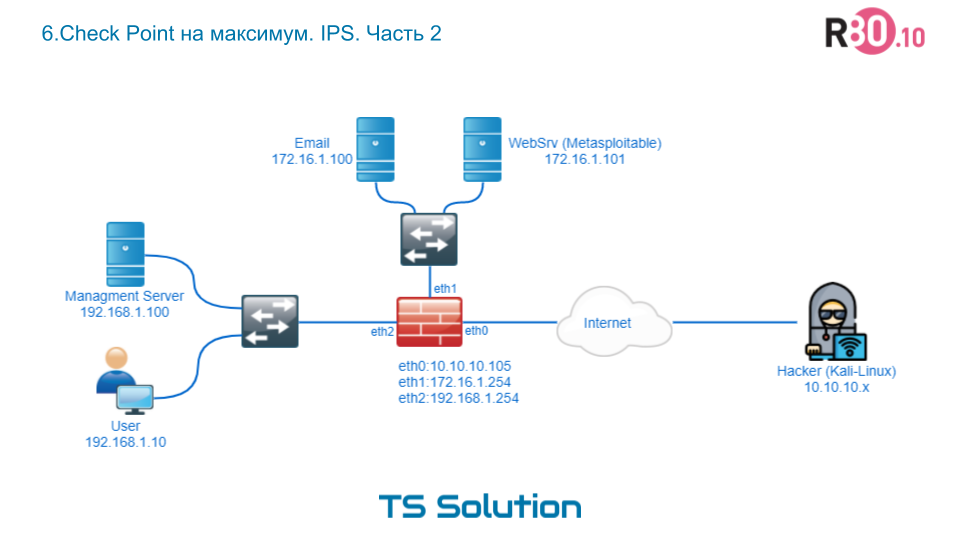

Veamos el diseño con el que trabajaremos. Como puede ver, este es el mismo diseño:

Como WebSrv, se implementa una distribución

Metasploitable "vulnerable" especial. Se usa muy a menudo en la enseñanza de piratería ética.

Tanto el usuario como el servidor están detrás del Check Point, que experimentaremos. Como prueba, intentaremos "arrastrar" un archivo de virus a través del punto de control, probar un escáner de vulnerabilidades, intentar explotar de forma remota una de las vulnerabilidades y realizar la fuerza bruta más simple. Veamos cómo reaccionará el punto de control con la configuración predeterminada, luego intentaremos fortalecer la protección y verificar el resultado. La lección resultó ser bastante larga (35 minutos de video), por lo que no subiré todas las capturas de pantalla. Mejor adjunto el video tutorial en sí:

Puntos clave para optimizar la configuración de IPS:

- Ponga IPS en una capa separada;

- Crear múltiples políticas IPS para diferentes segmentos;

- Seleccione solo las firmas deseadas utilizando filtros.

Más detalles en el video de arriba.

Lo principal que debe aprender de esta lección:

IPS es un sistema relevante y efectivo para proteger su red. No descuides su configuración.

Si está interesado en otros materiales en Check Point, aquí encontrará una gran selección (

Check Point. Una selección de materiales útiles de TS Solution ). Puede realizar una auditoría gratuita de la configuración de seguridad de Check Point

aquí. También puede suscribirse a nuestros canales (

YouTube ,

VK ,

Telegram ) para no perderse nuevos artículos, cursos y seminarios.

PD: Me gustaría agradecer a Alexey Beloglazov (compañía Check Point) por su ayuda en la preparación de la lección.