Este artículo es parte de una serie sobre la construcción de NAS y está escrito para un tipo específico de sistema.

La copia de seguridad es la segunda tarea principal que quería resolver usando el NAS, después del sistema de administración del repositorio .

Su decisión se prolongó ...

Ya se han escrito muchos artículos e incluso varios libros sobre este tema, y muchas copias se han roto en disputas al respecto.

A continuación hay un intento de descubrir este montón de material, ponerlo en su cabeza y construir un sistema pequeño de manera relativamente competente.

El sistema de respaldo (SRK) está determinado por:

- Política de respaldo. La política establece las principales metas y objetivos de la copia de seguridad, los requisitos para ella, en función de la lista de amenazas para cada sistema de copia de seguridad, y también justifica su necesidad.

- Regulaciones de respaldo basadas en políticas. La regulación describe los algoritmos de respaldo y recuperación responsables de los respaldos, las condiciones de almacenamiento de los respaldos, etc.

- Implementación instrumental. En realidad, software y hardware.

El proceso de copia de seguridad regular se divide en las siguientes partes principales:

- Inicio periódico de la copia.

- Comience la recuperación bajo demanda.

- Probar el proceso de copia.

Puntos de interfaz del sistema con la plataforma NAS:

tank0/apps/backup : almacenamiento de tank0/apps/backup .tank1/apps/backup : almacenamiento de tank1/apps/backup .https://backup.NAS.cloudns.cc : interfaz del sistema basada en la web.

Los repositorios de respaldo son sistemas de archivos separados .

Esto es necesario porque sus opciones pueden ser muy diferentes, tanto de los sistemas de archivos normales como entre ellos.

Por ejemplo, si es necesario, se puede habilitar la deduplicación mediante FS y se puede deshabilitar la compresión.

Principios de respaldo

Vale la pena entender que, aunque describo aquí un caso especial de respaldo que se adapta a las necesidades de una red pequeña, los principios, observaciones y patrones son comunes en todas partes.

En casos simples, algunos de ellos pueden ser descuidados, pero es deseable saberlo.

Estos principios se basan en políticas y regulaciones.

Aquí hay algunos básicos:

- 3-2-1 . Realice al menos tres copias de seguridad, en dos formatos de almacenamiento, de las cuales al menos una debe almacenarse en un lugar físicamente separado. El principio es deseable de observar. En mi caso, este principio se implementa parcialmente. En primer lugar, hay tres máquinas diferentes en las que los datos se duplican parcialmente: NAS, trabajo y computadora portátil. En segundo lugar, se planea la replicación a la nube.

- Verifique lo que se ha copiado . De lo contrario, puede suceder que en un momento crucial, los datos no se puedan restaurar. Verifique mejor a través del proceso de recuperación.

- Use las herramientas adecuadas para la tarea . Es probable que con la copia de una flota de máquinas virtuales, un sistema para copiar archivos con un agente en una máquina funcione mal. El software especializado copiará más rápido y menos costoso en los recursos de la máquina. Es importante que la herramienta sea confiable y simple. El SII no es algo con lo que generalmente quieras cavar.

- Es mejor copiar todo, con la obvia excepción del exceso . O "es mejor adelantar que no terminar". Será posible descartar el exceso, pero si se utiliza la política inversa, puede ser imposible restaurar un archivo valioso que olvidó especificar explícitamente.

- Debería ser posible seleccionar y restaurar datos rápidamente . Es recomendable, "un clic", y no esperar una hora. Formalmente, debe tener un RTO aceptablemente bajo y un RPO suficiente. Es extremadamente conveniente si el SII le permite restaurar accidentalmente eliminado y elegir entre varias versiones, y no solo la última (por ejemplo, si está dañado, porque los errores lógicos no están excluidos).

Al final del artículo hay enlaces a fuentes que puede estudiar para familiarizarse más con estos puntos, así como leer sobre otros.

Política de respaldo

Obviamente, el objetivo de cualquier copia de seguridad es reducir el costo de la destrucción de datos no planificada en situaciones de emergencia.

Esto se logra mediante la duplicación de datos valiosos de máquinas en funcionamiento al almacenamiento de terceros.

Tareas de respaldo

Las siguientes tareas se definen con fines de copia de seguridad:

- Resalta los datos del objetivo.

- Guardar los datos especificados para su posterior recuperación.

- Recuperación de datos guardados.

- Garantizar la estabilidad de los datos almacenados ante cambios y destrucción.

- Diferenciación de acceso a datos almacenados.

- Proporcionar control del sistema y proceso de respaldo.

Requisitos del sistema

Además en la lista, se combinan los requisitos funcionales y no funcionales:

- La copia de seguridad debe realizarse:

- A tiempo

- Previa solicitud

- Si te saltas el anterior.

- La copia de seguridad de datos debe proporcionarse al menos 1 vez por día a una profundidad de 1 mes. La práctica de tomar instantáneas, así como usar la versión anterior del sistema en una máquina que funciona, muestra que esto es suficiente para mí.

- El tiempo de recuperación de datos no debe exceder los 2 minutos por 1 GB (el límite de ancho de banda de la red es de 81 s. Por 1 GB). Tomado en cuenta el ancho de banda LAN y la velocidad del disco, como factores limitantes.

- Todos los canales deben estar encriptados. Se pueden guardar datos confidenciales, como los datos de autorización en servicios en línea.

- Debería ser posible cifrar las copias de seguridad de los usuarios con una clave secreta en la máquina del usuario, sin la posibilidad de descifrarlas en el servidor. Esto es importante porque los usuarios no están obligados a confiar en el servidor en absoluto.

- La copia incompleta no debería llevar mucho tiempo, por ejemplo, más de 30 minutos. Internet se utiliza para copiar datos de una computadora portátil.

- Debe existir la posibilidad de replicar copias en la nube (la capacidad de configurar de manera flexible la replicación para un almacenamiento en la nube en particular) con cifrado de copias de seguridad. Esta es también una de las consecuencias del "principio 3-2-1".

- Debe haber una gestión centralizada simple con integración en la interfaz web.

- Un mínimo de mejoras y configuraciones complejas en el servidor.

Composición de recursos reservados

En mi caso, es bastante típico:

- La principal máquina de trabajo. Computadora de escritorio

- Máquina de trabajo móvil. El portatil.

- Enrutador LAN. Almacena configuraciones de red, que pueden contener inicios de sesión y contraseñas para una conexión a Internet y algunos servicios.

- NAS Sí, la configuración del NAS también es redundante. A pesar de que la mayoría de los FS tienen instantáneas.

Composición de amenazas

Aquí es dónde, qué y qué debe protegerse y de qué manera.

Para hacer esto, compilé una pequeña tabla de amenazas. Todas las principales amenazas a la computadora móvil repiten las amenazas a la estacionaria.

Las tabletas prácticamente no difieren de las móviles, desde este punto de vista.

Términos de política adicionales

Es recomendable tenerlos en cuenta:

- Se deben realizar pruebas de recuperación periódicas.

- Los procedimientos de recuperación de fallas deben documentarse.

- Las acciones deben regularse en caso de una falla secundaria: qué hacer si, después de la restauración, el sistema no está operativo o los datos no se pueden restaurar.

- Es necesario comprobar si el proceso de recuperación depende de un equipo específico.

(que puede fallar en el momento de la recuperación). Yo, en mi caso, no comprobaré esto, limitado a solo una comprobación básica del sistema. - Si tiene una copia de seguridad completa del sistema, debe realizar una copia de seguridad inmediatamente después de una actualización sustancial.

- Si el volumen acumulado de las copias de seguridad incrementales excede el volumen de la copia de seguridad completa, es racional hacer una copia de seguridad completa no programada. Es decir, la frecuencia de crear copias de seguridad completas debería aumentarse en este caso.

No tomo en cuenta el último punto de la política, porque generalmente mi flujo de trabajo no cambia, y es suficiente para monitorear el volumen por un tiempo, solo para la configuración inicial.

Empíricamente, se descubrió que el esquema "mes, semana, día, hora" está bastante bien para mí.

Para sistemas más grandes, es posible que deba cambiar la frecuencia de respaldo dinámicamente para cada sistema.

Regulaciones de respaldo

Después del desarrollo de una política, es posible proceder directamente con el desarrollo de una regulación.

En el caso general, puede haber varias regulaciones: generales, para los administradores de IBS, para los usuarios, para los responsables del almacenamiento, para los administradores de los sistemas de destino, etc.

Pero en el caso de un sistema pequeño, generalmente es una persona y, por lo tanto, solo hay una regulación.

Los objetivos de la normativa.

- Definición de procedimientos de respaldo de datos.

- Definición de procedimientos de recuperación de datos.

- Definición de un procedimiento de verificación del estado del sistema.

- Condiciones de almacenamiento de respaldo y requisitos de medios.

- Agilización del trabajo.

Ejemplo de regulación

Bajo el spoiler, puede ver cómo se ven las reglas en una organización grande, utilizando el ejemplo de la regulación de Rosreestr tomada de fuentes abiertas .

Reglamento de Rosreestr.REGULACIÓN DE LA COPIA DE SEGURIDAD DE DATOS EN DEPARTAMENTOS TERRITORIALES DE ROSRESTR

Tabla de contenidos

- Disposiciones generales

- Pedido de respaldo.

- Seguimiento de los resultados.

- Apoyo regulatorio.

- Rotación de medios de respaldo.

- Restaurar información de una copia de seguridad.

- Apéndice 1

- Apéndice 2 Lista de personas responsables del respaldo.

1 general

El presente Reglamento establece los requisitos básicos para la organización de la copia de seguridad (recuperación) de programas y datos almacenados en bases de datos en los servidores de la autoridad territorial de Rosreestr, así como para la copia de seguridad del hardware.

El presente Reglamento está diseñado para:

- determinación de la categoría de información sujeta a respaldo obligatorio;

- determinar el procedimiento para realizar una copia de seguridad de los datos para la posterior restauración del rendimiento de los sistemas de información en caso de una pérdida total o parcial de información causada por fallas o mal funcionamiento del hardware o software, errores del usuario, emergencias (incendios, desastres naturales, etc.);

- determinar el procedimiento para recuperar información en caso de tal necesidad;

- racionalizar el trabajo y determinar la responsabilidad de los funcionarios relacionados con el respaldo y la restauración de la información.

Copia de seguridad de la información significa la creación de copias completas de las bases de datos de producción de la Oficina para la recuperación rápida del sistema de gestión de la información del Registro Estatal Unificado de Empresas "Justicia" AIS en caso de una emergencia que resulte en daños o pérdida de datos.

Todas las bases de datos de producción de todos los departamentos territoriales de la Oficina están sujetas a respaldo.

Al medio de almacenamiento de la máquina que contiene una copia de respaldo se le asigna un sello de confidencialidad para el sello más alto de información contenida en ellos.

Las copias de seguridad se almacenan fuera de la sala de servidores, el acceso a las copias de seguridad es limitado. La lista de personas que tiene acceso a los datos se forma sobre la base de una solicitud escrita del jefe de la unidad de tecnología de la información (TI), acordada con el jefe de la unidad de seguridad de la información (IS). Los derechos de acceso a medios técnicos reservados, matrices y medios de almacenamiento se cambian sobre la base de una aplicación del jefe del departamento de TI, acordado con el jefe del departamento de IS. Los intentos detectados de acceso no autorizado a la información reservada y el hardware, así como otras violaciones de IS que ocurrieron durante el proceso de respaldo, se informan a la unidad de IS con una nota de servicio durante el día hábil después de la detección del evento especificado.

2 Orden de respaldo

La copia de seguridad se realiza por medios regulares de Oracle DBMS. La copia de seguridad se puede hacer:

- Manualmente: el operador responsable de la copia de seguridad inicia el procedimiento de exportación de Oracle (un ejemplo de inicio del procedimiento en el Apéndice 1).

- Automáticamente: el sistema operativo inicia automáticamente el archivo ejecutable que llama al procedimiento de exportación de Oracle de acuerdo con la programación.

La copia de seguridad de la base de datos se realiza al menos 1 vez por día. El período de almacenamiento de la base de datos de respaldo es de al menos 1 mes.

La estrategia de respaldo debe garantizar la recuperación sincrónica de los datos ubicados en diferentes esquemas de bases de datos. Por ejemplo, el esquema HED (el repositorio de documentos electrónicos) debe copiarse simultáneamente con el esquema AIS Justice.

El material y los medios técnicos del sistema de respaldo deben proporcionar un rendimiento suficiente para guardar información, a tiempo y a intervalos específicos. Las personas responsables de organizar el respaldo diariamente monitorean la disponibilidad de la cantidad de espacio en disco necesaria para el respaldo.

3 Seguimiento de resultados

Los resultados de todos los procedimientos de respaldo son monitoreados por los funcionarios responsables indicados en el Apéndice 2, hasta 10 horas el día hábil siguiente a la fecha establecida para realizar estos procedimientos.

Si se detecta un error, la persona responsable de monitorear los resultados lo informa al servicio de soporte técnico del desarrollador a más tardar 11 horas del día laborable actual.

4 Apoyo reglamentario

Para organizar el proceso de copia de seguridad, debe:

- Defina una lista de personas responsables de realizar el proceso de respaldo y monitorear sus resultados (Apéndice 2).

- Prepare y apruebe un cronograma de respaldo.

- Preparar y aprobar documentos reglamentarios internos sobre el nombramiento de los responsables de la copia de seguridad de los datos.

5 medios de copia de seguridad giratorios

El sistema de respaldo debe proporcionar la capacidad de reemplazar (descargar) periódicamente los medios de respaldo sin pérdida de información sobre ellos, y también garantizar la restauración de la información actual de los sistemas automatizados en caso de falla de cualquiera de los dispositivos de respaldo. Todos los procedimientos para cargar, descargar medios desde el sistema de respaldo, así como su transferencia al Servicio de Seguridad y viceversa, los lleva a cabo el administrador de respaldo a pedido y en presencia de un empleado responsable del Servicio de Seguridad del Cliente (de acuerdo con el Apéndice No. 2).

Como nuevos transportistas, está permitido reutilizar aquellos para los cuales el período de almacenamiento de la información contenida ha expirado.

La información confidencial de los medios que ya no se usan en el sistema de respaldo debe borrarse con el software PGP.

Si es necesario, la restauración de los datos de las copias de seguridad es realizada por el empleado responsable del departamento de TI especificado en el Apéndice No. 2.

La recuperación de datos de las copias de seguridad ocurre en el caso de su desaparición o violación debido al acceso no autorizado al sistema, exposición a virus, errores de software, errores de empleados y fallas de hardware.

La restauración del software del sistema y el software de uso general se realiza desde sus medios de acuerdo con las instrucciones del fabricante.

La restauración del software especializado se realiza desde los medios de distribución o sus copias de seguridad de acuerdo con las instrucciones para instalar o restaurar este software.

La información que no está relacionada con el cambio constante de las bases de datos se restaura desde los medios de respaldo. Esto utiliza la última copia de la información.

En caso de violación parcial o desaparición de los registros de la base de datos, la restauración se realiza desde la última copia diaria no perturbada. Toda la información se restaura desde la última copia.

7 Apéndice 1

Un ejemplo de inicio de la utilidad de exportación de Oracle desde la línea de comandos:

exp userid = JUST_USER / PASSWORD @ SERVER propietario = (JUST_USER, HED_USER) directo = Y consistente = Y estadísticas = NINGUNA compresa = N archivo = C: \ BACKUP.DMP log = C: \ BACKUP.LOG

donde:

JUST_USER / PASSWORD @ SERVER - schema_owner_name / password @ server_name;

propietario = (JUST_USER, HED_USER): lista de esquemas copiados; en este ejemplo, el esquema AIS Justice y el esquema HED se exportan simultáneamente;

file = C: \ BACKUP.DMP : ruta y nombre del archivo de exportación creado;

log = C: \ BACKUP.LOG : ruta y nombre del archivo de registro de exportación creado.

8 Apéndice 2. Lista de personas responsables del respaldo

Aquí encontrarás otro ejemplo con una breve descripción.

Procedimiento de reserva

Composición de los datos de respaldo:

- Máquinas de trabajo:

- Directorios de usuarios personales (

/home/* ). . - .

- , (

/opt ). - (

/etc ). - .

- .

- .

- .

- :

- NAS:

- :

:

- .

- , .

/etc/apt/apt.conf.d , , .- Mikrotik .

- NAS .

:

:

, Debian ( Squeeze 2011 ), Slackware ReiserFS .

:

Mikrotik , RouterOS .

, .

, .

:

- Veeam , , . , Acronis, , .

- .

- .

.

, .

.Soluciones de utilidad Unix

Soluciones basadas en rsync, tar, rdiff-backup, etc. no se consideran debido a la gran cantidad de trabajo que deberá realizarse y a la falta de la interfaz WEB necesaria.

BareOS (Backup Archiving Recovery Open Sourced) - tenedor de Bacula desde 2010.

Pros:

- Sistema depurado estable.

- Admite varios tipos de agentes en diferentes sistemas operativos.

- Admite varios tipos de copia de seguridad: incremental, diferencial, completa.

- La interfaz WEB está muy desarrollada y es funcional.

- Configuración flexible

- Hay un controlador FUSE que muestra copias de seguridad.

- Hay un enlace para Python que le permite interactuar con Director.

- (, ).

- .

- .

Contras:

.

:

- .

- .

- Web-.

- .

- . , .

- .

- , SMB, rsync.

- Web-.

- , .

- , , .

- .

Contras:

- Perl, CPAN.

- , , .

, , , . , SSH , , , .. . - ( , ).

- .

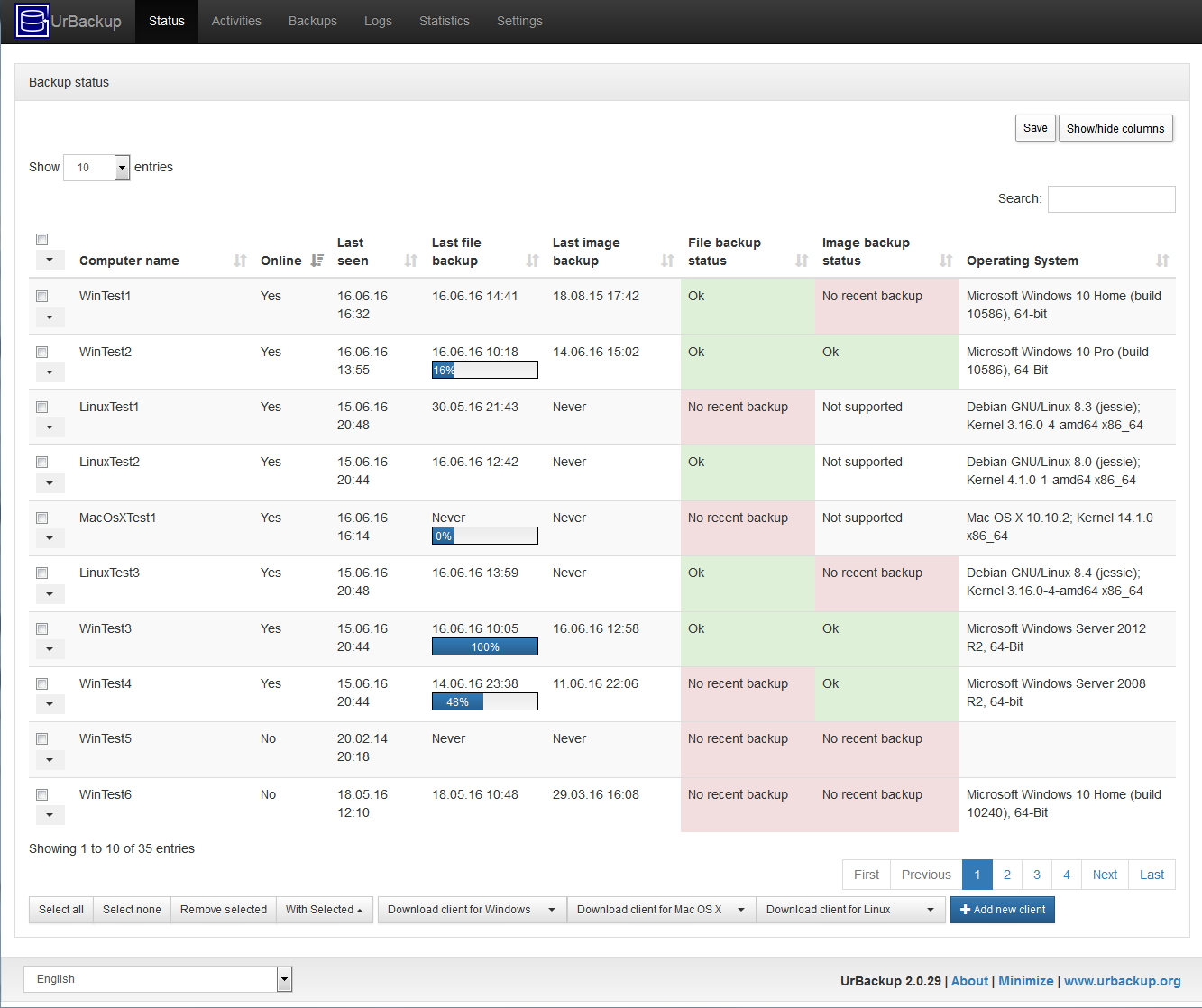

:

- .

- Web-.

- .

- ( .. ).

- Windows, Linux, MacOS X.

- : , .

- .

- .

- (, Outlook, ).

- . , .

- (, ..) .

- .

- , .

- , .

- .

- Internet.

- (, ) .

- .

- (, USB ).

- .

- GUI .

Contras:

- Windows, , .

- NTFS.

- LDAP, , , AD .

.

:

- .

- .

- . , .

- / . . .

- . .

- .

- FUSE , host/.

Contras:

- Web- .

- RAM (~2.7GB 1TB).

- ACL .

- RAM .

- ( ).

- ( ). .

- restic.

.

:

- .

- .

- ( Python, C ).

- .

- : LZ4, zlib, LZMA.

- FUSE , .

- : Linux, macOS, BSD, etc.

- Web-, .

- .

Contras:

- Web- .

- Windows ( Linux subsystem cygwin).

, rsync.

:

- inotify fsevents . rsync .

- rsync.

- Lua, Lua.

- .

- .

Contras:

.

.

:

- , .

- , TLS, , SSL .

- , "" , .

- .

- , : , .

- , .

- .

- : .

- RAID.

- *nix-like , Windows native, Windows cygwin.

- GUI.

Contras:

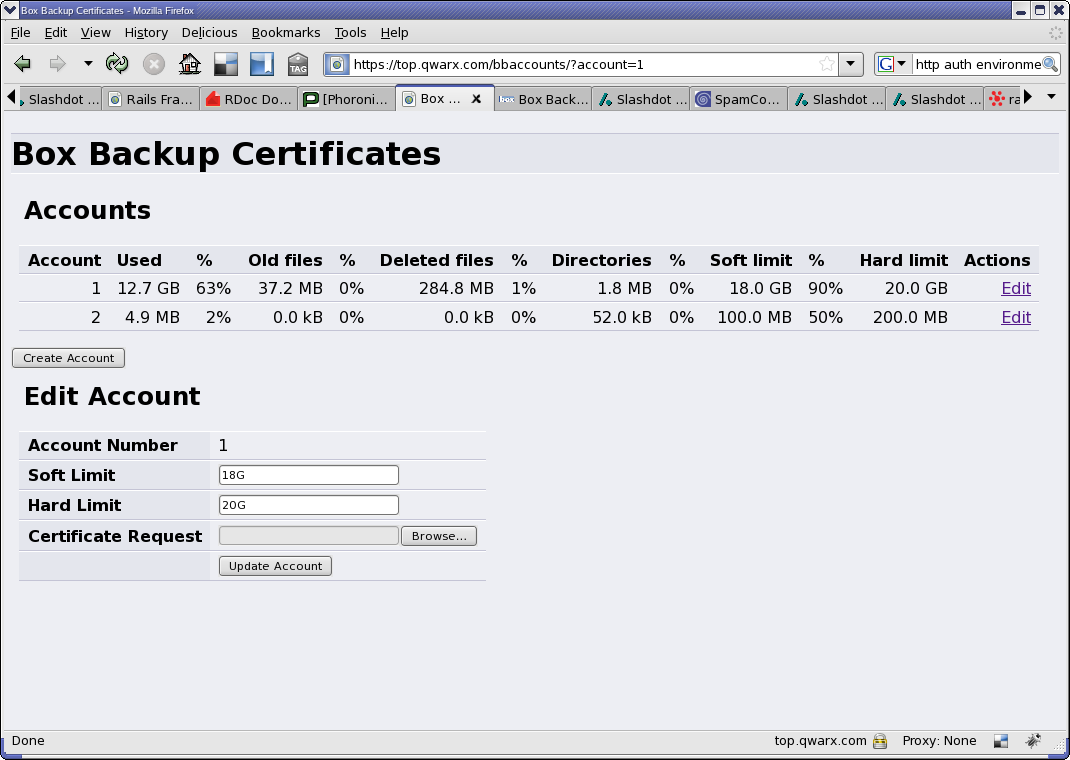

UrBackup .

, .

.

UrBackup

, :

# zfs create -o com.sun:auto-snapshot=false -p tank0/apps/backup # zfs set compression=on tank0/apps/backup

, , UrBackup ZFS .

, :

# zfs set dedup=on tank0/apps/backup

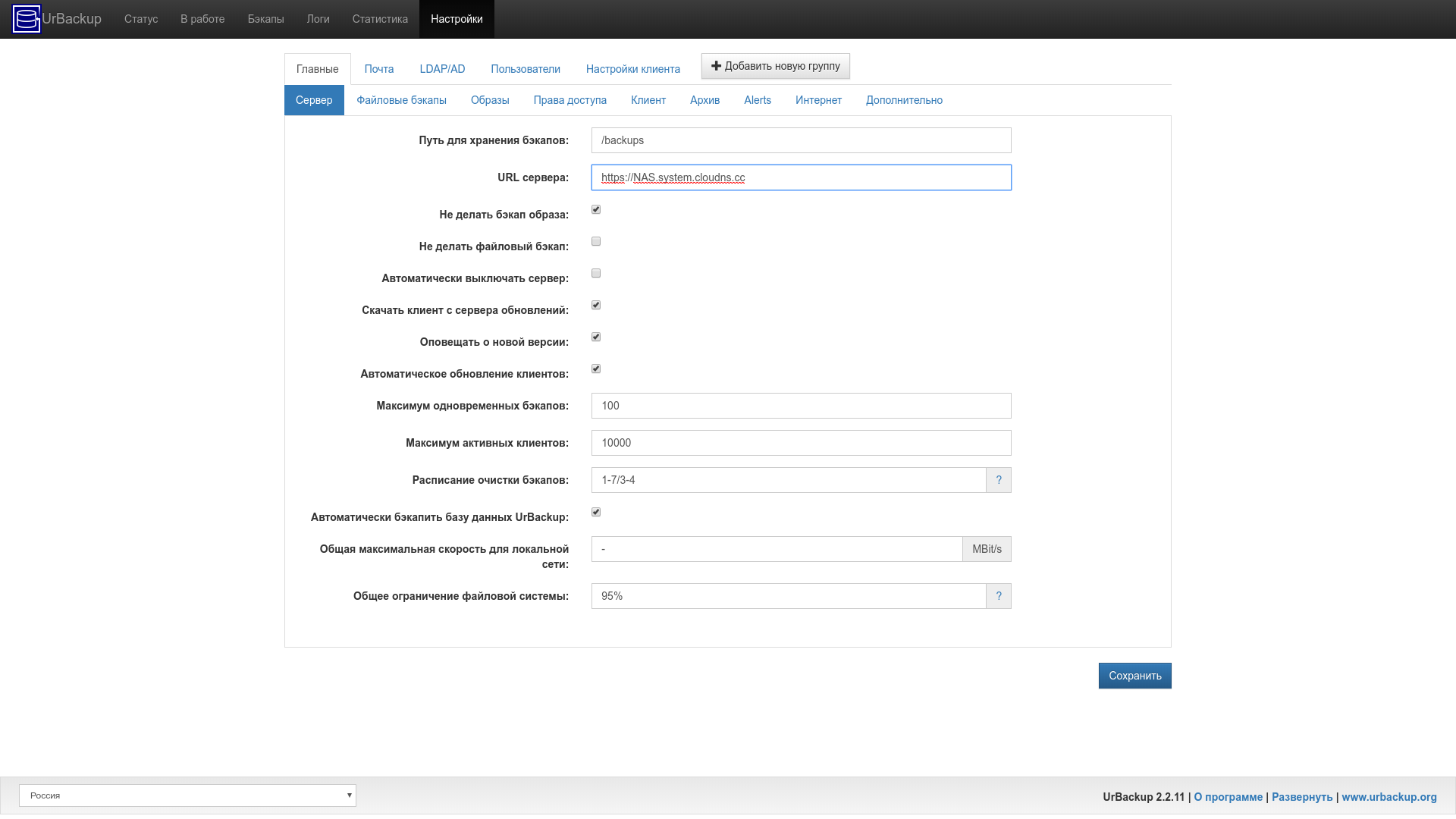

UrBackup :

# mkdir /tank0/docker/services/urbackup # cd /tank0/docker/services/urbackup # vim docker-compose.yml # docker-compose up -d

docker-compose .

Web- .

docker-compose.yml version: '2' networks: docker0: external: name: docker0 services: urbackup: uroni/urbackup-server image: restart: always expose: - 55414 ports: # - 55413:55413 - 55415:55415 - 35623:35623/udp volumes: - /tank0/apps/backup/urbackup/database:/var/urbackup - /tank0/apps/backup/urbackup/backups:/backups - /tank0/apps/backup/urbackup/log:/var/log - /etc/localtime:/etc/localtime:ro networks: - docker0 environment: - VIRTUAL_HOST=backup.* - VIRTUAL_PORT=55414 - VIRTUAL_PROTO=http - CERT_NAME=NAS.cloudns.cc - TZ=Europe/Moscow

Docker uroni/urbackup-server , tristanteu/urbackup-docker .

.

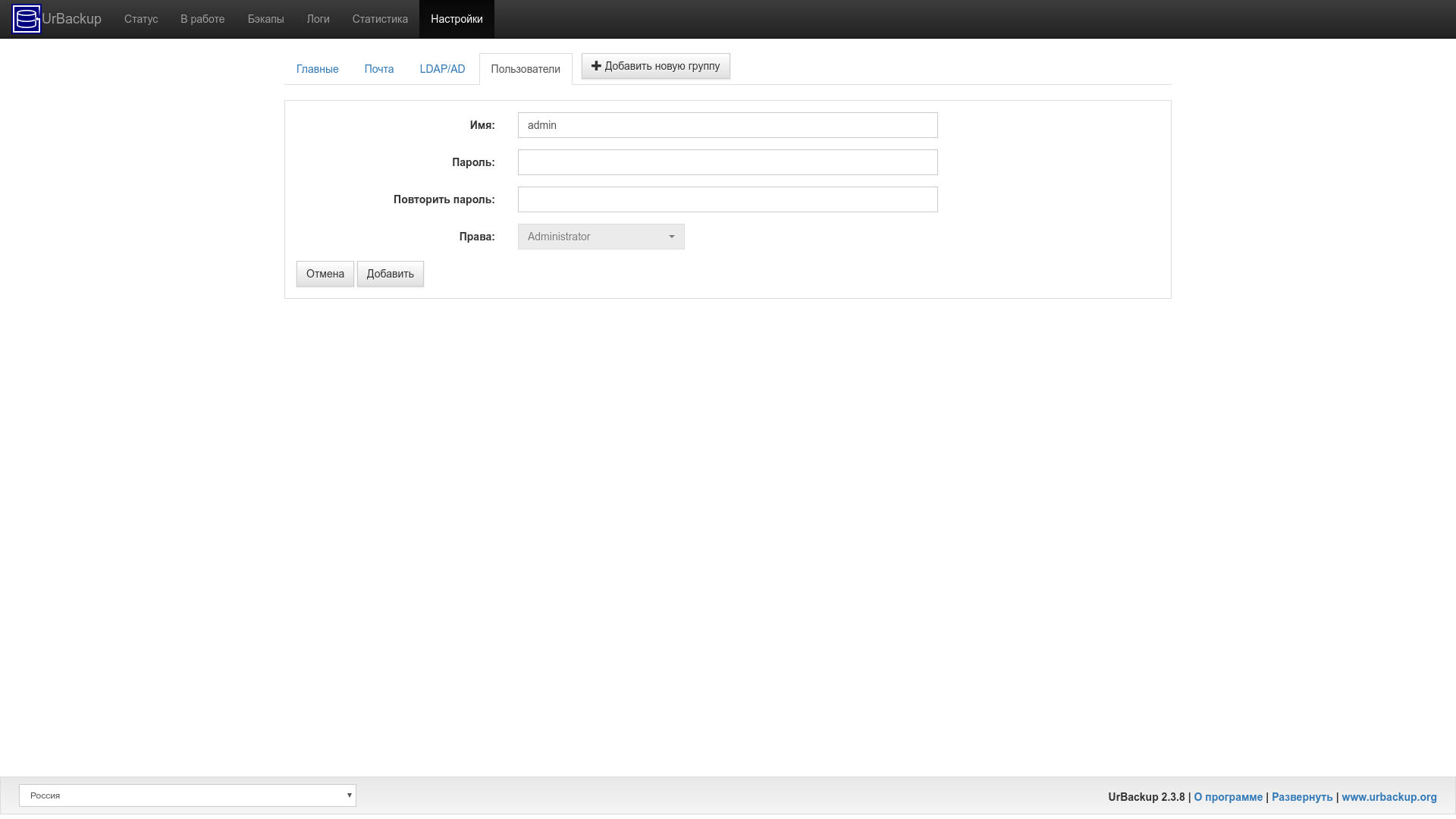

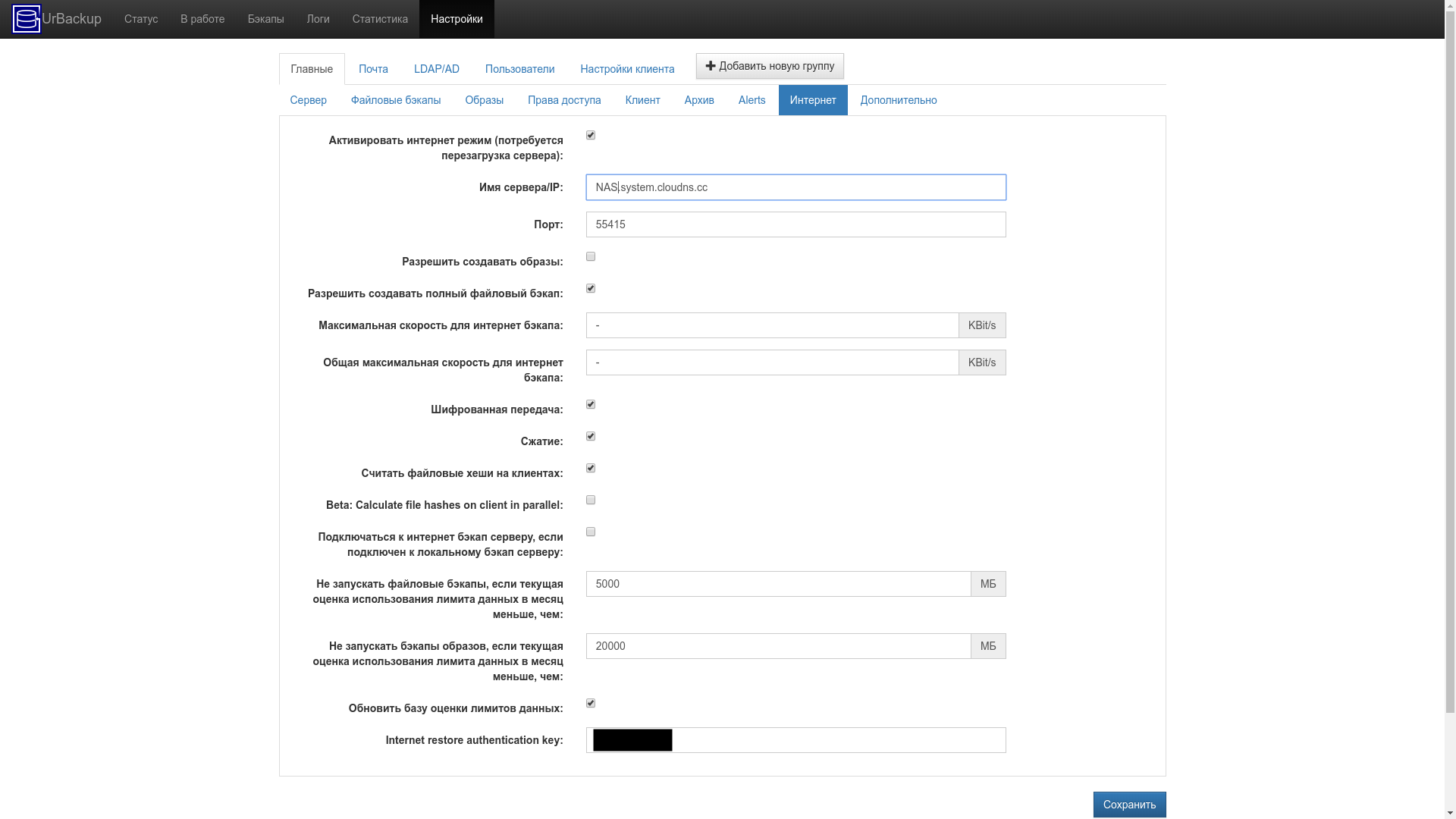

, :

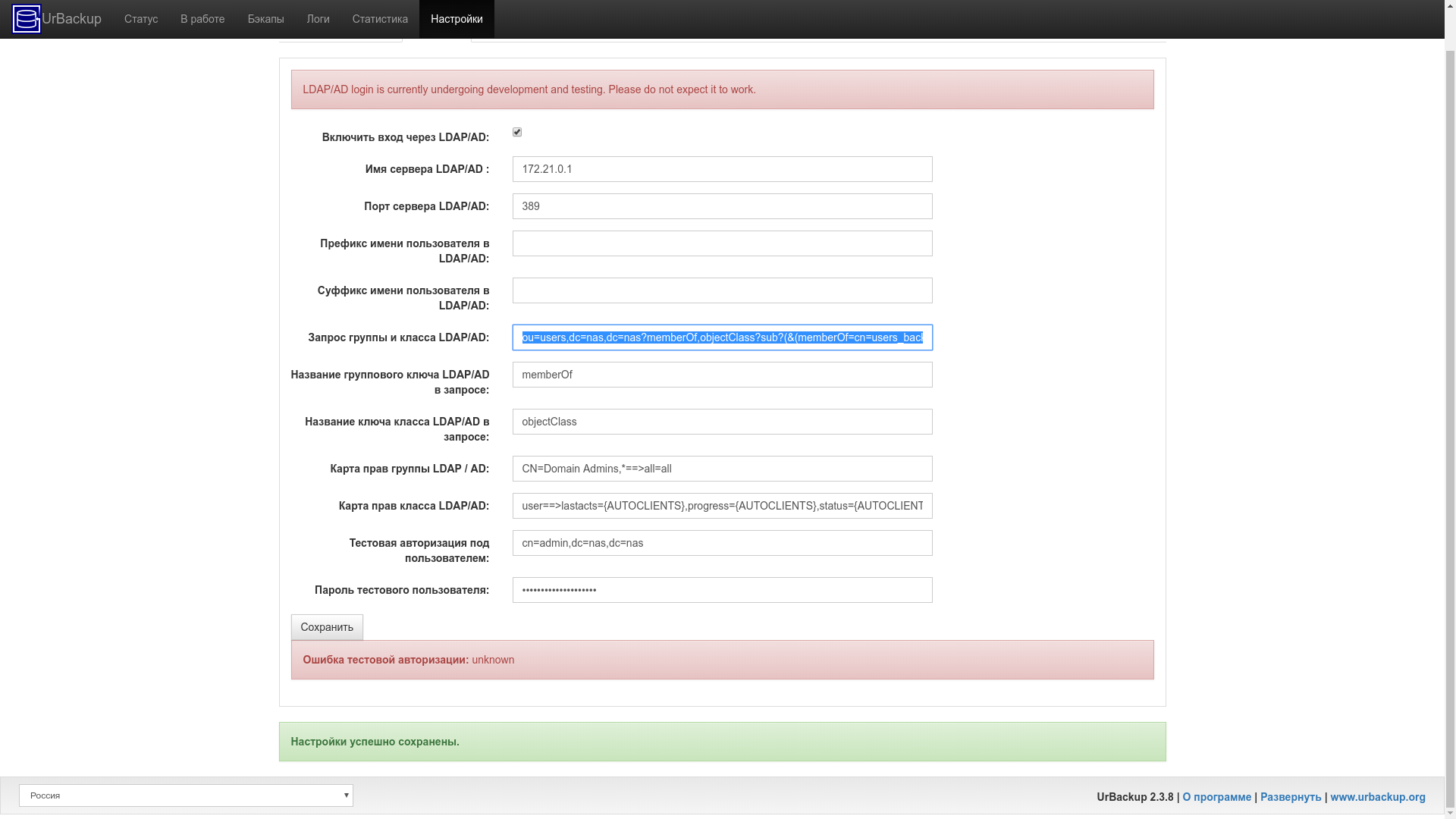

- . UrBackup LDAP .

- LDAP. LDAP . " ". , .

- .

- , . . . , NAS, .

- -.

:

:

LDAP , : , .

:

ou=users,dc=nas,dc=nas?memberOf,objectClass?sub?(&(memberOf=cn=users_backup,ou=groups,dc=nas,dc=nas)(uid={USERNAME}))

- , .

, , .

, :

-:

, , .

, UrBackup:

- TCP 55415 — .

- TCP 55414 — Web- HTTP.

- TCP 55413 — Web- FastCGI, Web-. Porque NAS HTTP/HTTPS, .

- TCP 35621 — .

- UDP 35622 — . . .

- TCP 35623 — .

- UDP 35623 — .

, 55415 , 35621, 35622, 35623 .

, .

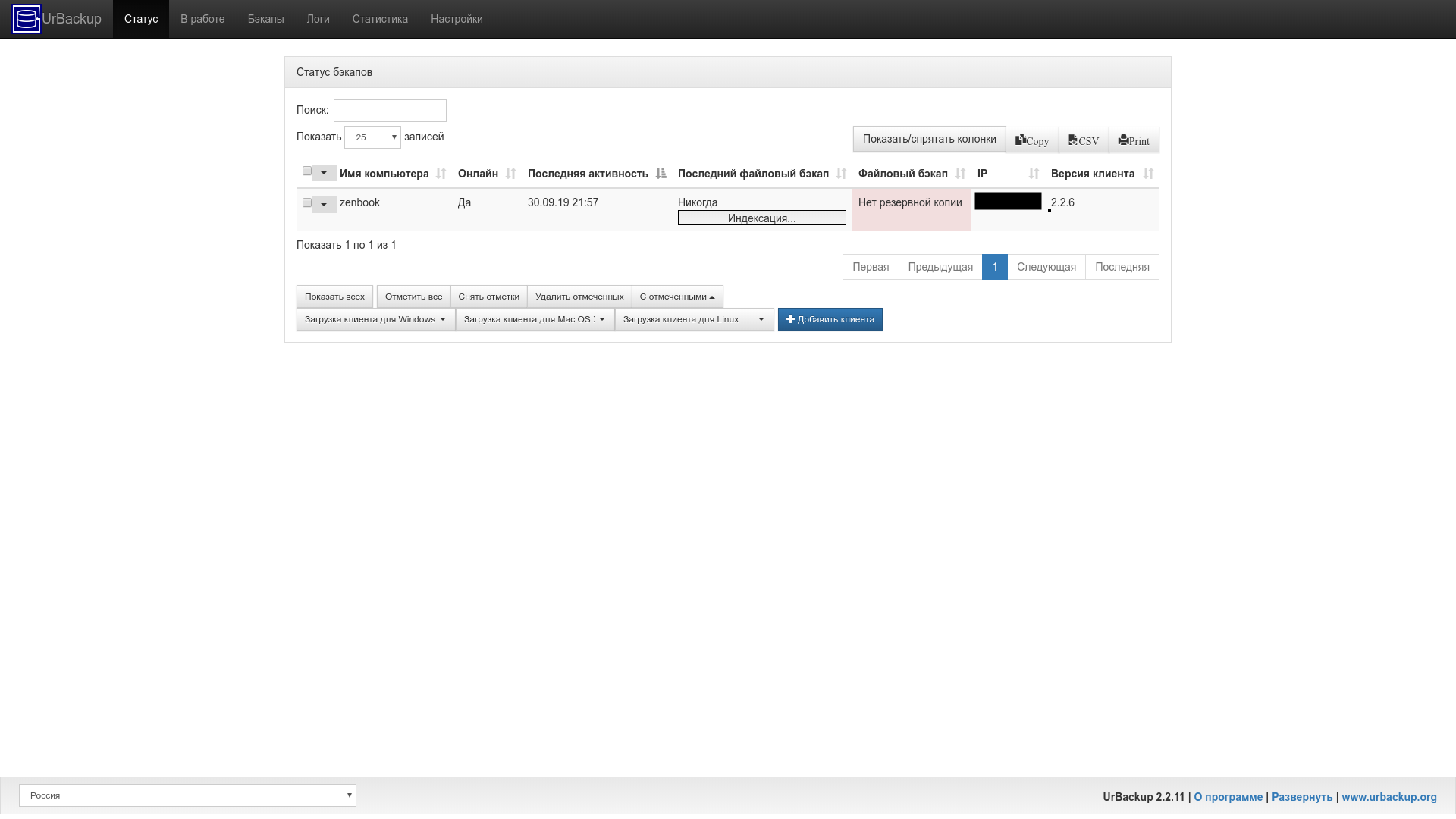

:

UrBackup , .. , :

.

shell :

TF=`mktemp` && wget "https://NAS.system.cloudns.cc/x?a=download_client&lang=ru&clientid=1&authkey=KEY&os=linux" -O $TF && sh $TF; rm $TF

:

~

NAS , :

- :

/etc;/home;/var;/root;/tank0/apps;/tank0/docker . - :

/tank0/apps/backup;/tank1/apps/backup;/tank0/apps/cloud/nextcloud/html/data .

, , , , , .

, , , " ", , :

:

~

Los problemas

, UrBackup , . .

— -, .

:

ERROR: Internet mode not enabled. Please set "internet_mode_enabled" to "true".

.

:

~

/etc/default/urbackupclient , .

, /usr/local/var/urbackup/data/settings.cfg .

, , :

internet_server=NAS.system.cloudns.cc internet_server_port=55415 internet_authkey=44R3MUIdB computername=zenbook internet_mode_enabled=true

, , -.

, , , .

Debian, , /etc/apt/apt.conf.d/80full-backup :

DPkg::Post-Invoke {"test -x /usr/local/bin/urbackupclientctl && /usr/local/bin/urbackupclientctl start -f || true"; };

NAS, . , mtbackup SSH, NAS.

Python , , , UrBakup, .

:

, : . , .

, :

, - , .

.

, , .

- , , Storj .

, , :

, :

.

, RTO, RPA, RPO. , , , .

- NAS , , , .