Con la llegada de los dispositivos USB y los puertos USB a nuestras vidas, uno de los principales requisitos de seguridad ha sido la atención cuidadosa a los puntos de conexión que son capaces de transferir datos entre dispositivos. En realidad, por esta razón, en el sistema operativo Android desde las versiones más tempranas (desde 2.0 tan seguro) hay una opción para habilitar manualmente el puerto del dispositivo en el modo de transmisión de información con el objeto de conexión, es decir. con un puerto USB Sin activar esta función, el dispositivo solo carga desde USB, ignorando cualquier solicitud (obvia) de intercambio de información desde el segundo lado.

Pero Kevin Butler y su equipo de investigación en el campo de la seguridad de la información en la Universidad de Florida descubrieron recientemente una forma extremadamente elegante y al mismo tiempo bastante peligrosa de atacar los dispositivos de los usuarios a través de un puerto USB. Al mismo tiempo, el puerto en sí mismo actúa para el observador solo como una fuente de energía y se puede ubicar en cualquier lugar público o no, por ejemplo, en una PC infectada, en un café o en un punto de carga para dispositivos USB en el aeropuerto. Para un ataque, se debe cumplir una condición además del acceso al intercambio de datos con el puerto de carga desde el lado del atacante: la pantalla del teléfono inteligente está fuera de la vista del propietario (para que no se dé cuenta de que el dispositivo se ha convertido en "vivir su propia vida").

Al mismo tiempo, la contraseña de bloqueo de pantalla se omite con un comando breve, que le da acceso al atacante a la pantalla principal del teléfono inteligente.Según el informe de Butler y su equipo , en un ataque a teléfonos inteligentes, originalmente puede usar

comandos AT indocumentados para controlar de forma remota la pantalla del teléfono inteligente, que técnicamente excluye varias funciones de protección del sistema operativo de la interferencia de terceros. De hecho, el mayordomo y su equipo encontraron una manera de crear un "usuario fantasma" falsificando por completo las funciones de seguridad de Android existentes y simulando completamente tocar la pantalla con comandos AT de bajo nivel. Los dispositivos Samsung y LG están sujetos a ataques: fue en los dispositivos de estos fabricantes que se realizaron experimentos de laboratorio.

Hace mucho tiempo que los expertos en seguridad de la información conocen un vector de ataque similar. El primero informa que un dispositivo conectado por USB podría ser el objetivo de un ataque por parte de un atacante desde 2011-2013. Por ejemplo, los expertos de Kaspersky Lab advirtieron a los usuarios que conectar cualquier dispositivo USB implica el intercambio de códigos de identificación entre el dispositivo del usuario y los periféricos. También hablamos sobre el uso de este vector de ataque

en nuestro artículo sobre engañar y piratear dispositivos Apple y su nueva función USB Restructed.

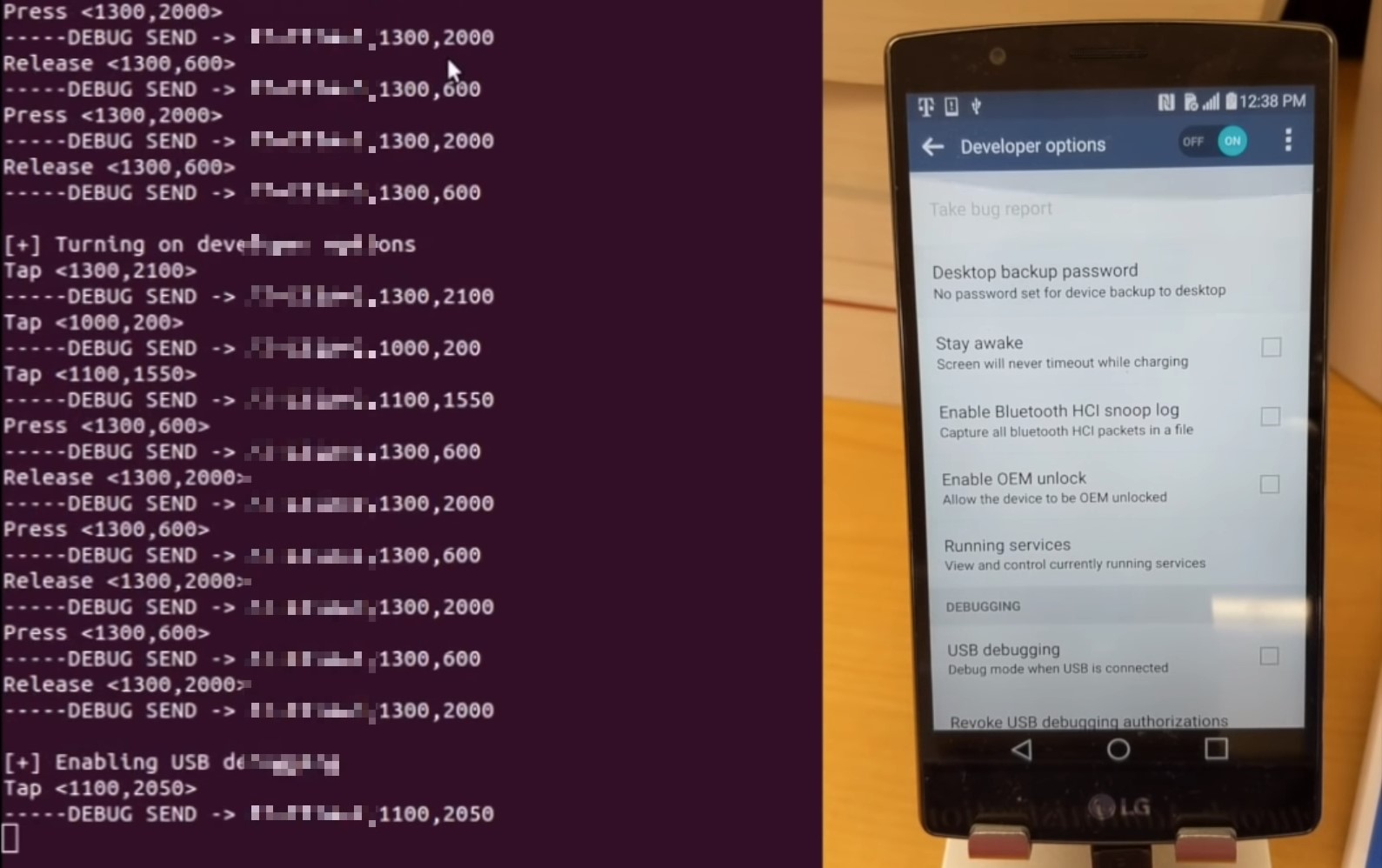

Pero si te acostumbraste a combatir ataques obvios en el sistema operativo en sí, entonces el uso de comandos AT de bajo nivel aún no se ha utilizado ampliamente. Butler y su equipo grabaron un video completo en el que demuestran un control remoto del teléfono inteligente de un usuario con el pretexto de interactuar con la pantalla. Este ataque es simple, ya que solo el intercambio primario de datos de identificación le permite determinar el tipo de dispositivo, modelo y sistema operativo instalado. Y luego depende de la preparación preliminar para la orientación "ciega". Así es como se ve en la consola desde el lado del atacante y cómo se comporta el dispositivo atacado de esta manera:

¿Qué amenaza este ataque a los usuarios?

De hecho, la capacidad de usar comandos AT para obtener acceso a la pantalla bajo la apariencia de una persona viva le da a los atacantes el control total sobre el dispositivo. Esto significa que a través de una carga USB aparentemente inocuo desde su teléfono inteligente, pueden enviar mensajes, hacer una llamada, suscribirse a los servicios, reenviar todo su correo, ingresar a su banco de Internet y robar códigos 3D-Secure, encender la cámara y tomar una foto, use cualquier aplicación en su teléfono inteligente, habilite el modo de desarrollador e incluso restablezca el dispositivo a la fábrica.

En pocas palabras, todo depende de la imaginación del atacante.Butler y el equipo informaron previamente sobre su hallazgo y LG lanzó en julio los

parches correspondientes que cubren la vulnerabilidad. Sin embargo, en manos de los usuarios hay millones de dispositivos que nunca se actualizan. En este momento, el equipo de investigación está comprobando la vulnerabilidad de los teléfonos inteligentes de otros fabricantes populares, principalmente productos de Apple, pero el hecho de que los comandos AT se puedan usar de esa manera ya sugiere que los "agujeros" en la seguridad de la información de los dispositivos modernos son fundamentales. . Uno

pide involuntariamente

una analogía con Spectre y Meltdown , cuya posibilidad, como en el caso de los equipos AT (el estándar se desarrolló en los años 70), surgió debido a problemas con la arquitectura y el camino tecnológico que se había elegido una vez.

La documentación del estudio

se puede encontrar aquí . El código fuente de los comandos no documentados también se carga en el

repositorio en GitHub .

¿Eres un desarrollador, arquitecto o gerente experimentado en una empresa de TI y estás pensando en cambiar tu trabajo? Echa un vistazo a nuestros trabajos y puestos de SA , CA , SEM en My Circle .

Quizás te interesen.