Ese momento inteligente cuando escribiste un resumen profético. El último problema

fue sobre los riesgos de seguridad en Android, en particular sobre vulnerabilidades como Man-in-the-disk, así como el comportamiento antideportivo (todo por dinero) de Epic Games, que se negó a alojar el juego Fortnite en la tienda Google Play. El 25 de agosto, el solitario se unió: Google con su tienda, Epic Games con su versión beta de Fortnite, e incluso la vulnerabilidad del hombre en el disco entró en una relación íntima, dando lugar a un escándalo de tamaño mediano.

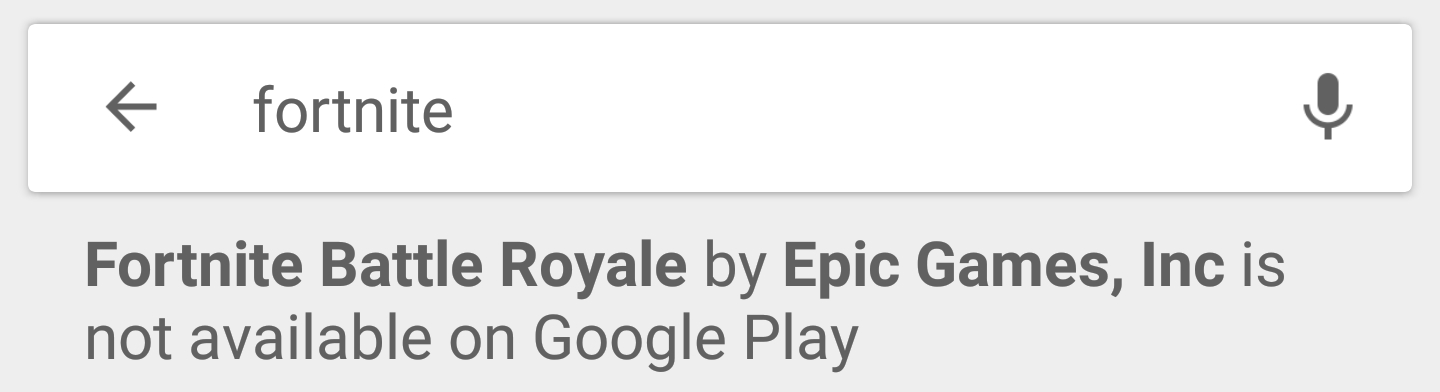

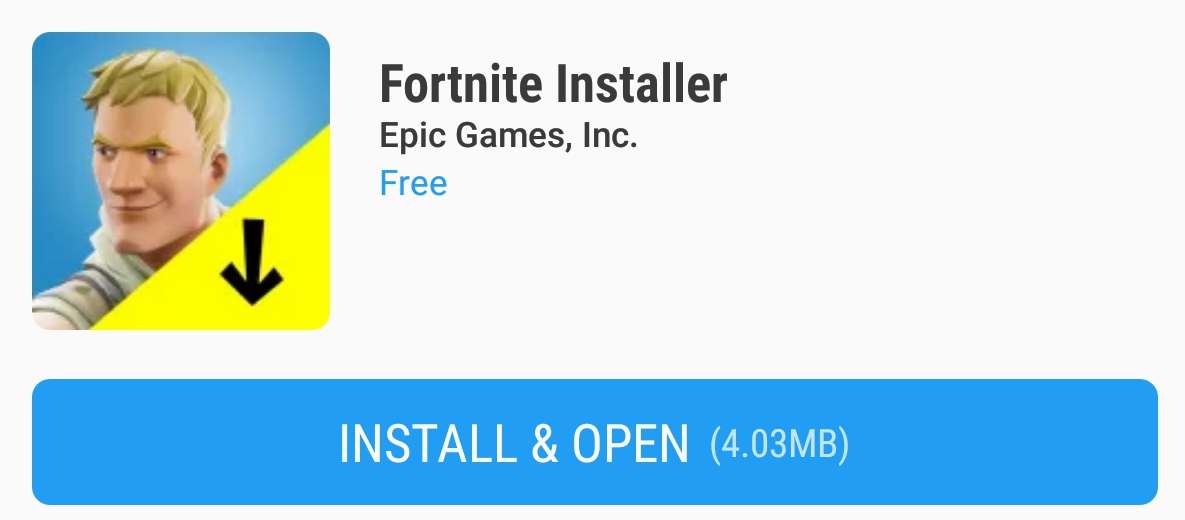

Inicialmente, se dijo que los jugadores con conocimientos técnicos en Fortnite, al no encontrar la versión de Android en la tienda oficial de Google Play, la buscarán en otro lugar e instalarán algo incorrecto en el teléfono inteligente. Si ahora va a la tienda de aplicaciones desde su teléfono inteligente y busca Fortnite allí, Google incluso le mostrará un mensaje especial, como en la imagen de arriba, para que no instale aplicaciones de clonación de la tienda. Pero, como resultó, el instalador de Fortnite en sí mismo es vulnerable, no solo completamente horrible en el escenario, sino aún así.

La vulnerabilidad fue descubierta el 15 de agosto por Google, los detalles técnicos fueron publicados en su

bugtracker . El problema es idéntico al que Check Point (que se discutió con más detalle en el

resumen número 31 ). Como se aplica a Fortnite, resulta de esta manera: el usuario descarga el instalador del sitio, cuya única tarea es encontrar e instalar el juego en sí.

El instalador descarga y guarda el archivo del juego en la memoria externa. Cualquier aplicación que también tenga acceso a memoria externa puede sobrescribir este archivo. Luego, el instalador inicia la instalación del juego, sin sospechar que ya está comenzando algo mal: la autenticidad del archivo descargado no se verifica. Además, puede hacer que el Fortnite falso automáticamente, sin notificar al usuario, obtenga acceso a datos privados. Cuando la aplicación usa una versión específica del SDK, el teléfono ni siquiera le pedirá permiso al usuario (que todavía está aprobado de manera predeterminada en la mayoría de los casos).

El problema se resuelve simplemente: necesita guardar el instalador en la memoria interna, donde solo la aplicación que los creó tiene acceso a los archivos. Lo que, de hecho, fue lo que hizo Epic Games, eliminando la vulnerabilidad en dos días. Los investigadores de Google notificaron al desarrollador el 15 de agosto, se resolvió el problema número 17. Siete días después, el 24 (viernes por la noche), en pleno cumplimiento de las reglas de divulgación de vulnerabilidades que sigue Google, la información se publicó en el dominio público.

La esencia del escándalo es simple: se ha producido un conflicto de intereses por parte de Google. La compañía toma el 30% de las ventas en aplicaciones publicadas en Google Play. Epic Games no planea colocar Fortnite en la tienda oficial, para no pagar esta tarifa. El juego ya es popular: no se requiere la promoción adicional proporcionada por la plataforma de Google. Por supuesto, el desarrollador del juego explicó esta decisión no por un problema monetario, sino por "un deseo de desarrollar canales de distribución alternativos" o algo así. Aunque la versión de Android del juego se presenta como una versión beta en el sitio web de Epic Games, en la tienda de aplicaciones de Samsung está disponible así y se anuncia con dos pancartas publicitarias a la vez, seguro.

En correspondencia con Google, los representantes de Epic Games informan una solución al problema, pero solicitan no publicar información sobre la vulnerabilidad hasta el vencimiento del estándar de estándares para la divulgación responsable de información noventa días. Google se niega: si hay una solución y las masas pueden acceder a ella, entonces no tiene sentido ocultarla. En respuesta, el CEO de Epic Games, en un comentario sobre Mashable,

acusa a Google de ser irresponsable.

¿Quién tiene la razón? Google no ha violado sus reglas para tratar con información de vulnerabilidad peligrosa. Los comentarios en el rastreador de errores dicen correctamente que si la aplicación se distribuye a través de Google Play, no habría ningún problema: no tendría que cercar un jardín con un "instalador instalador". Por otro lado, Google debería haber sido consciente de la situación de conflicto, y ¿quién está causando problemas a otras compañías al publicar información el viernes a las siete de la noche? ¿Es la vulnerabilidad tan peligrosa? Resulta que el usuario ya debería tener una aplicación en el teléfono inteligente que tenga malas intenciones: a través del código holey Fortnite, robe datos personales.

La experiencia sugiere que no hay bagatelas insignificantes en la seguridad de la información. En cualquier otra situación, esto sería un intercambio normal de información: encontramos un problema, lo solucionó, todo está bien. Aquí, la discusión sobre la vulnerabilidad de rutina se politizó de inmediato. Esta historia trata más sobre la falta de confianza. La próxima vez, alguien encontrará una vulnerabilidad en el software, lo informará al fabricante, y deliberadamente arrastrará las respuestas, solicitará información adicional y no admitirá que el agujero se ha cerrado durante mucho tiempo. En una atmósfera tan “saludable” y “amigable”, la probabilidad de disparar en las piernas solo aumentará.

Que mas pasoKaspersky Lab investigó la nueva campaña del grupo Lazarus (que supuestamente atacó a Sony Pictures en 2014), y hay algún tipo de película de acción difícil: se dirige a Mac OS X por primera vez, utiliza un troyano sofisticado entregado desde un sitio web falso de intercambio falso para la venta criptomonedas

falsas . Escrito brevemente en ruso

aquí , en detalle en inglés

aquí .

OpenSSH cerró la vulnerabilidad no tan grave (fuga involuntaria de nombres de usuario) que ha estado presente en el código durante 19 años desde el lanzamiento de la primera versión del paquete de software. Qualys

afirma que el

cierre no fue intencional: el problema se descubrió no antes de actualizar el código, sino después.

Google ha sido

demandado por rastrear a los usuarios cuando no lo desean, luego de una

investigación reciente

de Associated Press. Resultó que deshabilitar el posicionamiento no lo deshabilita por completo.

Descargo de responsabilidad: todo es muy complicado y no es más fácil. Ten cuidado y cuidado.