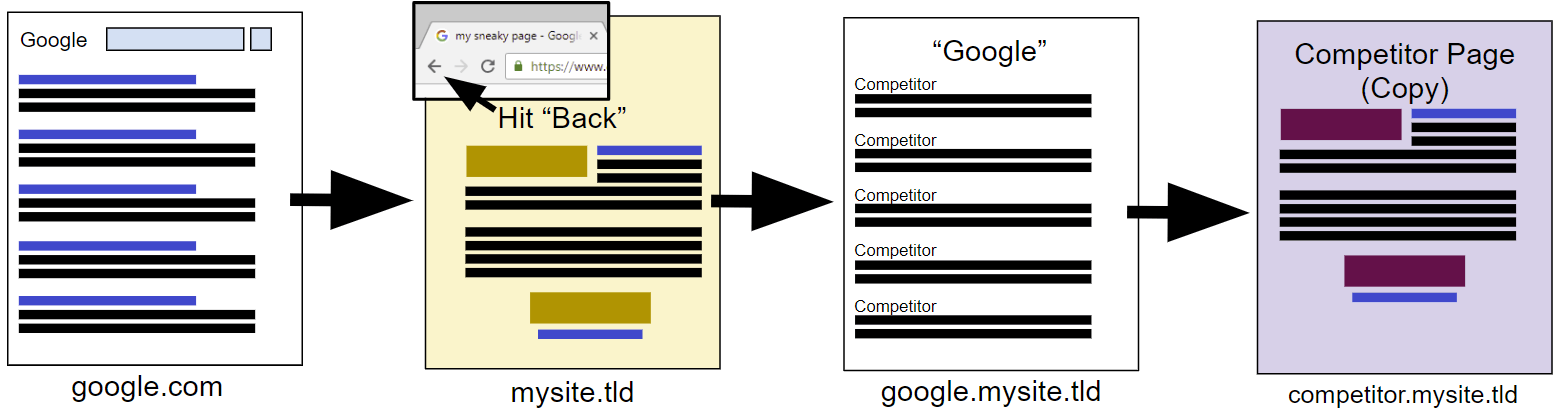

Un script simple cambia el comportamiento del botón Atrás en el navegador y reemplaza los resultados de búsqueda originales, dirigiendo a los usuarios a copias de sitios de la competencia controlados por un hacker

Un script simple cambia el comportamiento del botón Atrás en el navegador y reemplaza los resultados de búsqueda originales, dirigiendo a los usuarios a copias de sitios de la competencia controlados por un hackerUn patrón común: abra la página de búsqueda de Google y haga clic en diferentes resultados en la búsqueda de la información que necesita. Puede abrir docenas de pestañas individuales o ir a cada sitio por turno, luego regresar a los resultados de búsqueda (botón

Atrás en el navegador). El especialista en optimización de motores de búsqueda Dan Petrovich, de la compañía australiana Dejan Marketing, ha

descubierto cómo explotar este patrón para su propio beneficio y obtener estadísticas exhaustivas sobre las visitas a los sitios de los competidores, privándolos del tráfico.

El diagrama se muestra en la ilustración de arriba. Interceptando el tráfico de competidores, el especialista tiene la oportunidad:

- generar mapas de calor de los sitios de otras personas (clics, transiciones, profundidad de desplazamiento)

- grabar sesiones reales (movimientos del mouse, pulsaciones del teclado)

- recibir todo el texto de los formularios completados, incluidos los formularios para pedir productos

Por supuesto, Dan Petrovich no hizo nada de lo anterior, porque esto es una clara violación de la ley. Es probable que una forma alternativa de estudiar los sitios de los competidores sea una violación de la ley, sin falsificar los resultados de búsqueda, y usar la clonación habitual del sitio de otra persona y comprar tráfico a través de las redes sociales, etc.

El error en los navegadores aún no está cerrado, por lo que otros atacantes también pueden usar este método: el código JavaScript para explotar la vulnerabilidad se publica en el dominio público. En realidad, este script es fácil de escribir, ya que conoce la funcionalidad del método

history.pushState() para cambiar el historial del navegador teniendo en cuenta el referente.

Dan Petrovich llama la atención sobre el hecho de que utilizó este truco por primera vez

en noviembre de 2012 . Luego, en lugar de cerrar la vulnerabilidad, Google

bajó manualmente

su página en los resultados de búsqueda (la página desde la cual se redirigió a resultados de búsqueda falsos haciendo clic en el botón

Atrás ). Ahora que ha vuelto a demostrar este método, Google lo ha hecho aún más duro. Sin ninguna notificación en Search Console, su

sitio fue eliminado del índice de búsqueda completo .

El hacker admite que en la comunidad de seguridad de la información es habitual manejar las vulnerabilidades encontradas de manera diferente. Primero se informan a los desarrolladores y están a la espera de correcciones de errores, y solo después del hecho de que se les informa al respecto. Los pentesters profesionales

explicaron en detalle al autor cómo debería haber demostrado esta vulnerabilidad de manera segura. Pero Petrovich actuó de manera diferente: mostró el esquema en sitios reales e inmediatamente se lo contó a todos. Además, existen grandes dudas sobre la legalidad de tal pirateo, incluso sin una vigilancia real de los usuarios, es decir, la legalidad de crear copias falsas de los sitios de otras personas y redirigir a los usuarios allí. Pero a lo largo de los años, ninguno de los competidores ha presentado demandas, como Google (que también se ve afectado por resultados de búsqueda falsos). Este es un phishing completo, aunque con fines de demostración y sin intención maliciosa. Es decir, la ética de las acciones del especialista en SEO está en duda.

Pero el hecho sigue siendo: a lo largo de los años, el botón

Atrás en el navegador sigue siendo vulnerable a la manipulación. Según Petrovich, otros sitios también usan esta técnica para rastrear a los visitantes en los sitios de los competidores. Él cree que Google no debería haber excluido su sitio del índice de búsqueda, pero debería haber tomado una serie de medidas para que este viejo truco dejara de funcionar:

- Elimina la capacidad de manipular el botón Atrás en Chrome.

- Automáticamente más bajo en la emisión de sitios que usan este truco (y no manualmente, solo a él personalmente). Por el momento, Google no se da cuenta de estas secuencias de comandos: el experimento de Petrovich pasó desapercibido durante cinco años y su sitio estaba altamente clasificado en los resultados de búsqueda.

- Marque las páginas con

history.pushState() y falsifique los resultados de búsqueda como "peligrosos".

Los certificados SSL con

certificados específicos de organización (OV) y de verificación avanzada (EV) protegen parcialmente contra tal phishing, pero esto todavía no es una panacea para el descuido del usuario.

El experimento de Dan Petrovich mostró que ahora alrededor del 50% de los usuarios no encuentran nada sospechoso cuando son redirigidos a resultados de búsqueda falsos y luego a una copia de otro sitio en el dominio local. Muchos usuarios no comprueban quién posee el certificado y no leen la URL; simplemente están contentos de que el navegador tenga un ícono de conexión segura, aunque se haya emitido al dominio de otra persona. Los atacantes han descubierto durante mucho tiempo que el

icono de conexión segura aumenta la confianza en un sitio de phishing .

Se pueden tomar varias medidas para resolver este problema, por ejemplo:

- Solicite la confirmación del usuario para aplicar los

History#replaceState history.pushState e History#replaceState . - Resalta la parte más importante de la URL en la barra de direcciones de Chrome, como lo hace Firefox.

- No marque los sitios HTTPS como "seguros" porque engaña al usuario y le da una falsa sensación de seguridad.

- Cambie el ícono del botón Atrás si lleva a una dirección diferente de la página anterior.