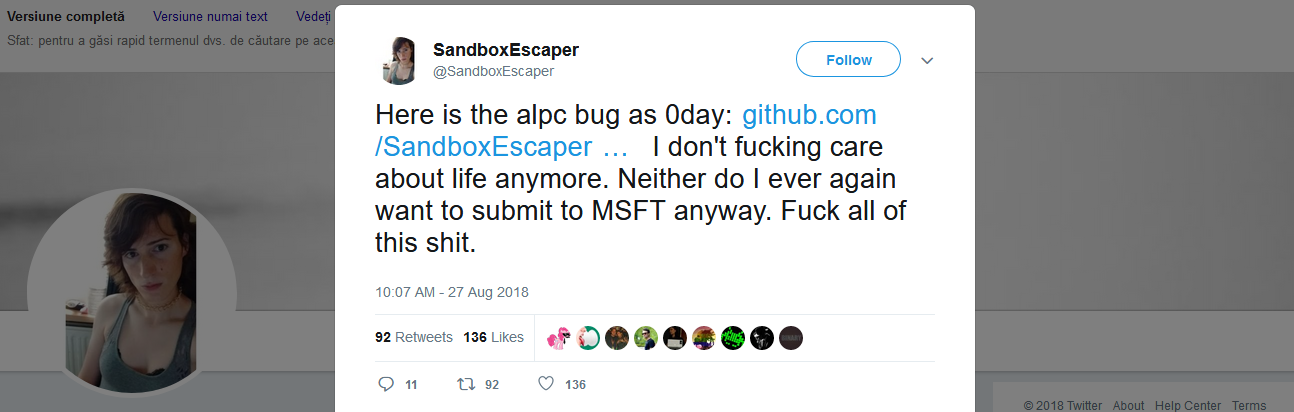

Uno de los investigadores de seguridad publicó información sobre una vulnerabilidad en Windows

en Twitter .

La vulnerabilidad es una escalada de privilegios en el sistema local, lo que permite a un atacante aumentar el nivel de acceso de código malicioso lanzado desde una cuenta de usuario normal al nivel de la cuenta del SISTEMA con acceso completo.

→

Artículo originalWill Dormann, un ingeniero de CERT / CC, confirmó la vulnerabilidad y ayer emitió una

advertencia oficial de

CERT / CC .

Dormann dice que el Programador de tareas de Windows es más vulnerable, o más bien, la interfaz de Llamada de procedimiento local avanzado (ALPC).

La interfaz ALPC es un mecanismo interno de Windows que organiza la interacción entre procesos. ALPC permite que un proceso de cliente que se ejecuta en un sistema operativo solicite un proceso de servidor que se ejecuta en el mismo sistema operativo para proporcionar información específica o realizar cualquier acción.

Un usuario con el apodo SandboxEscaper también publicó un

código GitHub

PoC que demuestra el uso de la interfaz ALPC para obtener acceso a nivel de SISTEMA en un sistema Windows.

Es muy probable que los creadores de malware estén interesados en este código PoC, ya que permite que el malware obtenga fácilmente acceso administrativo en los sistemas bajo ataque, utilizando un exploit que es más confiable que muchos otros métodos existentes.

SandboxEscaper no notificó a Microsoft sobre esta vulnerabilidad, lo que significa que no hay parche para la brecha detectada. Actualmente, los usuarios de todos los sistemas Windows de 64 bits están afectados.

El próximo paquete planificado de actualizaciones de seguridad que Microsoft lanza tradicionalmente cada segundo martes del mes saldrá el 11 de septiembre.

Después de revelar la vulnerabilidad, se eliminó la cuenta de Twitter.

UPD (de un traductor) Quien quiera detalles técnicos y no quiera ingresar holivars sobre el tema de identidad de género, vaya

aquí