El libro Cryptonomicon de Neal Stevenson, sobre el cual tuvimos una publicación

en el blog, describe varios tipos de filtraciones de información a través de canales de terceros. Hay algunas prácticas, como

la intercepción de

van Eyck , y puramente teórica, para una palabra roja: rastrear los movimientos de una persona a lo largo de la playa al otro lado del océano, construir un mapa de la ciudad por cómo sus residentes superan un bordillo en las intersecciones (ahora esto se puede implementar con acelerómetros, solo bordillos cortar

y renombrar bordillos en todas partes). Sin embargo, interceptar a Van Eyck también es una cosa difícil: reconstruir la imagen en la pantalla utilizando la radiación electromagnética del monitor no es fácil, especialmente si no simplifica la vida del atacante y no imprime letras grandes en la palabra.

El 21 de agosto, científicos de universidades de los Estados Unidos e Israel publicaron un trabajo que implementa una idea similar: cómo reconstruir una imagen mediante el seguimiento de la radiación de un monitor. Solo como un canal lateral de fuga de datos usaron un sonido bastante fácil de usar. Probablemente esto también le sucedió a usted: si coloca los cables incorrectamente o si obtiene una combinación fallida de un monitor y altavoces, y comienza a escuchar un desagradable chirrido, que también cambia según la dirección del desplazamiento del texto con el mouse. El trabajo está dedicado al análisis de dicha radiación sonora. Los científicos lograron "ver" un texto grande en el sistema atacado, identificar el sitio que visitaron e incluso echar un vistazo a la contraseña escrita en el teclado en pantalla.

Teniendo en cuenta otros descubrimientos en el campo de los ataques a canales secundarios, tal vez nos estamos moviendo con confianza al momento en que esta área de investigación se centrará no solo en qdɐɓǝvɐʞ, sino también en todas nuestras ideas sobre la privacidad digital.

Fuentes de la publicación de hoy:

noticias en ruso, una

descripción detallada

en palabras humanas en inglés y

trabajos de investigación originales.

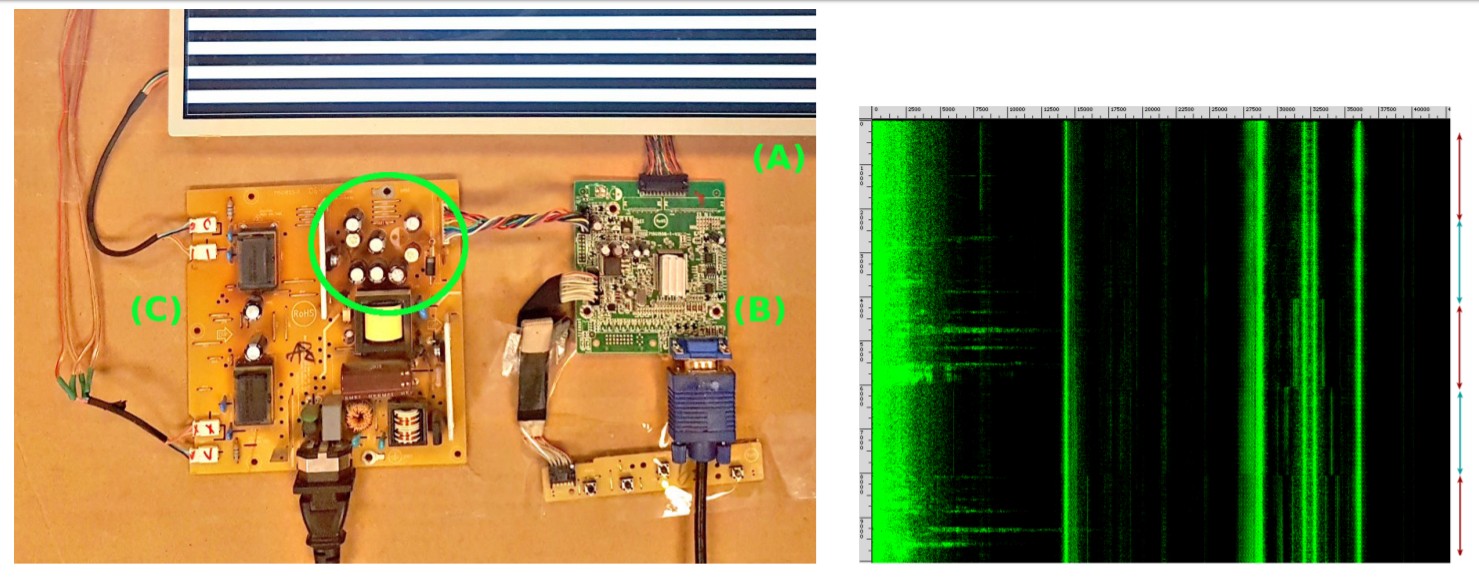

Inicialmente, los investigadores querían determinar si había algún tipo de escape de sonido del monitor en la situación más simple para las fugas, cuando se muestran rayas en blanco y negro en la pantalla. La instalación para "escuchar" se veía así:

Se utilizó un micrófono y un preamplificador de muy alta calidad, pero se utilizó una tarjeta de sonido convencional para capturar la señal.

Aquí puede ver cómo las rayas en el monitor generan un patrón claro, tanto en la región del ultrasonido como en el rango audible. La imagen de la izquierda es que los investigadores verificaron que estaban tratando precisamente con el sonido, y no con la radiación electromagnética, que accidentalmente se impuso en los cables, en una computadora portátil o en un preamplificador. Todo está en las mejores tradiciones de capitanía: si cierras el micrófono con un trapo, el sonido desaparece. Se han probado diferentes monitores, desde los productos más recientes hasta los de 16 años, con diferentes tipos de retroiluminación. De una forma u otra, se publicó el "ruido", todo lo que queda es extraer algún significado de esta contaminación acústica.

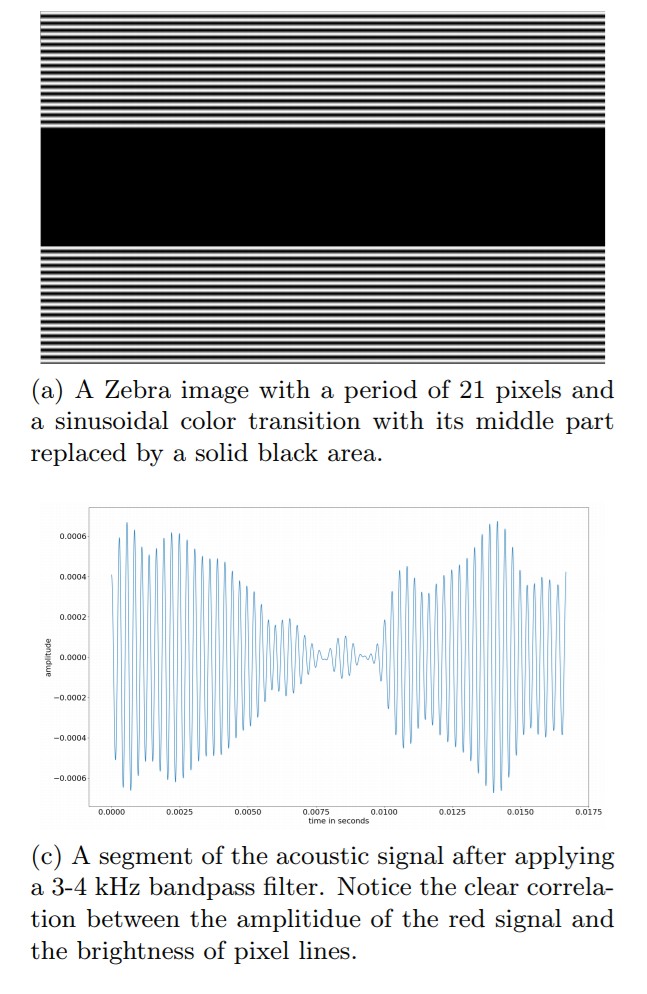

Ah, sí, al principio sería bueno identificar y quién, de hecho, está haciendo ruido. Para hacer esto, uno de los monitores fue desarmado y pudo localizar la fuente: resultó, la fuente de alimentación. La frecuencia de radiación varía según el tamaño de la imagen, el tamaño de un elemento individual (originalmente intentó dibujar un tablero de ajedrez) y la frecuencia de actualización de los cuadros. Luego comenzaron a cambiar la imagen, insertando, por ejemplo, un rectángulo negro entre rayas blancas y negras. En consecuencia, la amplitud de la señal disminuyó cuando el monitor no necesitaba mostrar nada en la pantalla.

En esta etapa, los científicos enfrentaron muchas dificultades, comenzando con la frecuencia de actualización del cuadro "flotante", que, aunque ligeramente, difería de la referencia de 60 hercios. Las dificultades fueron heroicamente superadas. Además, resultó que no es necesario utilizar un micrófono de alta calidad para registrar la radiación. Basta yacer debajo de la pantalla del teléfono. O cámaras web con un micrófono, que generalmente se atornilla a la pantalla. O incluso un altavoz inteligente cercano de Google o Amazon. En todos los casos, se preservaron las señales necesarias para el análisis.

Pero para el análisis de datos, se utilizaron algoritmos de aprendizaje automático, más precisamente redes neuronales convolucionales. Para el entrenamiento, utilizamos una combinación de una captura de pantalla de la pantalla y una grabación de medio segundo de sonido realizada en el intervalo de tiempo correspondiente. Como resultado:

- Casi garantizado (con una probabilidad de hasta el 100%) resultó interceptar la contraseña ingresada usando el teclado en pantalla.

- Con una alta probabilidad (88–98%), fue posible reconocer el texto que se muestra en el monitor.

- Con una alta precisión (del 90,9%), fue posible identificar el sitio web que se muestra, uno de los 97 de la lista de los más visitados.

Y ahora el texto está en letra pequeña. Todos los experimentos de una forma u otra tienen sus limitaciones. Por ejemplo, la contraseña ingresada en el teclado en pantalla consistía solo en las letras del alfabeto inglés. El texto se reconoció con alta probabilidad: eran letras con una altura de 175 píxeles. Lo más importante: para llevar a cabo este ataque, es aconsejable robar un monitor por la noche, entrenar una red neuronal en él y luego devolverlo para que nadie lo note. El hecho es que la precisión de la identificación de datos cae bruscamente incluso cuando se reemplaza el monitor con un modelo vecino en la línea del mismo fabricante.

Pero este es un trabajo de investigación, los autores no necesitan realmente seguir a alguien, lo principal es mostrar la oportunidad. Y si comienza a hacer suposiciones irracionales (por ejemplo, que alguien ahora desarrollará este tema en una aplicación práctica), la situación resulta, ejem, interesante. Si eres una persona tan importante que pueden escucharte a escondidas a través del mismo micrófono, resulta que pueden espiar. Además, ni siquiera es necesario adjuntar un error: el teléfono inteligente "preparado" de la víctima capturará los datos de audio necesarios. Con alta probabilidad, algo interesante será robado de su pantalla durante una llamada de conferencia en Skype. Y las grabaciones disponibles de su voz se pueden analizar ex post para el contenido de la pantalla cercana.

¿Qué métodos de protección se recomiendan? Aísle el componente "sonoro" del monitor con

almohadas , induzca ruido adicional que confunda el algoritmo, suelde la fuente de alimentación para que haga poco ruido. ¡Use fuentes especiales, resistentes al análisis indirecto al final! La lista de métodos de defensa según el grado de paranoia se aproxima a las características del ataque en sí. Digamos lo tradicional: hasta ahora esto es más una teoría que una práctica. Como un ataque a canales de terceros a través de la

red . Como

Spectre en general.

Es posible que con el tiempo todos estos pequeños logros de la ciencia y la tecnología ganen una masa crítica y cambien radicalmente nuestro mundo, cambien el paradigma y exploten (como si no literalmente) Internet. O no cambiarán y no explotarán, quedando experimentos puramente técnicos. Todavía estamos observando.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir siempre con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.