El 27 de agosto de 2018, un especialista en seguridad de la información con el sobrenombre SandboxEscaper publicó en Twitter información sobre la vulnerabilidad de día cero. La vulnerabilidad afecta a las versiones de Microsoft Windows del 7 al 10, más precisamente, la interfaz de Llamada a procedimiento local avanzado (ALPC) en el Programador de tareas de Windows. Proporciona escalada de privilegios locales, lo que permite a un atacante aumentar los derechos de código malicioso desde el nivel de usuario a SYSTEM. No estamos hablando de la divulgación coordinada de la vulnerabilidad: la cuenta de SandboxEscaper se eliminó pronto, no hubo parches de cierre.

El enlace del tweet condujo al

repositorio de GitHub con el código de explotación de Prueba de concepto, no solo la versión compilada, sino también el código fuente. Por lo tanto, cualquiera podría modificar y recompilar el exploit para mejorarlo, evitar la detección o incluirlo en su propio código.

En general, no es sorprendente que solo dos días después, la hazaña apareciera en estado salvaje en la campaña del cibergrupo PowerPool. Según la telemetría de ESET, los países objetivo de los atacantes son Rusia, Ucrania, Polonia, Alemania, Reino Unido, Estados Unidos, India, Filipinas, Chile. Hay relativamente pocas víctimas, lo que puede indicar una campaña altamente dirigida.

Kit de herramientas de PowerPool

ESET registró un nuevo grupo relativamente recientemente, sin embargo, a disposición de los hackers de PowerPool, una gama bastante amplia de herramientas. A continuación, consideramos brevemente algunos de ellos.

Explotación de escalada de privilegios locales en ALPC

Los desarrolladores de PowerPool no utilizaron el archivo binario publicado por SandboxEscaper; modificaron ligeramente el código fuente y lo volvieron a compilar. El exploit también ha sido observado

por investigadores de seguridad y equipos de

CERT .

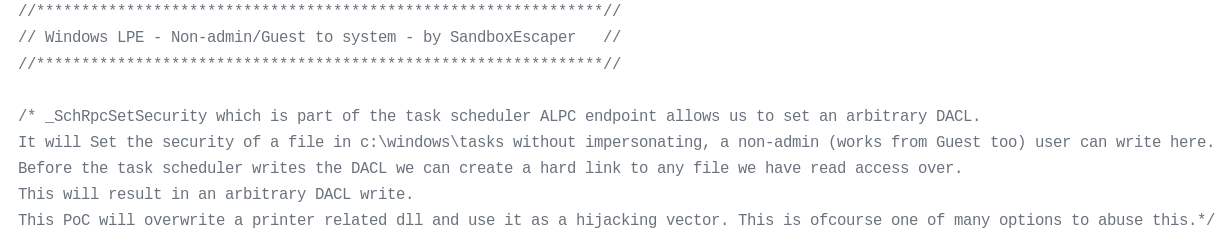

Figura 1. Descripción del exploit de derechos de autor

Figura 1. Descripción del exploit de derechos de autorLa violación está en la

SchRpcSetSecurity API

SchRpcSetSecurity , que no valida los derechos del usuario correctamente. Por lo tanto, el usuario puede escribir cualquier archivo en

C:\Windows\Task , independientemente de los permisos reales; si hay un permiso de lectura, es posible reemplazar el contenido de un archivo protegido contra escritura.

Cualquier usuario puede escribir archivos en

C:\Windows\Task , por lo que en esta carpeta puede crear un archivo que sea un enlace rígido a cualquier archivo de

destino . Luego, llamando a la función

SchRpcSetSecurity , puede acceder al acceso de escritura a este archivo de destino. Para proporcionar una escalada de privilegios local, el atacante debe seleccionar el archivo de destino que se sobrescribirá; es importante que este archivo se ejecute automáticamente con derechos de administrador. Alternativamente, puede ser un archivo del sistema o una utilidad para actualizar el software instalado previamente, que se ejecuta regularmente. El último paso es reemplazar el contenido del archivo de destino con código malicioso. Por lo tanto, en la próxima ejecución automática, el malware tendrá derechos de administrador, independientemente de los derechos originales.

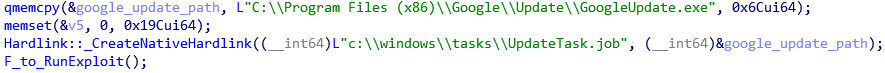

Los desarrolladores de PowerPool decidieron cambiar el contenido del archivo

C:\Program Files (x86)\Google\Update\GoogleUpdate.exe . Este es un actualizador legítimo para aplicaciones de Google, se ejecuta regularmente con derechos de administrador a través de la tarea de Microsoft Windows.

Figura 2. Crear un enlace duro a Google Updater

Figura 2. Crear un enlace duro a Google Updater Figura 3. Uso de SchRpcCreateFolder para cambiar los permisos del ejecutable de Google Updater

Figura 3. Uso de SchRpcCreateFolder para cambiar los permisos del ejecutable de Google UpdaterLa secuencia de operaciones en la figura anterior permite a los operadores de PowerPool obtener permisos de escritura para el archivo ejecutable

GoogleUpdate.exe . Luego lo sobrescriben, reemplazándolos con una copia de su malware de segunda etapa (lo describiremos a continuación) para obtener derechos de administrador la próxima vez que se llame al actualizador.

Compromiso inicial

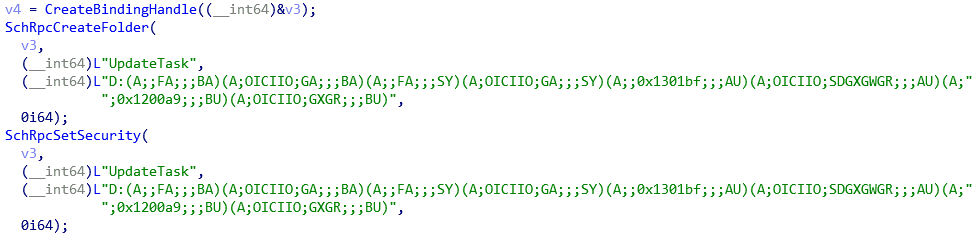

El equipo de PowerPool utiliza diferentes métodos para primero comprometer a la víctima. Uno de ellos es el envío de correo no deseado con malware de la primera etapa del archivo adjunto. Es temprano para sacar conclusiones, pero hasta ahora hemos observado muy pocas muestras en los datos de telemetría, por lo que suponemos que los destinatarios se seleccionan cuidadosamente y no estamos hablando de correos masivos.

Por otro lado, sabemos que en el pasado PowerPool ya practicaba correos no deseados. Según

una publicación de blog de SANS publicada en mayo de 2018, utilizaron un esquema con archivos de Enlace simbólico (.slk) para propagar malware. Microsoft Excel puede cargar estos archivos que actualizan la celda y hacen que Excel ejecute el código de PowerShell. Parece que estos archivos .slk también se distribuyen en mensajes de spam. Según el primer archivo mencionado en la publicación SANS (SHA-1: b2dc703d3af1d015f4d53b6dbbeb624f5ade5553), puede encontrar la muestra de spam correspondiente en VirusTotal (SHA-1: e0882e234cba94b5cf3df2c05949e2e228beddb)

Figura 4. Spam de PowerPool

Figura 4. Spam de PowerPoolPuertas traseras de Windows

El grupo PowerPool generalmente funciona con dos puertas traseras: la puerta trasera de la primera etapa se usa después del compromiso inicial, la puerta trasera de la segunda etapa se implementa solo en las máquinas de interés.

Puerta trasera de la primera etapa

Este es el malware básico utilizado para la inteligencia. Consta de dos ejecutables de Windows.

El primero de ellos es la puerta trasera principal, que proporciona persistencia a través del servicio. También crea un mutex llamado

MyDemonMutex%d , donde

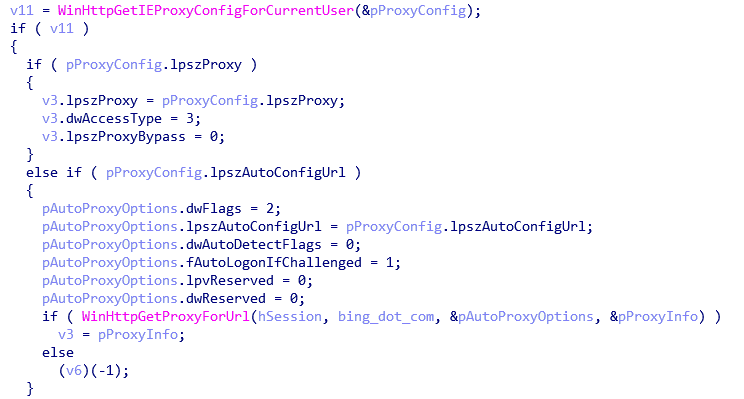

%d está en el rango de 0 a 10. La puerta trasera recopila información del proxy, la dirección del servidor C&C está codificada en un archivo binario. El malware puede ejecutar comandos y realizar inteligencia básica en el sistema, transfiriendo datos al servidor de C&C.

Figura 5. Recopilación de información del proxy

Figura 5. Recopilación de información del proxyEl segundo de los archivos ejecutables tiene un propósito. Toma una captura de pantalla y la escribe en el archivo

MyScreen.jpg , que luego se puede filtrar por la puerta trasera principal.

Segunda puerta trasera

Malvar se carga durante la primera etapa, presumiblemente si la máquina parece interesante para los operadores. Sin embargo, el programa no es como una puerta trasera ART moderna.

La dirección del servidor C&C está codificada en formato binario, no existe un mecanismo para actualizar este importante elemento de configuración. La puerta trasera busca comandos desde

http://[C&C domain]/cmdpool y descarga archivos adicionales desde

http://[C&C domain]/upload . Los archivos adicionales son principalmente herramientas para el movimiento horizontal, mencionados a continuación.

Comandos soportados:

- ejecuta el comando

- completa el proceso

- enviar archivo

- descargar archivo

- ver el contenido de la carpeta

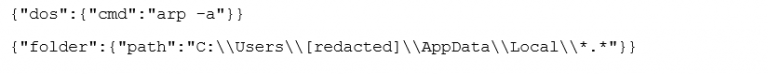

Los comandos se envían en formato JSON. Los siguientes ejemplos son solicitudes para ejecutar comandos y enumerar carpetas:

Figura 6. Ejemplos de comandos de puerta trasera

Figura 6. Ejemplos de comandos de puerta traseraHerramientas para movimiento horizontal.

Al proporcionar acceso constante al sistema utilizando la puerta trasera de la segunda etapa, los operadores de PowerPool utilizan varias herramientas de código abierto, escritas principalmente en PowerShell, para el movimiento horizontal en la red.

-

PowerDump : módulo Metasploit que puede recuperar nombres de usuario y hashes del Administrador de cuentas de seguridad.

-

PowerSploit : una colección de módulos de PowerShell, a la Metasploit.

-

SMBExec : una herramienta de PowerShell para ejecutar ataques pass-the-hash utilizando el protocolo SMB.

-

Quarks PwDump : un ejecutable de Windows que puede extraer credenciales.

-

FireMaster : ejecutable de Windows que puede extraer contraseñas guardadas de Outlook, navegadores web, etc.

Conclusión

La divulgación de vulnerabilidades antes del lanzamiento de actualizaciones pone a los usuarios en riesgo. En este caso, incluso la última versión de Windows puede verse comprometida.

CERT-CC ofrece una solución para el problema, que, sin embargo, no ha sido oficialmente acordado por Microsoft.

El ataque de PowerPool apunta a un número limitado de usuarios. Sin embargo, el incidente muestra que los atacantes siempre están actualizados e implementan rápidamente nuevos exploits.

Los especialistas de ESET continúan monitoreando la explotación de la nueva vulnerabilidad. Los indicadores de compromiso también están disponibles

en GitHub .

Indicadores de compromiso

Hashes

Stage One Backdoor (Win32 / Agent.SZS) 038f75dcf1e5277565c68d57fa1f4f7b3005f3f3

Stage One Backdoor (Win32 / Agent.TCH) 247b542af23ad9c63697428c7b77348681aadc9a

Puerta trasera de segunda etapa (Win32 / Agent.TIA) 0423672fe9201c325e33f296595fb70dcd81bcd9

Puerta trasera de segunda etapa (Win32 / Agent.TIA) b4ec4837d07ff64e34947296e73732171d1c1586

LPPC explotar ALPC (Win64 / Exploit.Agent.H) 9dc173d4d4f74765b5fc1e1c9a2d188d5387beea

Detección de ESET

- Win32 / Agent.SZS

- Win32 / Agent.TCH

- Win32 / Agent.TEL

- Win32 / Agent.THT

- Win32 / Agent.TDK

- Win32 / Agent.TIA

- Win32 / Agent.TID

Servidores C&C

- newsrental [.] Net

- rosbusiness [.] Eu

- afishaonline [.] Eu

- coleccionistas deportivos [.] Com

- 27.102.106 [.] 149