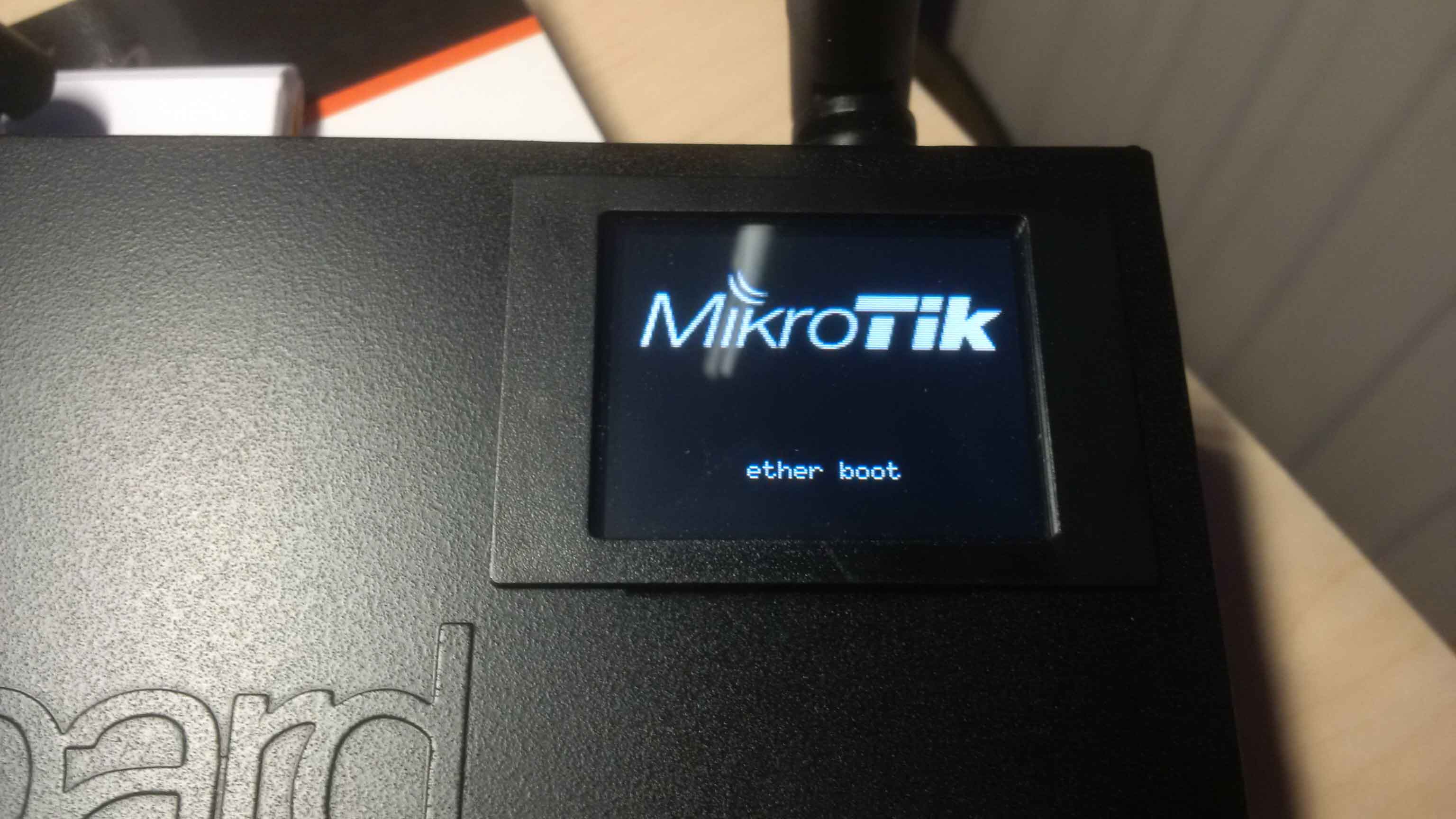

Investigadores

del Netlab 360 de

China anunciaron el descubrimiento de miles de enrutadores infectados con malware fabricados por la compañía letona MikroTik. La vulnerabilidad que utilizan los atacantes se descubrió en abril, y la propia empresa

ya lanzó un parche para solucionar el problema.

Pero miles de enrutadores siguen siendo vulnerables y ahora, dado que nadie está actualizando su firmware, muchas empresas y usuarios privados comunes simplemente no prestan atención a este aspecto. En cuanto al número total de enrutadores, se comprometieron alrededor de 7,5 mil dispositivos (lo que encontraron los expertos). En general, la red todavía tiene alrededor de 370 mil enrutadores, cuya vulnerabilidad en el software aún no se ha solucionado.

Los atacantes recopilan datos de usuarios de dispositivos comprometidos, redirigiendo la información recibida a sus servidores. Por cierto, alrededor de 239 mil enrutadores se convierten en servidores proxy SOCKS 4, a los que se puede acceder fácilmente.

En cuanto a MikroTik, proporciona equipos y software inalámbricos, suministrando sistemas tanto a empresas como a particulares. Los dispositivos de la compañía letona son utilizados activamente por grandes proveedores de servicios de red. La mayoría de los dispositivos de este fabricante están ubicados físicamente en Brasil y Rusia. Muchos de ellos están en los Estados Unidos.

Por cierto, los chinos no son los primeros en prestar atención al problema con los enrutadores Mirotik: anteriormente, representantes de la compañía Trustwave llamaron la atención sobre el ataque de malware en estos dispositivos. La vulnerabilidad en el software del dispositivo de red se conoció después de la fuga de Vault7. Inicialmente, los atacantes inyectaron Coinhive JavaScrip en la página de error cosida en el enrutador, luego todas las solicitudes web fueron redirigidas a esta página. Pero los desarrolladores del primer malware para enrutadores cometieron un error y bloquearon el acceso a páginas externas para solicitudes que ya se ejecutan utilizando un dispositivo pirateado.

El segundo ataque

descubierto por el equipo de Netlab 360 convirtió dispositivos de red pirateados en una red proxy maliciosa utilizando el protocolo SOCKS4 para un puerto TCP no estándar (4153). Y el acceso en este caso está abierto solo para dispositivos de un rango muy limitado de direcciones IP, 95.154.216.128/25. Casi todo el tráfico se dirigió a 95.154.216.167, una dirección vinculada a un servicio de alojamiento ubicado en el Reino Unido.

Todavía no está claro por qué se utilizan rotómeros rotos. Quizás para buscar otros dispositivos vulnerables.

En cuanto al nuevo problema con MikroTik, en este caso se utiliza un sniffer basado en el protocolo TZSP. Es capaz de enviar paquetes a sistemas remotos utilizando Wireshark o sus análogos. Los 7.500 enrutadores comprometidos mencionados anteriormente redirigieron el tráfico de red, principalmente FTP y correo electrónico. También se notó una pequeña cantidad de datos relacionados con el control remoto de dispositivos de red, pero para una selección limitada de IP. La mayoría de los paquetes de datos se enrutan a un proveedor de IP desde Belice.

Este no es el único ataque de este tipo. El mes pasado,

se supo de un grupo de ciberdelincuentes que explotaron una vulnerabilidad en los enrutadores de otro fabricante: Dlink. En este caso, los ciberdelincuentes podrían cambiar de forma remota la configuración del servicio DNS del enrutador para redirigir al usuario del dispositivo al recurso creado por los propios piratas informáticos.

Las vulnerabilidades se ven afectadas por modelos de enrutadores como DLink DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B y DSL-526B. Ya se ha mencionado anteriormente que pocas personas siguen la actualización de software de los enrutadores, a excepción de las organizaciones donde es de importancia crítica (y eso, no siempre), por lo que los enrutadores comprometidos pueden funcionar durante mucho tiempo sin detectar un problema. El ataque de agosto a Dlink estaba dirigido a clientes de los dos bancos brasileños más grandes: Banco de Brasil y Unibanco.

Los atacantes falsificaron sitios bancarios y redirigieron a los usuarios a copias. Como resultado, las víctimas desprevenidas ingresaron datos de acceso y, por lo tanto, transmitieron esta información a los cibercriminales.