Buenas tardes, mi nombre es Fedor, soy de

InSecure.org y soy el autor del proyecto de escáner de seguridad

Nmap , lanzado en 1997. Me gustaría agradecer a todos los que vinieron aquí, y

Defcon mismo por invitarme aquí. Soy un gran admirador de tales conferencias, donde las personas que tienen una verdadera pasión por la tecnología de aficionados, pero que no tienen compañías que estén dispuestas a pagar miles de dólares por un boleto, pueden venir.

Quiero advertirle que esta conversación no se trata de cómo llevar a cabo ataques con guiones de sitios cruzados en redes sociales o cómo hackear canales de

Twitter . Se trata de escaneo de puertos y algo más que escaneo de puertos, y si no te gusta el escaneo de puertos, entonces los próximos 50 minutos serán la peor pesadilla para ti.

Porque para mí será tan inusual hablar de otra cosa como escuchar a Dan Kaminsky, que no habla de

DNS . Quiero decir, puedo apresurarme en el descubrimiento de algún sistema operativo o la acción del controlador de script

Nmap de la misma manera que Dan puede tomar su

DNS y usarlo para hacer un túnel en

YouTube para engañar a algún idiota, pero en ambos casos simplemente expandimos nuestra clave tema

Mi tema, como puede ver en la primera diapositiva, se trata de escanear Internet. Este verano pasé mucho tiempo escaneando decenas de millones de hosts en Internet y recolectando los datos necesarios.

Y cuando le cuento a la gente sobre esto, a menudo preguntan: "¿Por qué?" Para mí, el escaneo es valioso en sí mismo, pero si necesita alguna razón, en este caso, en este caso, tenía algunos objetivos específicos del proyecto. El primero es recopilar datos empíricos y usarlos para expandir y mejorar la funcionalidad de

Nmap , hablaremos de esto un poco más adelante.

El segundo objetivo es utilizar datos para ayudar a personas con conocimientos a escanear de manera más eficiente. Hay muchas personas que recopilan información sobre la estructuración de la red y la población para averiguar qué métodos de escaneo son los mejores. Pero generalmente se preguntan cómo personalizar las herramientas de escaneo existentes sin encontrar nada adecuado. Para que pueda utilizar mis datos empíricos para sus propias necesidades, le ayudarán a aprender a escanear y recopilar los resultados.

El tercer objetivo es detectar y corregir errores de

Nmap y mejorar el rendimiento para el escaneo a gran escala. Debido a que millones de hosts se escanean en una variedad de situaciones, y puede rastrear cómo

Nmap responde a él. Me las arreglé para corregir los errores que hacen que el sistema se bloquee o se congele, acelere el proceso al descubrir qué causa exactamente que el análisis se ralentice.

El cuarto objetivo es demostrar las tecnologías que se pueden utilizar tanto para el escaneo convencional como para el escaneo a gran escala de Internet.

La idea es que si este escaneo funciona para 25 millones de hosts, entonces probablemente será capaz de escanear 25,000 hosts o cuántos necesita escanear.

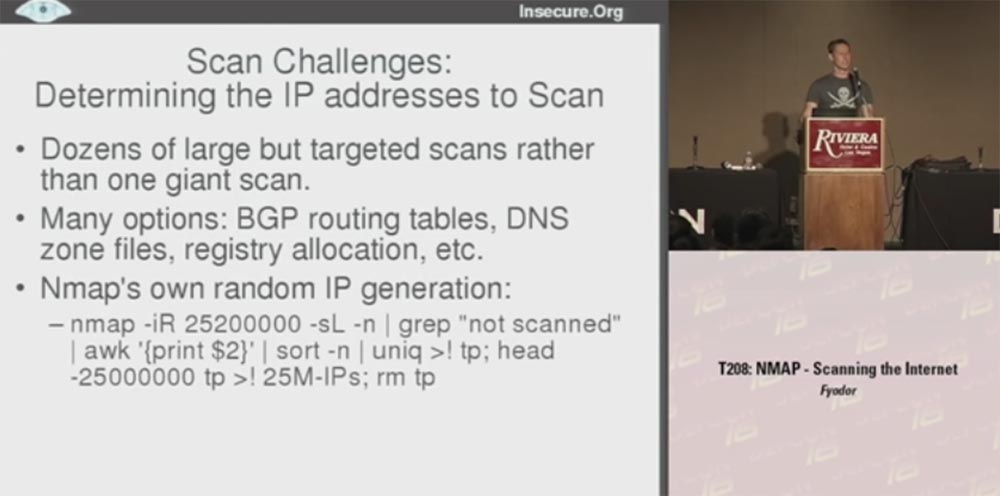

Veamos los problemas que tuve que enfrentar mientras escaneaba. En primer lugar, quiero decir que es mejor realizar docenas de escaneos grandes, pero específicos, en lugar de un escaneo enorme. Cada uno de estos objetivos le permite recopilar datos útiles de cierto tipo, pero el problema es determinar las direcciones IP específicas que deben analizarse.

Hay muchas posibilidades para esto: tablas de enrutamiento

BGP que le permiten saber qué redes están enrutadas, archivos de zona DNS, tablas de asignación de registros, etc.

Decidí usar mi propio generador de direcciones IP de

Nmap , que me permite crear 25,000,000 de direcciones IP, e hice 200,000 adicionales debido a posibles duplicados. Al mismo tiempo, no se escanean las computadoras, sino su lista, porque escanearé las máquinas más tarde. Como resultado, obtuve una lista de 25 millones de direcciones IP, que solía escanear. Era una forma de generar números aleatorios, pero tan pronto como tenga objetivos específicos que necesitan ser escaneados, surge la siguiente pregunta: ¿qué fuente va a utilizar?

Aquí tenía muchas ideas, una más loca que la otra, por ejemplo, el escaneo P2P. Iba a distribuir un cliente llamado

Nmapster que la gente pudiera descargar. Escanearía sus computadoras y diría que recopilamos datos para generalización. Pero decidí que el objetivo clave era hacer que

Nmap fuera más rápido y más eficiente para el escaneo diario, y que era mejor centrarse en usar

Nmap en sí, en lugar de crear programas personalizados para ello.

El segundo gran obstáculo fue la ilegalidad de tales acciones. Cuando escanea muchos hosts, la gente puede estar indignada, y no quiero que mi ISP se niegue a proporcionarme otra vez, pero la posibilidad de ser arrestado es aún peor. Por lo tanto, decidí conectarme en línea a través del punto de acceso inalámbrico gratuito de mi vecino (aplausos y risas).

No, solo estoy bromeando, además, el canal de Internet de mi vecino no tendría suficiente ancho de banda para manejar todo el tráfico que necesitaba.

Por lo tanto, decidí usar el ISP, que utilizo para la colocación, y escanear desde allí, es decir, a través de equipos ubicados en su territorio. 15 minutos después del inicio del escaneo, estos chicos se pusieron en contacto conmigo, preguntándome frenéticamente qué demonios estaba pasando, ¡tal vez mi computadora está infectada con el peor gusano en Internet, porque se vuelve loca y sondea miles de autos por segundo en Internet! Ellos sugirieron desconectarme, pero les expliqué que no deberían preocuparse, que no me lastimarían, lo estoy haciendo para un propósito específico. Luego pensaron que era una especie de spammer, o peor aún, si esto es posible, y que necesitaba ser arrestado. Luego me asusté y pensé que había terminado, que tendría que abandonar mi proyecto y comenzar a estudiar la vulnerabilidad entre sitios. Afortunadamente, resultó que eran usuarios de

Nmap y pude explicar que este análisis es necesario para que mi programa sea más eficiente y productivo. A lo que dijeron: "Bueno, ¡entonces puedes continuar!"

Reduje ligeramente la velocidad de escaneo, porque no quería que se fundieran sus fusibles, y continué con este gran trabajo. Lamentablemente, el Departamento de Defensa de los EE. UU. No fue tan amable, no les gustó nada mi escaneo y me dijeron que dejara de escanear importantes instalaciones militares. Pensé que

la capacidad

de Nmap para omitir el escaneo de ciertas redes me sería útil, pero ni siquiera me permitieron identificar estas redes, porque también eran instalaciones militares. Desde entonces estoy un poco nervioso si los aviones militares vuelan sobre mi cabeza.

El siguiente obstáculo para escanear fueron los firewalls. En algunos casos, fue suficiente para mí obtener resultados de un segmento desprotegido de Internet, pero para otros sería bueno estudiar cómo se ve detrás de los firewalls de la compañía. Usted sabe que a menudo controlan diferentes puertos, por lo que desde el interior, una red abierta se ve completamente diferente. Me complace decir que pude romper una serie de cortafuegos no con la ayuda de algo como un ataque de fragmentación avanzado, sino con la ayuda de tecnologías que simplemente "les pidieron" que proporcionaran los datos necesarios.

Hay muchas compañías grandes que escanean sus redes diariamente con

Nmap , y estaban felices de contribuir en forma de datos para ayudar a mejorarlo.

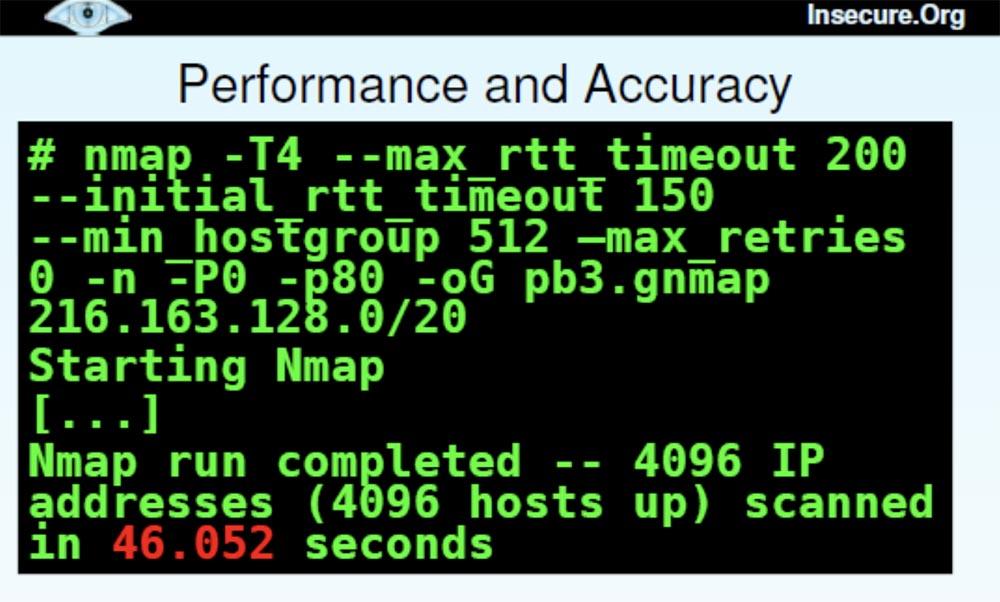

Los siguientes problemas fueron el rendimiento y la precisión. Escanear Internet es un trabajo largo y difícil. El objetivo clave era mejorar el rendimiento de Nmap porque sus estadísticas de uso eran decepcionantes:

- tiempo transcurrido desde el inicio de la exploración 93 h 57 min. 40 s (más de 4 días);

- durante este tiempo, de 254868 hosts planificados, se realizaron exploraciones UDP de 65,000 puertos ubicados en 2048 hosts;

- Durante este tiempo, el escaneo UDP se realizó alrededor del 11.34% del número planificado, el tiempo para escanear los hosts restantes será de 688 horas 41 minutos 48 segundos.

Cuando su estimación del tiempo restante conduce a un "desbordamiento de enteros" y trae uno negativo, este no es un signo muy alentador. Este análisis en particular todavía está en progreso, y tal vez en la conferencia DEFCON del próximo año les cuente lo que sucedió. Afortunadamente, algunos de nuestros otros escaneos terminaron mucho antes, por lo que esta es una especie de introducción a los tipos de escaneos que realizamos y por qué.

Ahora pasemos a consejos más prácticos que pueden servir como detalles útiles y hacerle saber cómo puede usar esto como ayuda para su propio escaneo. El descubrimiento de host es un buen comienzo, porque lo primero que debe hacer al volver a explorar una red es ubicar el host y averiguar qué redes están disponibles para escanear. Por lo tanto, no debe perder tiempo escaneando direcciones IP que no son escuchadas por los hosts y decidir qué métodos escanear.

Hubo un momento en que la mayoría de los hosts respondieron a las solicitudes de eco

ICMP o paquetes de ping que

Nmap envió al puerto 80 de forma predeterminada, pero desafortunadamente esta vez terminó hace 10 años.

Ahora la mayoría de las empresas bloquean los paquetes de ping y tuve que usar métodos más eficientes.

El primero fue un método

TCP para detectar hosts que usan paquetes sintéticos

SYN (-PS) que funcionan mejor contra firewalls de filtrado estático que usan una lista constante de excepciones y usan paquetes

ACK (-PA) efectivos contra firewalls de filtrado dinámico.

Esos firewalls que dejan pasar paquetes sintéticos generalmente bloquean los paquetes

ACK , y viceversa.

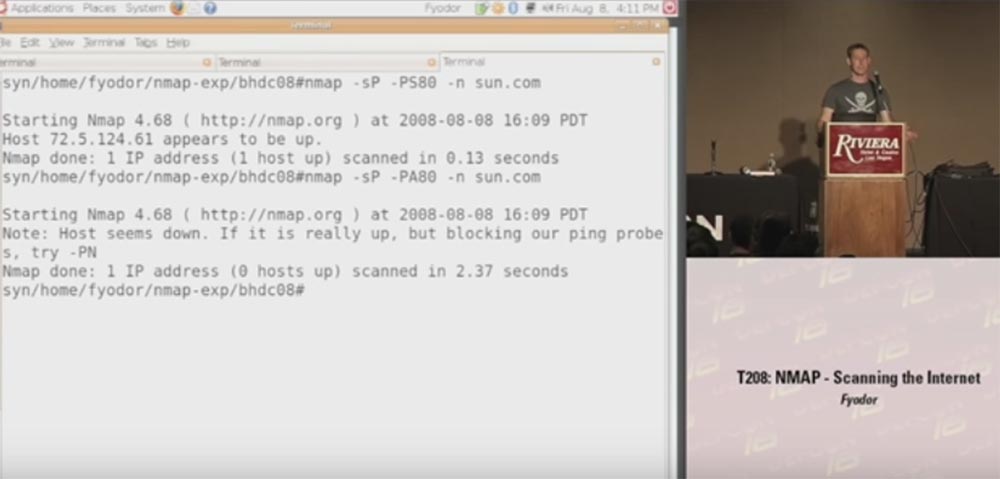

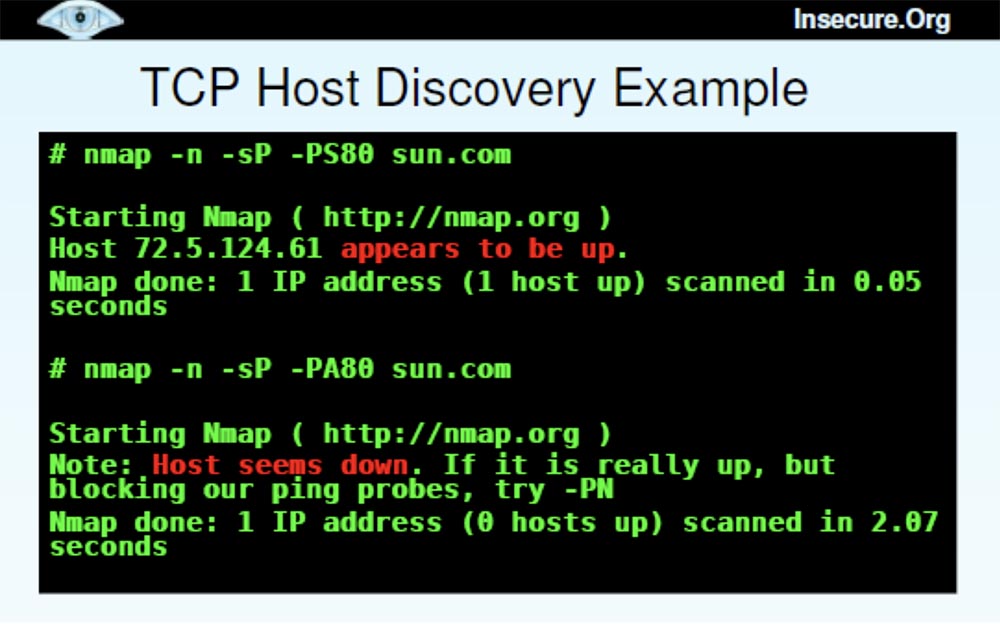

Mostraré un ejemplo rápido del uso de

Nmap con un paquete sintético para el puerto 80 de

sun.com . Como puede ver, la respuesta llegó muy rápido y muestra que el host está disponible.

Luego usamos paquetes

ACK para el mismo host, ve que el escaneo tomó más tiempo y el host no nos respondió porque bloqueó la detección de ping.

Por lo tanto, puede comprender qué firewall está instalado en este host, con filtrado estático o dinámico. En este caso, tenemos un firewall estático que omitió los paquetes

SYN y bloqueó los paquetes

ACK .

Puede surgir la pregunta, qué tipo de detección de puertos es mejor usar. Contestaré: debe enviar ambos tipos de paquetes hasta que el host pase uno de ellos.

La siguiente pregunta es qué puerto usar. Tiene 65 mil puertos, y a menudo es imposible elegir los que funcionan mejor. Por lo tanto, hice una selección de puertos basada en datos empíricos, que se muestra en la siguiente diapositiva. Estos son los 10 mejores puertos para detectar ciertos tipos de hosts.

Algunas personas pueden mirar esta lista y preguntar, ¿dónde están los puertos 135 o 139 más comunes de

Windows ?

Sin embargo, recuerde que creé mi base de datos sobre la base de hosts bien protegidos, por lo que si tiene problemas para instalar un firewall, es mejor que bloquee estos puertos de

Windows . Recomendaría "probar" parte de estos puertos con

paquetes SYN , la otra parte, con paquetes

ACK .

A continuación tenemos

el descubrimiento de host

UDP . En este caso, los puertos

UDP cerrados son mejores que los abiertos porque son más propensos a responder. Los puertos abiertos, que reciben un paquete limpio, no saben qué hacer con él y simplemente lo ignoran. Los puertos cerrados generalmente prohíben dicho paquete, y esto significa que el host está aquí. El puerto 53 a menudo cae en excepciones de firewall porque es para

DNS .

También utilicé el método de descubrimiento de host

ICMP (PE, PM, PP) . Algunos sistemas aceptan fácilmente pings, pero bloquean otros. Por ejemplo, los administradores de

Google.com no ven una amenaza al recibir paquetes de ping, pero bloquean las solicitudes de máscara de red y las marcas de tiempo porque creen que los piratas informáticos los usan.

Otros administradores bloquean explícitamente las solicitudes de eco como piratas informáticos, pero se olvidan de bloquear las solicitudes de máscara de red y la

marca de tiempo de la

máscara de red / marca de tiempo. Por lo tanto, le aconsejo que use ambos tipos de solicitudes: una solicitud de eco y una de las solicitudes del segundo tipo.

También tenemos una nueva característica llamada

Protocol Ping (PO) . Por defecto, este protocolo utiliza 3 tipos de paquetes IP: 1 (

ICMP ), 2 (

IGMP ) y 4 (

IPinIP ) para obtener una respuesta asequible si el host está vivo. No probé para averiguar qué protocolos son más útiles, por lo que los 3 se usan por defecto.

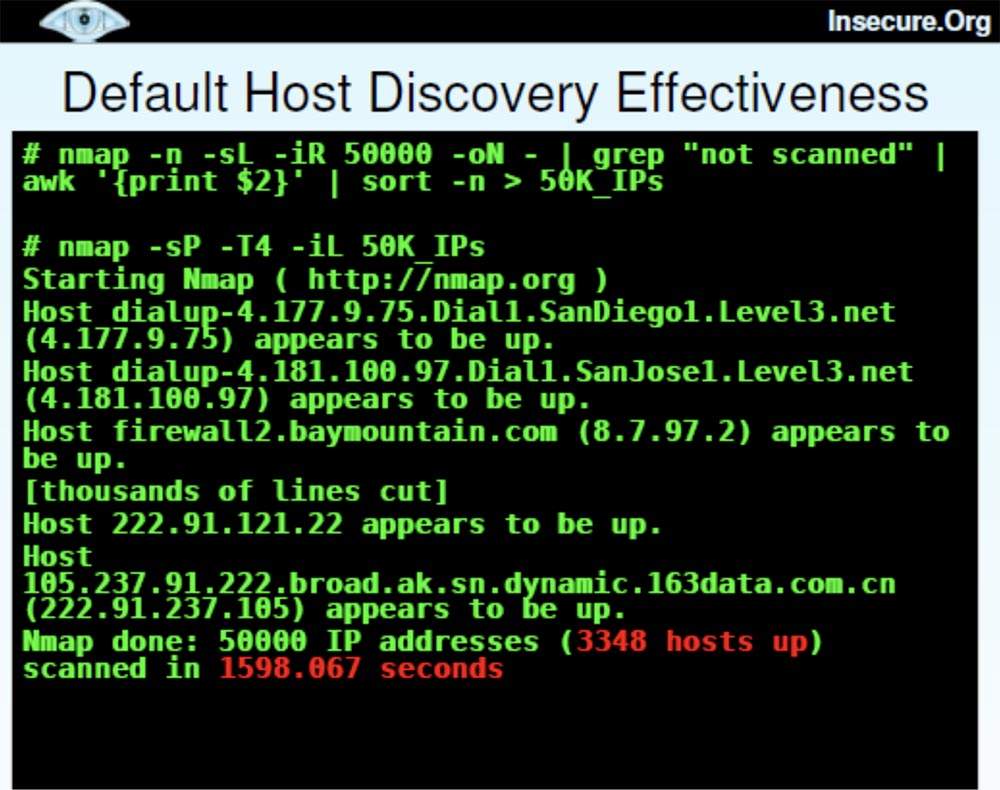

Ahora quiero hablar sobre las diversas tecnologías de descubrimiento de host que utilicé, y puede preguntar cuál de estos montones son más valiosos y cuál es la diferencia entre ellos. El ejemplo en la diapositiva muestra cuando generé 50 mil direcciones IP y usé el escaneo de ping predeterminado, como resultado de lo cual se encontraron 3348 hosts en 1600 s, o 27 minutos.

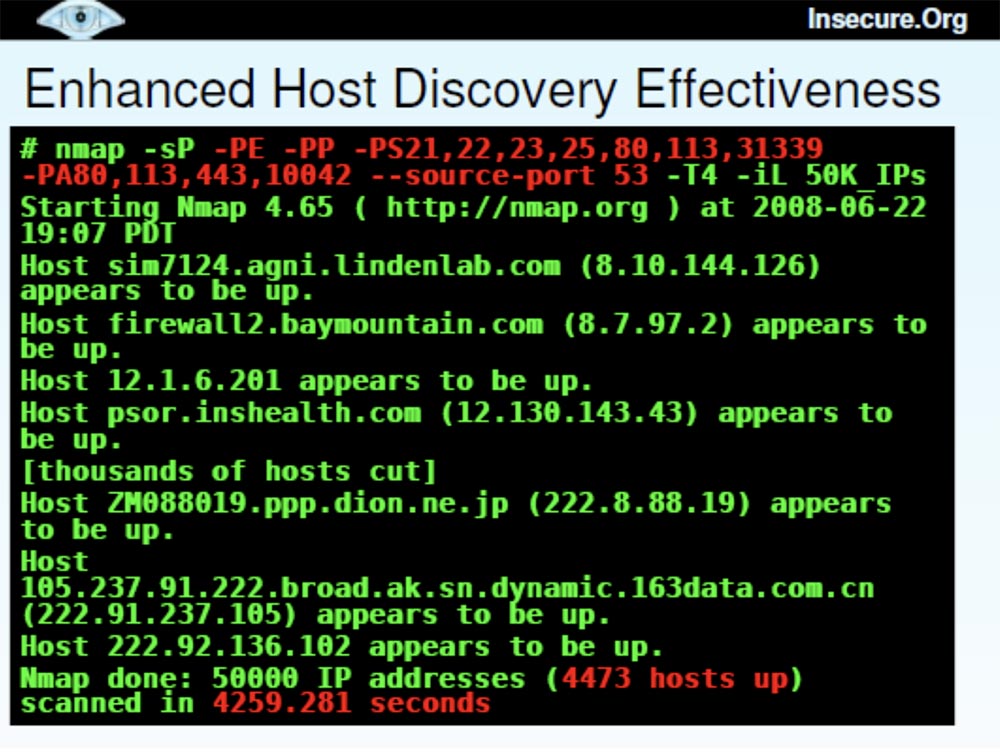

Esta es una gran cantidad de computadoras, y este análisis parece bastante exitoso. Pero luego decidí usar el escaneo "avanzado", tomé casi la misma lista de 50 mil hosts y agregué varias técnicas de detección diferentes, como respuesta de eco, marcas de tiempo, sondeo

SYN del montón de puertos y configuré el puerto fuente 53 para enmascarar bajo el

DNS . Esto nos permitió detectar 4473 hosts "en vivo", pero tardó un poco más, 4259 s.

Una comparación de estos dos métodos de escaneo, con las opciones predeterminadas y avanzadas, mostró que el segundo tomó 167% más de tiempo (41 minutos versus 27) y encontró 34% más hosts.

Ahora quiero hablar sobre las actualizaciones de

Nmap , que se llevaron a cabo sobre la base de estos estudios.

La última versión de

Nmap 4.68 está disponible en

http://nmap.org/changelog.html , donde se han corregido los errores y se ha mejorado el rendimiento. También está la última versión de

SVN , que se puede encontrar en

http://nmap.org/book/install.html#instsvn .

Estoy cansado de los mensajes de error que dicen "sí, lo arreglamos en 2003" porque hay muchas personas que no desean realizar actualizaciones frecuentes. Luego se quejan de que el programa

Nmap está desactualizado hace mucho tiempo, porque le dice qué números de puerto están abiertos, pero no le dice qué servicios están detrás de ellos. Recientemente, he agregado una serie de mejoras al programa, y si necesita la versión más avanzada del programa: el lanzamiento de

BHD CO 8 Black Hat DefCon , puede encontrarlo en el enlace especial

svn: //svn.insecure.org/nmapexp/bhdc08 usando el inicio de sesión de invitado y contraseña Esta última versión contiene la función de escaneo

Top Ports y algunas otras características que analizaré más adelante.

Entonces, el proyecto

Top Ports es otro gran escaneo de millones de direcciones IP para descubrir puertos

TCP y

UDP abiertos utilizando una selección de puertos populares. Algunas organizaciones grandes también han brindado la capacidad de escanear datos de red internos ubicados detrás de firewalls. Al mismo tiempo, los archivos del servicio

Nmap se complementaron con datos de frecuencia para cada puerto.

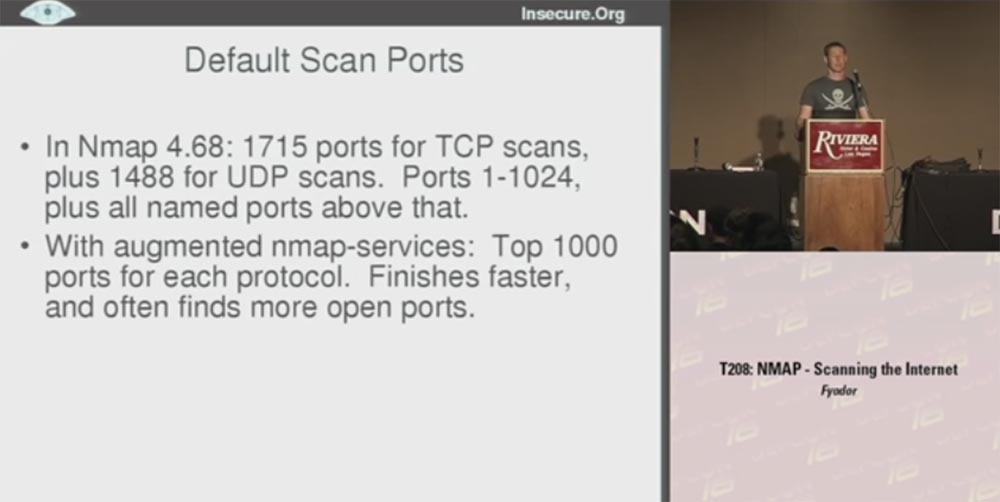

Considere los puertos que fueron escaneados por defecto.

Nmap 4.68 escaneó 1715 puertos

TCP y 1488 puertos

UDP , escaneó puertos del 1 al 1024 y todos los puertos superiores nombrados. Observo que muchos puertos se inventaron hace muchos años y no se han utilizado durante mucho tiempo. Al mismo tiempo, hay muchos puertos abiertos sin nombre.

La versión final de

Nmap utilizó los datos de frecuencia de puerto Top 1000 para cada protocolo, por lo que en muchos casos obtuve los mejores resultados. Esto nos permitió no perder tiempo escaneando puertos antiguos no utilizados, por lo tanto, el escaneo es más rápido porque en realidad se escanea un poco más de la mitad de todos los puertos existentes.

Un escaneo rápido es muy diferente de un escaneo predeterminado. En

Nmap, se denota con la letra (

-F ). Esta vez,

Nmap 4.68 escaneó 1276 puertos

TCP y 1017 puertos

UDP en todo el rango de números. Puede preguntar por qué, por defecto, el escaneo procesó más puertos, pero no hay nada dramático aquí: un escaneo rápido solo tomó menos tiempo. Sin embargo, en este caso, el escáner no verificó todos los puertos existentes, sino que solo funcionó con aquellos cuyos nombres estaban en el nuevo archivo de servicio

Nmap . Como resultado, se realizó el escaneo de los puertos TOP 100 para cada protocolo, y obtuve una ganancia en velocidad un orden de magnitud mayor que cuando escaneo por defecto.

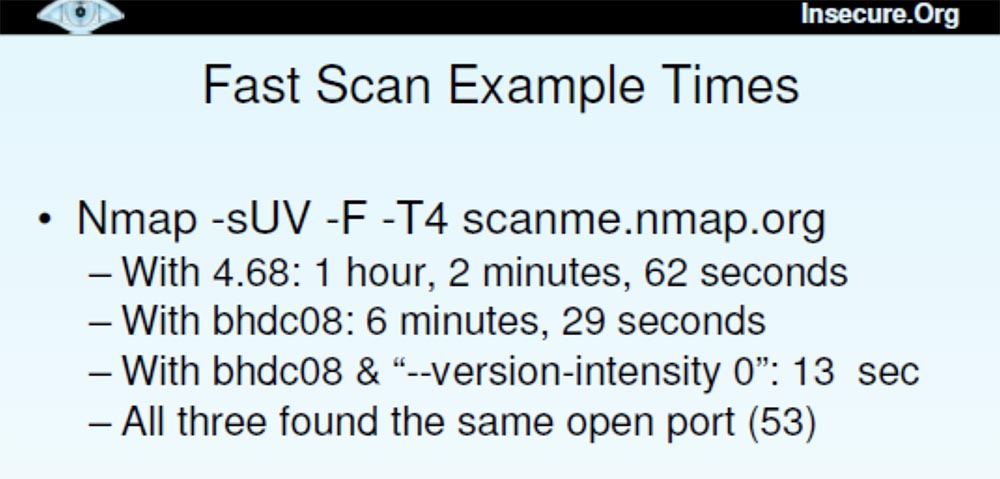

Esto es mucho más útil para TCP e incluso más útil para UDP , porque sé que muchas personas nunca realizan el escaneo UDP , ya que es muy lento y difícil de filtrar por puertos abiertos. Por lo tanto, pretenden que UDP simplemente no existe. Sin embargo, los piratas informáticos no fingen, por lo tanto, es muy importante para nosotros entender lo que está sucediendo con este protocolo.La siguiente diapositiva muestra ejemplos de escaneo rápido utilizando diferentes versiones de Nmap . La letra U en la designación del modo de escaneo Nmap - sUV - F-T4 indica un puerto UDP , F – . ,

Nmap , . ,

scanme.nmap.org . , , .

,

Nmap 4.68 ,

Blackhat DefCon 08 6 , «»

Blackhat DefCon 08 13 . 3 53.

:

- top-ports <n>

Ella escaneó los puertos abiertos más populares con cada protocolo requerido, y la función:

–port-ratio <n>

donde

n fue seleccionado entre 0 y 1, escaneó todos los puertos con una frecuencia establecida en este nivel.

La última versión funcionaba con la bandera "

—versión - intensidad 0 ". Esto significaba que las solicitudes

UDP se enviaban a ciertos puertos usando ciertos protocolos, es decir, en 53 probé solo

DNS , en 161 puertos solo

SNMP , etc. Esto redujo el tiempo de exploración a 13 segundos.

La moraleja de esta historia es que si sabe qué datos realmente necesita, puede optimizar un poco el escaneo y hacerlo mucho más rápido. En este caso, recibimos los mismos datos, pero en lugar de esperar una hora, esperamos solo 13 segundos. Por lo tanto, la configuración de las funciones ayuda mucho, especialmente la función de puerto superior. Solo necesita elegir entre un escaneo predeterminado de 1000 puertos y un escaneo rápido de 100 puertos y especificar arbitrariamente cuántos puertos desea escanear.

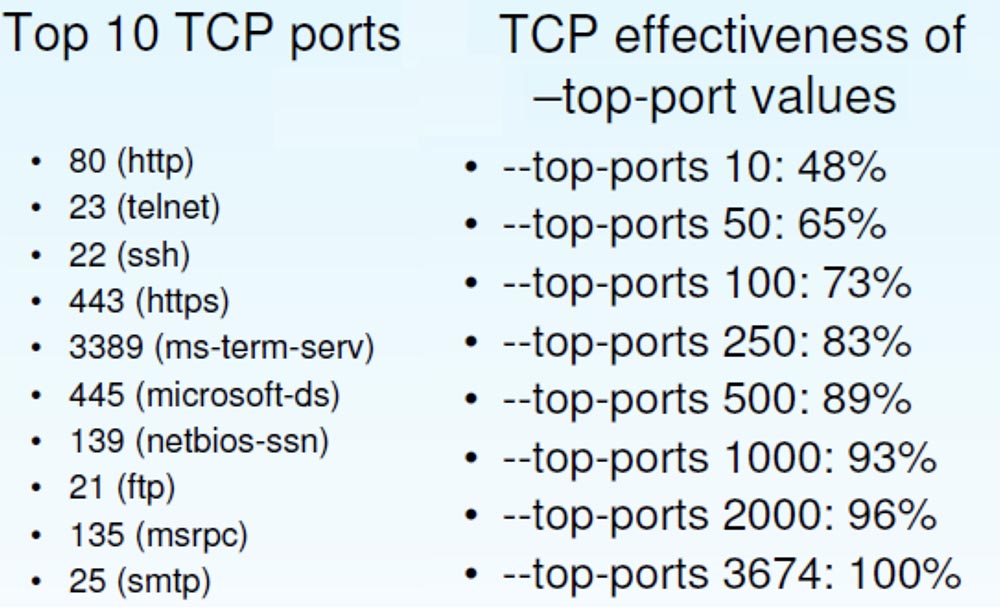

Esto plantea la pregunta de qué característica de Top Ports funciona mejor. La siguiente diapositiva muestra los puertos

TCP Top-10 y una muestra de la eficiencia "superior", que hice sobre la base de datos empíricos. Este ejemplo muestra cuántos puertos abiertos encontré usando uno u otro "top".

Si utiliza la exploración de puertos "decenas" más rápida, puede detectar un poco más de la mitad de los puertos TCP abiertos. Usando los puertos "Top 100", puede detectar el 73% de los puertos abiertos, usando el "Top-1000" predeterminado detecta el 93%, pero solo escanea el 2% del espacio del puerto número 65 mil.

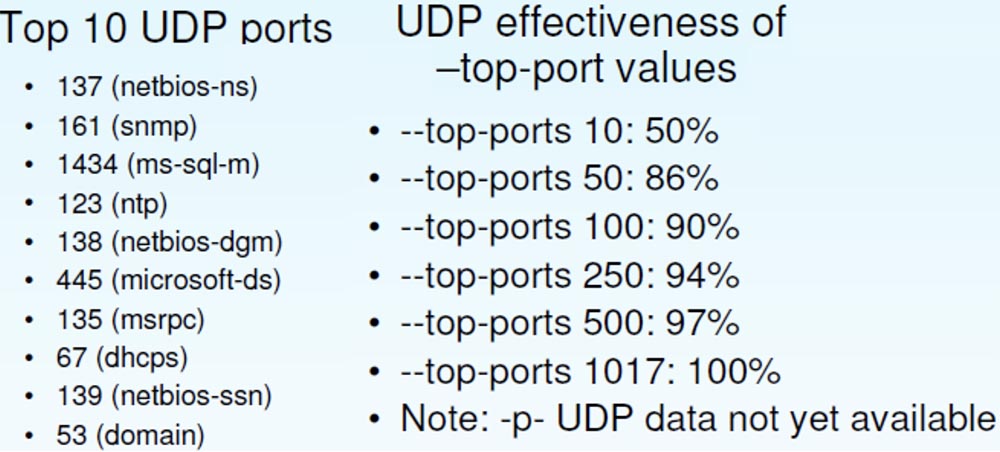

A continuación, proporcionaré estadísticas sobre cómo encontrar puertos

UDP abiertos. Aquí predominan los puertos típicos de

Microsoft , aunque hay

SNMP y

NTP .

La

La eficiencia

UDP difiere de la eficiencia

TCP , aquí se determina un mayor porcentaje de puertos abiertos con valores "superiores" más bajos. Por lo tanto,

UDP "Top-100" hace posible detectar el 90% de los puertos contra el 73% para

TCP .

Utilicé otra función que desarrollé recientemente:

Control de velocidad de paquetes .

Tengo sentimientos encontrados sobre ella. Estoy orgulloso del control de carga de

Nmap y otras tecnologías para descubrir qué velocidad de escaneo funcionará mejor. Pero hay muchas personas que dicen que les gustaría simplemente escanear puertos a una determinada frecuencia y no preocuparse si se pierden paquetes. Esta es una de las razones por las que usan escáneres como

RAND o

Unicorn . Para tales casos, decidí agregar una función que establece la frecuencia máxima y mínima de envío de paquetes por segundo.

Resultó ser muy útil cuando casi "fusioné" mi servicio de alojamiento de Internet, porque pude establecer el parámetro de escaneo para

Nmap en 300 paquetes / sy hacer que estos chicos de

ISP se sintieran un poco más felices.

La siguiente diapositiva muestra un ejemplo de cómo agrupar todas las funciones útiles de

Nmap .

Aquí ingresa la dirección IP de origen que me gustaría utilizar para este análisis en particular e indica el modo de depuración. A menudo utilicé esta función para interactuar con el programa durante el escaneo, porque la gente no sabe que puede presionar la tecla

D y abrir el modo de depuración, y si lo presiona varias veces, puede desplazar la pantalla y ver qué hace

Nmap en el momento

Aquí utilicé una baja latencia, porque no quería esperar mucho a los hosts para los cuales la frecuencia de los paquetes era limitada.

Apliqué la función de crear un archivo de registro utilizando la función de valores de tiempo

STRF , que coloca automáticamente la fecha y la hora.

Luego, ingresé el nombre del archivo que quiero obtener al final y noté que no quiero hacer más de 1 segundo de intento de escaneo, porque voy a realizar una gran cantidad de escaneo lo más rápido posible.

A continuación, se observa la aleatorización del host, se enumeran los números de puertos escaneados, se indica un gran grupo de direcciones MAC de hosts, la frecuencia mínima de escaneo es de 175 paquetes por segundo y el máximo de 300 paquetes por segundo.

Este es un ejemplo de cómo cambié y mejoré constantemente el algoritmo de

Nmap , hasta que encontré una opción que funcionaba mejor que otras.

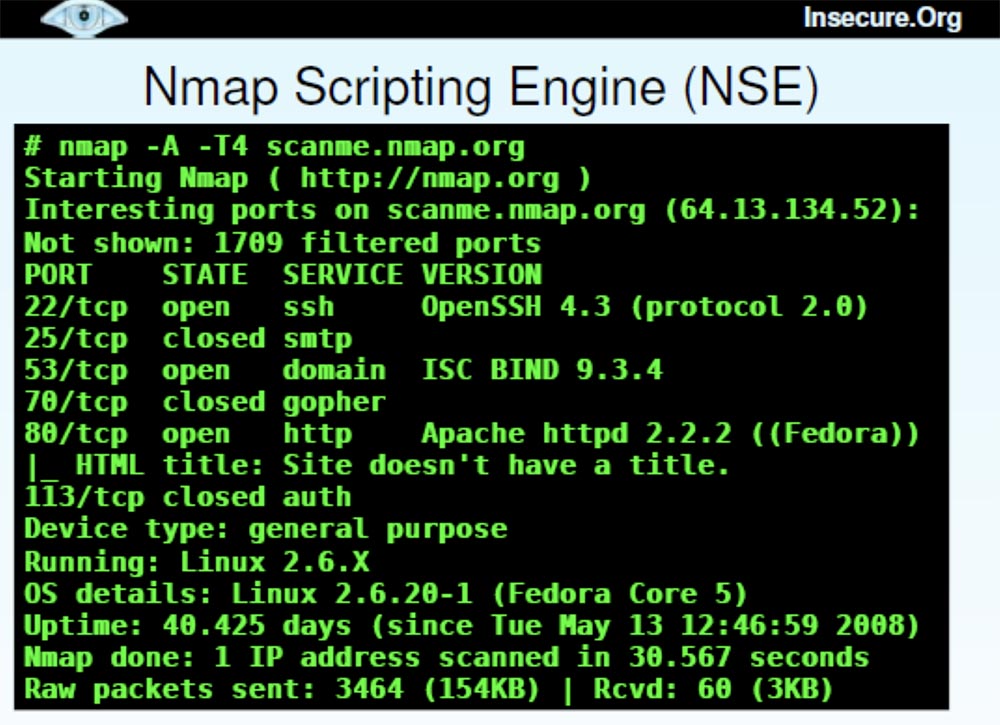

Ahora quiero usar el tiempo restante para contarles las últimas noticias de

Nmap . Algunas de ellas son características nuevas e interesantes, por ejemplo, el motor de secuencias de comandos

NSE . Este es un mecanismo modular que sondea puertos de una manera específica. En este caso, creamos encabezados

HTML para los sitios web que encuentra.

Ahora hay más de 50 scripts compatibles con

Nmap , compatibles con datos

Whois , contraseñas

pop3 de fuerza bruta y otras cosas locas que desea utilizar.

Ahora le mostraré rápidamente cómo funciona el

motor de secuencias de comandos de Nmap .

Este es un equipo largo, así que lo copiaré de otro lugar. Se estipula el modo detallado de

Nmap : no haga ping, realice sondeos

UDP para el puerto 53, use un tiempo agresivo y aplique 3 scripts aquí, lo que ayudará a evitar el error

DNS del que Dan habló el domingo pasado. Un script solo verifica si el servidor DNS permite la recursividad, el segundo verifica si asigna al azar los números de puerto originales y el tercero verifica si tiene un identificador de transacción aleatorio. Estos son los errores que la gente quiere corregir para reducir el problema de envenenamiento de caché.

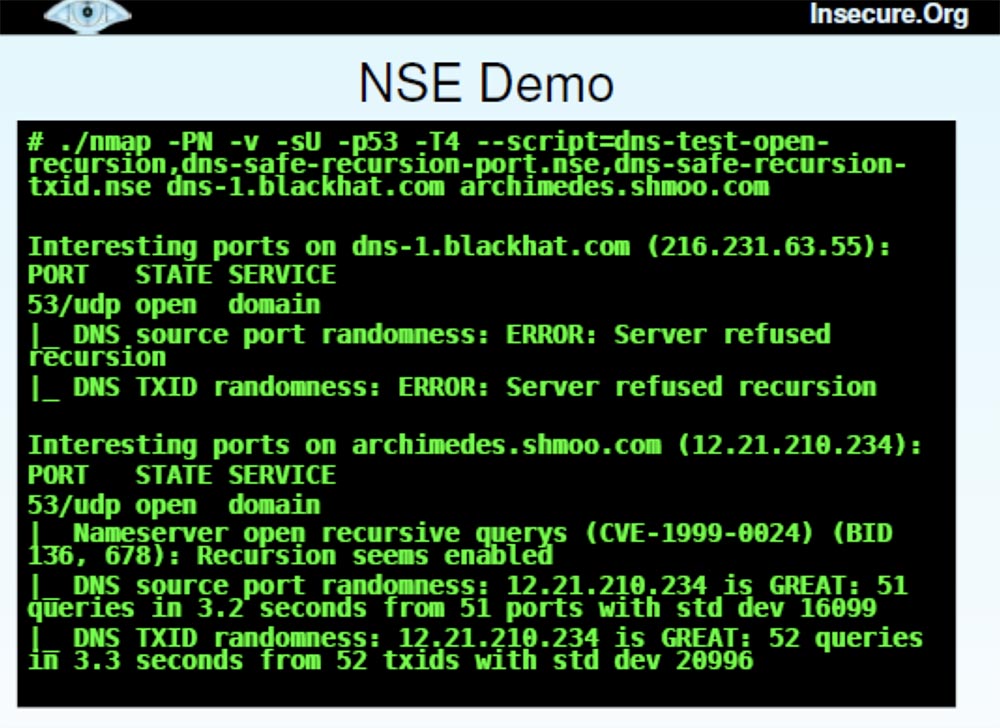

En nuestro caso, quiero demostrar el funcionamiento de

NSE durante el escaneo de puertos de uno de los servidores

BlackHat y uno de los servidores

Shmoo.com . Esto lleva un poco de tiempo y luego, justo al lado del número de puerto, se muestra el resultado.

Puede ver eso para

blackhat.com con una dirección IP de 216.231.64.55 cuando

el puerto de escaneo

UDP 53, en ambos casos se recibió una falla de recursión del servidor, por lo que no se pudo "interrogar" más. Para el servidor

archimedes.shmoo.com con la dirección IP 12.21.210.234, se produjo la recursión. Pero me complace informar que fue excelente en términos de aleatorización de puertos.

Quería mostrar uno de los pocos ejemplos cuando mi empresa fracasó miserablemente, por lo que aquí sería posible jugar el juego "quién puede envenenar el caché primero", pero decidí que no era una buena idea para nuestra presentación. Además, tengo material más interesante sobre un tema que me

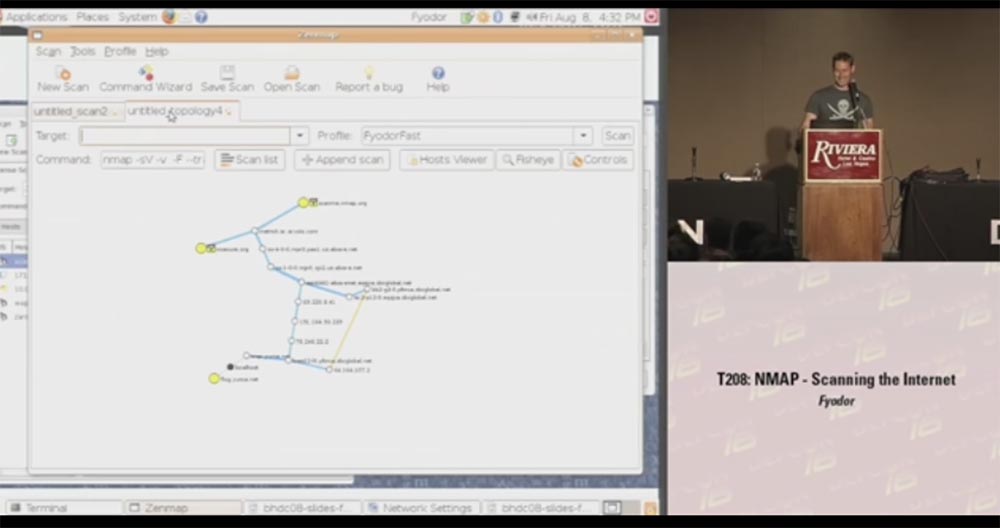

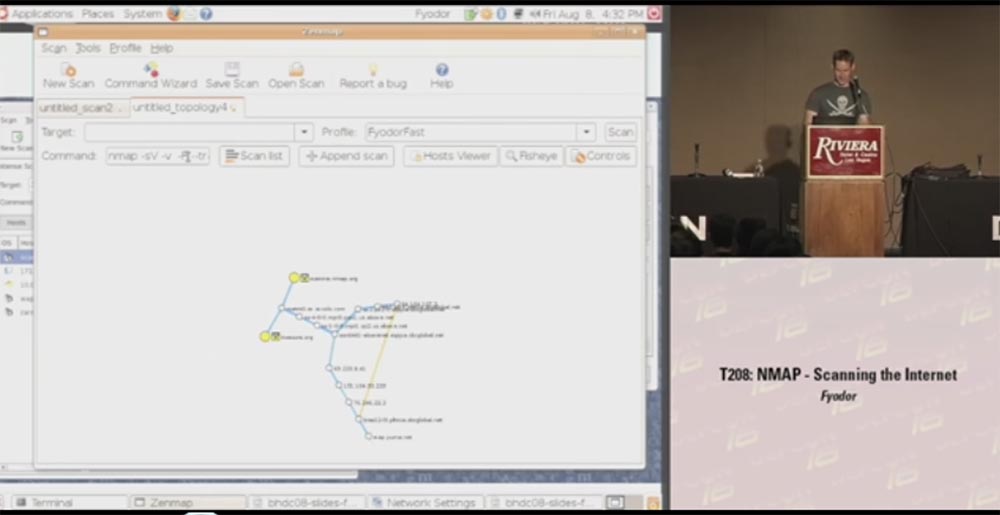

preocupa : esta es la nueva

GUI de Zenmap .

Muchas personas dicen que no necesitan una interfaz gráfica, porque han estado trabajando con

Nmap durante 10 años y conocen todas sus 130 opciones para el hueso. Sin embargo, esta interfaz es una herramienta poderosa para trabajar con el escáner, que ahora demostraré rápidamente.

Muestra una ventana con la salida, cada host abierto, puede configurar el filtrado de la pantalla

HTTP o

SSH , y así sucesivamente. Además, agregamos una característica interesante a la última versión del escáner. Para aquellas personas que dicen: "ya que llamaron a esta herramienta una

tarjeta H , ¡denme esta tarjeta!", Agregamos un diagrama gráfico de la topología de la red escaneada.

Esta es una cosa bastante precisa, que dibuja el resultado de un escaneo de red y lo coloca en el centro del nodo de origen, y en círculos concéntricos alrededor de este centro, se muestra cada salto a la red y a las computadoras que escanea. Puede tomar dicho nodo y decir: "Oye, muéstrame qué otros datos en este escaneo en particular es, muéstrame puertos abiertos, etc.", es decir, cuando pasas el cursor sobre un círculo amarillo, se abre una ventana con todos los detalles escaneo realizado. Puede escanear nuevas máquinas y también se agregarán al circuito. También puede centrar el diagrama en relación con otro host: simplemente haga clic en el nodo y arrástrelo en la dirección deseada.

Otra gran ventaja de la interfaz gráfica es que ahora

Nmap podrá trabajar con usuarios de

Windows que no tienen idea de cómo controlar el programa utilizando la línea de comandos. Ya recibí cartas de ellos en las que estaba escrito: “Hice doble clic en el icono

nmap.exe en el escritorio, después de lo cual apareció un cuadro negro por un segundo, y luego todo desapareció. Obviamente, su programa está completamente roto ". Así que espero que

Zenmap GU los ayude. Aunque, por otro lado, tal vez esas personas no deberían usar

Nmap en absoluto .

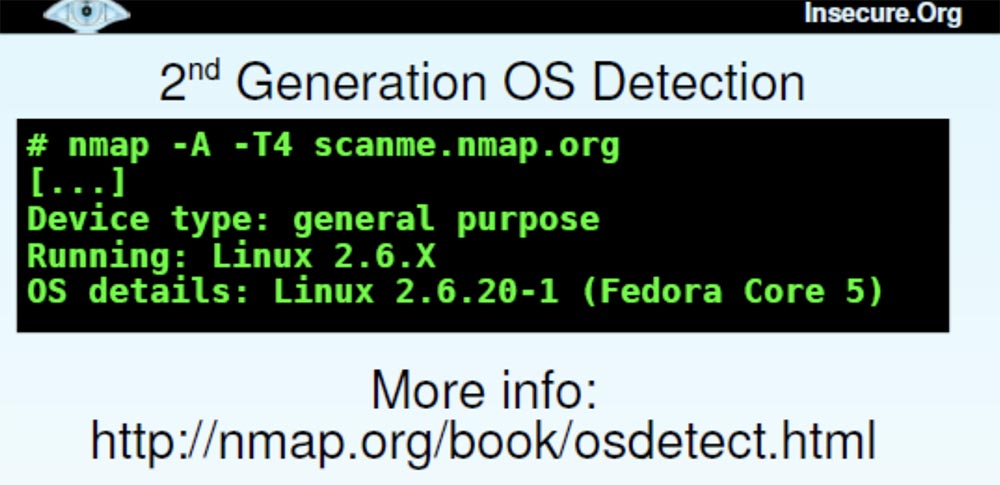

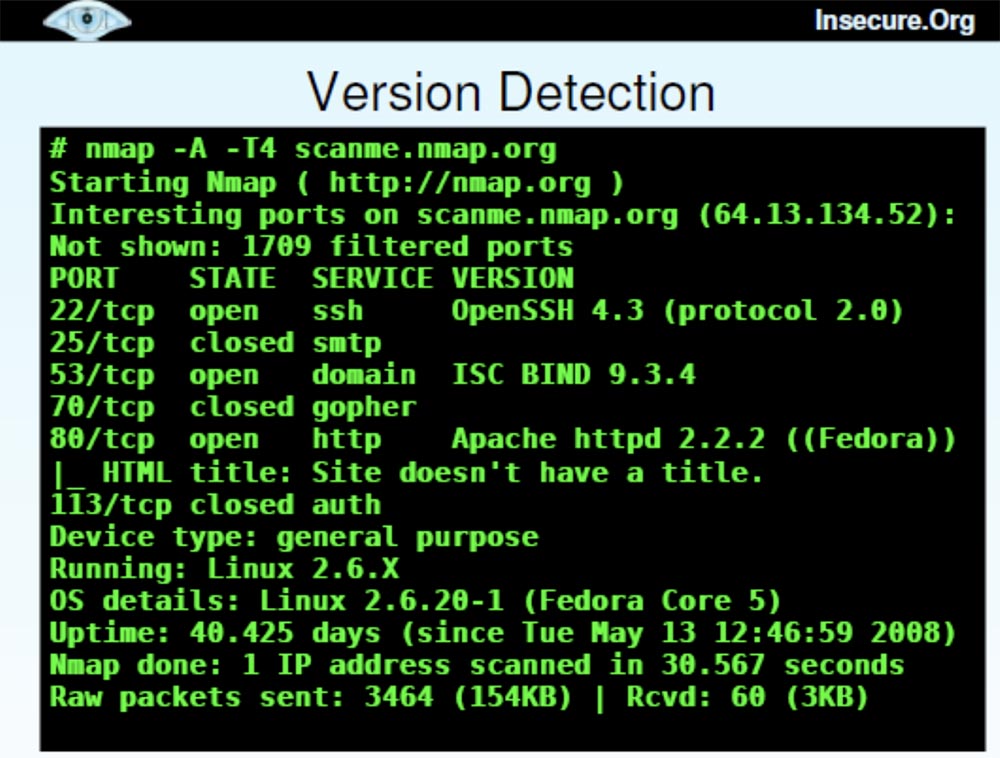

También tenemos un sistema de detección de sistema operativo de segunda generación.

Incorporaba todo lo que había estudiado con respecto a la detección del sistema operativo en los últimos 7 años, y contiene 1.500 firmas de nuevos sistemas operativos. Para que los usuarios de Nmap puedan encontrar cualquier herramienta que puedan imaginar en nuestro

sitio web

nmap.org y descargar la versión del programa para

Windows o

Linux . También tenemos una herramienta para detectar versiones de software.

También hay una función llamada

Razón . Este es un tipo de filtro que muestra por qué razón se produjo la apertura de un puerto, debido al uso de paquetes sintéticos o

ACK , o por qué razón se cerró el puerto, por ejemplo, debido a un reinicio.

Esta es una muy buena herramienta para entender lo que realmente hace

Nmap . La siguiente función, que puede proporcionarle mucha información útil, se denomina "Rastreo de paquetes" o Rastreo de

paquetes .

Gracias a ella, puedo averiguar si el puerto 25 es el host final que me devuelve los paquetes, o si el firewall los devuelve. Al observar el rastreo de paquetes durante un escaneo rápido de

Nmap , puedo decir con qué dispositivo están interactuando. Aquí puede ver la frecuencia, las opciones de escaneo utilizadas, la ID de IP, y con esta función puedo averiguar si el mismo host me envió paquetes en ambos casos o no. Esto es útil para comprender los firewalls y los sistemas de filtrado utilizados.

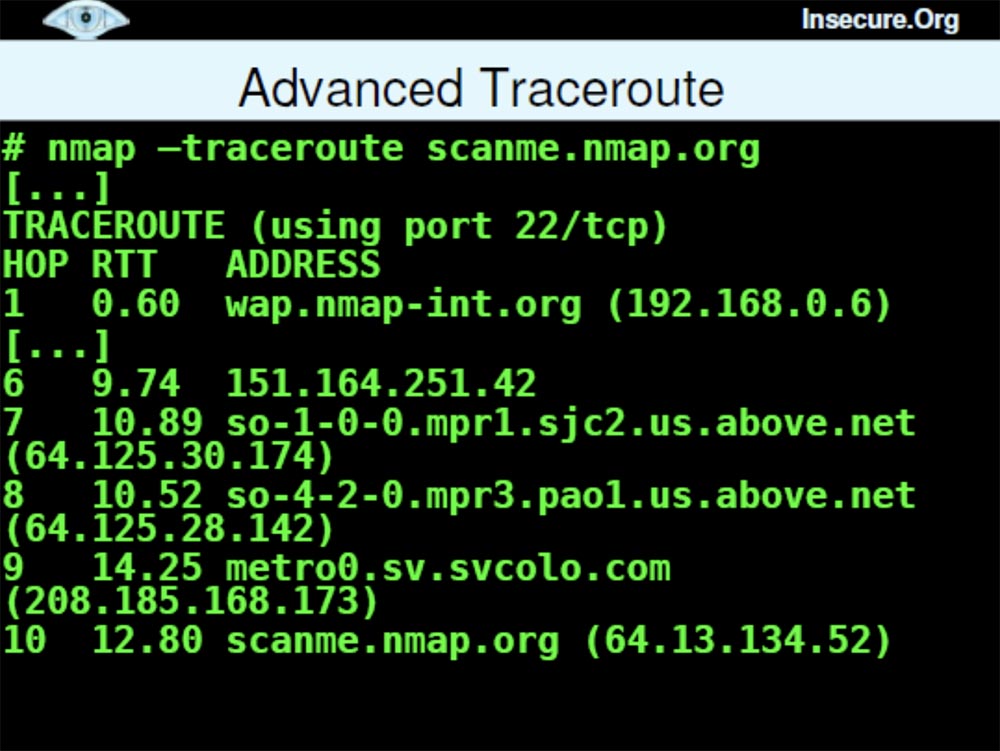

Otra característica llamada

Advanced Traceroute muestra qué tipo de sonido se utiliza mejor para la penetración. Esta es una función rápida porque

Nmap puede ejecutarlo en paralelo con el escaneo.

Luego, realicé varias mejoras en el rendimiento y la precisión del escaneo.

Hay una sección completa en la página principal de la interfaz del programa, que muestra todas las opciones que puede usar para trabajar. A continuación, tenemos la opción de encabezado

TCP e

IP , que le permite especificar la ruta de origen o el registro de origen.

Muchos de ustedes dirán que las rutas originales se necesitaban hace 15 años y ahora nadie las necesita. Pero hablé con un tipo que recientemente probó una red de área local en una compañía. Estaba ubicado en algo así como una sala de conferencias y solo podía conectarse a servidores de una serie determinada, por lo que no era posible establecer contacto con todas las computadoras de la compañía. Habían creado algo así como una

DMZ para acceder a la sala de conferencias. Luego, este tipo tomó uno de sus servidores y perdió la ruta original a través de él, encontró la computadora de destino y pudo evitar esta restricción.

Hemos desarrollado otra herramienta nueva llamada

Ncat .

Esta es una interpretación moderna de

Netcat del venerable Hobbit. Prácticamente admite todas las características de

Netcat 1.10 , excepto el escáner de puertos básico, porque me gusta usar mi

Nmap como escáner más. También es compatible con muchas características nuevas e interesantes:

SSL, IPv6 en diferentes plataformas que ejecutan

Linux, Windows, Mac OS , mediación de red, reenvío de puertos, proxies (cliente, servidor, cadena) para escanear a través de otra computadora, ejecución de shell, control de acceso etc. Este programa fue creado por Chris Catterjon en 2005 y ahora está completamente listo para su lanzamiento. Chris también agregó algunas características, como las opciones de IP y el modo de detección de ping.

La siguiente herramienta es

Ndiff ,

cuya apariencia muchos han estado esperando durante mucho tiempo.

Esta utilidad compara los resultados de dos o más escaneos y muestra los cambios: hosts nuevos o remotos, puertos, servicios modificados, etc. Es ideal para detectar cambios rápidamente al volver a escanear. Por ejemplo, todos los días escaneo la red de una empresa, y al final del trabajo llamo a esta utilidad y digo: "envíame los cambios que han sucedido desde ayer". Entonces puedo ver nuevos puertos abiertos, computadoras agregadas, etc.

Finalmente, quiero mostrarles mi libro "Escaneo en red usando Nmap", he estado trabajando en él durante varios años. Dice no solo sobre las capacidades de mi escáner de red, sino también sobre las técnicas de escaneo en red.

Imprimí 170 copias de este libro que quiero distribuir aquí, pero me temo que se venderán a la mañana siguiente. El libro también se venderá en Amazon y estará disponible para su descarga gratuita en

denman.org/book . Puede agregarse a la lista de hackers de

Nmap y recibir noticias sobre mi programa.

La siguiente diapositiva enumera a quienes contribuyeron a la mejora del programa

Nmap , comenzando con la versión 4.50, que se lanzó hace 9 meses. No podría haber hecho nada sin su ayuda. Nuestro proyecto está muy en deuda con los voluntarios que se unieron y lo ayudaron a mejorar.

Y ahora todavía tengo tiempo para responder un par de preguntas.

De hecho, no me siento muy bien en Alemania y el Reino Unido y en otros países que han aprobado leyes que prohíben que las personas usen herramientas como

Nmap . Sí, las personas buenas y malas pueden usarlos, pero es mejor mejorar sus redes y no actuar de manera similar a aquellos que prohíben el uso de martillos, porque pueden matar a una persona. Personalmente, me gusta hablar en Alemania e Inglaterra, por lo que dicha prohibición puede ser un problema potencial para mí, porque no quiero ser arrestado por violar la ley.

Ni siquiera podía explicarle al juez cuál es mi motivación, ya que no conozco el idioma alemán en absoluto. Por lo tanto, me alegra que algunas asociaciones de personas estén luchando contra esta ley.

Si todavía tiene preguntas, me complacerá responderlas en la habitación 103, justo enfrente de la sala. ¡Gracias a todos por su atención!

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta diciembre de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU. Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?