Entonces, nuestro tema hoy es la desobediencia y la rebelión. La desobediencia es lo que hace a los hackers lo que somos. Nuestro negocio es utilizar las cosas de una manera que no están destinadas o que no están permitidas. A veces, la mejor manera de demostrar que ciertas cosas se pueden hacer mejor es romper las reglas. Pero hay una manera mejor: romper las leyes injustas.

Henry Thoreau escribió en su ensayo "Desobediencia civil": "Existen leyes injustas, ¿las obedeceremos obedientemente, o trataremos de cambiarlas mientras continuamos obedeciéndolas, o las violaremos de inmediato"?

Me inspiró tener la oportunidad de hablar al respecto, porque el mayor practicante de policía en el enjuiciamiento de la desobediencia en nuestro país es la policía secreta. Los delincuentes impenitentes como el ex director de la NSA, Michael Hayden, solían hacer escuchas telefónicas durante los días de Bush, o el director de Inteligencia Nacional, James Klepper, quien mintió repetidamente al Congreso: descuidan la ley cuando se trata de hacer lo suyo. Nos dicen que el fin justifica los medios para que nosotros también podamos jugar este juego. Estamos obligados a aplicar la desobediencia civil cuando exista una ley equivocada, poniendo a los Estados Unidos en un estado de vigilancia constante en nombre de la lucha contra el terrorismo, que está tan conectado con este país como los problemas de salud pública están relacionados con la peste bubónica del siglo XIV. Es peor que un crimen, es simplemente estúpido. Por lo tanto, no debemos permitir que el estado que nos espía nos impida hacer lo correcto.

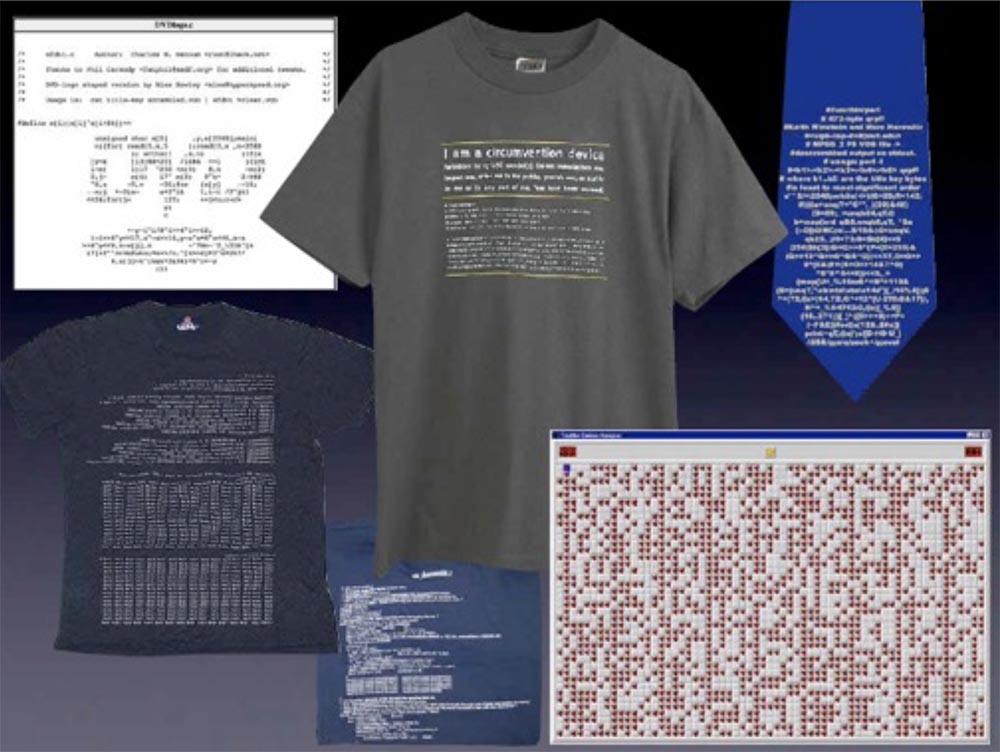

Piense en las guerras criptográficas DCSS diseñadas para proteger a los magnates de los medios de piratas informáticos que reproducen sus DVD legítimos en computadoras portátiles Linux. Se les ocurrió un código de cifrado de DVD que evitó esto, que era completamente ilegal. Este es un ejemplo ideal de una ley que es peor que una criminal, es estúpida, porque solo puede dañar a las personas que usan legalmente los recursos de los medios.

Por supuesto, los piratas informáticos deben poner un palo en los culos de las personas responsables de estas leyes, haciendo camisetas, corbatas, juegos o "Buscaminas" ilegales para Windows (risas).

Por supuesto, en nuestro tiempo hay injusticias más o menos triviales para ser travieso. Desde violaciones de los acuerdos de usuario de mierda de EULA hasta tecnologías que contrarrestan los regímenes verdaderamente tiránicos y opresivos que existen hoy en la tierra.

"Dale a un hombre un mortero" - para esto hoy hay una aplicación correspondiente. El hecho es que el uso de la tecnología para superar los límites es lo que hacen las personas en esta conferencia. De hecho, en la mayoría de los casos, no tiene idea de si lo que está haciendo es legal o ilegal. Nadie, excepto el Servicio de Investigación del Congreso, se atrevió a afirmar que no conocía el número exacto de leyes federales vigentes en la región en un momento dado. Entonces, incluso un buen abogado no dirá si su cliente está haciendo algo ilegal o no.

Tenga en cuenta que las leyes en este y otros países se interpretan en términos de precedentes históricos. También es importante cuando te acusan de algo. Olvídate de la desobediencia deliberada, porque las personas están constantemente violando la ley sin saberlo, por lo que debes tener cuidado.

Aquí está uno de mis ejemplos favoritos de DefCon. Esta diapositiva muestra un ejemplo de desobediencia, pero bueno. DefCon está lleno de tales ejemplos.

Creo que podemos estar de acuerdo en que piratear las cuentas bancarias de otra persona es ilegal. Uno de mis momentos favoritos de DefCon fue una reunión con un tipo que pirateó una base de datos de "estafadores nigerianos", obtuvo la información de su cuenta bancaria y les devolvió algo de dinero.

Las filtraciones y el drenaje de información de agencias gubernamentales y tipos similares de desobediencia están actualmente de moda y, creo, son buenos para la sociedad. Gran parte de lo que se ha filtrado a los medios recientemente se ha reducido al control de Internet. Las personas con mucho más dinero y poder que los presentes en esta sala están tratando de bloquearlo para las "clases bajas". La desobediencia es parte de tal resistencia al control y la presión de las autoridades. El bloqueo de Internet, el fin de la libertad de intercambio de información, independientemente de la riqueza del poder y de lo que contenga esta información, es el fin de Internet.

Por lo tanto, debemos negarnos a ser obedientes. Si va a desobedecer conscientemente, solo hay una regla que debe cumplir, y quien haya estado en el equipo de Hacker Jeopardy conoce muy bien estas tres palabras: "¡A la mierda!" "¡No lo arruines!"

Otra razón que me inspiró a hablar fue las filtraciones de Snowden publicadas el año pasado. Me gustaría compartir algunos de mis pensamientos sobre esto e invitar a la comunidad a participar en la discusión. Esta conversación es para todos los que no tuvieron tiempo libre para familiarizarse con todas estas filtraciones. Si todos los presentes saben lo que voy a decir, estaré muy feliz, pero probablemente ese no sea el caso.

¿Recuerdas los viejos tiempos, cuando Internet aún no había cambiado al humor de "gatito"? Ahora todos en Internet saben qué

es la cabra ASCII (risas).

Google incluso amablemente ofrece este dibujo.

Pero en realidad, los viejos tiempos no eran tan buenos. No me considero una vieja escuela, porque comencé a tratar con nuestro negocio solo a principios de los 90. Se tardó un cuarto de siglo en comprender cómo se subestimó Internet temprano, y los cambios que ocurrieron, sin importar cuán lento fuera, fueron beneficiosos. No debes escuchar a aquellos que dicen que todo fue mejor entonces. Definitivamente fue peor, porque ahora tenemos un modelo de negocio de Internet completo, hemos acumulado reservas de información, tenemos monitoreo y seguimiento de todas las cosas.

Pero el verdadero "cambio de juego" es el almacenamiento. Este es el centro de datos de la NSA en Bluffdale, Utah. Y su "mierda" no solo es vulnerable, siempre que se transmita por la red, se acumulará allí para siempre.

Estaba muy enojado con Kit Alexander cuando vino a DefCon 20 porque vino aquí y dijo: “Oh, ustedes son muy inteligentes, ¿verdad? ¡Entonces ven y trabaja conmigo! Él piensa que ponerse jeans y una camiseta es suficiente para convencernos de que es un buen tipo, incluso si su agencia evita que las personas sean quienes son, evita el nacimiento de una nueva generación de hackers.

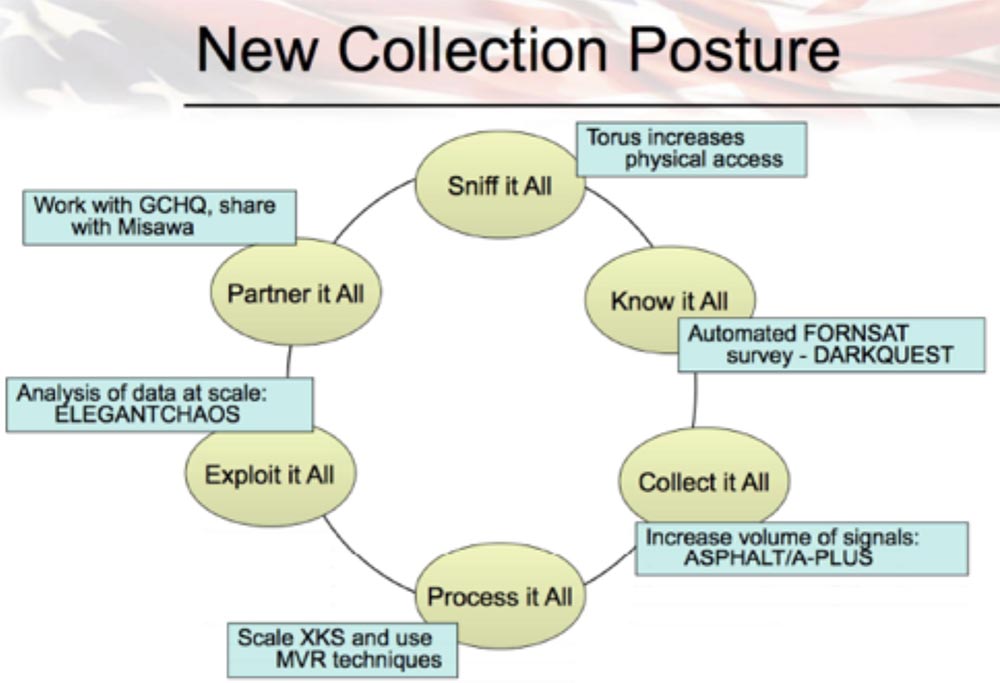

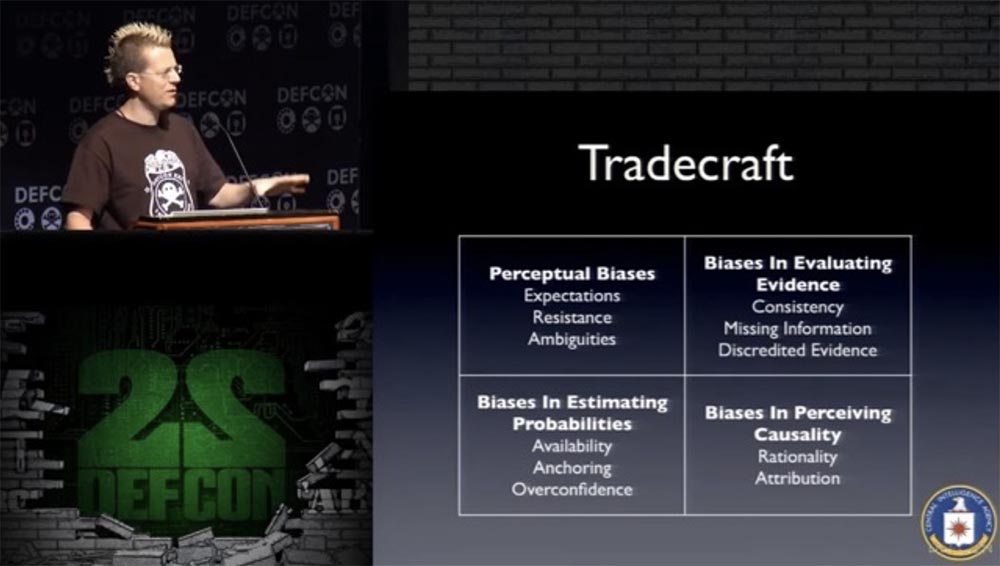

Piense, si alguien caminara aquí en nuestra comunidad, con una grabadora en sus manos, empujándolo todo el tiempo en la cara mientras graba y grabando todo lo que dijo, entonces sería difícil para usted aceptar a esta persona como parte de su comunidad. Probablemente dejará de comunicarse por completo con esta persona, pero esto es lo que realmente está sucediendo ahora: recopilan toda la información sobre nosotros y luego la usan en nuestra contra. Siempre supusimos que estaban haciendo esto, y esperábamos cosas similares de ellos, pero gracias a nuestro amigo Snowden, ahora sabemos con certeza que hicieron exactamente lo que esperábamos de ellos, e incluso más que eso. "¡Recoge todo y úsalo todo!" - Eso es lo que hacen.

Debe recordar que el gobierno siempre usa reservas. Cuando dicen: "¡no hacemos esto!", Esto significa que estamos obligando a nuestros socios extranjeros a hacer esto, y luego nos transmiten los resultados. Cuando dicen: "no recopilamos datos en el marco de este programa", esto significa que los recopilamos en el marco de otro programa.

Pero ahora tenemos un millón de formas de arruinar el orden existente de las cosas. Si todo lo que haces te convierte en una persona "interesante", pueden volver y encontrar otras "cosas interesantes" para colgarte. Y la tecnología no tiene la culpa. Encontramos errores todo el tiempo, pero su número depende directamente del "error" que se encuentra entre la silla y el teclado. La gente dice que no tienen nada que ocultar, lo hemos escuchado un millón de veces antes. Pero todos tienen algo que ocultar, ¿verdad? Todos siempre han tenido algo que ocultar, ahora o en el pasado, y esta es la fuente de muchos problemas. Por lo tanto, las personas que saben cómo hacer todo tipo de cosas difíciles no deben equivocarse cuando se enfrentan a dos grupos relacionados: el crimen organizado y los federales.

Considere qué es

Tradecraft , o material espía.

Tradecraft significa tecnología y métodos, y aquí voy a tirar algunas piedras al jardín de nuestros amigos de la CIA. Me reiré de ellos más tarde, pero pasan mucho tiempo pensando en formas, cómo no arruinarlos. La mejor manera de analizar el trabajo de la CIA es considerar sus actividades operativas, las operaciones en las que se equivocaron.

Pasan mucho tiempo analizando dónde fallaron. Puede descargar y leer el

manual de Tradecraft creado por la CIA: la imagen de la siguiente diapositiva se toma desde allí. Repasaré las posiciones dadas en esta imagen:

- Sesgos de percepción: expectativa, resistencia, imprecisiones. Significa ver solo lo que queremos ver. Creo que usted mismo puede encontrar ejemplos de este comportamiento de la CIA.

- Sesgo en la evaluación de la evidencia: consistencia, falta de información, evidencia desacreditada. Si hay una secuencia en algo, entonces las muestras pequeñas son más consistentes, pero contienen menos información. Si confía solo en modelos de estimación de probabilidad asequibles, tiene problemas con una relación causal, por ejemplo, atribuir eventos a un fondo fijo. Algo así como "los sunitas son buenos, los chiitas son malos".

- Sesgo de probabilidad: accesibilidad, afecto, autoconfianza.

- Un sesgo en la percepción de causalidad: racionalismo, posdatas.

Todas estas cosas se revisan cuando analizamos nuestras propias operaciones, después de estar jodidos en alguna parte. Hay varias actividades que puede hacer para contrarrestar el sesgo.

Por ejemplo, si sucede algo interesante, esta es una gran oportunidad para pasar del análisis a realizar una operación práctica. El análisis debe incluir los siguientes principios:

- verificación de supuestos clave al comienzo o cuando cambia el proyecto;

- verificar la calidad de la información;

- vaya desde el opuesto, es decir, aplique la técnica de "abogado del diablo", la técnica de "golpe fuerte - resistencia débil", analice situaciones como: "qué pasaría si ..." y pruebe las acciones que nos son familiares en las pruebas de penetración. Aquí se les llama el "Equipo Rojo", cuyas acciones son ponerse en el lugar del enemigo.

Guíese por estos principios cuando realice operaciones y busque puntos de su aplicación.

En el lado opuesto está OPSEC. Muchas personas en nuestra sociedad abogan por la seguridad operativa. Básicamente, significa evitar la fuga de información, lo que puede conducir a la ventaja del otro lado. La siguiente diapositiva muestra un póster de la Segunda Guerra Mundial que confirma esta regla: "¡Los oídos enemigos están escuchando!"

Por cierto, sobre el tema de la "vieja escuela": si le mostrara esta foto a alguien menor de 25 años, probablemente preguntaría por qué Gandhi es un enemigo.

La risa en el pasillo, en el centro de la diapositiva, es un retrato no de Gandhi sino del Emperador de Japón Hirohito.No puedo esperar hasta que finalmente todos reciban una educación de Wikipedia o IMDB. El gobierno usa sus dólares de impuestos para emitir literatura para ayudarlo con OPSEC, por lo que debe verificar cuidadosamente esta literatura. Debe comprender qué información es relevante.

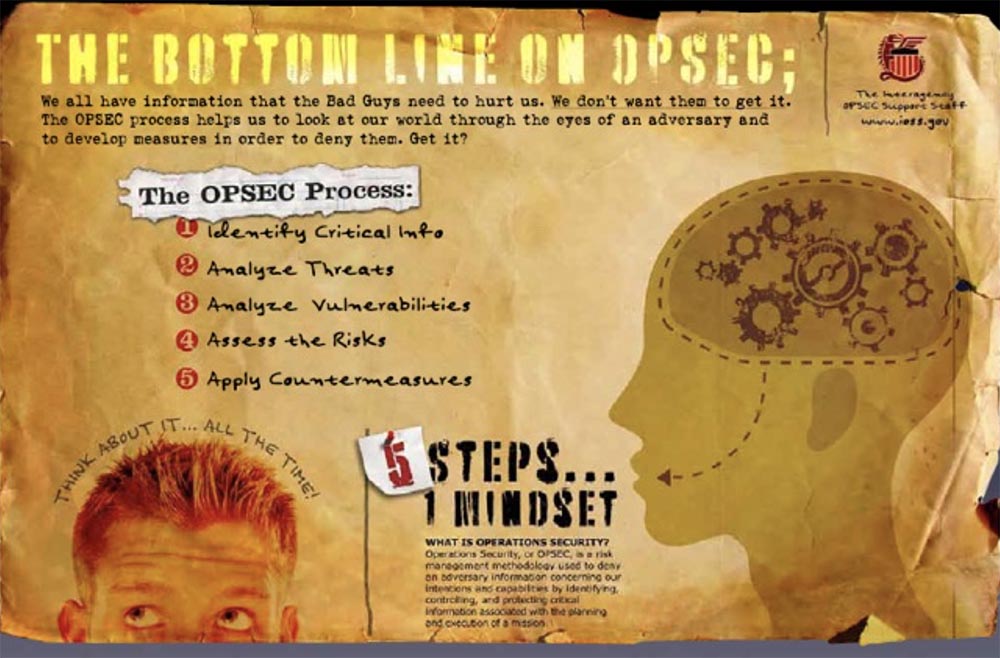

El gobierno enseña que los malos quieren obtener la información que poseemos para golpearnos más fuerte. OPSEC contrarresta esto al ayudar a mirar el mundo con sus propios ojos para desarrollar medidas y formas de enfrentar a estos tipos malos.

El proceso de seguridad operacional es el siguiente:

- Identificación de información crítica, cuyo acceso puede dañarnos;

- Análisis de amenazas del robo de esta información;

- Análisis de vulnerabilidades que pueden conducir a la ejecución de una amenaza;

- Evaluación de riesgos;

- El uso de contramedidas.

Si le resulta difícil ver el texto en una diapositiva, puede verlo en el disco DVD de esta conferencia DefCon. OPSEC no termina con la operación en sí, cubre todas sus explicaciones e investigaciones iniciales y posteriores. "¡Recuerde esto todo el tiempo!" Esto no es algo que pueda hacer una vez y luego olvidar, OPSEC es trabajar las 24 horas del día, los 7 días de la semana.

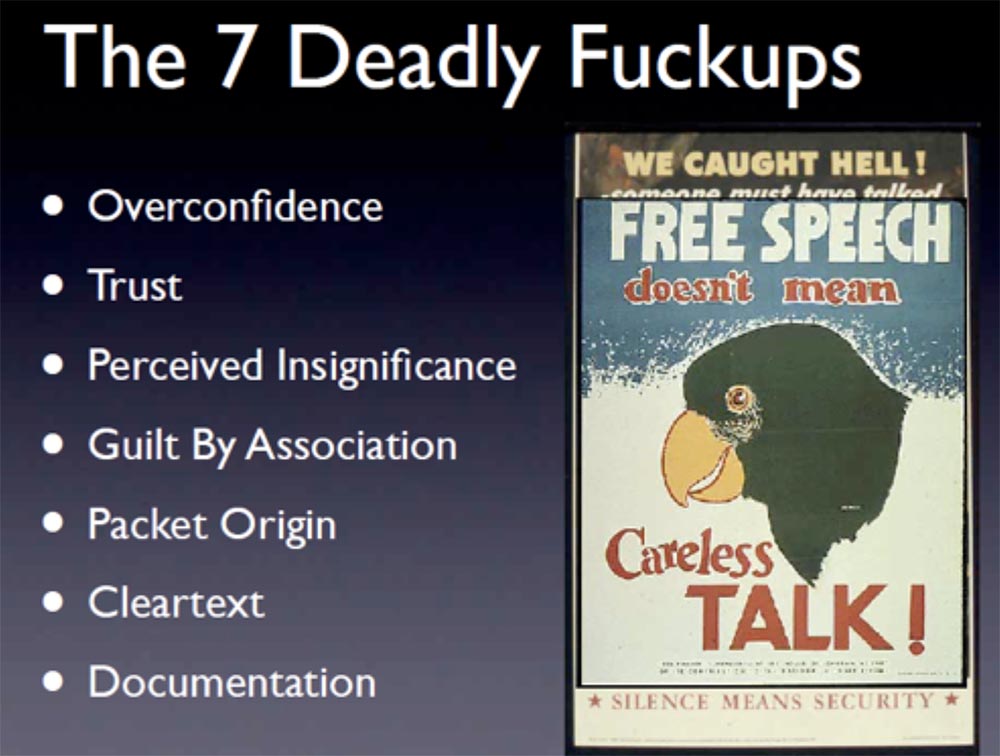

La siguiente diapositiva muestra mi versión de los siete pecados capitales, siete cosas que pueden hacerte cagar.

¿Qué te hace un candidato para el arresto? Confianza en que nunca te encontrarán. "Uso una computadora independiente" no tiene sentido, nunca puede confiar en una herramienta.

La confianza excesiva sigue. En los estados de vigilancia total, por ejemplo, en Alemania Oriental, una de cada 66 personas era informante del gobierno. ¿No crees que esta relación se parece a una comunidad de hackers? Emmanuel Goldstein estimó que cada quinto en la RDA era un "informador". Este es probablemente un límite alto, pero hable, por ejemplo, con Chelsea Manning. Apuesto a que ella lamenta su modelo de confianza en la sociedad.

La percepción de la insignificancia de tu culpa, la convicción de que tu culpa es insignificante y, por lo tanto, tus "bromas" no molestan a nadie. "A nadie le importa que solo esté estropeando este sitio web". Recuerde que todo esto puede quedar registrado en su archivo personal.

El cuarto "pecado" es una culpa asociativa. Visité el chat "equivocado", asistí a la conferencia equivocada, me puse en contacto con las personas equivocadas. Te preocupa exponer dónde estás y de dónde vienes. Esto es lo que el gobierno puede usar conscientemente contra usted. No solo recopila información personal que lo identifica, sino que almacena las "huellas digitales" de las páginas que visitó a través del navegador, los identificadores únicos de sus dispositivos móviles y, en el futuro, posiblemente su ubicación.

Hay demasiados documentos que confirman que esto está sucediendo. Las personas que realmente luchan con el estado y hacen negocios serios lo saben. "Tu charla puede matar a tus amigos".

Las computadoras domésticas y los teléfonos celulares personales nunca deben usarse para fines operativos perseguidos por los servicios gubernamentales. Los documentos de identidad nunca deben transportarse sin un propietario. Los detalles de una operación militar nunca deben discutirse por teléfono o con miembros de la familia. Puedes e incluso debes hacer cosas que no te gustan, así como no te gusta abstenerte del alcohol. Si cometes al menos uno de estos pecados, estás atrapado. Utilice las

técnicas de análisis de

Tradecraft para evitar errores.

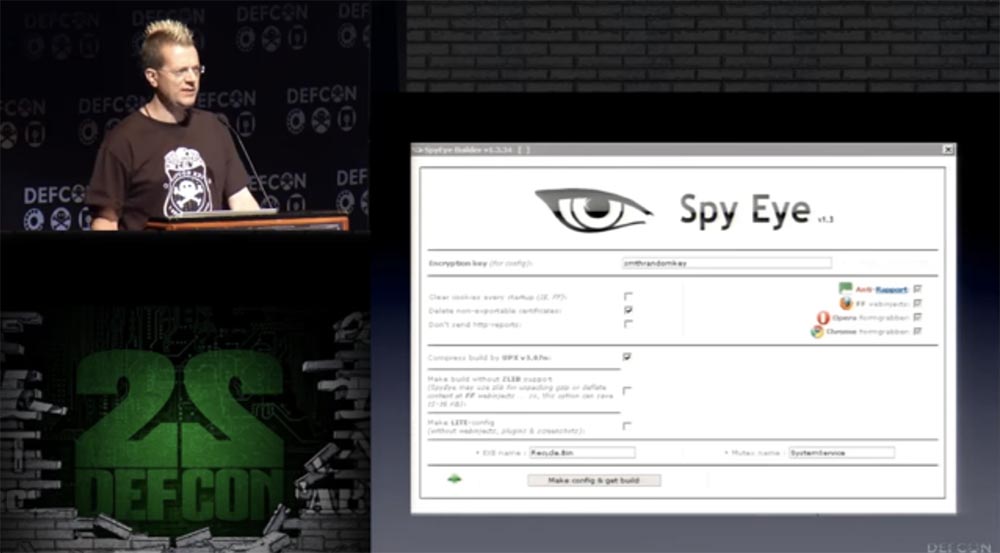

Una de las herramientas que puedes usar para detener estas malditas cosas son las herramientas. Pero las herramientas también pueden empeorar su situación. Una computadora es una herramienta que te ayuda a desordenar las cosas mil millones de veces más rápido de lo que podrías hacerlo tú mismo.

Crean un falso sentido de confianza. Provocan un pecado de autoconfianza, y esta es la probabilidad de estropearlo todo. Usar estúpidamente la herramienta es aún peor que no usarla en absoluto. Esta es una de mis fotos favoritas: no es una sierra, sino un cortador de un chorro de agua suministrado a una presión de 15,000 PSI. Es solo agua, pero corta acero, aunque parece muy seguro.

Aquí está la primera herramienta:

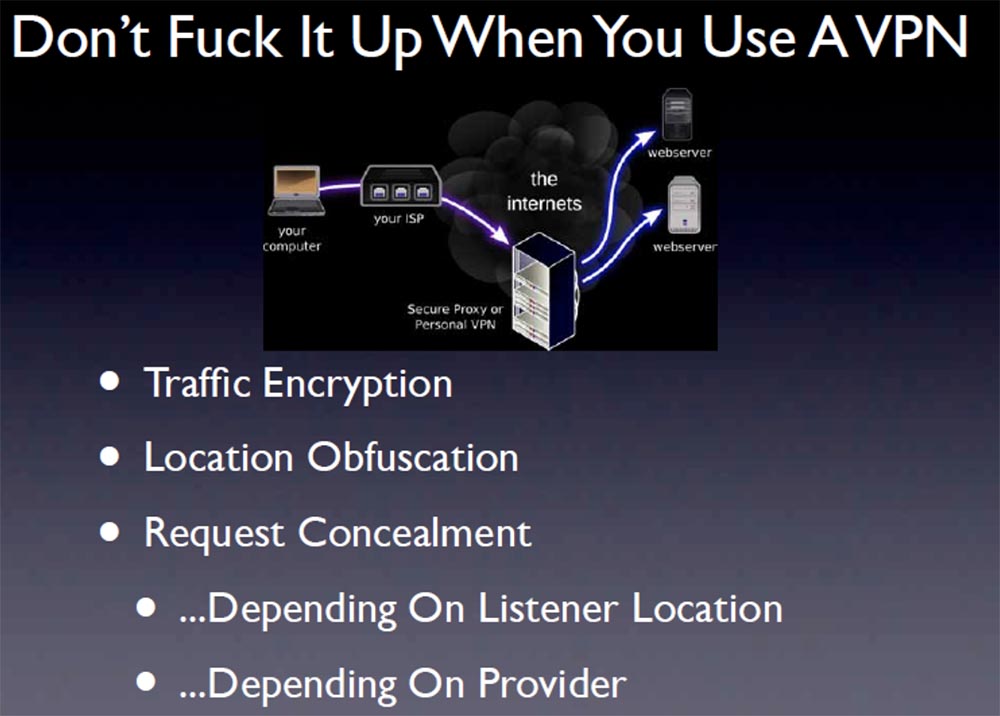

VPN . ¡No lo arruines usándolo! ¿Estará seguro si utiliza una red insegura? Cuando se trata de herramientas, hágase 2 preguntas: ¿debería usarlo y cómo debería usarlo? ¿Qué obtienes de una

VPN ? Obtiene cifrado de tráfico, pero solo entre usted y la red

VPN en sí, pero no entre la

VPN y algún lugar remoto.

Puede confundir sus huellas y ocultar su ubicación de un servidor remoto. Es posible que el proveedor no sepa exactamente dónde se encuentra. Pero puede obtener algún tipo de solicitud de él que establecerá una conexión entre usted y la

VPN . Por lo tanto, realmente depende de dónde esté el "oyente" y de cómo se comportará el proveedor de la red. Este es un proxy dinámico, por lo que cualquier persona que controle ambos extremos de la red, como una agencia gubernamental, puede correlacionar fácilmente el tráfico y obtener información sobre su ubicación. Esto cambia el grado de confianza en el proveedor de

VPN , con el que probablemente tenga una relación financiera, porque es muy fácil rastrear cómo y a quién paga los servicios. Piensa en eso.

Los proveedores de

VPN son realmente muy diferentes en el cumplimiento de su promesa. Muchos de ellos dicen que no guardan registros de sesión. Debe conocer sus políticas de registro, pero esto no le aclarará la historia, especialmente si no se encuentran en los Estados Unidos, porque pueden comenzar a registrar en cualquier momento que lo deseen. Por ejemplo, cuando reciben un pedido del departamento de seguridad nacional, que, por ley, puede reclamar todos los datos.

Por lo tanto, el hecho de que no registren su actividad ahora no significa que no lo harán en el futuro si está interesado en servicios especiales.

Si planea esconderse detrás de una

VPN , es mejor que vea cómo

los clientes

VPN difieren en el grado de "engancharlo". , .

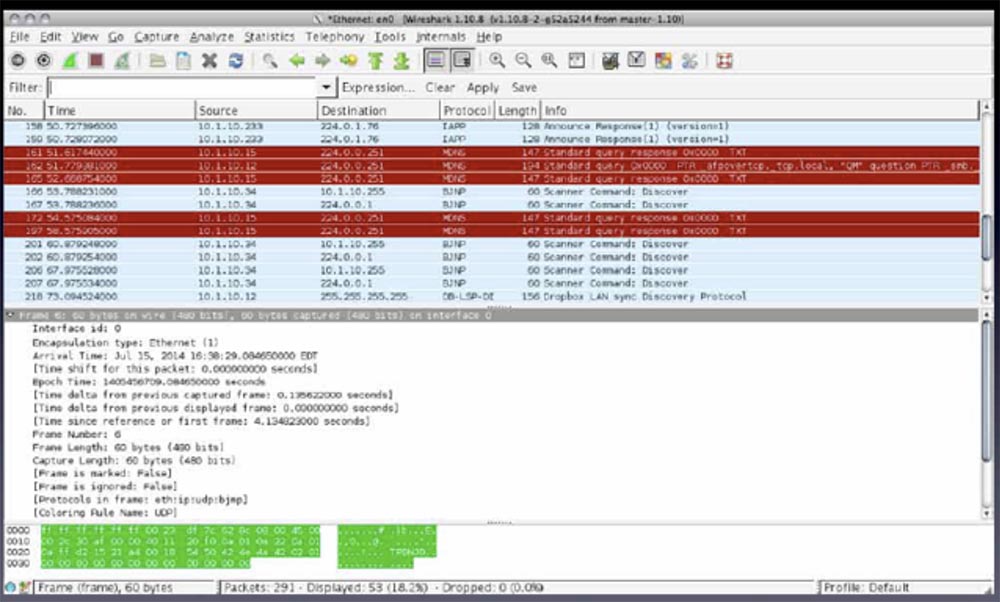

VPN ,

Wire shock , «» , .

,

VPN ? , , , «» , .

.

SSH -,

VPN , «». , «».

, «» IP. ,

VPN . , , . , « » , VPN, IP.

— . java- . , , VPN, .

VPN, , . , , .

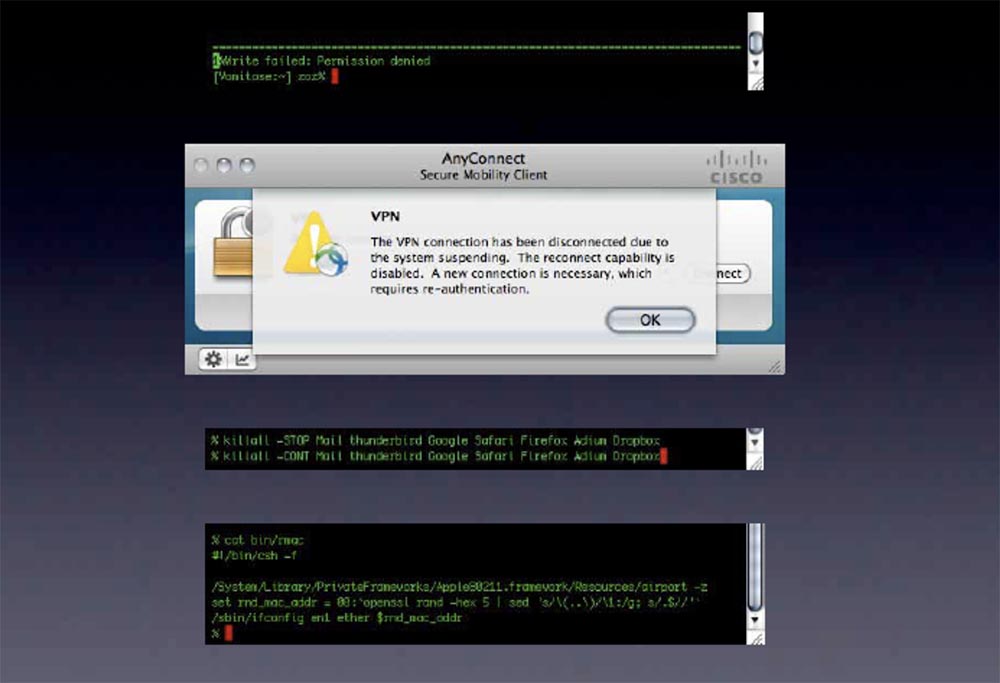

, ,

MAC- .

MAC- , WiFi- . .

MAC- , .

,

VPN ? ? « »,

VPN , .

VPN .

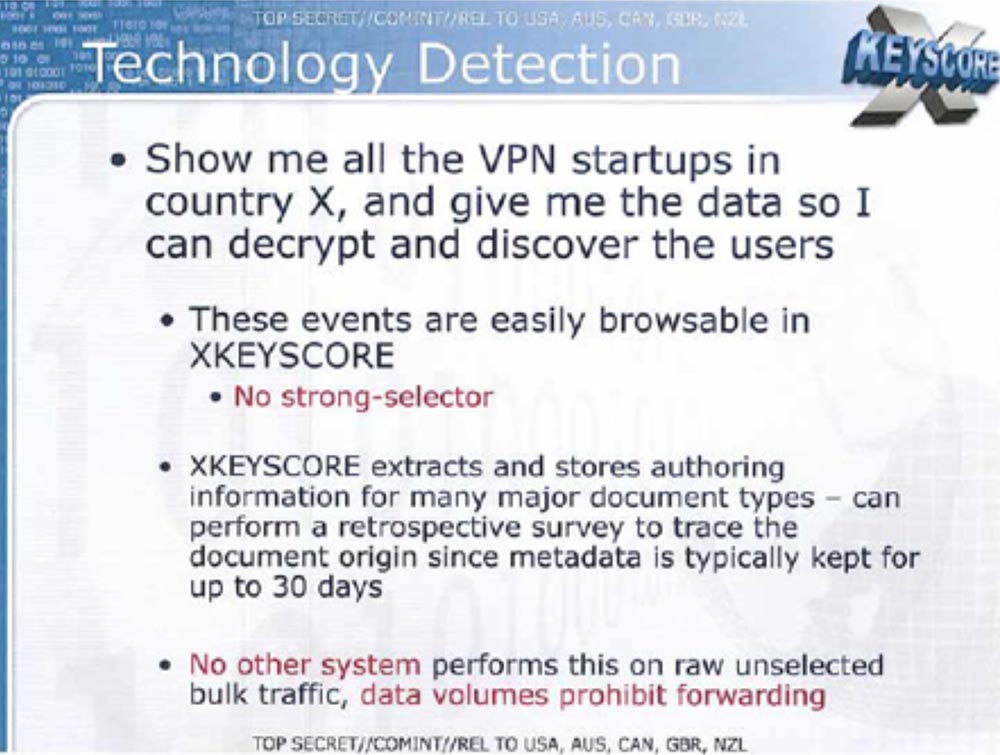

XKeyscore 2008 .

, . . , . ,

VPN , , - .

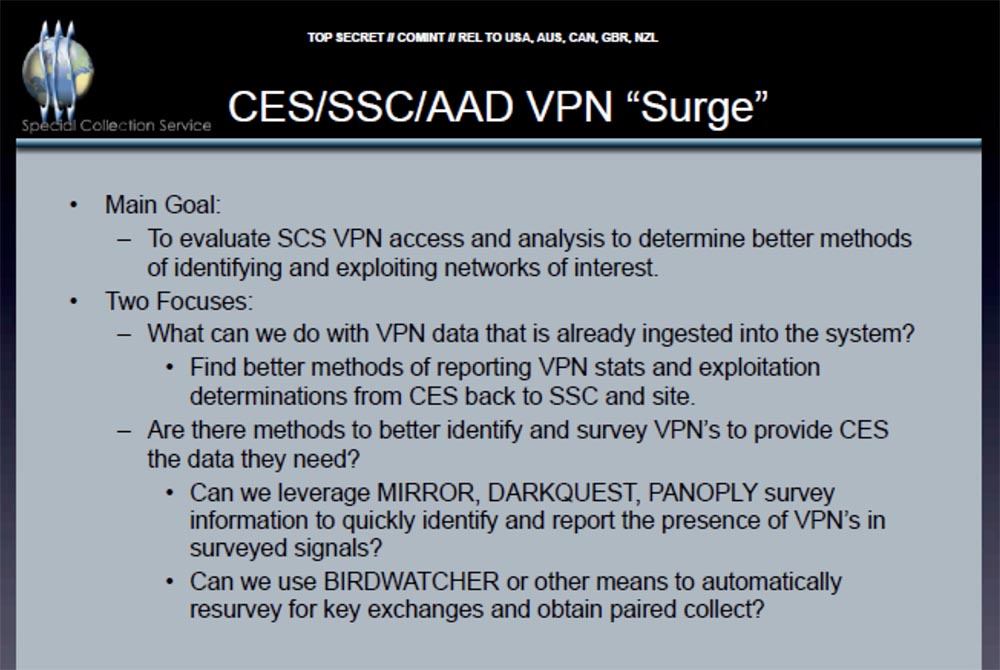

CES/SSC/AAD VPN “Surge” , «VPN — » 2011 .

,

VPN .

Birdwatcher , . - , , ,

VPN .

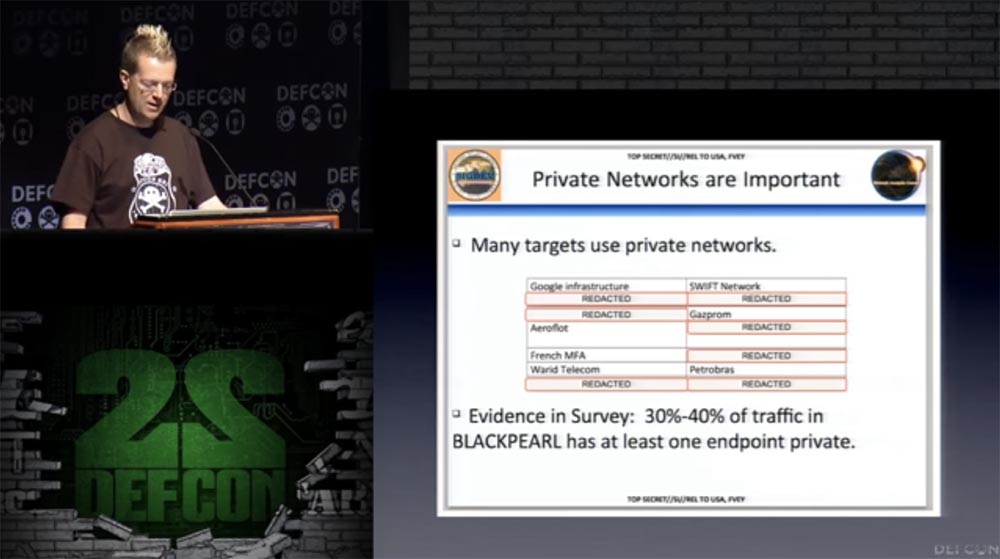

SCS , , – – , , .

, « », , , .

\

, , . . , ,

VPN — , . , . ,

VPN , , . , ,

VPN .

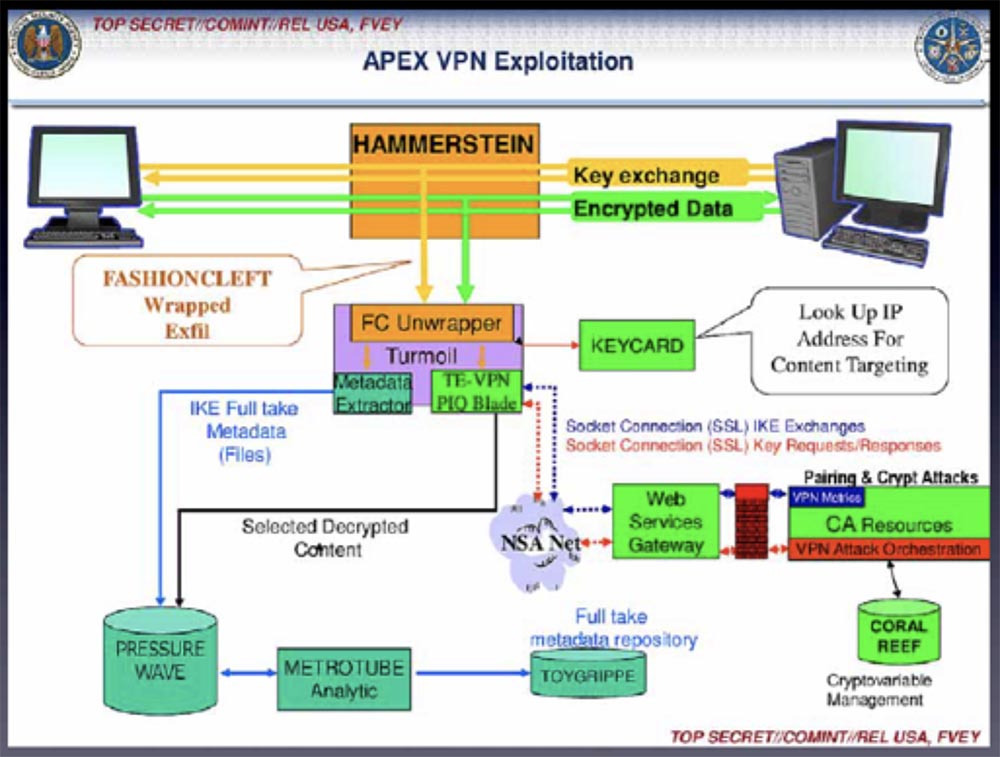

-, .

Hammerstein « ». -, .

, , . , ,

PPTP VPN . 2012

DefCon 20 ,

loud cracker PPTP ,

VPN .

VPN , , , .

,

VPN - , .

NSA , «». , , - . , , , .

: ,

Tor !

,

Tor , .

Tor , . . , .

Tor . , «» . , , , , .

Tor . , . , ,

Tor .

«», . , «», , .

, «» , , , , . -, « » « ».

Tor .

,

Tor .

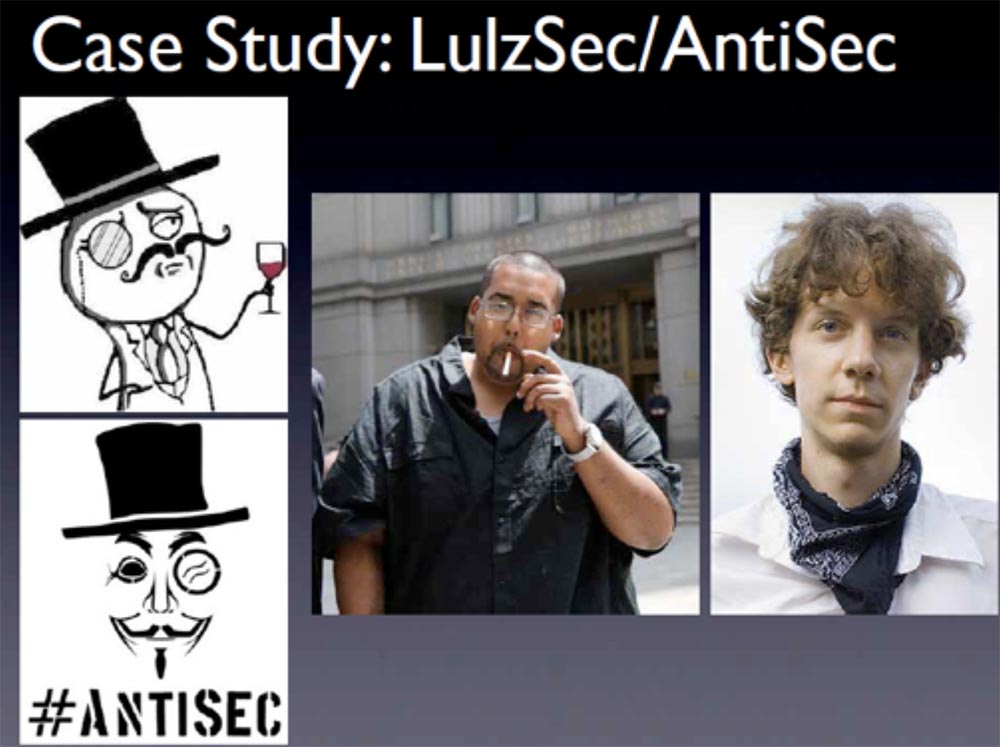

LulzSec AntiSec .

LulzSec ,

Sabu , .

4chan Nons , ,

SQL ,

DDOS- -, – .

Anonymous ,

Sabu .

IFC

IFC ,

TOR . , - .

Sabu Tor , , . , , , .

. , .

Sabu . Wi-Fi, . , ?

Mac- ,

Tor ,

Tor Wi-Fi ,

IP- IFC- . , , , «». ,

Tor , , 10 . :

Tor , , ! .

«» . , - . – , «». ,

PFSence , ,

Tor ,

IPCheck , ,

IP- .

25:00

DEFCON 22. «» . ! Parte 2Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps ,

.

Dell R730xd 2 veces más barato? Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU. Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?