Conferencia DEFCON 22. Andrew "Zoz" Brooks. ¡No lo arruines! Parte 1Use

Opsec las 24 horas del día, los 7 días de la semana. Ves una captura de pantalla del chat en Reddit con Sabu, después de que se convirtió en un soplón, en el que le aconseja al interlocutor que use Opsec 24/7. Entonces, si los "amigos" quieren ahogarse, pueden hacerlo. Nunca antes un solo informante federal dijo palabras más sinceras.

Otro caso del que todos hemos oído hablar. Estudiante de Harvard que informó un peligro de explosión durante los exámenes. Utilizó

Tor para conectarse al servicio de

correo Guerilla , que le permite enviar mensajes de correo electrónico únicos.

Los federales lo atraparon debido a que

Tor agregó la

IP de origen del remitente al encabezado del correo electrónico. Entonces

Opsec falla en este caso. Básicamente, estas tonterías están asociadas con herramientas de privacidad con las que no son "amigos". Por lo tanto, la confidencialidad debe ser suya para el desayuno, el almuerzo y la cena. ¡Ella es como el tocino que lo hace todo mejor!

Te diré cómo se equivocó este estudiante. Primero, la intranet de Harvard requiere que registres tu

dirección MAC . Otra razón por la cual

MIT es mejor que Harvard es porque no lo requerimos. Entonces, el registro de usuarios en la red está vinculado a su

dirección MAC , además, registran el tráfico saliente. Es un microcosmos común de observación. Todo esto en conjunto creó vectores de amenazas que le permitieron a este tipo obtenerlo. Por ejemplo, los investigadores pudieron ver quién visitó el sitio y descargó el instalador

Tor justo antes de la amenaza de explosión, o observó a todos los que estaban vinculados a un nodo de grabación

Tor conocido en ese momento, o que accedieron a los servidores del directorio

Tor .

Cuando pienso en esto, entiendo que en nuestro país ya existe un modelo de observación universal, con el que todos están familiarizados: estas son agencias de crédito. Y hacemos algún tipo de

Opsec con agencias de crédito. Obtenemos crédito principalmente por nuestra reputación. Por lo tanto, utilice la confidencialidad antes de solicitar un préstamo. No cancelamos tarjetas de crédito, incluso cuando ya no las necesitamos, porque ellas mismas crean nuestra reputación. Por lo tanto, no deje de usar herramientas de privacidad, incluso cuando haya terminado de hacer algo malo. Al igual que usar una agencia de crédito, usar

Tor puede ponerlo en la lista. Pero tienes una buena razón para estar en esta lista.

Entonces, hay muchas maneras en que este tipo no podría arruinarlo todo. Para empezar, al menos tuvo que analizar la situación y prepararse para la inevitable entrevista con la policía como usuario de

Tor . Podía usar interruptores de puente para conectarse a

Tor . Aunque más tarde se supo que la NSA también los está rastreando. Podría prepararse para el hecho de que podrían rastrear el punto de entrada del tráfico, salir del campus y usar la red de cafés

Starbucks o un teléfono móvil desechable, y entonces probablemente no los habrían atrapado.

Las personas constantemente reciben amenazas de ataques terroristas y bombardeos, y de hecho no hay forma de rastrear tales mensajes. Solo tienes que hacer tu descubrimiento difícil. Y, por supuesto, podría usar un servicio de correo que no identificara la

IP y abrir su nodo de salida

Tor .

¿Qué sabemos sobre cuán vulnerables son los usuarios normales de

Tor ? Se sabe que esta red causó muchos problemas al centro de comunicaciones del gobierno GSHQ del Reino Unido, incluso celebraron dos conferencias

Tor , la última en 2012. Entonces, probablemente no sea una simple puerta trasera allí. Es una buena noticia que deberían haber celebrado tal conferencia. Sabemos que usar

Tor es un hecho obvio, porque hace que los usuarios sean diferentes a los usuarios de redes abiertas. Así que considera que ya has tomado huellas digitales.

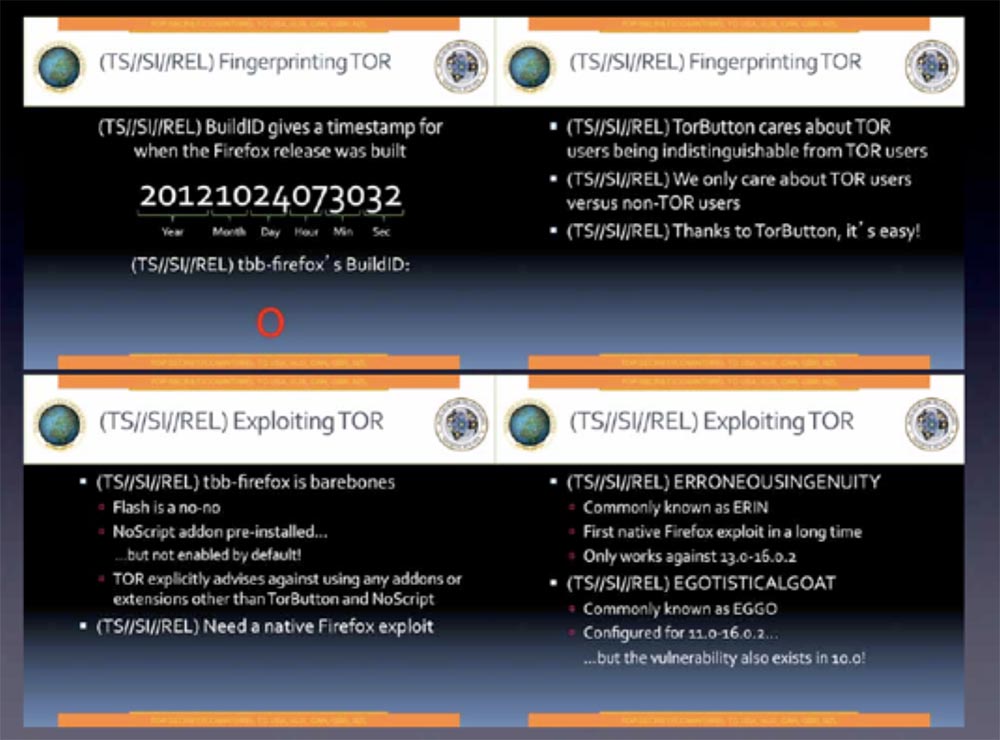

Sabemos que los ataques a

Tor en 2012 fueron bastante complicados para las agencias de inteligencia, por lo que intentaron implementar un exploit en la versión de

Firefox que se usa en el paquete de software

Tor . Creo que esto también es una buena señal. Estas son diapositivas de la famosa presentación Tor apesta (Tor apesta ...), estoy seguro de que ya lo viste, así que las mostraré rápidamente.

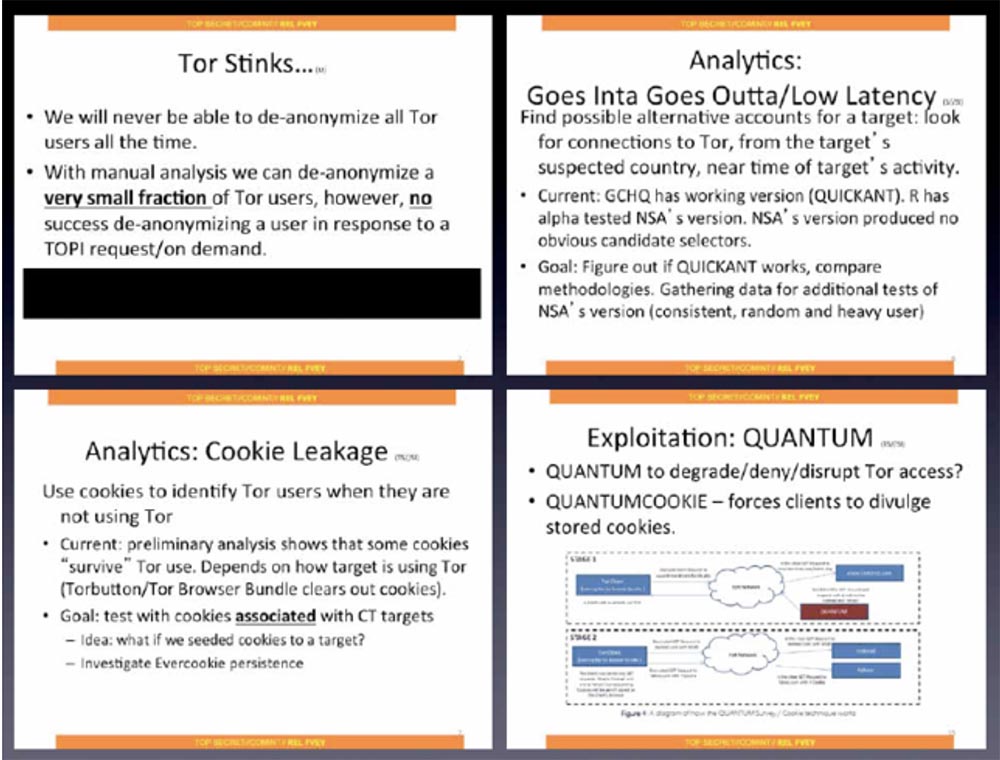

Por lo tanto, se reconoce que los federales nunca lograron revelar a todos los usuarios de

TOR . Con la ayuda del análisis manual, pueden identificar un número muy pequeño de usuarios, además, los intentos de revelar usuarios que utilizan solicitudes

Tor nunca han tenido éxito.

Por lo tanto, debe usar

Comsec dentro de sus sesiones

Tor . Por supuesto, llevan a cabo ataques de correlación de tráfico, aunque a pequeña escala. Intentan descubrir usuarios de

Tor en un momento en que no los están usando. Para hacer esto, intentan extraer las cookies que se conservan del uso de este navegador.

Tor es bueno porque no almacena tales cookies. También recomiendan usar el método de explotación

QUANTUM , que ayuda a extraer cookies de

Tor debido a la presencia de elementos de

Firefox en él.

Lo anterior debería darle una idea de cuán seguro

es Tor como la única solución para usar Internet de forma anónima. Nunca use soluciones individuales; tenga una alternativa. Lo bueno del uso regular de

Tor es que dificulta su descubrimiento, pero no es absolutamente imposible.

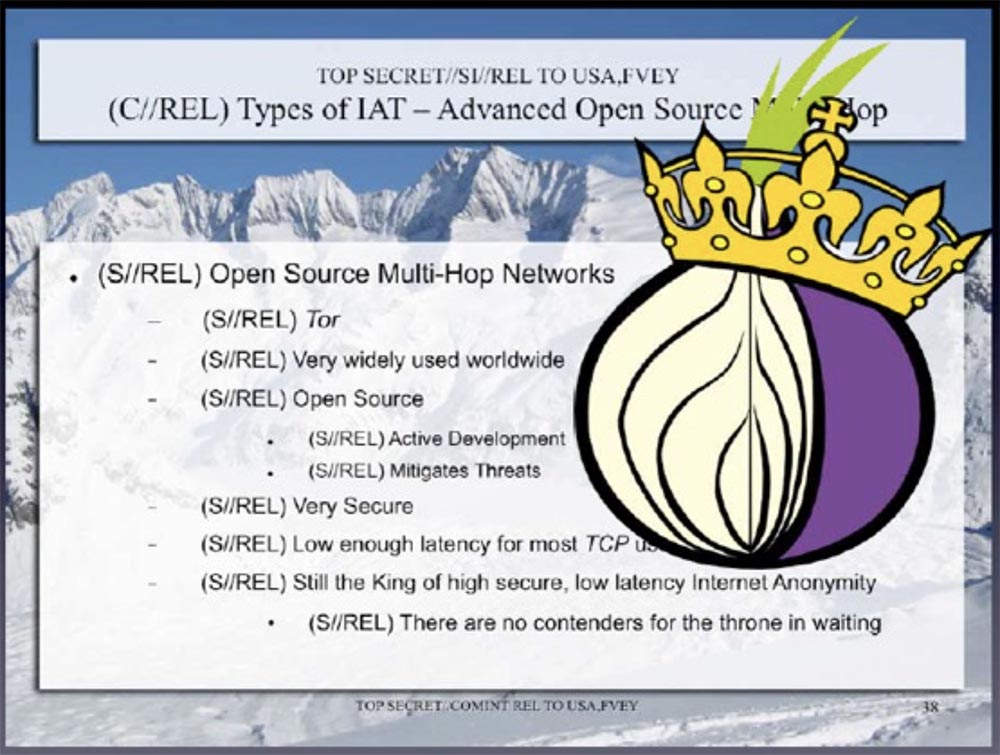

Aquí está el tercer documento secreto que salió al mismo tiempo. Aquí

Tor lidera la baja divulgación y el alto anonimato de los usuarios.

Aquí se indica que está muy extendido en todo el mundo, es un recurso abierto, se está desarrollando activamente, reduce el riesgo de amenazas, es muy seguro. Está escrito aquí que "Thor es el rey en el campo de garantizar el anonimato y el secreto y en el futuro cercano no se esperan otros contendientes para su trono".

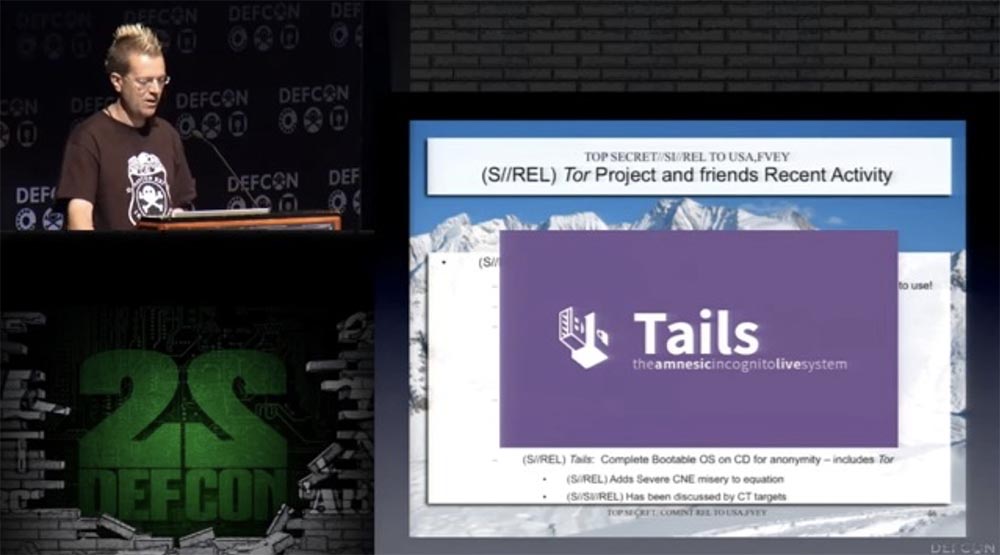

La policía secreta recibió comentarios positivos de las plataformas de software utilizadas en el lado del cliente, como el software de

Tails totalmente independiente descargado del CD.

¿De qué está hablando esto? El hecho de que

Thor te ponga en el campo de visión de las autoridades, pero

Thor y

Tails complican sus vidas. Creo que el solo hecho de usar

Thor lo coloca en una lista bastante extensa de personas, y si su "desobediencia" lo ayudará a pasar a una lista más pequeña de personas que merecen más atención, entonces probablemente sea mejor estar en una lista grande. Porque cuanta más gente en esta gran lista, mejor.

Pero nunca ponga su vida o libertad en dependencia de un elemento, un factor de seguridad personal. Esto se aplica a

Tor y muchas otras herramientas en sus redes de comunicación de Internet. Me gusta el lema publicado en el

sitio web de

CryptoCat : nunca confíes en tu vida o libertad en el software. Confiamos nuestras vidas con software todos los días, cada vez que abordamos un automóvil o un avión. Pero cuando conduce en un automóvil, también depende de los cinturones de seguridad. Es como un viejo dicho musulmán: "Espera en Alá, pero ata al camello".

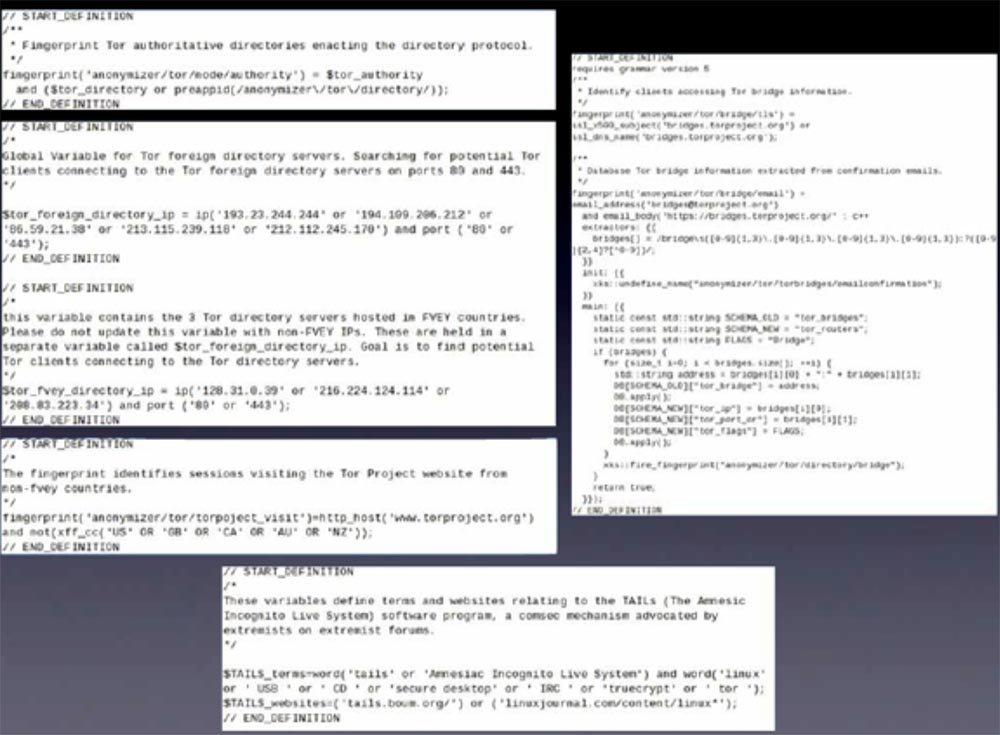

Aquí hay más buenas noticias. Una lista grande y una lista pequeña son reglas de filtrado filtradas recientemente. Sé que esto es completamente ilegible, pero básicamente muestra que las agencias de seguridad están obsesionadas con la idea de hacer que esta larga lista sea lo más grande posible.

Cualquiera que se conecte al servicio de directorio

Tor o al sitio web

Tor está en esta larga lista. Desde el punto de vista del estado, esta es la recepción de la policía secreta. Esto es genial Esto es similar a encontrar una aguja en una pila en la que tiraremos aún más heno. Por lo tanto, muchachos, intenten hacer que esta gran lista sea aún más grande para agregarles trabajo. Están más dirigidos a todos los que usan

Tor , y no a criminales reales, esto es estúpido, pero no es más que la vigilancia total de la que estamos hablando. Simplemente demuestra que necesitamos más personas que utilicen estos servicios.

El lado derecho del tobogán es peor. Ya he mencionado que recopilan direcciones de correo electrónico de personas que están acostumbradas a recibir "conmutadores de puente", es decir, nodos de la red

Tor . Debes saber que están involucrados en cosas tan viles. Por lo tanto, un estudiante de Harvard podría no haber sido atrapado usando un interruptor de puente. Quizás sí, quizás no. No lo sabemos con certeza, porque no sabemos cuánta información comparten las agencias federales y los proveedores, así que tenga cuidado.

Finalmente, la parte inferior de la diapositiva muestra que

Tor y

Tails son propagandizados por extremistas en foros extremistas. ¡Felicidades, resulta que todos somos extremistas!

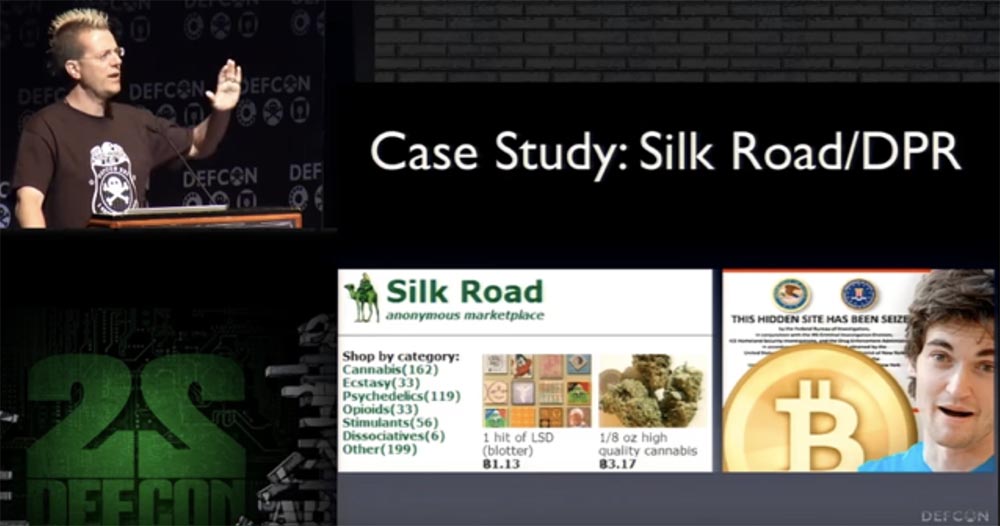

Todos conocemos la historia de la plataforma comercial anónima de

Silk Road y su administrador, Pirate Roberts.

Silk Road trabajó como servicio secreto

de Tor durante 2 años hasta que Roberts fue arrestado.

Sabemos que los federales hicieron cientos de compras de drogas a través de la Ruta de la Seda, lo que le permitió trabajar más tiempo para asegurarse de que pudieran arrestar a alguien. Parece el crimen organizado estándar. Arrestaron al

Pirate Roberts y simultáneamente confiscaron toda la información del servidor de la Ruta de la Seda.

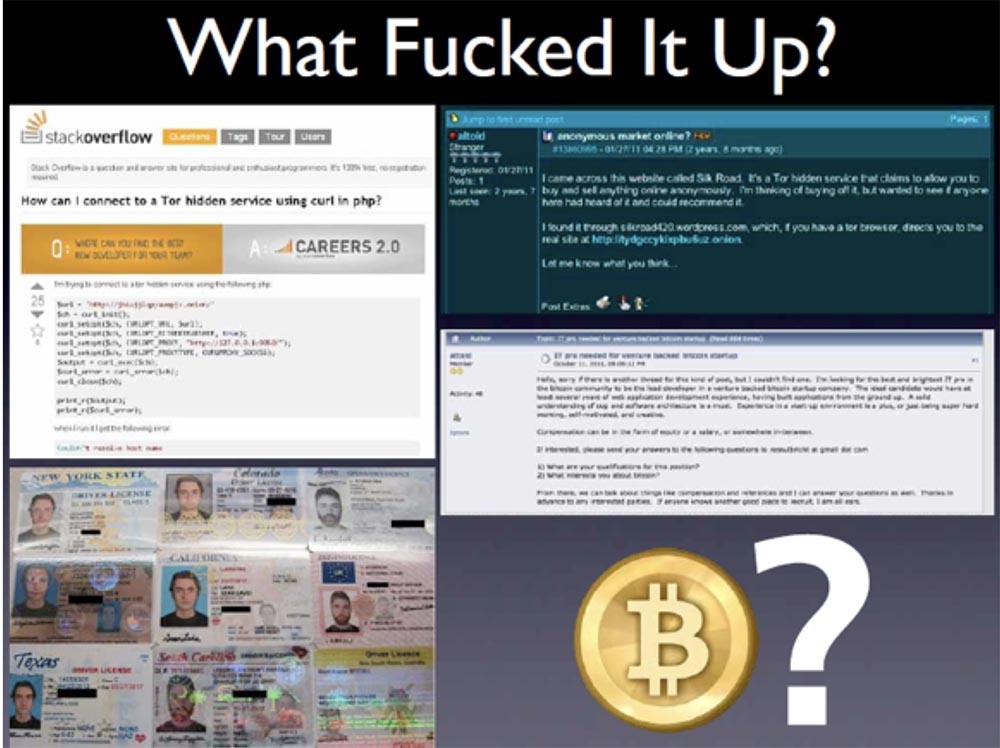

Entonces, ¿qué lo hizo joder? Sabemos que

Dread Pirate Roberts falló repetidamente debido a la negligencia de

Opsec : esta es una pila de mensajes guardados y publicaciones en el foro de la misma cuenta, que incluía su dirección de correo electrónico real. Estas son órdenes de identificaciones falsas con sus fotos, por lo que tuvo suficientes oportunidades para equivocarse.

Pero no sabemos cómo fue posible revelar el anonimato del servidor. Esto es 180,000 bitcoins. ¿Cómo pudo pasar esto? No sabemos la respuesta. Pero hay varias opciones.

El pirata Roberts fue identificado y rastreado de la misma manera que

Sabu fue rastreado. Por ejemplo, solo podía iniciar sesión una vez sin

Tor , por ejemplo, para arreglar algo en el servidor.

No se puede negar esta posibilidad. Podría ser rastreado por las relaciones financieras con el proveedor gracias a herramientas para rastrear pagos en todos los servidores de alojamiento, como sucedió con otros proveedores de alojamiento independientes. Podrían introducir un exploit en el servidor de Silk Road, capturarlo y violar el modo de anonimato.

También podrían llevar a cabo un ataque encubierto a gran escala contra servicios anónimos. No sabemos las respuestas, así que hablemos de la única forma que implica un ataque directo contra

Tor . Lo que necesita saber sobre los servicios ocultos es que son bastante vulnerables desde el punto de vista de los ataques de correlación, ya que un atacante puede ofrecerlos para generar tráfico. Hay dos bucles

Tor conectados alrededor de un punto. Cualquiera que se conecte a

Tor durante mucho tiempo se vuelve vulnerable a este tipo de cosas. Especialmente para segmentos conmutables, porque la red no es tan grande, tarde o temprano puede tropezar con un nodo malicioso.

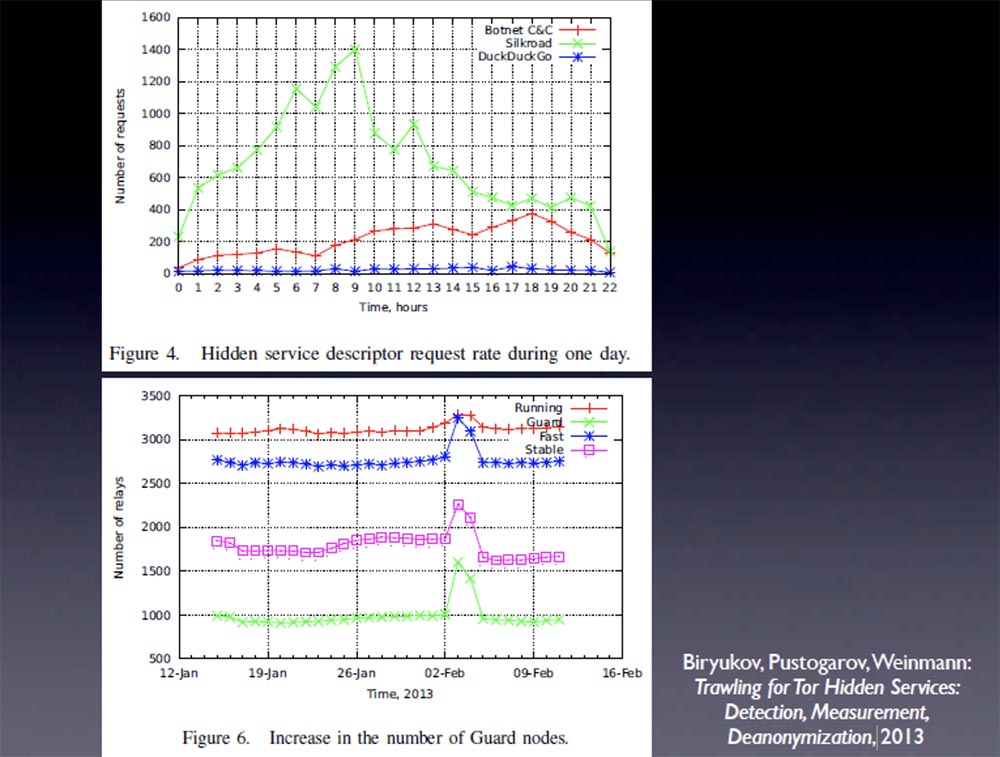

Este no es un gran problema para el usuario promedio, pero si está apoyando un proyecto a largo plazo como una compañía farmacéutica global, entonces es peligroso. No tuve tiempo de profundizar en los detalles, pero quiero mostrarle un fragmento de un estudio realizado en 2013 por Biryukov, Pustogravov y Weinman de la Universidad de Luxemburgo, se llama Trawling for Tor Hidden Services: Detection, Measurement, Deanonymization (“Trailing hidden servicios: descubrimiento, investigación, desanonimización "). Crearon una tabla de servicios ocultos populares

Tor, Silk Road y

DuckDuckGo , mostrando el cambio en el número de solicitudes durante el día.

A continuación se muestra la asignación de direcciones de cebolla y su uso. Dos días y menos de cien dólares, y ven dos ejemplos. También hay confirmación de que cierto nodo

Tor actuó como un nodo límite de un servicio oculto para desanonimizar este servicio oculto, con una probabilidad del 90% durante 8 meses por $ 11,000. Dichos estudios están dentro de las capacidades financieras de las entidades estatales. Esto fue posible gracias al error

Tor , que ya se ha solucionado. Esta semana, el "Black Hawk" habló sobre otro error similar, que también se corrigió. Podrían detectar el tráfico de

Tor para servicios ocultos. Esto fue muy irresponsable, porque ahora existe la preocupación de que los federales puedan rastrear todo el tráfico que pasa por

Tor . Por lo tanto, si los mecanismos de cifrado de tráfico de

Tor están rotos, las personas no pueden estar seguras de su anonimato.

La buena noticia es que estas cosas dejan huellas. Hubo un aumento en el aumento en el número de nodos de protección en un momento en que Biryukov y la compañía hicieron sus intrusiones en la red. Para que podamos encontrar estos errores y corregirlos, pero tenga en cuenta que hay posibles ataques contra

Tor , aunque no contra todos y no siempre.

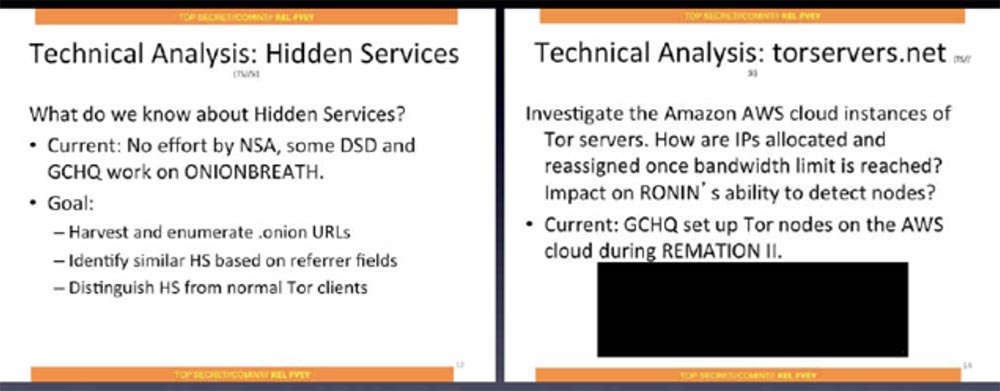

No diré mucho sobre lo que se muestra en la siguiente diapositiva; esta también es información secreta que se relaciona con el análisis técnico de servicios ocultos.

El objetivo del análisis es recopilar y compilar una lista de direcciones de cebolla, identificar servicios ocultos similares basados en tecnologías de anonimato similares y separar los servicios ocultos de los clientes normales de

Tor . El siguiente es un estudio de las capacidades del servicio en la nube de

Amazon AWS para alojar servidores

Tor y el kit de herramientas británico

GCHQ para detectar nodos

Tor en las capacidades de computación en

la nube de

Amazon , como se mencionó en la conferencia

Remation II .

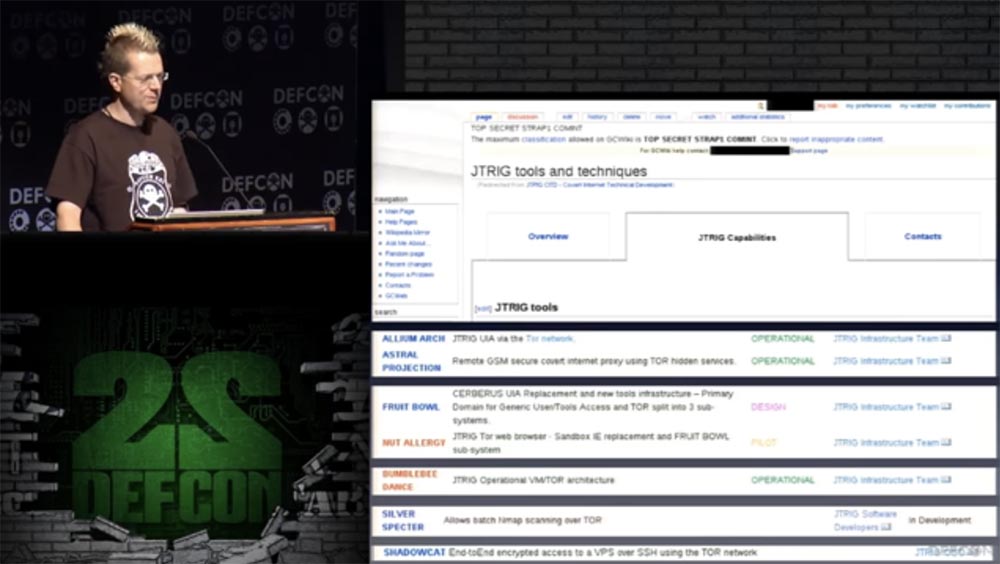

Recuerde también las capacidades de una herramienta como

JTRIG Tools , creo que su página debería haber sido decorada con banderas DefCon.

Los

Los "rumores" de

Spooks usan a

Tor bastante, al igual que la inteligencia británica. Creo que los desarrolladores de

Tor , muchos de los cuales conozco personalmente, están sujetos al pecado de una confianza excesiva. Creen que sus actividades no serán reveladas, aunque no se pongan sobre las patas delanteras frente al estado, no reciban folletos y no dejen escapatorias para "escuchar a las personas" en su software.

Creo que el objetivo clave de los servicios especiales no era la divulgación de toda la red anónima, sino solo el descubrimiento de servicios ocultos como la Ruta de la Seda. Teóricamente es posible que el servidor esté completamente identificado y abierto, porque existe un esquema bidireccional de

Tor , gracias al cual fue capturado

Pirate Roberts . Quizás si hubiera practicado correctamente el uso de

COMSEC , no habría sido atrapado. Entonces, la moraleja de esta historia es esta: no realice ventas masivas de medicamentos en línea a menos que tenga un plan para proteger efectivamente el anonimato. Para una organización grande, mantener el anonimato durante un largo período de tiempo es una tarea muy difícil. Debe hacer todo perfectamente, y para esto no necesita tener la mente de un ciberdelincuente internacional para que los oponentes no puedan tomar medidas preventivas. Así que averigüe de antemano cuáles pueden ser las consecuencias de su actividad, haga un

análisis de Tradecraft .

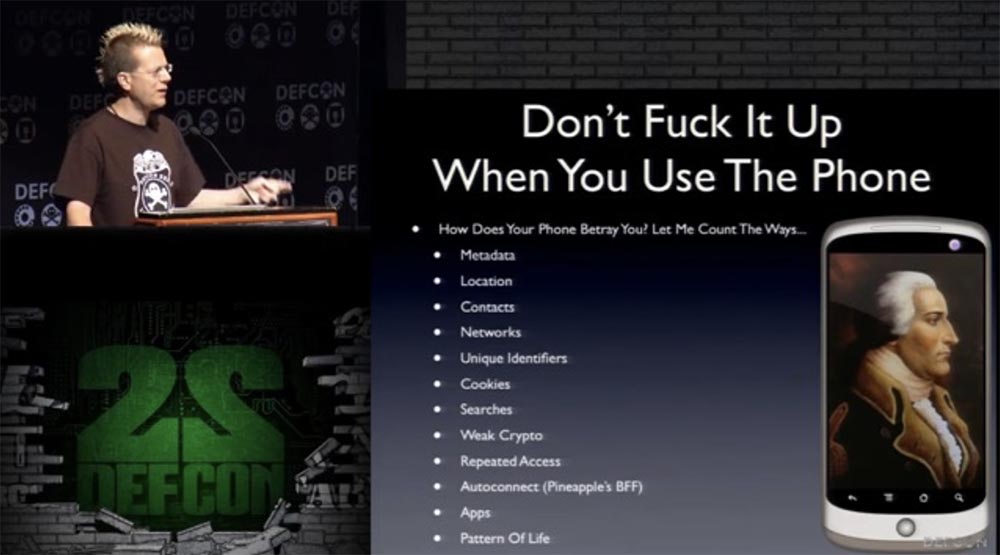

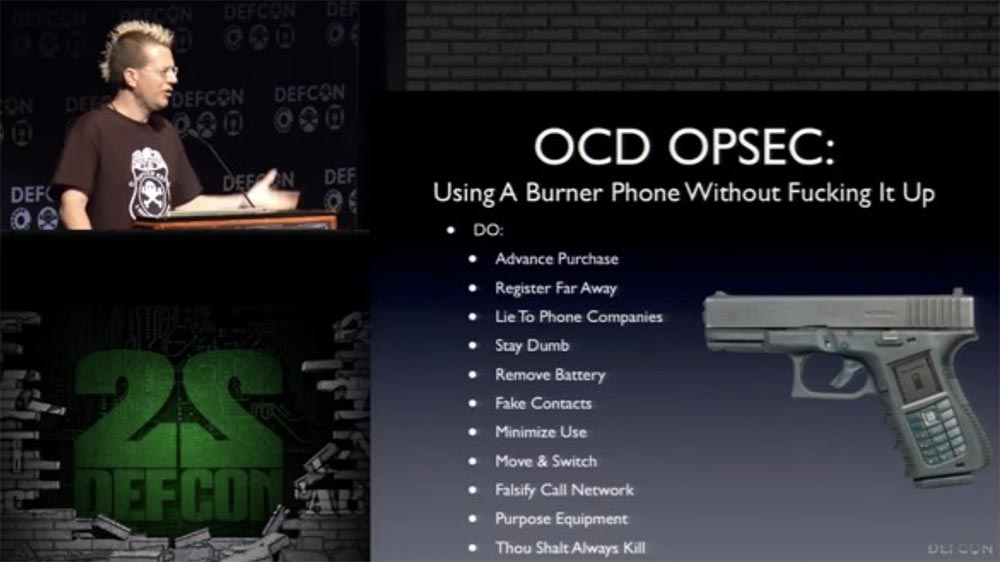

Ahora pasemos a los teléfonos. ¡No lo arruines usando teléfonos celulares! ¿De qué está hablando este pequeño Benedict Arnold (un general estadounidense de la época de la Guerra de Independencia de los Estados Unidos, que se puso del lado de los británicos), escondido en su bolsillo?

El teléfono puede traicionarlo de las siguientes maneras:

- metadatos sobre todas sus llamadas;

- información sobre su ubicación que los operadores móviles transmiten a las agencias federales, así como etiquetas geográficas en sus fotos;

- lista de contactos;

- una lista de redes Wi-Fi a las que se conectó y que se escuchan en esta área;

- Identificadores únicos como IMEI , UEID , etc.

- restos de cookies de los navegadores;

- consultas de búsqueda pura;

- mala encriptación Los dispositivos más antiguos tienen criptografía débil, especialmente basada en el sistema operativo de versiones mixtas de Android;

- acceso repetido Los navegadores web en estos pequeños dispositivos tienen poca RAM y caché, por lo que constantemente vuelven a cargar las pestañas tan rápido como pueden. Por lo tanto, todo lo que ha hecho recientemente cuando estaba en otra red se reinicia nuevamente;

- conexión automática, que es el mejor interceptor WiFi de Pineapple . Hola ATT Wi-Fi , hola, Xfiniti wireless, ¡te recuerdo!

- Cualquier aplicación móvil, ya que sufren la fuga de toda la mierda;

- La imagen misma de tu vida reflejada en tu teléfono móvil.

La agencia de seguridad monitorea constantemente cosas de este tipo, especialmente ellos monitorean la presencia simultánea y los circuitos de encendido y apagado de los teléfonos. Soy conocido por no llevar un teléfono móvil, porque no me gusta asociarme públicamente con organizaciones criminales, por lo que me refiero, por supuesto, a las compañías telefónicas. Pero hay una época del año en que uso mi pequeño teléfono

Nokia de siete años, que se ve muy bien en este repositorio de metadatos. Porque cada vez que se usa este teléfono, está constantemente rodeado por miles de hackers famosos.

Pero para la policía secreta, los teléfonos inteligentes son el mejor regalo que han podido recibir. Es como Navidad, Hanukkah y Blowjob Day, fusionados en un gran orgasmo de espionaje. Su escenario más perfecto es muy simple: controlan un simple intercambio de fotos que ocurre millones de veces al día, obtienen todos los datos necesarios.

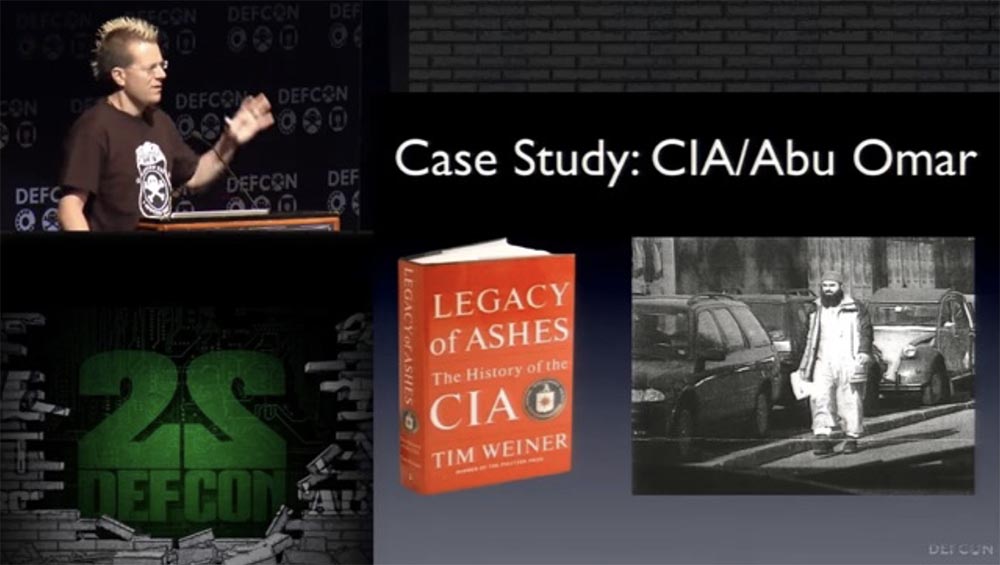

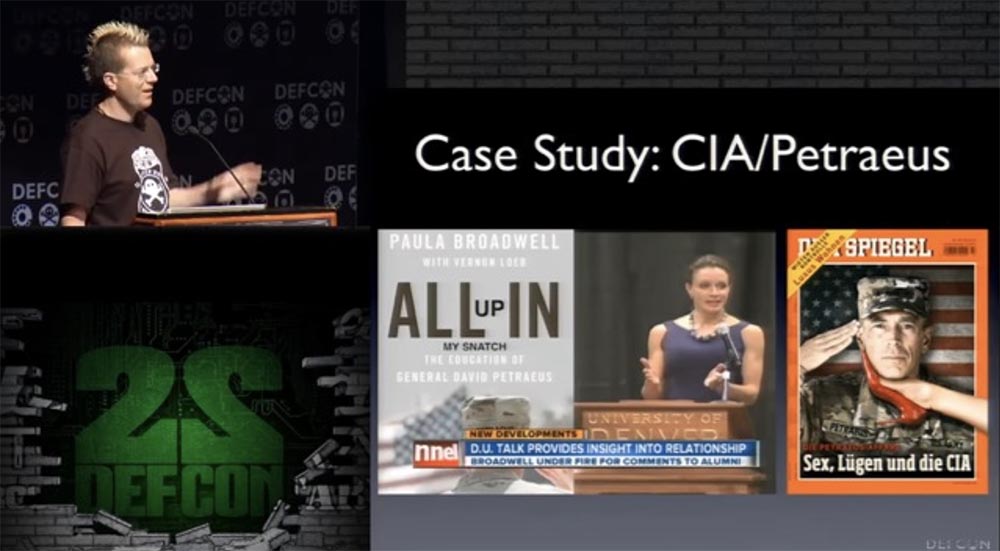

Ahora pasemos a la CIA. Febrero de 2003, secuestro por parte de los servicios secretos estadounidenses del sacerdote egipcio Abu Omar en Milán. . 25 , , . , . , .

, , , . , . , .

, , , , , . , « », , . . , . ,

EFF NSA . , , ,

SIM- , . , , .

, :

, , , - , . , . . . . , , . , , .

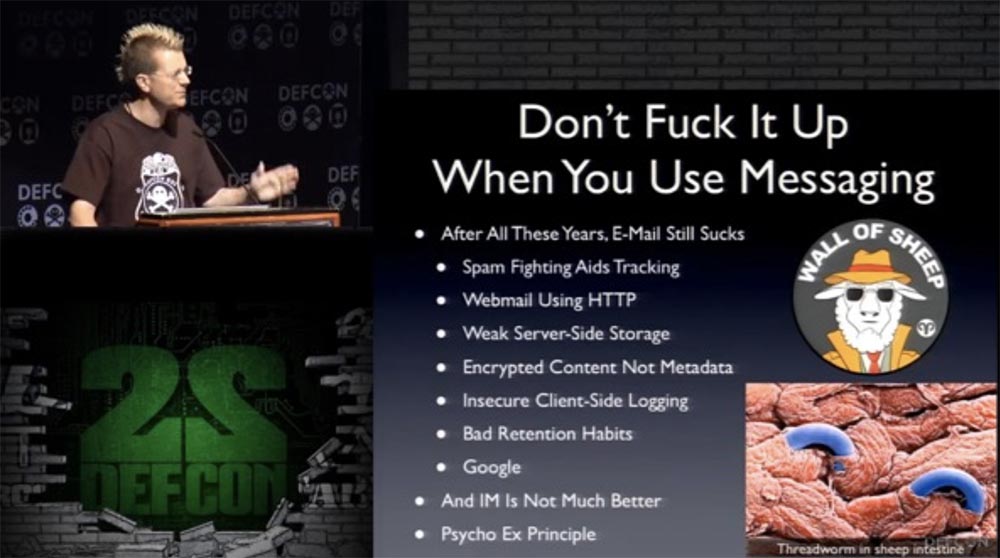

-, , ,

Gmail . ,

Red Team , , , . — . , .

, . «». , IP- . , !

http https . – , . ,

SSL , . ? . ,

PGP , , .

, . – . - : « ,

Gmail ,

Google , ». , ,

Google . .

. : , .

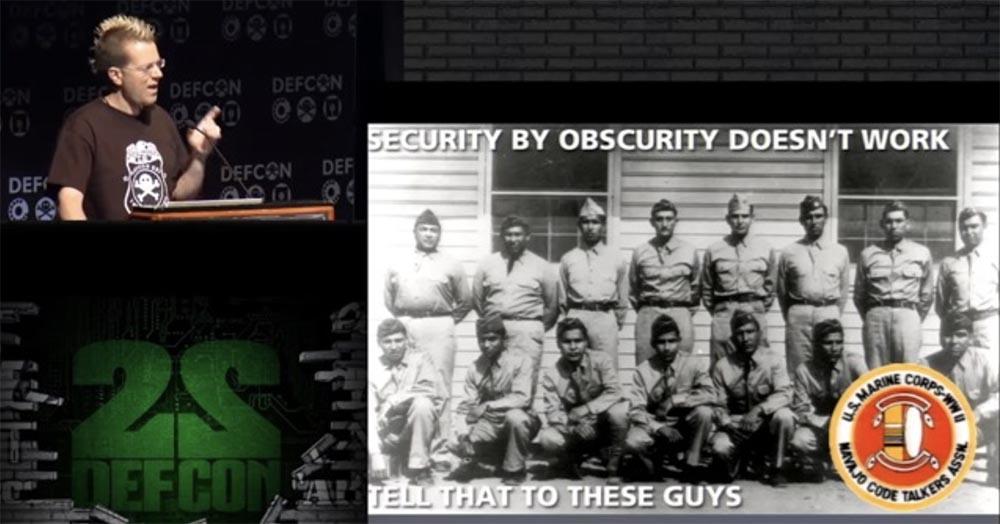

, , , . , .

, , , . .

, , , . , , .

. , 2011 . , . , .

, . . « », , . , , . , «-» - . — , .

- , , : « , ». -, , .

Google , . , . , . , : «, …».

, , . .

, «» … - — . . , , . , . , . .

,

Darkmail - , . , - .

Skype , . , . 2013 . , , Skype . , , Skype. ,

PRISM, SIGINT, JTRIG, Pre-MS EOL Skype , . , «». , , . .

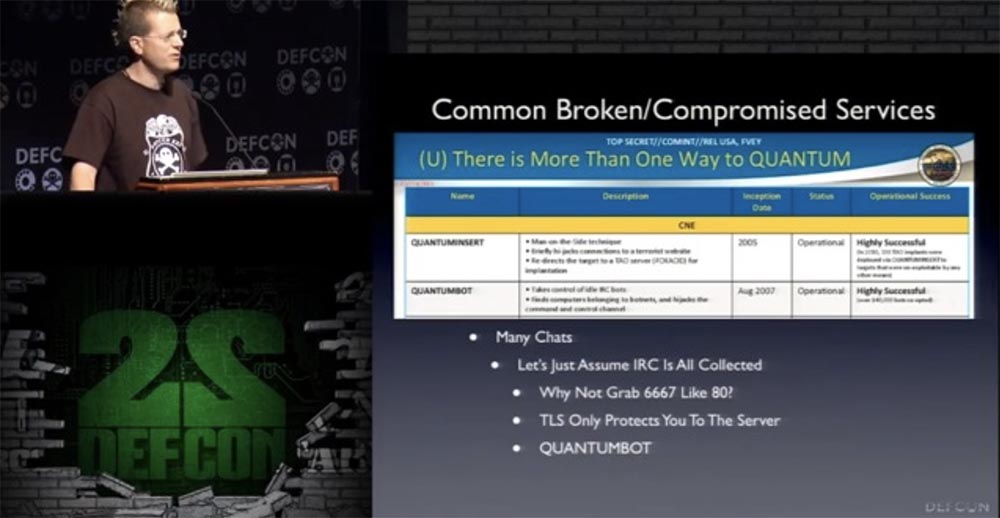

, . 80, 6667. SSL - IFC , , . ,

IFC IFC Quantumbot . «» 140 000 . , «»

Spooks IFC .

IFC . -, .

,

Google , ? ,

OTR . « ».

OTR . , - . .

, ?

,

OTR , , , , .

Cryptocat , , «», . .

Bitmessage . 100%, , . - , .

Retroshare , , .

peer-to-peer . .

, . , , .

, , . -, , « »

Glasshole , .

, , -

Glasshole, pero acerca de no almacenar su correspondencia electrónica personal en teléfonos inteligentes.Necesitamos más esteganografía, necesitamos un enfoque original para el cifrado, como mi amigo, que mezcló la pornografía con la imagen de los gatos para que comenzara a parecer documentos secretos cifrados. Rápidamente hojeo las diapositivas restantes y te digo una última cosa:- No use las reglas habituales para crear sus ID;

- aprender a separar la vida cotidiana de lo "especial";

- No use alias comprometidos;

- la confianza es tu segundo enemigo, no sigas el ejemplo de Jeremy Hammond y Sabu;

- tener un plan de contingencia;

- no niegues lo obvio;

- explorar las capacidades del enemigo;

- Busque asesoramiento por adelantado y apoye a la persona que se lo dio.

¡Te deseo buena suerte y fortaleza para nunca obedecer la voluntad de otra persona!Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta enero de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU. Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?