Artículo publicado el 23 de diciembre de 2017Introduccion

La mejor opción en la fabricación de productos electrónicos es cuando todos los componentes son originales del fabricante, pero ¿qué sucede si tiene un microcontrolador usado que no durará mucho? Si el transistor en el circuito de protección de voltaje de entrada no cumple con los parámetros de la especificación? Entonces su producto tendrá serios problemas. El microcontrolador puede fallar y el circuito no hará frente a la carga.

De hecho, no es su culpa o error de diseño. La razón está en chips falsos. Puede decir: "El chip del microcontrolador está marcado correctamente y se ve como el original, es exactamente el original". Y responderé: ¿estás seguro de que el cristal correcto está dentro?

Puedes ganar dinero fabulosamente con falsificaciones. Un

estudio de mercado falsificado dice que algunas empresas ganan $ 2 millones por mes vendiendo solo un tipo de componente falso.

El problema

Cuando el almacén del distribuidor no tiene un componente específico, a veces los fabricantes y desarrolladores tienen que tratar con corredores y proveedores externos. Esto sucede si el artículo se necesita con urgencia o a un precio más bajo. Sea como fuere, pueden convertirse en víctimas de la compra de chips falsos, que se distribuyen de muchas maneras. Los defectos comienzan a manifestarse con pequeñas fallas y terminan con una falla completa.

Usar falsificaciones es un gran riesgo. Y a menudo pasan desapercibidos hasta que todos los componentes se ensamblan en una placa de circuito impreso. Las modificaciones posteriores serán costosas y tomarán mucho tiempo.

¿Es este un problema grave?

Esta es una amenaza creciente en el mercado global. En noviembre de 2011, el Comité de Fuerzas Armadas del Senado de los Estados Unidos celebró audiencias en relación con un aumento en el número de componentes falsos en la cadena de suministro militar de los Estados Unidos. El comité

inició una auditoría de contratistas de defensa .

Además, pueden ocurrir accidentes graves como resultado del uso de microelectrónica falsificada. Aquí hay ejemplos de algunos de los incidentes mencionados en el

informe de la Asociación de la Industria de Semiconductores de SIA :

- El intermediario envió microcontroladores falsos para sistemas de frenos de trenes europeos de alta velocidad.

- El intermediario envió componentes semiconductores falsos para su uso en submarinos nucleares.

Entonces si. Esta es una seria amenaza global.

El problema está en los números.

Muchos informes y estudios evalúan la escala de los productos falsificados. En un informe de 2008 de la Cámara de Comercio Internacional, el tamaño anual del mercado en los países del G20 se estimó en $ 775 mil millones,

hasta $ 1.7 trillones en 2015 .

Fig. 1. Número de incidentes reportados con componentes falsos reportados por IHS, fuenteOtro estudio

Fig. 1. Número de incidentes reportados con componentes falsos reportados por IHS, fuenteOtro estudio realizado por el Departamento de Comercio de los Estados Unidos de 2005 a 2008 encontró que el 50% de los fabricantes de componentes y el 55% de los distribuidores encontraron componentes falsificados.

Además, los expertos estimaron que entre todas las compras de componentes de repuesto y repuesto del Pentágono, hasta el 15% son productos falsificados.

Métodos de falsificación

Los piratas informáticos, los ladrones de propiedad intelectual y los fabricantes de productos falsificados siempre se adaptan rápidamente y encuentran nuevos métodos. En este artículo mencionaremos los métodos más comunes para hacer falsificaciones.

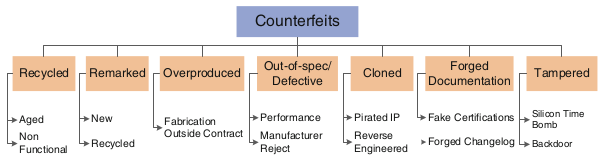

Los expertos suelen dividir los métodos en categorías:

- Componentes nuevos etiquetados incorrectamente y componentes viejos que se venden como nuevos. [1]

- Falsificación funcional y no funcional. [2]

Me gustaría analizar la segunda clasificación con más detalle.

Como punto de partida, tomamos la clasificación de

este trabajo y la mejoramos.

Fig. 2. Taxonomía de falsificaciones, fuente

Fig. 2. Taxonomía de falsificaciones, fuenteObservación y reciclaje.

Esta es la forma más común de fingir. Más del 80% de los componentes falsos han sido

reciclados y etiquetados nuevamente . Durante el procesamiento, los componentes se retiran de las placas de circuito impreso recicladas, sus recintos se vuelven a pintar y / o se vuelven a marcar, y luego se venden como piezas nuevas.

En algunos casos, el cristal se retira de la caja, luego se monta en una caja nueva y se vuelve a marcar para el dispositivo deseado. Aquí lo más peligroso es si el componente no funciona o si se dañó durante el uso anterior.

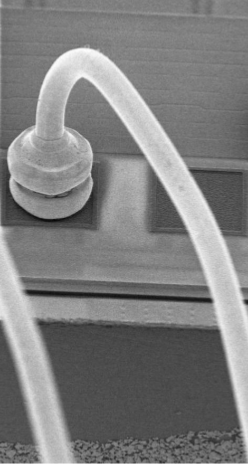

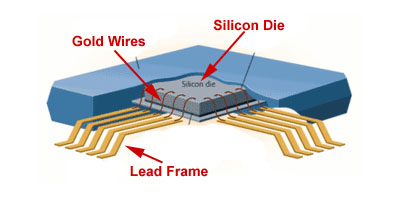

La eliminación del cristal incluye la decapsulación con ácido de la carcasa de plástico, la eliminación de las conexiones de los cables (que conectan el cristal a las clavijas externas) con pinzas, el calentamiento de la carcasa y el rectificado de la parte posterior. Luego, los cristales se envían a China para su montaje en nuevos casos.

Fig. 3. Eliminar el cristal del cuerpo, fuente

Fig. 3. Eliminar el cristal del cuerpo, fuenteLas nuevas conexiones de cables son una clara evidencia de la reutilización del cristal cuando un accesorio nuevo se reemplaza por uno antiguo.

Fig. 4. Nueva conexión de cable en contacto antiguo, fuente

Fig. 4. Nueva conexión de cable en contacto antiguo, fuenteLos objetivos de observación pueden ser los siguientes:

- Actualización de fecha: las fechas actuales se colocan en partes antiguas.

- Actualización: cambie el marcado a grado superior (componentes de grado militar o industrial).

- Interrupción de componentes fallidos: algunas partes ya están marcadas por el fabricante como fallidas. No pasaron las pruebas internas y fueron descartados, pero podrían ser retirados de la basura o sacados de contrabando.

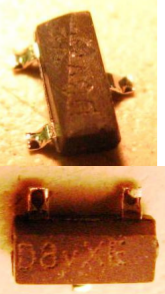

Ejemplos de reciclaje y remarcado

Fig. 5. Procesador AMD con chip Intel, fuente

Fig. 5. Procesador AMD con chip Intel, fuente Fig. 6. Prueba de Dynasolve en dos chips Xilinx, fuente

Fig. 6. Prueba de Dynasolve en dos chips Xilinx, fuente Fig. 7. Ejemplos de microcircuitos después del procesamiento y remarcado, fuente

Fig. 7. Ejemplos de microcircuitos después del procesamiento y remarcado, fuenteClonación e Intervención

Los componentes clonados son fabricados por fabricantes no autorizados sin los derechos legales para fabricar el chip. El diseño original se clona utilizando ingeniería inversa.

Los componentes falsificados pueden incluir "troyanos de hardware" y pueden drenar información valiosa para el fabricante. De hecho, la ingeniería inversa y la introducción de troyanos de hardware es un tema amplio aparte para otro artículo.

Otras falsificaciones

- La falta de un cristal en el interior. El fabricante simplemente coloca las marcas necesarias en las cajas vacías. Es fácil de detectar por rayos X.

- Algunos diseñadores ordenan la producción de microcircuitos según su diseño. A veces, un contratista poco confiable produce un lote adicional de chips originales sin notificar al cliente. Esto es peligroso porque el cristal y la caja se ven exactamente como los originales, mientras que los microcircuitos falsificados podrían no pasar las pruebas requeridas por el cliente antes de que se comercialicen.

- Documentos falsos No hay falsificación física en los chips, pero un atacante agrega / modifica algunos detalles en los documentos. Estas pueden ser especificaciones falsas o especificaciones eléctricas.

Métodos de detección de falsificaciones

Si desea proteger su hogar u oficina, lo primero que debe hacer es cambiar su estilo de pensamiento: piense no como un guardia, sino como un ladrón. El primer paso para defenderse de las fichas falsas es aprender los métodos del enemigo.

El segundo paso es buscar evidencia.

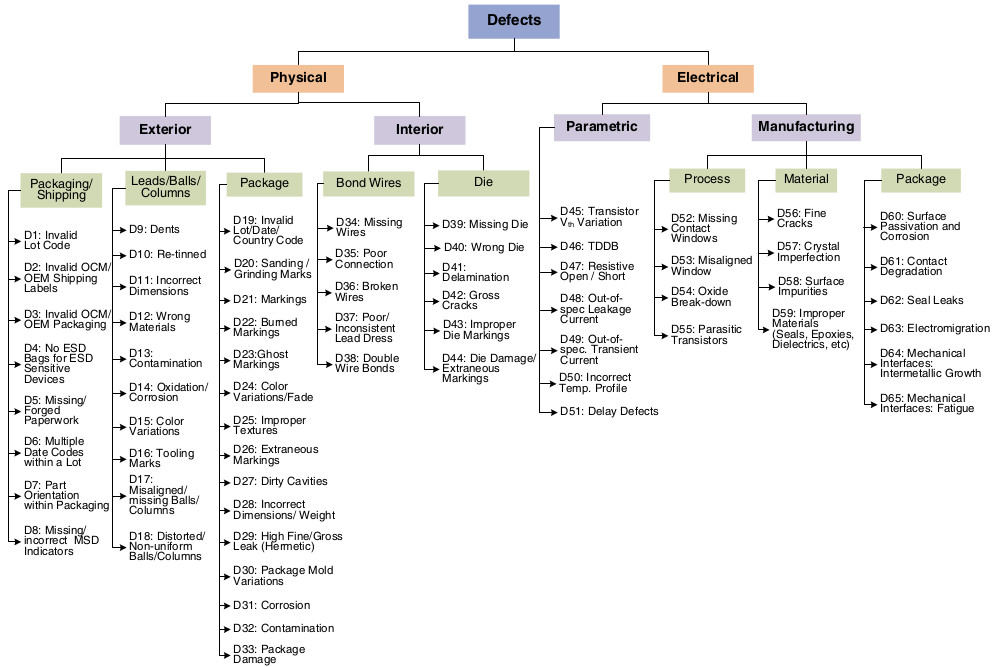

Los defectos parecen innumerables. La taxonomía propuesta de defectos muestra la imagen general.

Fig. 8. Taxonomía de defectos de componentes falsos, fuente

Fig. 8. Taxonomía de defectos de componentes falsos, fuenteAlgunos defectos son más fáciles de detectar que otros. Por cierto, algunos de ellos se detectan más fácilmente a simple vista.

Conjunto de ejemplos 1 (inspección externa)

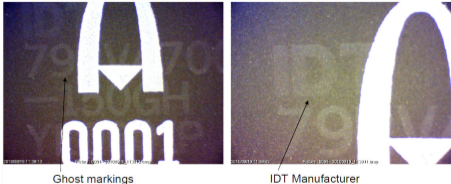

Fig. 9. Dos puentes Tundra falsos de PCI a procesador Motorola,

fuenteEstos dos circuitos integrados se vuelven a pintar y se vuelven a marcar, pero el fragmento dentro del círculo se desplaza claramente.

Fig. 10. Fichas repintadas, fuente

Fig. 10. Fichas repintadas, fuenteEn la imagen había claros rastros de repintado.

Fig. 11. Agujeros de marcas de quemaduras, fuente

Fig. 11. Agujeros de marcas de quemaduras, fuenteEl marcado de la caja se realiza con láser. El exceso de láser puede quemarse a través de la carcasa.

Fig. 12. Rastros de marcas antiguas, fuente

Fig. 12. Rastros de marcas antiguas, fuenteConjunto de ejemplos 2 (inspección interna)

Fig. 13. Image CADBlog

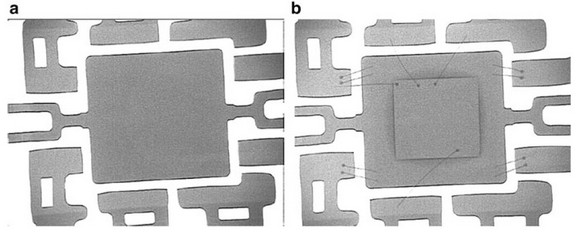

Fig. 13. Image CADBlogUn circuito integrado falso puede no tener las conexiones previstas. Pueden desaparecer al volver a embalar el cristal. Se usa una radiografía para detectar este defecto.

Fig. 14. Falta de conexiones, fuente

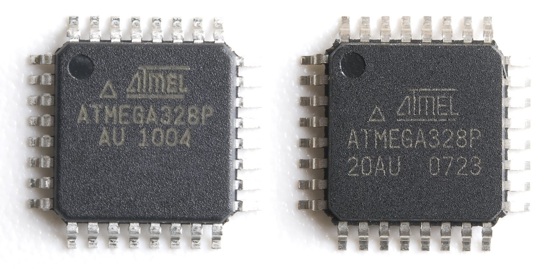

Fig. 14. Falta de conexiones, fuenteOtra opción para defectos internos es el uso de un cristal completamente incorrecto. Por ejemplo, la compañía estadounidense Sparkfun descubrió el suministro de microcontroladores Atmega328 falsos.

El estudio reveló que tienen la marca y el estuche Atmega328, ¡pero el cristal en el interior ni siquiera coincide con el microcontrolador original!

Fig. 15. A la izquierda está el Atmega328 original, a la derecha hay uno falso. Imagen Sparkfun

Fig. 15. A la izquierda está el Atmega328 original, a la derecha hay uno falso. Imagen SparkfunConjunto de ejemplos 3 (control de parámetros eléctricos)

Fig. 16. Prueba de parámetros eléctricos de un amplificador operacional de alto rendimiento (falso y genuino), fuente

Fig. 16. Prueba de parámetros eléctricos de un amplificador operacional de alto rendimiento (falso y genuino), fuenteEl falso amplificador operacional pasó la prueba a una velocidad de 10x, y solo una prueba completa de CA reveló una falsa.

Métodos de falsificación

El proverbio dice que es mejor gastar un centavo en prevención que un rublo en tratamiento.

La identificación de componentes falsos es una tarea difícil debido al costo, el tiempo de prueba, la falta de parámetros para la evaluación (a veces) y los rápidos cambios en los métodos técnicos falsos.

Existen muchos mecanismos, cada uno de los cuales se dirige a algunos métodos y tipos de componentes falsos, como se describe en la siguiente tabla:

Fig. 17. Métodos de falsificación, fuente

Fig. 17. Métodos de falsificación, fuenteEchemos un vistazo más de cerca a algunos de estos métodos.

Sensor cdir

Como lo indica el nombre del sensor CDIR (Combating Die and IC Recycling), este es un método para tratar la reutilización de circuitos integrados.

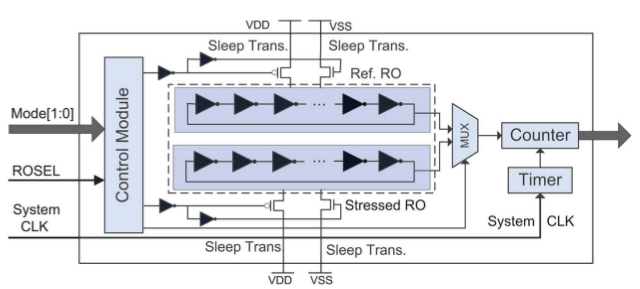

Como sensor CDIR, puede usar diferentes estructuras en el chip, pero por simplicidad solo mencionamos uno de ellos: un sensor basado en un generador de anillo (RO). Otras estructuras ver

aquí .

Este sensor captura cada vez que se enciende el chip y facilita la verificación de datos. Se compone de dos generadores de anillo: una muestra de RO y un RO bajo carga. El principio se basa en el hecho de que el efecto del envejecimiento MOSFET cambia la frecuencia de RO. La diferencia en la frecuencia de la muestra de RO y la RO bajo carga puede calcular el tiempo aproximado de uso del chip.

Fig. 18. Circuito del sensor RO, fuente

Fig. 18. Circuito del sensor RO, fuentePrueba de división segura (SST)

Como se mencionó en el capítulo sobre métodos de producción falsificados, algunos desarrolladores entregan la producción a un contratista externo. A veces puede producir una cantidad adicional de chips del diseño original sin el conocimiento del propietario de la propiedad intelectual o incluso vender el diseño. Para evitar esto, el proceso de producción puede protegerse mediante métodos criptográficos, es decir, bloqueando los componentes de hardware individuales del microcircuito con su propiedad intelectual desbloqueada durante o después de la prueba. Las interacciones del propietario de la propiedad intelectual con el fabricante y la línea de ensamblaje

utilizando el método SST se muestran en el siguiente diagrama:

Fig. 19. Interacciones del propietario de la propiedad intelectual, el fabricante y la línea de montaje, fuente

Fig. 19. Interacciones del propietario de la propiedad intelectual, el fabricante y la línea de montaje, fuentePrimero, el propietario de la propiedad intelectual recibe un número aleatorio (TRN) de la fábrica, utilizando una clave secreta genera una clave de prueba (TKEY) y la envía a la fábrica por cada cristal. Allí, desde TKEY, la clave pública se crea mediante un TRN modificado, que se utiliza para las pruebas. El propietario recibe los resultados de la prueba y puede rechazar el lote o transferir TKEY a la línea de ensamblaje para la fabricación de microcircuitos, si los resultados de la prueba son positivos.

El taller de montaje recibe TRN del propietario de la propiedad intelectual y, después de montar el chip en la carcasa, vuelve a realizar pruebas. Luego envía una respuesta al propietario de la propiedad intelectual. Desbloquea buenas fichas con la clave final (FKEY) y las envía al mercado.

Etiquetado de ADN

Este mecanismo es parte de la tecnología más amplia de ID de paquete. Cubre los siguientes ejemplos:

- un diseño que no deja espacio para agregar componentes adicionales,

- componentes activos sin autorización para cambiar la máscara (plantilla en producción),

- Componentes obsoletos que ya no se fabrican.

En el caso del etiquetado de ADN, las moléculas con una secuencia de ADN única se mezclan en la tinta para el etiquetado. Las muestras de tinta se envían al laboratorio para autenticar los chips. La tecnología requiere mantener una base de datos de secuencias válidas.

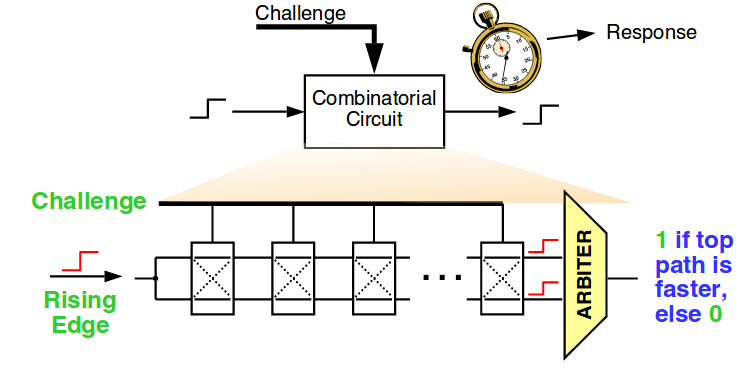

Función físicamente inaceptable (PUF)

Función física aleatoria o función físicamente no clonable (PUF): una función con un resultado aleatorio relacionado con las características físicas del dispositivo. Es aleatorio e impredecible, pero repetible en las mismas condiciones. Dado que se realizan cambios incontrolados e impredecibles durante el proceso de fabricación, no hay dos microcircuitos idénticos, pero PUF de silicio con un identificador único puede integrarse en el microcircuito.

Fig. 20, adaptado de la fuente

Fig. 20, adaptado de la fuentePUF mide la respuesta para entradas específicas. Se utilizan muchos métodos para obtener el par de preguntas y respuestas. Uno de ellos es el retraso PUF, como se muestra en la fig. 20. Los cambios aleatorios en los retrasos en los contactos y puertas del cristal dan resultados aleatorios. Un árbitro es generalmente un obturador que produce 1 o 0 dependiendo de qué entrada vino primero. Los PUF pueden admitir una gran cantidad de pares de preguntas y respuestas, donde la respuesta es única para cada circuito integrado. Para las operaciones de autenticación, se requiere una base de datos confiable de pares de preguntas y respuestas.