Cuando su computadora está infectada con un bloqueador de cifrado, si el troyano robó sus contraseñas y los estafadores secuestraron el correo, si la información de la tarjeta de crédito fue quitada por phishing y se retiró el dinero, todo es terrible, pero al menos está claro qué sucedió y cómo lidiar con eso. El antivirus limpia la suciedad, restaura los datos de la copia de seguridad (si es, por supuesto, lo es), vuelve a emitir la tarjeta. Es mucho peor si estás en silencio, sin llamar la atención, vigilado durante mucho tiempo.

Por lo general, dicha amenaza es relevante para las personas públicas, las grandes empresas, en general, en los casos en que posee información realmente valiosa. O no solo: parece que los ciberdelincuentes de nivel medio también están empezando a intentar jugar al ciberespionaje. Los investigadores del equipo chino 360 Netlab pudieron identificar al menos 7,500 enrutadores Mikrotik que fueron pirateados y enviaron tráfico a través de ellos a servidores cibercriminales (

noticias ). Dado que esta no es la única noticia sobre los ataques a los enrutadores en general y a Mikrotik en particular, hoy trataremos de averiguar qué sucedió y qué hacer al respecto.

Los especialistas de 360 Netlab realizaron un

estudio completo. Los enrutadores Mikrotik pueden identificarse de manera confiable mediante el puerto TCP abierto 8291: una utilidad para controlar el enrutador desde una computadora remota WinBox está vinculada a él. Por la forma en que el dispositivo responde a los comandos específicos de este software, puede identificar con precisión que es un enrutador, y no solo un dispositivo que tiene el mismo puerto por alguna razón. En total, se encontraron 1,2 millones de enrutadores Mikrotik con un puerto abierto, y esto es mucho, teniendo en cuenta que el puerto ciertamente puede cerrarse para acceder desde el exterior.

De los 1.2 millones de enrutadores, 370 mil, o un poco más del 30 por ciento, tienen la vulnerabilidad CVE-2018-14847. Esta vulnerabilidad se

cerró en abril de este año. Aquí puede leer la historia de cómo un investigador independiente trató de determinar qué fue parcheado. En resumen, la vulnerabilidad permite, sin autorización especial, leer de forma remota cualquier archivo del enrutador, incluidas las contraseñas de acceso mal protegidas (que están mejor protegidas desde entonces). La descripción de la prueba de concepto en GitHub

establece que los enrutadores con versiones de firmware RouterOS 6.29–6.42 son vulnerables, es decir, el problema existe desde hace tres años.

El mapa de la distribución de dispositivos vulnerables en el planeta se ve así. Rusia ocupa el segundo lugar después de Brasil, con 40 mil enrutadores no reducidos. ¿Cómo aprovechan los atacantes la vulnerabilidad? Puede redirigir el tráfico de usuarios a la página con el mensaje de error generado por el enrutador e implementar el minero de moneda CoinHive en esta página. Este método de monetización ya es conocido (ver resumen

número 29 ), en agosto se informó que el ataque afectó principalmente a Brasil, y doscientos mil enrutadores fueron sometidos a él. Es cierto que los investigadores de China aclaran que el plan resultó ser regular. El hecho es que para que el minero funcione correctamente, debe tener acceso a una red externa que esté bloqueada por la configuración que muestra la página de error a los usuarios.

Y, en cualquier caso, dicho ataque se detectará rápidamente, ya que Internet se caerá entre los usuarios (estamos hablando de enrutadores diseñados para grandes organizaciones y pequeños proveedores). Puede usar el servidor proxy en el enrutador de manera más elegante: por ejemplo, transfiera la tarea de seguir explorando la red y atacar otros enrutadores al dispositivo infectado. En total, los investigadores encontraron 239 mil enrutadores en los que se activó el proxy Socks4, y esto se hizo, según los expertos chinos, claramente con intención maliciosa, "

sin respeto ". Por supuesto, esta opción no es la única, pero para qué sirve el ejército de enrutadores con un servidor proxy, cuyo acceso solo es posible desde una subred determinada (aparentemente controlada por ciberdelincuentes), no se conoce con exactitud.

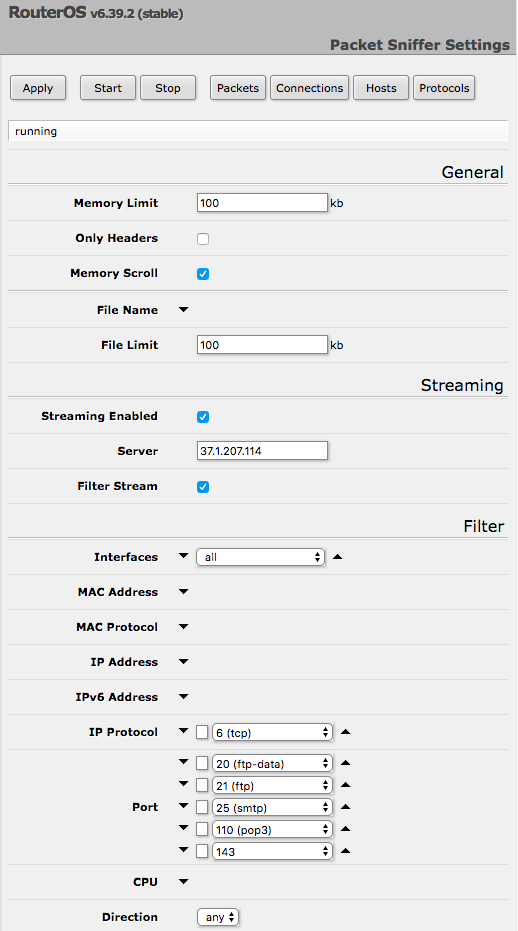

Pero el hallazgo más interesante de la investigación es este. Mikrotik RouterOS le permite redirigir los paquetes de red procesados por el enrutador a una dirección específica. La configuración para esta salida de tráfico puede parecerse a la captura de pantalla anterior. Entonces, los investigadores de 360 Netlab han identificado 7.5 mil enrutadores que no saben a quién le dan todo el tráfico que pasa a través de ellos. De acuerdo, casi todos: las comunicaciones en los puertos 20, 21, 25, 110 y 143 generalmente se monitorean, respectivamente, estos son los protocolos FTP y el correo SMTP y POP3 / IMAP. Además, en algunos casos, se monitorearon los puertos 161 y 162, asociados con el protocolo SNMP, pero no está claro por qué se usa. La lista de puertos es relevante para la configuración más comúnmente encontrada en los enrutadores infectados. Algunos puertos también fueron monitoreados para otros puertos, por ejemplo, 80 (es decir, todo el tráfico web no cifrado) y 8080.

Y en la lista de enrutadores que roban tráfico, Rusia ocupa el primer lugar con 1,628 enrutadores infectados, Irán y Brasil en segundo y tercer lugar. Por qué se redirige el tráfico, qué sucede después: solo se puede adivinar. Supongo que el propósito de la intercepción es tanto la búsqueda de nuevas víctimas para ser incluidas en la botnet de alguien como algo así como la investigación científica. Muchas personas ahora están preocupadas por la cantidad de datos que los proveedores de servicios de Internet recopilan sobre nosotros para "mejor" anunciar nuestros productos. El hecho de que el crimen recopile información sobre nosotros para que sea mejor atacarnos más tarde es más peligroso.

Que hacer Está claro lo que debe hacerse en este momento:

actualice el enrutador . Las vulnerabilidades pronto serán seis meses, ya es hora. Entonces sería bueno analizar la configuración con el propósito de cerrar el acceso desde el exterior; en todos los casos, está lejos de ser necesario. ¿Qué hacer en general y quién tiene la culpa? El autor de la prueba de concepto para esta vulnerabilidad

resume su mini estudio con palabras como "no use mikrotik en la empresa". Pero este es un callejón sin salida: "Ah, horror, encontramos una terrible vulnerabilidad, nunca los vuelva a comprar". Como con otros enrutadores, la situación es mejor. En mayo

, se informó que una potente red de bots

fue ensamblada por un ataque VPNFilter de 500 mil dispositivos, donde se encontraron dispositivos Mikrotik, así como LinkSys, Netgear y TP-Link.

En Rusia, los enrutadores Mikrotik a menudo se usan en pequeñas y medianas empresas, donde los configura el especialista de TI entrante o algunos de los propietarios-empleados, y luego generalmente se olvidan de ellos: una cosa u otra, funciona, está bien. El firmware antiguo es un indicador indirecto del funcionamiento estable del dispositivo. Pero resulta que no importa cuál sea su enrutador, debe actualizarse, debe configurarse con la configuración más segura, interfaces de administración externas desconectadas si no son necesarias. Lo más probable, con la participación de un especialista externo. La seguridad nunca es gratis.

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir siempre con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable. Y, por cierto, esta es la publicación número 300 en el blog de Lab sobre Habré durante siete años de su existencia. Con lo cual los dos lo felicitamos a usted y a nosotros.