Escriben sobre Tor en Habré con bastante frecuencia, pero la noticia de que Tor Browser cambió a Firefox Quantum y la nueva interfaz de usuario Photon se mantuvo distante. Y realmente

sucedió , lo que puede dar un nuevo impulso al desarrollo de un navegador web anónimo.

Como sabes, el navegador Tor se basa en Firefox, la parte del código del navegador. Pero la versión Tor se trata de dos lanzamientos detrás de la última versión de Firefox. Debido a este retraso, solo ahora Tor ha recibido una actualización basada en Firefox Quantum, pero después de todo, Firefox 57 se actualizó el año pasado, al final.

Tor ahora tiene un nuevo motor de representación de páginas, además de algunas actualizaciones más, incluida la API de WebExtensions. Para trabajar con complementos, se utilizan Chrome, Opera, Vivaldi, Brave y otros navegadores similares a Chromium. Una parte importante de la actualización fue la interfaz Photon UI, que simplifica el trabajo con el programa.

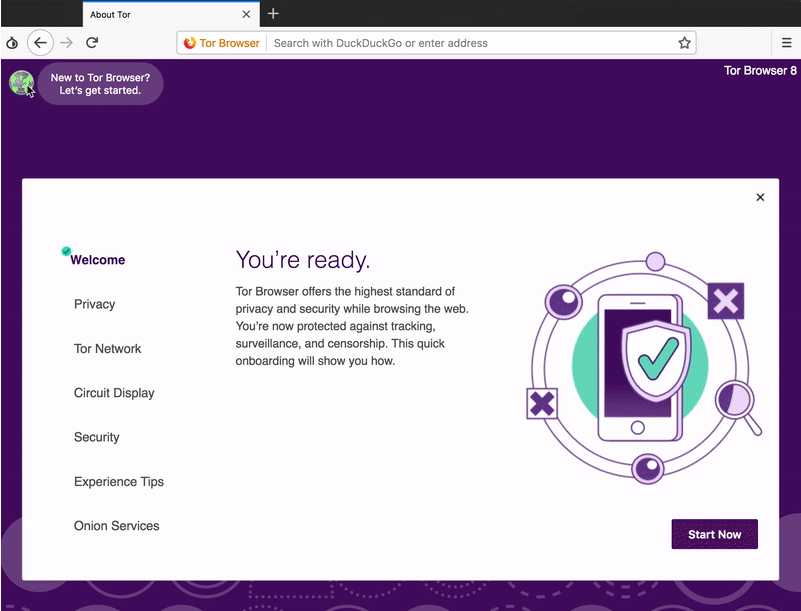

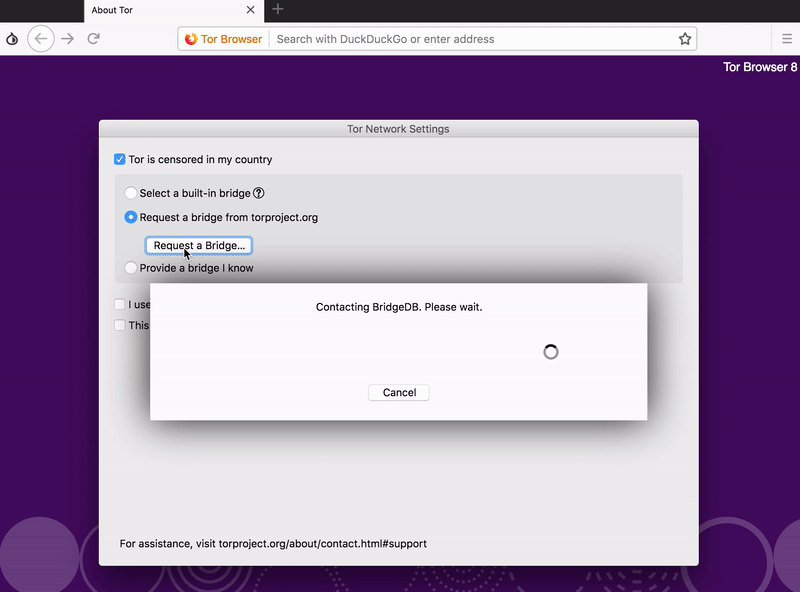

Entre otras cosas, los desarrolladores del navegador anónimo han agregado actualizaciones individuales, por ejemplo, la pantalla de inicio ha sido rediseñada radicalmente, los usuarios del navegador la ven después de instalar Tor. Según los creadores de Tor, pudieron reelaborar el mecanismo de puente de solicitud, que le permite desentrañar el captcha en Tor Launcher; no es necesario que vaya al sitio web del proyecto, ni tampoco necesita enviar un correo electrónico.

Gracias al transporte alternativo

, es posible organizar un canal de comunicación encriptado en entornos que bloquean cualquier tráfico, excepto HTTP. Para garantizar que no se puedan rastrear los movimientos de los usuarios, las API WebGL, WebGL2, WebAudio, Social, SpeechSynthesis, Touch, AudioContext, HTMLMediaElement, Mediastream, Canvas, SharedWorker, Permissions, MediaDevices.enumerateDevices y screen.orientation están completamente deshabilitadas o restringidas, y también están deshabilitadas herramientas de envío de telemetría, Pocket, Reader View, HTTP Alternative-Services, MozTCPSocket, "link rel = preconnect", libmdns modificados.

Además, se inició el inicio de las pruebas de la versión alfa de la nueva rama 8.5. Difiere de 8.0 al cambiar a herramientas; resolvió el

problema con la operación del servicio

Moat cuando se usa el transporte manso (meek-amazon, meek-azure).

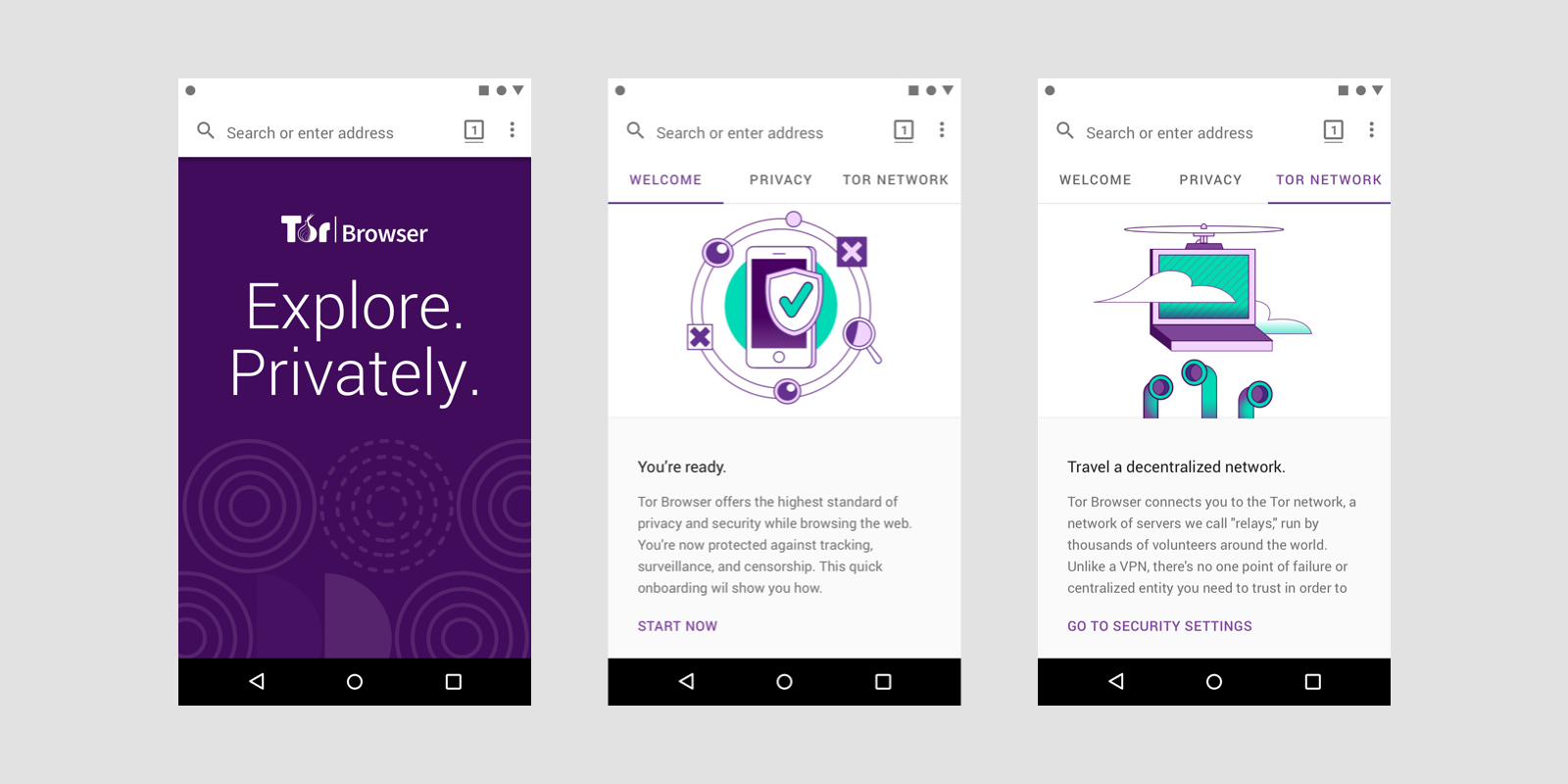

Los desarrolladores también se ocuparon de los usuarios del navegador anónimo en dispositivos móviles: se presenta una versión móvil actualizada y revisada del navegador, llamada Tor Browser para Android. La aplicación está disponible en el directorio de

Google Play Store , aunque ahora es solo una versión alfa.

Tor Browser para dispositivos móviles

Tor Browser para dispositivos móviles es bastante capaz de reemplazar el navegador Orfox, que fue desarrollado por el equipo de Guardian Project. Según los desarrolladores de la versión móvil de la versión segura del navegador, necesitan la ayuda de la comunidad para probar el programa.

Para trabajar, necesita la plataforma Android 4.1 o una versión más nueva. Además, para usar la versión de prueba, debe instalar Orbot: este es un proxy para ejecutar aplicaciones móviles a través de Tor. El equipo del navegador promete que la versión final ya no estará vinculada a Orbot. Es cierto que en el futuro cercano no debería esperarlo: aparecerá no antes de principios de 2019.

Entre el nuevo navegador móvil, vale la pena destacar lo siguiente:

- Capacidad para bloquear código para rastrear movimientos. Cualquiera de los sitios está aislado de las solicitudes cruzadas, y las cookies se eliminan inmediatamente después de que finaliza la sesión.

- Protección contra interferencias con el tráfico y monitoreo de la actividad del usuario. La interacción con la infraestructura se lleva a cabo dentro de la red Tor. Si se intercepta el tráfico entre el usuario y el proveedor, un observador externo solo puede ver que el usuario está usando este navegador, pero no podrá determinar qué sitios abre el usuario.

- Se ha implementado la protección contra la identificación de características específicas de seguimiento específicas del visitante utilizando métodos de identificación encubiertos. Todos los usuarios son "iguales entre sí" a los ojos de un observador externo.

- Se usa encriptación multinivel. Además de HTTPS, el tráfico de usuarios se cifra al menos tres veces.

- Una innovación relevante para los usuarios rusos es la posibilidad de acceso a proveedores de recursos bloqueados.