Este mayo, se celebró la conferencia Positive Hack Days 8, en la que volvimos a participar en el papel de SOC en el ya tradicional The Standoff.

Este año, los organizadores tomaron en cuenta los errores del pasado y la confrontación comenzó a tiempo. Atacantes: ¡bien hecho! Atacaron casi continuamente durante 30 horas, por lo que nuestro turno nocturno ni siquiera logró tomar una siesta.

Que a que

Hablamos sobre el evento en nuestro

artículo del año pasado, pero lo refrescamos brevemente.

La batalla tiene lugar entre los Defensores y los Atacantes. Los defensores pueden defenderse solos, o pueden usar los servicios de los centros expertos de monitoreo (SOC) y mantener la defensa "enfrentando a ambos". A los defensores también se les asigna defensa y defensa contra hackers maliciosos.

Este año, los organizadores construyeron 7 objetos que debían protegerse:

- Oficinas

- Operador de telecomunicaciones

- CHP

- Empresa petrolera

- Empresa ferroviaria

- El banco

- Dispositivos IoT

Y participaron 3 equipos SOC:

- Monitoreo prospectivo

- Angara Technologies Group

- Rostelecom

Los hackers podrían divertirse solos. De hecho, la única regla era no atacar directamente la infraestructura en la que la confrontación estaba "girando". Además, los organizadores periódicamente "jugaban" con los atacantes, desplegando servicios holey. Y al final apagaron por completo los sistemas antifraude de la ciudad.

Se desarrollaron una criptomoneda especial y mineros para piratas informáticos, que podrían implementar en objetos comprometidos. "El minero está girando, bitcoin se está confundiendo", según el acertado comentario de un miembro del equipo kazajo de Tsark.

Este año nuevamente actuamos como SOC para uno de los segmentos de oficinas. Los defensores de este segmento fueron los muchachos de Servionika, que ya nos son familiares del evento del año pasado.

Lo que defendieron

Para la defensa, utilizamos:

- ViPNet IDS para DMZ.

- ViPNet IDS para la red local.

- ViPNet HIDS (IDS de host) para monitorear servidores clave de Office.

- ViPNet Threat Intelligence Analytics System (TIAS) para análisis de registros, monitoreo y análisis.

Y, por supuesto, en nuestros sensores, utilizamos nuestras propias reglas desarrolladas, que también incluyen firmas para los últimos ataques que asustan al mundo entero.

Lo que se grabó

Durante el período de la confrontación, los analistas de SoC llevaron a cabo un monitoreo prospectivo de aproximadamente 2 millones de eventos, identificaron 30 incidentes de seguridad de la información.

La alineación de las fuerzas en el mapa de batalla fue la siguiente:

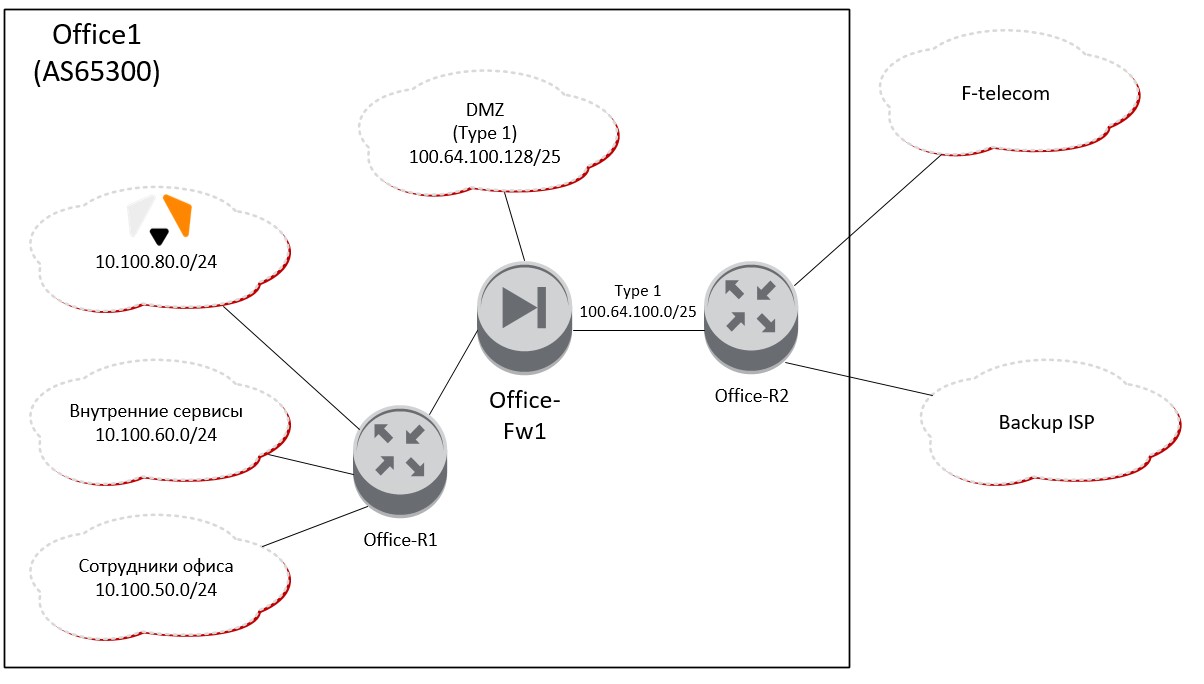

- Office-R2 es el enrutador fronterizo de la instalación de Office 1, a través del cual estaba conectado a dos proveedores de Internet, F-telecom y Backup ISP.

- Office-FW1: un firewall para el control de acceso entre segmentos de la red local y recursos externos (DMZ).

- Office-R1: se utiliza para el enrutamiento dentro del segmento de oficina.

Nuestros colegas, el equipo de Servionika, fueron responsables de apoyar las instalaciones de infraestructura de la Oficina 1. Nuestra tarea era informar cuando algo salió mal con los chicos.

Después del comienzo del juego, la mayor parte de los eventos tuvieron lugar alrededor de la zona DMZ. Los atacantes intentaron atravesar la frontera explotando vulnerabilidades web. Todo comenzó según la tradición con un escaneo. Los atacantes lanzaron los escáneres DirBuster y Acunetix y caminaron hacia las direcciones en la DMZ.

Un atacante con ip 100.110.255.127 intentó obstinadamente establecer una conexión con la base de datos MySQL de la tienda en línea en el nodo protegido 100.64.100.167. Todos los intentos de fuerza bruta fueron bloqueados con éxito por el servidor.

Después de un tiempo, tradicionalmente comenzaron a seleccionar contraseñas para SSH y RDP.

Se detectó un ataque en el host 100.64.100.183 al escanear por un atacante con la dirección 100.110.255.17 en SMB. El servidor no tenía la actualización

MS17-010 docs.microsoft.com/en-us/security-updates/SecurityBulletins/2017/ms17-010 . Lo que los defensores fueron informados de manera oportuna.

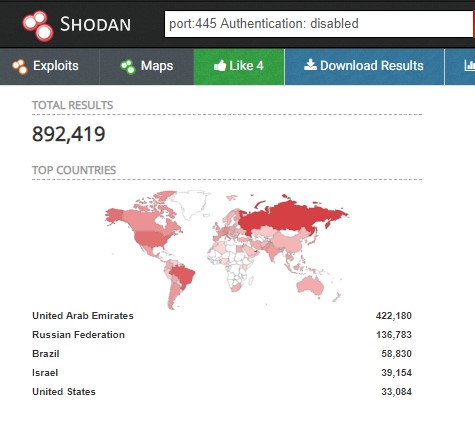

Es de destacar que la prueba de la posibilidad de explotar la vulnerabilidad en EternalBlue se ha llevado a cabo una gran cantidad de veces. Estos eventos fueron uno de los más frecuentes durante la confrontación. Pero esto no es sorprendente. A pesar del hecho de que ha pasado un año desde el momento de la infección masiva, todavía hay una gran cantidad de máquinas vulnerables a este ataque.

Además, los atacantes intentaron explotar masivamente la vulnerabilidad CVE-2014-6271 (ejecución remota de código en Bash).

Alrededor de las 16:00 del primer día, la vulnerabilidad SambaCry fue explotada con éxito en el nodo 100.64.100.167. Los defensores perdieron el acceso a este sitio hasta el día siguiente. El atacante con la dirección 100.110.255.176 después de la operación realizó una exploración perimetral usando NMAP y sacó el archivo con los datos escaneados.

La noche del nodo comprometido, se establecieron conexiones en el puerto 443 del nodo 100.100.100.202. Después de restablecer todas las sesiones, la actividad terminó. Presumiblemente, el minero del 100.64.100.167 pirateado se cargó en el nodo 100.100.100.202.

La principal herramienta de investigación es una hoja de papel y un bolígrafo.

La principal herramienta de investigación es una hoja de papel y un bolígrafo.Por la noche, los atacantes abordaron activamente el sistema de monitoreo Zabbix. Se hicieron intentos para explotar la vulnerabilidad de eternalblue, seleccionaron una contraseña para ssh e intentaron llenar el shell a través de /zabbix/zabbix.php.

En la mañana del segundo día, se registró actividad sospechosa del nodo protegido 100.100.100.202. Se estableció una conexión a IP desde una red externa 100.64.100.242 y se enviaron certificados sospechosos. Una investigación mostró que la contraseña ssh se restableció en este nodo y el minero se cargó. También robó el archivo de base de datos bd.frm. En general, el atacante "quemó" en un certificado autofirmado. Inmediatamente reaccionamos a esta máquina, miramos las sesiones y todavía hay un hacker. Cálido

Casi en paralelo con esto, se descubrió la piratería de otro nodo 100.64.100.242 (Wordpress). Tenía algunas credenciales bastante interesantes. Seleccionamos una contraseña para el inicio de sesión "Shaggy". Y resultó ... por supuesto, "Scooby".

Después de comprometerse desde este sitio, se llevó a cabo el reconocimiento del perímetro. Escaneé los puertos 20, 25 y 80. El hacker fue expulsado, el auto fue secuestrado.

Hasta hace poco, los piratas informáticos intentaron realizar ataques como inyecciones sql, brutal FTP, RDP, SSH. En general, actuaron de acuerdo con el esquema clásico.

Resumen

¡La "confrontación" tuvo éxito! Por supuesto, esta vez no pudimos "salir secos del agua". Los atacantes lograron romper parcialmente la defensa de la oficina. Sin embargo, este evento trajo una experiencia invaluable. La información obtenida ayudará a comprender mejor los vectores de ataque modernos y tomar medidas para contrarrestarlos en la práctica.