Autor del artículo: Bruce Schneier es un criptógrafo, escritor y especialista en seguridad informática estadounidense. Autor de varios libros sobre seguridad, criptografía y seguridad de la información. Fundador de la compañía criptográfica Counterpane Internet Security, Inc., miembro de la junta directiva de la Asociación Internacional de Investigación Criptológica y miembro de la junta asesora del Centro de Información Electrónica de Privacidad.

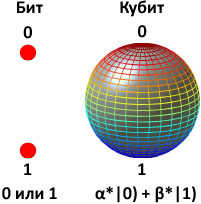

La computación cuántica es una nueva forma de hacer cálculos que permitirán a la humanidad realizar cálculos que son simplemente imposibles de usar con las computadoras modernas. La capacidad de buscar rápidamente romperá algunos de los algoritmos de cifrado modernos. Y la factorización fácil de grandes números romperá el criptosistema RSA con cualquier longitud de clave.

Es por eso que los criptógrafos ahora están desarrollando y analizando intensamente algoritmos de clave pública "cuánticamente estables". En la actualidad, la computación cuántica aún no está lista para una evaluación normal: qué es seguro y qué no. Pero si suponemos que los extraterrestres han desarrollado la tecnología en su totalidad, entonces la computación cuántica no es el fin del mundo para la criptografía. Para la criptografía simétrica, la estabilidad cuántica es elemental, y ahora estamos buscando algoritmos de cifrado de clave pública resistentes a la cuántica. Si la criptografía de clave pública resulta ser una anomalía temporal que existe debido a lagunas en nuestro conocimiento matemático y habilidades computacionales, aún sobreviviremos. Y si alguna tecnología alienígena inconcebible rompe toda la criptografía, seguiremos ocultos según la teoría de la información, aunque con una pérdida significativa de capacidades.

De hecho, la criptografía se basa en un giro matemático de que algunas cosas son más fáciles de hacer que cancelar. Qué fácil es romper un plato que pegarlo, también es mucho más fácil multiplicar dos números primos que descomponer el resultado. Asimetrías de este tipo (funciones unidireccionales y funciones unidireccionales con una entrada secreta) subyacen a toda la criptografía.

Para cifrar un mensaje, lo combinamos con una clave para formar un texto cifrado. Sin una clave, revertir el proceso es más difícil. No solo un poco más difícil, sino astronómicamente más difícil. Los algoritmos de cifrado modernos son tan rápidos que cifrarán todo su disco duro sin ralentizaciones, y la ruptura del cifrado continuará hasta la muerte térmica del Universo.

Con la criptografía simétrica utilizada para cifrar mensajes, archivos y discos, este desequilibrio es exponencial y aumenta a medida que crecen las claves. Agregar un bit clave aumenta la complejidad del cifrado en menos de un porcentaje (en términos generales), pero duplica la complejidad del pirateo. Por lo tanto, una clave de 256 bits parece solo el doble de complicada que una de 128 bits, pero (con nuestro conocimiento actual de las matemáticas) es 340,282,366,920,438,463,463,374,607,431,768,211,456,400 veces más difícil de romper.

El cifrado de clave pública (utilizado principalmente para el intercambio de claves) y las firmas digitales son más complejas. Dado que se basan en problemas matemáticos complejos, como la factorización, hay más trucos diferentes para revertirlos. Por lo tanto, aquí verá claves con una longitud de 2048 bits para RSA y 384 bits para algoritmos basados en curvas elípticas. Pero, de nuevo, piratear cifrados con estas claves va más allá de las capacidades actuales de la humanidad.

El comportamiento de las funciones unidireccionales se basa en nuestro conocimiento matemático. Cuando escuchas sobre un criptograma que rompe un algoritmo, significa que ha encontrado un nuevo truco que simplifica la inversión. Los criptógrafos siempre encuentran nuevos trucos, por lo que tendemos a usar claves más tiempo del estrictamente necesario. Esto es cierto tanto para los algoritmos simétricos como para los algoritmos de clave pública: estamos tratando de garantizar su confiabilidad en el futuro.

Las computadoras cuánticas prometen cambiar mucho de esto. Por su naturaleza, se adaptan bien a los cálculos necesarios para revertir estas funciones unidireccionales. Para la criptografía simétrica, esto no es tan malo.

El algoritmo de Grover muestra que una computadora cuántica acelera los ataques tanto que la longitud efectiva de la clave se reduce a la mitad. Es decir, una clave de 256 bits es tan compleja para una computadora cuántica como una clave de 128 bits para una computadora normal: ambas están seguras en el futuro previsible.

Para la criptografía de clave pública, los resultados son peores.

El algoritmo de Shore rompe fácilmente todos los algoritmos de clave pública populares basados en factorización y logaritmos discretos. Duplicar la longitud de la clave aumenta la complejidad de romper en ocho veces. Esto no es suficiente para el desarrollo sostenible.

Hay muchas reservas sobre los dos últimos párrafos, el principal es que las computadoras cuánticas capaces de hacer algo como esto no existen actualmente, y nadie sabe cuándo podemos construir uno, y si podemos. Tampoco sabemos qué dificultades prácticas surgirán cuando intentemos implementar los algoritmos de Grover o Shore en cualquier otra cosa que no sean llaves del tamaño de un juguete (el mecanismo de corrección de errores en una computadora cuántica puede convertirse fácilmente en un problema insuperable). Por otro lado, no sabemos qué otros métodos se descubrirán tan pronto como las personas comiencen a trabajar con computadoras cuánticas reales. Apuesto a que superaremos los problemas de ingeniería y que habrá muchos logros y nuevos métodos, pero llevará tiempo inventarlos. Del mismo modo que nos llevó décadas diseñar supercomputadoras de mano, nos llevó décadas resolver todos los problemas de ingeniería necesarios para crear computadoras cuánticas lo suficientemente potentes.

A corto plazo, los criptógrafos hacen esfuerzos significativos para desarrollar y analizar algoritmos robustos cuánticos. Probablemente permanecerán seguros durante décadas. El proceso probablemente irá lentamente, porque un buen criptoanálisis lleva tiempo. Afortunadamente, tenemos tiempo. La computación cuántica real en la práctica parece estar siempre "dentro de diez años". En otras palabras, nadie tiene la más mínima idea.

Pero siempre existe la posibilidad de que los algoritmos descifren alienígenas con las mejores tecnologías cuánticas. Me preocupa menos la criptografía simétrica, donde el algoritmo de Grover es esencialmente el límite máximo de la computación cuántica. Pero los algoritmos de clave pública basados en la teoría de números parecen más frágiles. Es posible que las computadoras cuánticas algún día las rompan todas, incluso aquellas que ahora se consideran cuánticamente estables.

Si esto sucede, permaneceremos en un mundo sin criptografía de clave pública. Esto será un gran golpe de seguridad y romperá muchos sistemas, pero podremos adaptarnos. En la década de 1980, Kerberos era un sistema de autenticación y cifrado completamente simétrico. Y ahora, el estándar celular GSM realiza la autenticación y la distribución de claves, a gran escala, solo con criptografía simétrica. Sí, estos sistemas tienen puntos centralizados de confianza y falla, pero se pueden desarrollar otros sistemas que utilizan tanto la separación secreta como el intercambio secreto para minimizar este riesgo. (Imagine que un par de participantes en la comunicación recibe una parte de una clave de sesión de cada uno de los cinco servidores de claves diferentes). La ubicuidad de las comunicaciones facilita la situación. Podemos usar protocolos fuera de banda: por ejemplo, su teléfono ayudará a generar una clave para la computadora. Para mayor seguridad, puede usar el registro personal: es posible en la tienda donde compra un teléfono inteligente o registra un servicio de Internet. El desarrollo de hardware también ayudará a proteger las claves en este mundo. No estoy tratando de inventar nada, solo digo que hay muchas posibilidades. Sabemos que la criptografía se basa en la confianza, y tenemos muchos más métodos de administración de confianza que en los primeros años de Internet. Algunas tecnologías importantes, como el secreto directo, se volverán mucho más complicadas, pero si bien la criptografía simétrica funciona, conservaremos la protección.

Este es un futuro extraño. Quizás toda la idea de la criptografía en la teoría de números, como los sistemas modernos de clave pública, es un fenómeno temporal que existe debido a lagunas en el modelo computacional. Ahora que el modelo se ha expandido para incluir la computación cuántica, podemos estar donde estábamos a fines de los años setenta y principios de los ochenta: criptografía simétrica, criptografía basada en códigos, firmas de Merkle. Será divertido e irónico.

Sí, sé que la distribución de claves cuánticas es un reemplazo potencial para la criptografía de claves públicas. Pero seamos honestos: ¿alguien realmente cree que un sistema que requiere equipos y cables de comunicaciones especializados se utilizará para algo más que aplicaciones de nicho? El futuro está en los dispositivos informáticos móviles y siempre activos. Todos los sistemas de seguridad para ellos serán solo software.

Hay otro escenario para el futuro, sin mencionar las computadoras cuánticas. Las funciones unidireccionales se basan en varias teorías matemáticas que aún no se han probado. Este es uno de los problemas abiertos en informática. Del mismo modo que un criptógrafo inteligente puede encontrar un nuevo truco que facilite la piratería de un cierto algoritmo, podemos imaginar extraterrestres con suficiente teoría matemática para romper todos los algoritmos de cifrado. Para nosotros hoy es simplemente ridículo. La criptografía de clave pública es una teoría numérica que es potencialmente vulnerable a los extraterrestres matemáticamente más alfabetizados. La criptografía simétrica es tan no linealmente compleja, y la longitud de la clave se incrementa tan fácilmente que es difícil imaginar el futuro. Imagine una variante AES con un bloque de 512 bits y un tamaño de clave, y un cifrado de 128 rondas. A menos que se te ocurra una matemática fundamentalmente nueva, dicha encriptación estará segura hasta que las computadoras hagan algo diferente a la materia, en alguna otra dimensión.

Pero si sucede lo inimaginable, la criptografía permanecerá, basada únicamente en la teoría de la información: cuadernos desechables y sus variantes. Esto será un gran golpe para la seguridad. Las computadoras portátiles desechables pueden ser teóricamente seguras, pero en términos prácticos no son adecuadas para nada que no sean aplicaciones de nicho especializadas. Hoy en día, solo los psicópatas están tratando de construir sistemas de uso común sobre la base de blocs de notas únicos, y los criptógrafos se ríen de ellos porque reemplazan los problemas de desarrollar algoritmos (fáciles) con los problemas de administración de claves y los problemas de seguridad física (que es mucho, mucho más complicado). Quizás en nuestro fantástico futuro, cubierto por extraterrestres, solo tengamos esa salida.

Contra estos extraterrestres divinos, la criptografía seguirá siendo la única tecnología en la que podemos estar seguros. Las bombas nucleares pueden no explotar y los combatientes pueden caer del cielo, pero aún podemos comunicarnos de manera segura usando cuadernos desechables. Hay cierto optimismo en esto.