Zero Day Initiative Lucas Leong (Trend Micro), un participante del proyecto, reveló detalles sobre una vulnerabilidad crítica en Windows que podría permitir la ejecución remota de código arbitrario en el contexto del proceso actual. La explotación exitosa del problema requerirá la participación de un usuario que debe abrir un archivo malicioso o seguir el enlace.

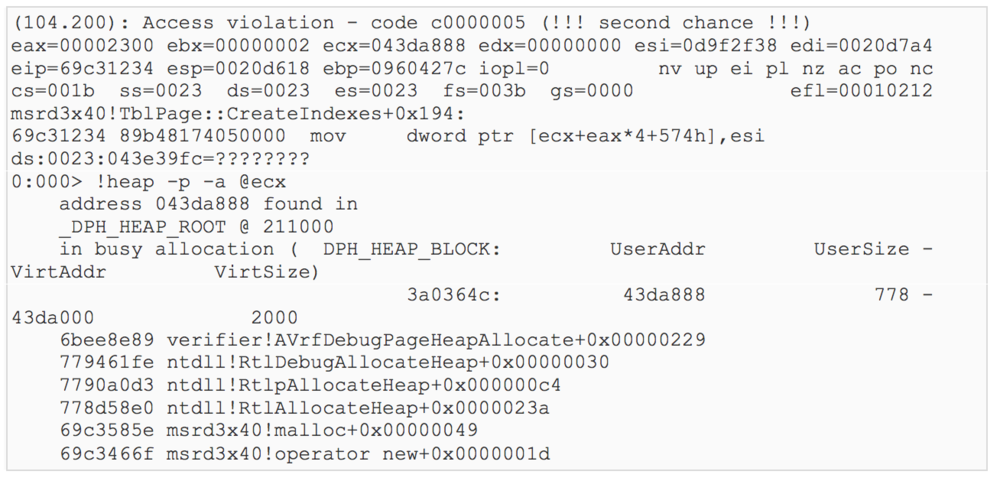

La vulnerabilidad se detectó en el motor de base de datos JET de Microsoft y representa la capacidad de escribir fuera del búfer de escritura OOB fuera de los límites y aparece cuando se abre la fuente de datos JET (Joint Engine Technology) a través de la interfaz OLE DB.

OLE DB (vinculación e incrustación de objetos, base de datos, OLEDB): un conjunto de interfaces COM que permiten a las aplicaciones trabajar de manera unificada con datos de diferentes fuentes y almacenes de información.

Para causar esta vulnerabilidad, el usuario deberá abrir un archivo especialmente diseñado que contenga datos almacenados en el formato de base de datos Microsoft JET Database Engine. Varias aplicaciones usan este formato de base de datos. La explotación de esta vulnerabilidad podría permitir que el código se ejecute en el nivel de proceso actual.

En github publicó

PoC de esta vulnerabilidad, que afecta a toda la línea de sistemas operativos modernos de Microsoft: Windows 7, Windows 8.1, Windows 10 y Windows Server Edition 2008 a 2016.

Un hecho interesante es que los detalles de la vulnerabilidad se proporcionaron a Microsoft el 8 de mayo, el 14 de mayo, Microsoft confirmó la presencia de un error. Según la política de ZDI, después de una espera de 120 días (4 meses), publicaron la vulnerabilidad. Microsoft está preparando actualmente una revisión, que se espera que se incluya en las actualizaciones programadas para octubre.

Los atacantes pueden explotar con éxito esta vulnerabilidad en ataques de phishing, la implementación de vectores APT y ataques de abrevaderos. Se recomienda que use políticas de archivos confiables hasta que se lance el parche.