Hola, mi nombre es Adrian Cranshaw. Soy cofundador de Derbycon, fundador de Irongeek.com, estoy interesado en la seguridad de la información y trabajo como consultor senior de seguridad en Trusted Sec. Te diré cómo la gente publica sus documentos originales en Darknet y cómo los hace fáciles de atrapar debido a esto.

Estas son historias bien conocidas sobre personas que usaron TOR u otros anonimizadores y fueron atrapados principalmente por el descuido de las reglas de OPSEC.

La historia que asigné al número 0 son las bombas, como si estuvieran plantadas en la Universidad de Harvard el año pasado. Un tipo envió un correo electrónico a varios departamentos de la dirección de la universidad, incluido el servicio de seguridad y el periódico estudiantil, indicando la ubicación de las bombas: centro de ciencias, Sever Hall, Emerson Hall, Thayler Hall. Escribió que actúan rápidamente porque las bombas explotarán pronto. Se publicó un mensaje sobre esto en los medios el 16 de diciembre de 2013.

Entonces, ¿quién era este chico? Utilizó el servicio de correo "partidista" para enviar correos electrónicos de Guerilla Mail una vez y envió su carta a través de TOR.

Pero no tuvo en cuenta que Guerilla Mail pone la dirección IP original del remitente en el encabezado del mensaje. Por ejemplo, si envía una carta desde su hogar, indicará la dirección IP de la computadora de su hogar. La diapositiva muestra un ejemplo donde utilicé mi buzón en irongeek.com para mostrar cómo funciona esto. Este tipo pensó en el anonimato y usó TOR, por lo que la dirección IP del servidor TOR se indicó en su carta. Sin embargo, no tuvo en cuenta que todos los nodos TOR, con la excepción de los "puentes", son conocidos y están en el dominio público; están enumerados, por ejemplo, en este sitio

torstatus.blutmagie.de , y es fácil determinar si una computadora en particular pertenece a la red TOR o no Si no utiliza el "puente", es muy fácil rastrear quién y dónde se unió a la LAN de Harvard y utilizó TOR en el momento en que se envió el mensaje de amenaza.

Si este tipo usara el "puente" o enviara su carta desde un café u otro lugar público, sería difícil de rastrear. Pero utilizó la red de la universidad, conectándose desde un dormitorio de estudiantes. Por lo tanto, pudieron encontrar a este chico de 20 años llamado Eldo Kim, quien, como resultó, quería cancelar los exámenes de esta manera.

Al mismo tiempo, 10 estudiantes usaron la red TOR al mismo tiempo, y cuando el FBI comenzó a interrogarlos a todos, encontró suficiente evidencia contra Kim y tuvo que admitir lo que había hecho.

Las siguientes lecciones se pueden aprender de este caso:

- No sea el único que use TOR en una red controlada en un momento dado;

- usa el "puente";

- no confieses nada;

- Los ataques de correlación son una conclusión inevitable.

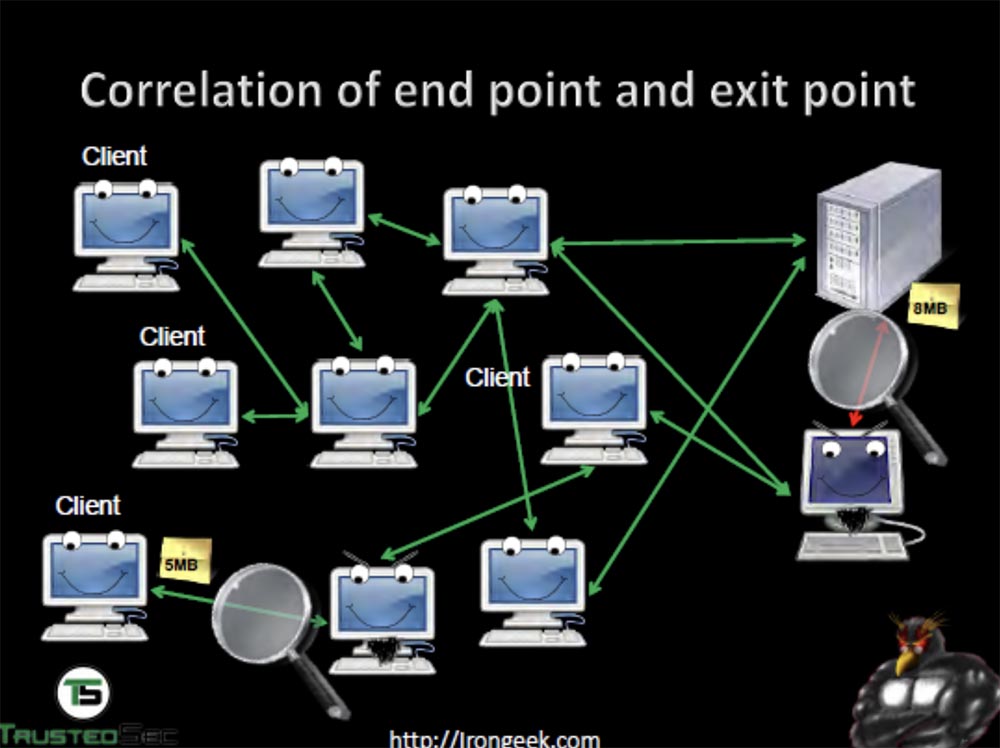

En un segundo hablaré un poco más sobre los ataques de correlación. Primero, considere una correlación que compara un punto final con un punto de salida de tráfico. El punto de tal ataque es que monitorea el tráfico y ve lo que sucede en la red. Por supuesto, todo está encriptado aquí, pero si observa la solicitud de 5 MB enviada desde la computadora del cliente al servidor, puede ver cosas interesantes. Esta computadora con una pantalla púrpura debajo del servidor es un observador que "olfatea" el tráfico de la red.

Él ve que una solicitud de 5 MB llega al servidor, y una respuesta de 8 MB ya regresa, porque se ha vuelto robusta debido a las claves de cifrado. Luego puede comparar el tiempo durante el cual la solicitud se envió y recibió una respuesta, e identificar la computadora desde la cual se envió la solicitud.

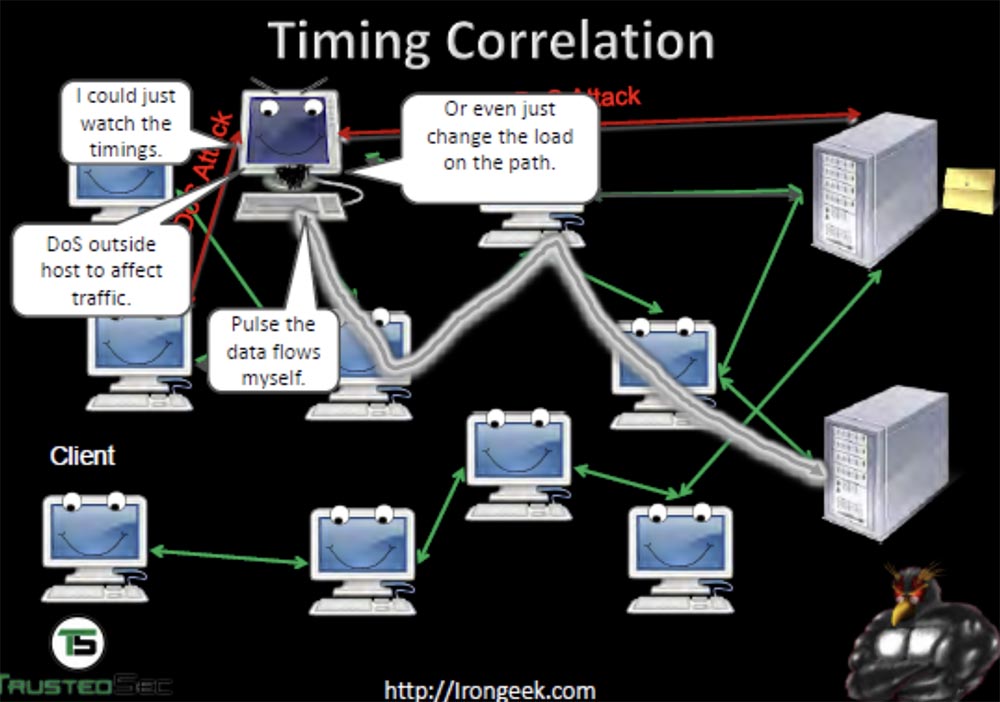

Puede usar la correlación de tiempo para rastrear la ruta del tráfico entre las computadoras en la red. En este caso, se usa un ataque DDoS para cambiar la carga a lo largo de la ruta del tráfico, lo que le permite rastrear la ruta entre las computadoras en la red.

También puede generar su propio tráfico para crear su propio "patrón" de su paso y así "hacer sonar" las computadoras de la red a través de las cuales pasa. Para que pueda averiguar quién está hablando con quién y a través de qué servidores: primero, con un ataque DDoS, "desactivamos" un servidor, observamos qué máquinas volaron desde la red, luego "desactivaron" otro y así sucesivamente. La NSA utilizó un proyecto llamado Maloney que utilizó esta técnica de monitoreo de red TOR.

También puede monitorear la actividad del servidor DNS y ver si hay una fuga. Si no uso un proxy para DNS, y por defecto lo es, puedo enviar una solicitud al servidor DNS. No puede ver de dónde viene mi tráfico y dónde, pero puede ver qué sitios visito y determinar la dirección IP del nodo TOR.

A continuación, considere el caso número 1: LulzSec, una rama del grupo de hackers anónimos, el caso de Héctor Xavier Monsegyur o Sabu. Usualmente usaba TOR para conectarse a un chat IRC, pero era demasiado flojo para iniciar TOR una vez, usaba una red abierta y caía en los federales, después de lo cual se vio obligado a trabajar con ellos durante 9 meses. Héctor usó el IRC para comunicarse con Jeremy Hammond, y este hecho se usó para arrestar a Hammond en 2012.

Si usa este chat, use siempre el anonimato, porque la persona propietaria del servidor IRC puede obtener fácilmente su dirección IP y descubrir quién es usted. Uno de los miembros del movimiento anónimo en el Reino Unido que poseía dicho servidor se enojó con sus amigos y comenzó a "volcar" sus direcciones IP en el dominio público.

Hammond, usando el apodo sub-g, usó TOR, por lo que sus mensajes no pudieron ser descifrados. Pero la dirección MAC de su computadora se registró en esta red, y el FBI correlacionó el tiempo de su conversación con Sabu en IRC. Descubrieron que sub-g y Hammond estaban en línea al mismo tiempo que Jeremy estaba en casa en ese momento y su computadora estaba conectada a esta red. Recopilaron suficiente evidencia de dónde obtuvo acceso Hammond, también recibieron mensajes de chat de IRC que Sab les envió, y así sucesivamente. Puede encontrar información más detallada en este

enlace .

De este caso podemos sacar las siguientes conclusiones:

- use la red TOR constantemente, no de vez en cuando. El hecho es que su navegador almacena cookies, y si estaba en un sitio y luego regresó a él abiertamente sin usar TOR, el navegador nuevamente le enviará sus cookies. Para que puedan ser interceptados fácilmente y descubrir quién es usted. TOR también es bueno para no almacenar cookies y borrar toda la historia cuando la apagas;

- no le dé información personal a nadie, porque si comparte una gran cantidad de datos con alguien que podría ser arrestado, también podrían arrestarlo;

- como dije, recuerda que los ataques de correlación son un prefijo.

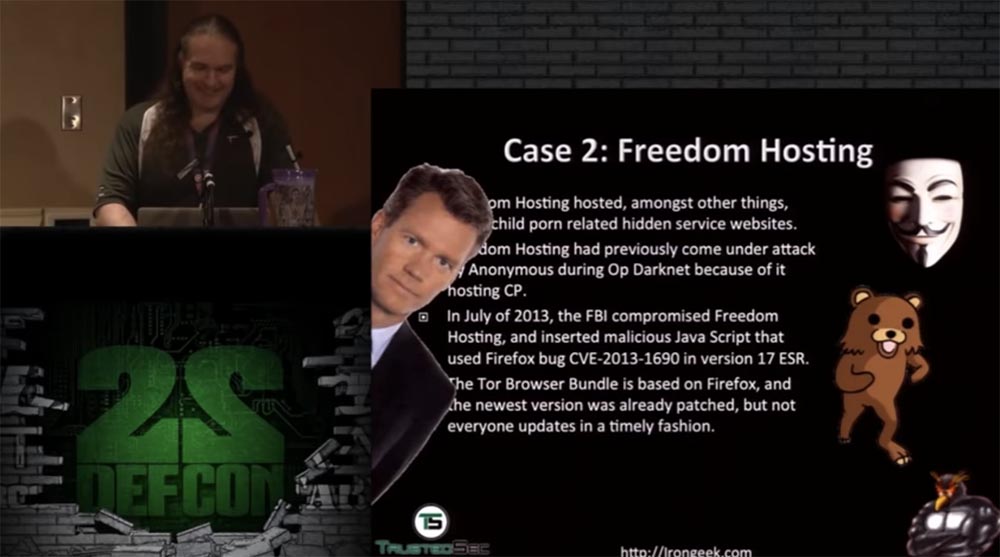

A continuación, considere el Caso # 2: Freedom Hosting brindó servicios de correo a los clientes dentro de la red TOR, es decir, les permitió crear sus propios buzones dentro de la red anónima. Ellos, en particular, se utilizaron para distribuir pornografía infantil, aunque sirvieron principalmente para intercambiar cartas entre usuarios. Es por pornografía infantil que Anonymous atacó este alojamiento en 2011 durante la operación para "limpiar" Darknet.

En particular, el sitio web de Lolita City, alojado en Freedom Hosting, fue objeto de un ataque DDoS, como resultado de lo cual los hackers anónimos pudieron publicar una lista pública de sus usuarios. En julio de 2013, el FBI comprometió varios buzones de Freedom Hosting e inyectó un código JavaScript malicioso que explotó la vulnerabilidad Firefox CVE-2013-1690 de la versión 17 del navegador ESR. Como saben, el paquete de software TOR está basado en Firefox. Sus desarrolladores lanzaron un parche que elimina la vulnerabilidad, pero muchos usuarios de Tor, como de costumbre, no actualizaron la versión a tiempo del navegador de cebolla a tiempo.

Esta vulnerabilidad permitió al FBI obtener el control del correo de Freedom Hosting mediante la implementación de un exploit llamado Magneto. Es un pequeño ejecutable de Windows. Magneto busca el nombre de host de Windows de la víctima y la dirección MAC de su computadora y envía la información al servidor del FBI en Virginia, exponiendo la dirección IP real de la víctima. El script devuelve datos con una solicitud HTTP estándar fuera de la red TOR. Los detalles se pueden leer

en el enlace .

Este proyecto es similar al proyecto llamado Egotistical Giraffe, una herramienta que el FBI usó contra los usuarios de TOR a través de un software vulnerable en sus computadoras. El spam mágico utilizado por los federales también incluye Magic Lantern, FOXACID y CIPAV, un verificador de protocolo de Internet y direcciones de computadora.

Como resultado, el FBI logró destruir Freedom Hosting al arrestar a Eric Wohen Márquez, un ciudadano de Irlanda y Estados Unidos de 28 años, por distribuir pornografía infantil. Pudo conectarse al servidor Freedom Hosting gracias a los documentos de pago. Compró algo, y la información de compra con referencia a su dirección IP real permaneció en su buzón de Freedom Hosting. Cuando fue arrestado por servicios especiales, se apresuró a apagar su computadora portátil para que al volver a cargar el sistema de cifrado en el disco duro se activara, pero no tuvo éxito.

Las siguientes lecciones se pueden aprender de este caso:

- Nunca se contacte con el hosting relacionado con el Capitán Picard o Julian Bashir. Si está familiarizado con la cultura 4chan, entonces sabe lo que significan estos 2 apodos: el primer CP abreviado, o "porno infantil" (porno infantil), y el segundo - JB, o "seductora" (jailbait),

actualizar, actualizar y actualizar nuevamente. Si todas estas personas instalaran el parche con los "parches" de la vulnerabilidad de Firefox a tiempo, el FBI no habría podido implementar el exploit Magneto en TOR. Ahora, si está utilizando una versión desactualizada de Thor, aparece una línea en la parte superior con una invitación para actualizarla; - No permita que se rastree por sus "pagos", no use el correo para almacenar documentos de pago que contengan su información personal;

- Deje su computadora portátil encriptada cuando no esté en uso.

Haga que el servidor oculto se ponga en contacto con usted para determinar su dirección IP real y averiguar si es susceptible a vulnerabilidades por varios ataques, por ejemplo, desbordamientos de búfer, etc.

Esto es necesario para no equivocarse y no caer bajo la supervisión de los federales contactando a dicho servidor dentro de la red TOR.

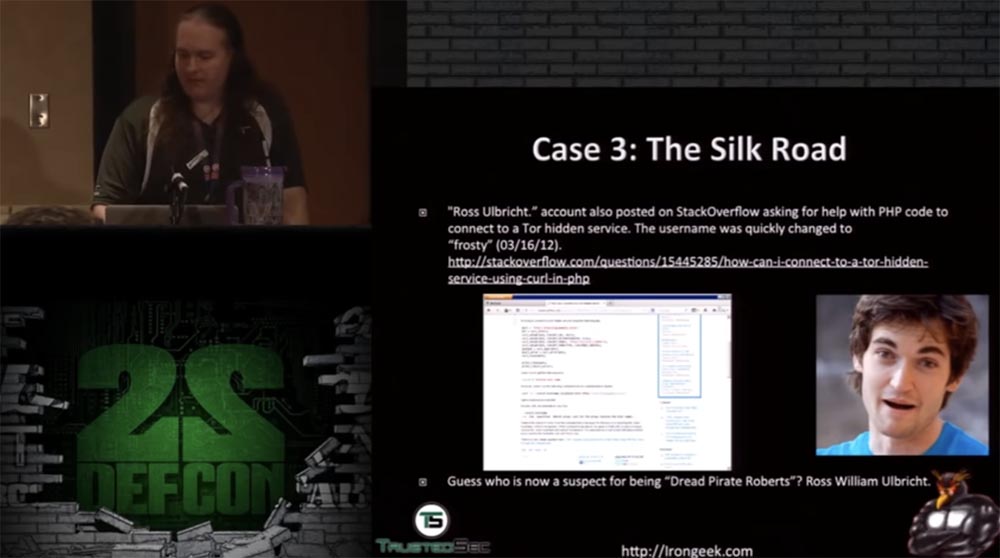

El caso No. 3 se refiere a la conocida Ruta de la Seda, o la Ruta de la Seda. Este mercado Darknet fue dirigido por un tipo con el seudónimo Dread Pirate Roberts, o The Horrible Pirate Roberts. Esta era una plataforma electrónica para compradores y vendedores, que comerciaba, digamos, no con bienes legales. El archivo de la demanda de la Ruta de la Seda al 23 de septiembre de 2013 muestra que se encontraron en la red TOR alrededor de 13,000 listas de productos en sitios web relacionados con consultas como marihuana, éxtasis, intoxicantes y opioides. "," Precursores "," psicodélicos "y similares de las sustancias narcóticas. En resumen, era el sueño de Charlie Sheen.

También en el sitio web de TOR, se encontraron 159 sitios que brindan servicios para hackear cuentas de varias redes a pedido del cliente, incluidos Facebook y Twitter, para que el cliente tenga la oportunidad de administrar y cambiar libremente la información personal del propietario de la cuenta. También hubo 22 manuales de capacitación sobre piratería de cajeros automáticos, así como contactos de proveedores de servicios ilegales como "cuentas bancarias anónimas", "cuentas de moneda falsa CAD / GBP / EUR / USD", "venta de armas de fuego y municiones", "robado tarjeta bancaria e información de la cuenta de PayPal "e incluso" asesinos a sueldo en más de 10 países ". Las únicas cosas que no se ofrecieron a la venta o que no se encontraron en la red fueron diplomas falsos, certificados, recetas médicas y dinero falso. Aparentemente, el propietario del sitio tuvo problemas con esto.

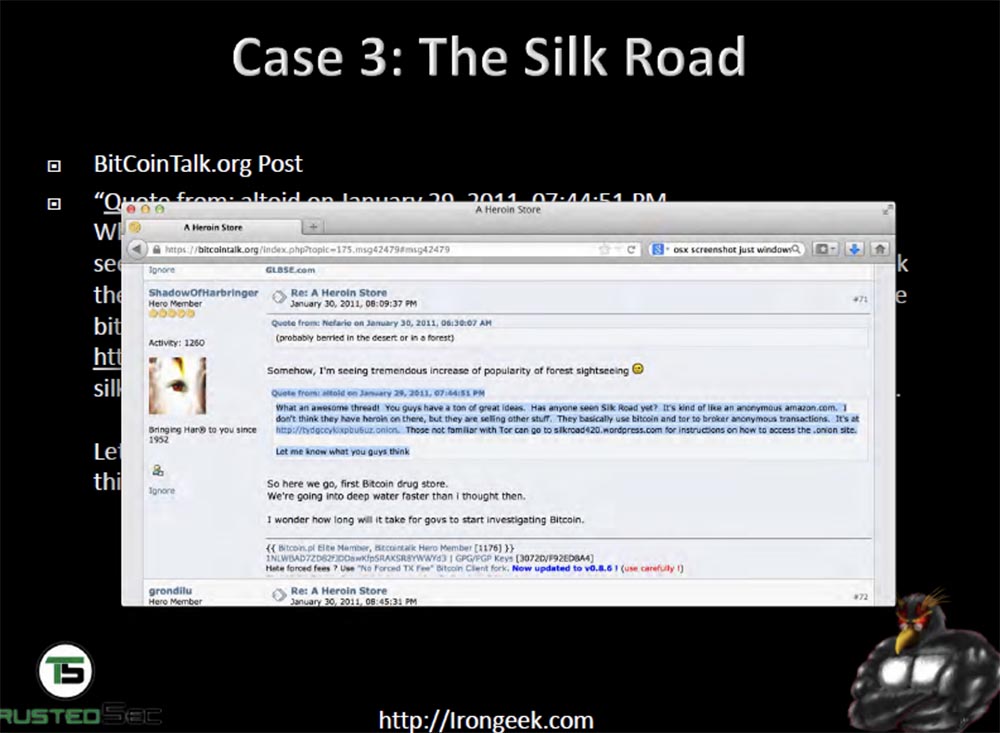

Después de que el volumen de transacciones alcanzó los $ 1.2 mil millones, el FBI se interesó en la Ruta de la Seda. En primer lugar, comenzaron a verificar los primeros enlaces a Silk Road en Internet público, mediante consultas en el motor de búsqueda de Google, cambiando los intervalos de tiempo. Encontraron el primer enlace a este recurso en un pequeño sitio de adictos a Shroomery, donde un tipo con el apodo Altoid publicó un enlace a la página de Silk Road en la red TOR.

Básicamente, anunció este sitio, diciendo que en el sitio web de Silk Road puede comprar cualquier cosa de forma anónima. Esta publicación fue publicada el 27/01/2011.

Luego, alguien abrió el tema "Tienda de heroína" en bitcointalk.org, y un usuario con el apodo ShadowOfHarbringer escribió que Silk Road no puede vender heroína, pero este es el primer mercado donde puede comprar anónimamente todas las otras drogas para bitcoins. También sonaba como un anuncio de este recurso, y este usuario finalizó su publicación con la frase: "chicos, ¡háganme saber lo que piensan al respecto!", Haciendo alusión a los comentarios.

Por lo tanto, los federales establecieron que la Ruta de la Seda realmente existe y funciona. Más tarde, en octubre del mismo año, un personaje familiar del sitio web de Shroomery bajo el apodo altoid apareció en el mismo sitio bitcointalk.org, quien abrió el tema "Estoy buscando un especialista en TI profesional para abrir una startup de bitcoin", donde escribió que las partes interesadas pueden contactarlo en la dirección de correo electrónico especificada. ¿Y sabes lo que hizo? Escribió la dirección de su buzón, registrada con su nombre real y apellido: Ross Ulbricht, rossulbricht@gmail.com. Esto se llama el fracaso completo del principio OPSEC.

Por lo tanto, el FBI no fue difícil establecer una conexión entre el altoid, la primera mención de la Ruta de la Seda y los bitcoins. El correo electrónico altoid era el mismo que Ross. El perfil de Ulbricht en Google+ mostró que está interesado en el Instituto Libertario de Ludwig von Mises, "el centro mundial de la Escuela de Economía de Austria".

Descubrieron además que la firma del Dread Pirate Roberts en los foros de Silk Road contenía un enlace con el Instituto Moses, y la economía austriaca tuvo una gran influencia en la filosofía de Silk Road. Además, se realizó una grabación en StackOverflow desde la cuenta de Ross Ulbricht con una solicitud para ayudarlo a escribir código PHP para comunicarse con los servicios ocultos de TOR.

Es cierto que esta cuenta fue reemplazada rápidamente por "frosty", pero el primer nombre de usuario correspondía a su nombre real y apellido. La combinación de estas pruebas permitió al FBI obtener una orden de arresto contra Ulbricht y no dejó dudas de que Ross William Ulbricht y Dread Pirate Roberts son la misma persona.

Probablemente no habría ocultado mi verdadero rostro si hubiera ganado $ 1.2 mil millones. Los federales también descubrieron que alguien se estaba conectando al servidor host de Silk Road desde un cibercafé ubicado al lado del apartamento de Ross en San Francisco. Las cartas dirigidas al pirata Roberts indicaban que vivía en la zona horaria del Pacífico.

La dirección IP del servidor de la Ruta de la Seda se conectó a la red VPN a través de la dirección IP que pertenece al cibercafé en Laguna Street en San Francisco, y a partir de ahí, el 3 de junio de 2013, Ross entró en su buzón de correo de Gmail.

En un mensaje privado a Pirate Robots, uno de los usuarios escribió que descubrió una fuga de información del sitio a través de una dirección IP externa perteneciente a la VPN. Luego, el FBI de alguna manera logró capturar y copiar las imágenes del disco duro de uno de los servidores de Silk Road. Supuestamente le pagaron al hacker Nicholas Weaver para que piratee Silk Road y lo conecte a un servidor externo que Tor no utilizó para averiguar la dirección IP real del servidor de Silk Road.

El 10 de julio de 2013, la Aduana de EE. UU. Interceptó 9 tarjetas de identidad con diferentes nombres, pero todos estos documentos tenían una fotografía de Ross Ulbricht. El servicio de seguridad interrogó a Ross, sin embargo, negó haber ordenado la producción de estos certificados y se negó a hacer ningún comentario sobre este asunto. Fue muy razonable de su parte. Pero luego hizo algo estúpido, diciendo que hipotéticamente cualquiera podía ir a un sitio llamado Silk Road o TOR y comprar drogas o documentos falsos allí. ¿Por qué necesitaba hablar de esto en absoluto si, como ciudadano respetable, no debería haber sabido nada al respecto?

Sin embargo, la correspondencia privada reveló que Dread Pirate Roberts estaba interesado en comprar identificaciones falsas.

A continuación, uno de los servidores de Silk Road utilizó SSH y claves privadas, que contenían la entrada frosty @ frosty. Este servidor utilizó el mismo código que una vez estuvo alojado en StackOverflow. Finalmente, el 1 de octubre, el FBI arrestó a Ulbricht en la biblioteca pública justo después de que ingresó la contraseña en su computadora portátil. Se encontró mucha evidencia incriminatoria en la computadora portátil.

Se puede encontrar más información sobre este caso en el artículo de Nate Anderson y en los documentos que el agente Christopher Tarbell presentó ante el tribunal. Están ubicados en los enlaces (

uno y

dos ).

Las siguientes lecciones se pueden aprender de este caso:

- use una identificación separada de su persona en la red, nunca use nombres genuinos, use diferentes nombres de usuario e ingrese a la red desde diferentes lugares,

inventa una leyenda coherente en la que no haya contradicciones a las que puedas aferrarte. No use viejos apodos, como lo hizo Ross con el nombre "Josh", por el cual sus compañeros y compañeros lo conocieron mientras estudiaba; - No discuta sus intereses con nadie y no publique preguntas y solicitudes de ayuda que sean de interés público para usted;

- no haga confesiones o sugerencias voluntarias como: "cualquiera puede comprar estas cosas en Silk Road".

, , , TOR , .

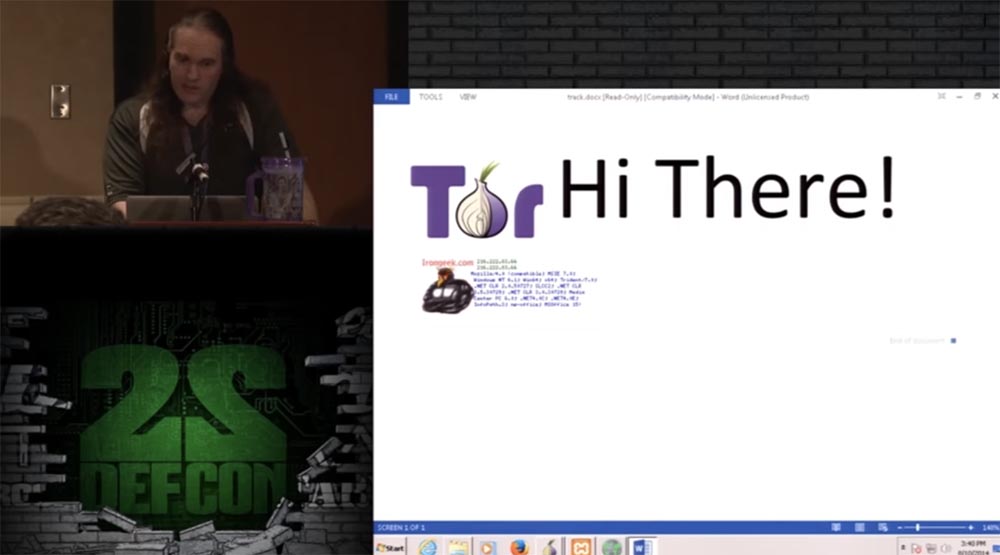

. - TOR, Word track.docx,

.

TOR, , , -. , TOR , track.docx.

. TOR . , .

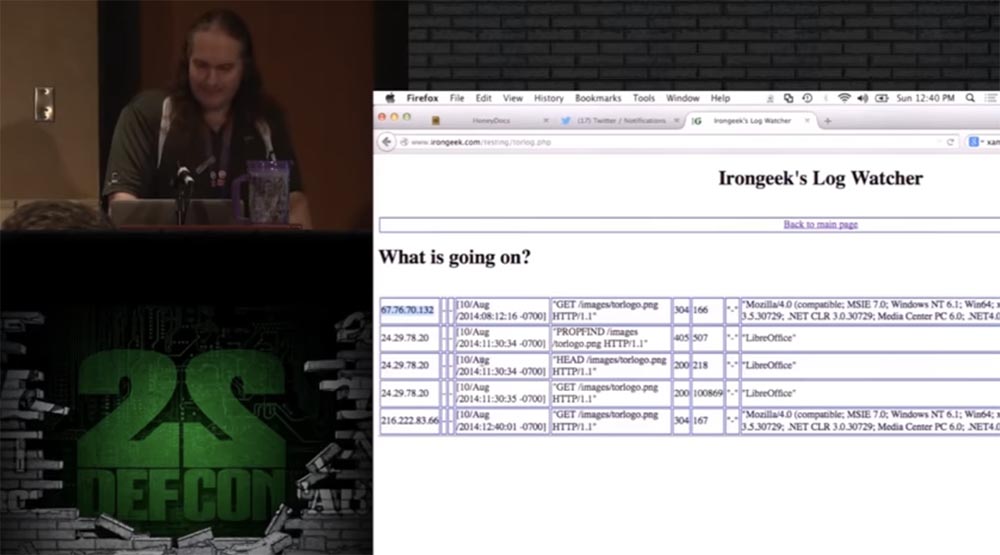

irongeek.com, IP- , , .

? credit_card.zip, . , , honeydocx.com/hive/sting/4254/buzz , IP-.

buzz, , honeydocx.com. – IP- , credit_card.zip.

, , TOR, - .

, , , .

, , , . OWASP Mutillidae II – , . , , , , SQL. IP0- , , IP-.

. TOR , , , . , , , . , IP- VPN, , .

,

.

!

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta diciembre de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los EE. UU. Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?