Telnet es un protocolo muy antiguo. Wikipedia

informa que se desarrolló en 1969 y se ha utilizado activamente para el acceso remoto a computadoras y servidores durante muchos años, tanto bajo Unix / Linux como para sistemas Windows (telnet podría incluirse en Windows NT y Windows 2000) . La misma Wikipedia informa que el uso de Telnet gradualmente quedó en nada a favor de un protocolo SSH más seguro. Y así sucedió, aparte de millones de dispositivos de red autónomos, principalmente enrutadores y cámaras IP que "responden" a este protocolo, a menudo sin el conocimiento del propietario.

Hace dos semanas, discutimos vulnerabilidades en los enrutadores

Mikrotik . Pero esa vulnerabilidad: todavía hay algo que resolver. Un

estudio de Kaspersky Lab publicado la semana pasada muestra que la mayoría (tres cuartos) de todos los ataques en un dispositivo IoT son ataques en el protocolo Telnet. Si su dispositivo responde a este protocolo, especialmente si es accesible desde Internet, piense si es hora de detenerlo. Solo hay una excepción: si transmites

Star Wars a través de Telnet.

Los expertos de Kaspersky Lab recopilaron estadísticas de la manera tradicional, utilizando hanipots. En realidad, si ensambla un sistema que responde al puerto 23 utilizando el protocolo Telnet desde cualquier hardware disponible, conéctelo directamente a Internet y espere un par de minutos, verá intentos de inicio de sesión en el registro utilizando contraseñas predeterminadas comunes. Estos sistemas previamente infectados están tratando de expandir la red de bots escaneando constantemente Internet para detectar nuevos dispositivos vulnerables. Los hanipots utilizados para el estudio son un poco más complicados: no solo registran el intento de iniciar sesión, sino que también registran lo que los atacantes intentan hacer después de una penetración "exitosa".

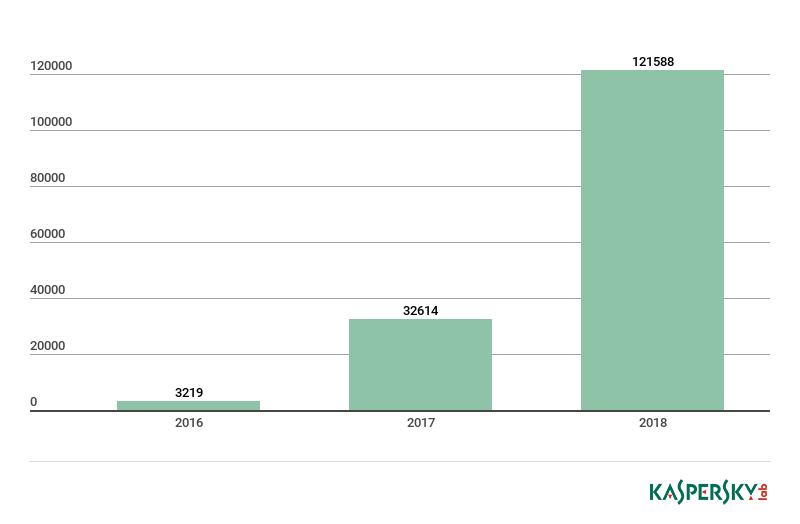

Aquí hay algunos números generales. El número de variantes de malware para dispositivos IoT está en constante crecimiento: se detectaron casi tres veces más modificaciones en 7 meses de este año que en 2017. La mayoría de las veces intentan atacar el protocolo Telnet (75.40% de todos los ataques), en segundo lugar es SSH (11.59%; también es conveniente deshabilitar la entrada de contraseña al menos, y aún mejor, reasignar el puerto). El resto (13.01%) es un ataque que utiliza otros protocolos, como una interfaz de control personalizada de los mismos enrutadores Mikrotik.

Cada quinto ataque condujo a la descarga de una de las variantes de malware para la botnet Mirai. Los creadores de la botnet ya han sido

capturados , pero su código fuente se ha subido al público, por lo que la captura de los responsables de comenzar la epidemia en 2016 no pudo evitar nuevos ataques. Puede leer más sobre Mirai

aquí , pero la imagen a continuación muestra claramente qué conjuntos de inicio de sesión: la contraseña de botnet está intentando expandirse.

Con estos pares, es bastante posible identificar un dispositivo vulnerable: una cámara IP, un decodificador, una grabadora de video digital, una impresora de red, etc. Existe cierta competencia entre los creadores de botnets: esto genera una gran cantidad de solicitudes a cualquier dispositivo que las acepte a través de protocolos Telnet o SSH, y una tendencia a cambiar la contraseña después de un ataque exitoso; de lo contrario, la próxima intentará instalar su software de monitoreo en el dispositivo.

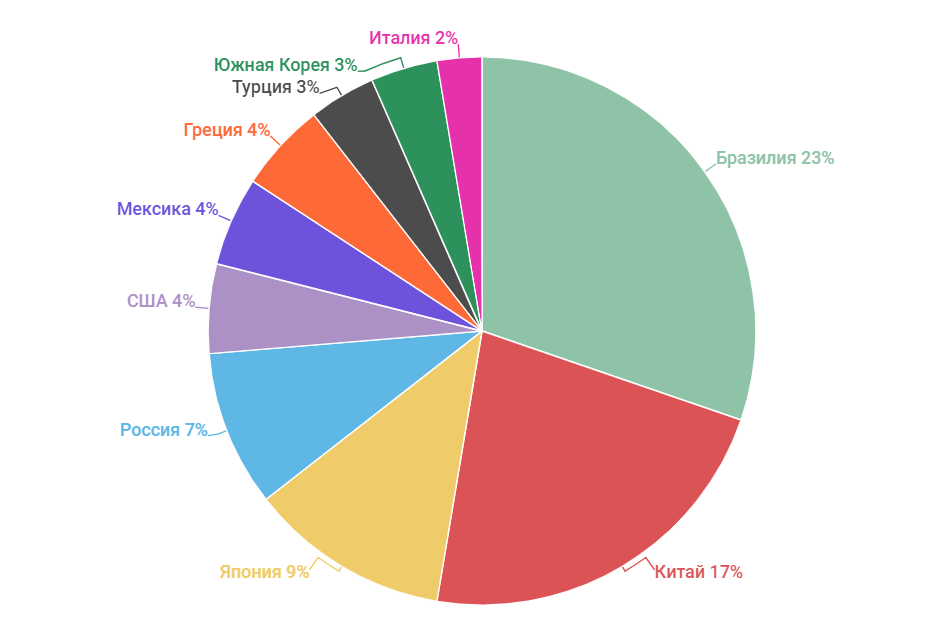

Por países, los "atacantes" se distribuyen así. Brasil es lo primero, un país que ha sido mencionado más de una vez en las noticias sobre las botnets de IoT. En total, los "hanipots" registraron 12 millones de ataques con 86,560 direcciones IP únicas, otros 27 mil IP participaron en la distribución de malware. Curiosamente, el número de IPs atacantes fue mucho menor que el número total de dispositivos infectados. Puede haber varias explicaciones: encontrar dispositivos infectados detrás de NAT, usar solo una pequeña parte de la botnet para ataques u otra cosa. Como suele ser el caso, el seguimiento de las acciones de los ciberdelincuentes proporciona solo una parte de la imagen.

Puede evaluar el poder de una botnet cuando se usa para el propósito previsto. En 2016, el poder de ataque en el proveedor Dyn DNS

superó 1 terabits por segundo, se llevó a cabo con más de 100 mil dispositivos controlados por la botnet Mirai. Sin embargo, los expertos de Kaspersky Lab señalan con razón que la "vida paradisíaca" con millones de dispositivos cubiertos solo por la contraseña predeterminada terminará con el tiempo. La siguiente etapa es la explotación de vulnerabilidades en dispositivos IoT, que no requiere una contraseña predeterminada. Tales ataques más complejos pueden ser llevados a cabo por la botnet Reaper.

Estos son algunos ejemplos de vulnerabilidades: obtener

el control total sobre los enrutadores D-Link 850L; Cámaras IP con la función de "

acceso directo " desde el exterior por número de serie con más fuerza bruta de contraseña; Sistema de CCTV con acceso a la cookie falsa más

simple y fácil.

Pero esto es todo en el futuro, pero por ahora, la placa anterior deja en claro que más del 90% de los ataques contra IoT son fuerza bruta común.

Aún no se requieren vulnerabilidades. Ni siquiera hablaré sobre interfaces de administración especializadas, pero

se ha escrito mucho en el informe y sobre ellas.

Esta es una especie de ausencia total de remedios elementales. Hace veinte años, era común conectarse al servidor de correo utilizando el inseguro protocolo POP3 y transferir contraseñas al servidor de mensajería en texto claro. Internet era joven e ingenuo. Ahora para producir dispositivos con esta actitud hacia la seguridad, bueno, para decirlo muy suavemente, miope. Que hacer En primer lugar, no haga que los dispositivos IoT sean accesibles desde la red. VPN para ayudar a todos. Por supuesto, este consejo es inútil para aquellos que tienen una cámara IP, pero no hay idea de qué son Telnet y VPN.

¿Deberíamos esperar que los fabricantes mejoren gradualmente la seguridad de los dispositivos IoT? Esto no cancelará la disponibilidad de la red de millones de productos obviamente vulnerables que, a diferencia de los teléfonos inteligentes y las computadoras portátiles, no se han actualizado durante años. Y todo es tan malo que el famoso criptógrafo Bruce Schneier pidió la regulación estatal de la industria, bueno, a lo que se percibe con hostilidad con respecto a la criptografía propiamente dicha. ¿Hay alguna otra forma? No muy claro.

Aquí están las

últimas noticias para ti . Se encontró una vulnerabilidad en los enrutadores WD My Cloud. Cito: "Dado que la implementación de la interfaz CGI de las unidades de red Western Digital permite el uso de cookies para la autenticación, el atacante puede durante la sesión enviar una solicitud HTTP para ejecutar cualquier comando incluyendo la cadena Cookie: username = admin".

Descargo de responsabilidad: las opiniones expresadas en este resumen pueden no coincidir siempre con la posición oficial de Kaspersky Lab. Los estimados editores generalmente recomiendan tratar cualquier opinión con escepticismo saludable.