¿Qué es la sustitución de importaciones en TI?

Revisaré muy brevemente los principales problemas de sincronización.

1. ¿Qué es el software y hardware doméstico?Desde un punto de vista legal, esos productos se consideran rusos cuyo origen ruso fue confirmado por el Ministerio de Desarrollo Digital y el Ministerio de Industria y Comercio, respectivamente, mediante su inclusión en sus registros.

Desde finales de 2017, de acuerdo con el Decreto del Gobierno de la Federación de Rusia No. 1594, el software de los países de EurAsEC no entra en la definición de "extranjero", pero mientras no exista un registro de software de Eurasia, es imposible usar, por ejemplo, el software bielorruso como sustitución de importaciones.

Inmediatamente haga una reserva de que la publicación es más sobre software.

2. ¿Y realmente se produce en Rusia desde cero?En algunos casos, si. Por ejemplo, soluciones de Kaspersky o Abbyy.

En otros, el software libre (STR) se toma como base y se le aplican sus propios desarrollos. Esto puede incluir, por ejemplo, la mayoría de los sistemas operativos rusos, MyOffice Mail y Yandex.Browser. Esto no es necesariamente algo malo. Inicialmente, Nutanix y Zimbra siguieron este camino. Lo principal es asegurarse de que el fabricante no haya organizado el "ensamblaje" para un solo proyecto y planee respaldar la solución en el futuro.

A veces hay casos divertidos. La solución se desarrolló en Rusia, pero se vende a través de una empresa extranjera. En este caso, para ingresar al registro, debe organizar una compañía rusa separada y bifurcar el producto para el mercado ruso. La ventaja de tales soluciones es el soporte técnico operativo del tercer nivel, que está acostumbrado a trabajar según los estándares occidentales.

3. ¿Y si este software no es suficiente?El registro de software doméstico contiene sistemas operativos (SO) basados en el kernel de Linux. Cada uno de estos sistemas operativos tiene su propio repositorio. Dado que formalmente las aplicaciones son parte del sistema operativo, así como los servicios de Windows, se consideran rusas y el fabricante del sistema operativo es responsable de su soporte.

4. ¿Hay alguna alternativa?Hay un STR sobre el que ya hablé. Pero hay matices.

- Si necesita dinero de presupuesto para la implementación de software de código abierto, deberá coordinar el uso del software de código abierto y deberá demostrar que corresponde a la visión del

Ministerio de Comunicaciones .

- En algunos casos, puede haber problemas con la contabilidad, el estado de balance y la compra de soporte para el espacio vacío.

- Habrá dificultades con la certificación de acuerdo con los requisitos de IS (más sobre esto más adelante).

5. ¿A quién y por qué es necesaria la sustitución de importaciones?En primer lugar, a los organismos estatales, y pronto, a las empresas con participación estatal. El estado establece la tarea de sustitución de importaciones por razones obvias:

- Redistribución de fondos (para que la cantidad máxima de fondos permanezca en el país).

- Protección contra posibles marcadores.

- Soporte para fabricantes rusos.

- Protección contra sanciones.

Para las agencias gubernamentales, el hecho de confirmar el origen ruso de los programas y equipos es especialmente importante. Para las organizaciones comerciales, también surge la cuestión de abandonar el software comercial importado, pero por varias otras razones:

- Riesgos de sanciones. Y a ambos lados. Por un lado, por ejemplo, Rusal recientemente ha sido objeto de sanciones, y el gobierno de los Estados Unidos está considerando seriamente una prohibición total del comercio mutuo. Por otro lado, nuestro propio gobierno es famoso por (a) "respuestas simétricas a Chamberlain". Si bien las organizaciones comerciales logran comprar y usar software de acuerdo con el esquema de arrendamiento a través de un proveedor de la nube, pero nadie sabe cuánto durará.

- Ahorro El dólar está creciendo, y con él las deducciones a proveedores extranjeros. Al mismo tiempo, el apoyo a los proyectos de código abierto, la "construcción de tenedores" nacionales y el desarrollo se están desarrollando bajo sanciones. Hay más profesionales de TI dispuestos a trabajar con el entorno Linux, no en empresas para 10 usuarios, sino en grandes organizaciones con docenas y cientos de "hijas" y "nietas". Es decir, la transición al código abierto ya no se percibe como "saltamos al agua e intentamos nadar", sino como "estos dos han tenido éxito, lo que significa que lo lograremos".

Es incorrecto llamar a esta transición una sustitución de importación para las organizaciones comerciales, pero los enfoques para la implementación de proyectos para abandonar el software propietario importado coincidirán.

Un poco de historia

En 2015, evaluamos el FZ-188, que prohíbe comprar software en una competencia si tiene una contraparte doméstica.

Ha habido algunos cambios desde entonces:

- El registro del software ruso apareció y se reabasteció. El registro está acompañado por el Ministerio de Comunicaciones (ahora el Ministerio de Desarrollo Digital, Telecomunicaciones y Comunicaciones Masivas). Ahora hay más de 4,600 títulos de programas nacionales. Es cierto que la clasificación deja mucho que desear. Por ejemplo, Yandex.Browser pertenece a las categorías "Software de aplicación de uso general" (800 elementos allí) y "Aplicaciones de Office" (200 elementos). Es decir, puede encontrar el software en la categoría deseada solo por reventar. Los criterios para la admisión al registro, por cierto, se pueden encontrar aquí .

- Hay una "guerra" con un éxito variable entre las agencias gubernamentales que intentan eludir las restricciones del FZ-188 y comprar software extranjero, utilizando el elemento "justificación de la imposibilidad de cumplimiento ..." y los proveedores de software nacional. Al primero se le ocurren nuevas razones. El segundo archivo se queja con el FAS y cancela la competencia .

- Los productos de la Unión Económica Euroasiática se equiparan en prioridad a los del registro nacional de software. Es decir, el antivirus kazajo es el hermano del antivirus ruso. Pero si de repente encuentra un tenedor de Linux fabricado por Armenia, no se apresure a instalarlo: el EAEU actualmente no tiene su propio registro, por lo tanto, no está claro qué software es local y cuál no. Es decir, hasta que el registro esté en su lugar, es imposible probar la afiliación de software con la EAEU.

- Se emitió el Decreto del gobierno de RF No. 968 del 26 de septiembre de 2016, que exige que los proveedores de equipos extranjeros sean excluidos de la competencia (de acuerdo con la lista ) si dos o más proveedores nacionales participan en la competencia. El registro correspondiente es mantenido por el Ministerio de Industria y Comercio.

- Y el tema principal de la segunda mitad de este artículo es la Orden Núm. 334 del Ministerio de Comunicaciones y Medios de Comunicación "sobre la aprobación de recomendaciones metodológicas sobre la transición de organismos ejecutivos federales y fondos extrapresupuestarios estatales para el uso de software de oficina nacional, incluido el software de oficina comprado previamente". Luego hubo cambios en el orden y, más recientemente, su expansión a nuevas organizaciones.

Certificación IS

La certificación de un sistema automatizado para los requisitos de seguridad de la información es necesaria en los casos en que este sistema es un SIG, o se están trabajando datos personales en él.

Parecería, ¿qué tiene que ver con la sustitución de importaciones? Si todavía tiene sistemas no certificados y planea realizar una sustitución de importaciones, entonces esto debe tenerse en cuenta para no llevar a cabo la certificación dos veces. Es lógico combinar proyectos.

Pero, lo que es más importante, la posibilidad de certificación debe resolverse de antemano, en la etapa de planificación de la transición al software nacional. Esto es especialmente cierto para el sistema operativo.

¿Utilizará un sistema operativo certificado o se limitará a las herramientas de seguridad de información con bisagras?

¿Existe un conjunto completo de herramientas de seguridad adecuadas para su modelo de amenaza para un sistema operativo dado?

Ejemplo: si usa un inicio de sesión y una contraseña para ingresar a un sistema operativo que no está certificado por el FSTEC y que no tiene instalado el software de protección con contraseña, entonces, desde el punto de vista de los reguladores, no tiene que ingresar una contraseña y puede ingresar al sistema operativo bajo cualquier función.

Las funciones de seguridad con bisagras pueden reducir la estabilidad de la solución. A los creadores del sistema operativo realmente no les gustan, por lo que generalmente organizan la certificación ellos mismos utilizando las muletas de seguridad "correctas".

Para una certificación por separado del FSTEC, de hecho, es necesario mantener una línea de productos separada y renovar sus certificados una vez cada seis meses. Al menos Naturalmente, las comunidades de código abierto no buscan presionar y pagar por tales certificaciones. Por lo tanto, aparecen empresas comerciales que proporcionan certificados y soporte. Y la forma más fácil de mantener una sucursal es al fabricante del sistema operativo nacional.

Plan de transición

Junto con la Orden N ° 334, el Ministerio de Comunicaciones y Medios de Comunicación propuso un plan estándar para la transición al software doméstico para los organismos ejecutivos federales y los fondos extrapresupuestarios estatales.

Si en 2015 se volvió más difícil comprar un nuevo software, ahora se espera que las agencias gubernamentales reemplacen el software ya utilizado. Por un lado, estas son "recomendaciones", por otro lado, el Ministerio de Comunicaciones y Medios de Comunicación controla tanto la implementación del plan como parcialmente los presupuestos para la información.

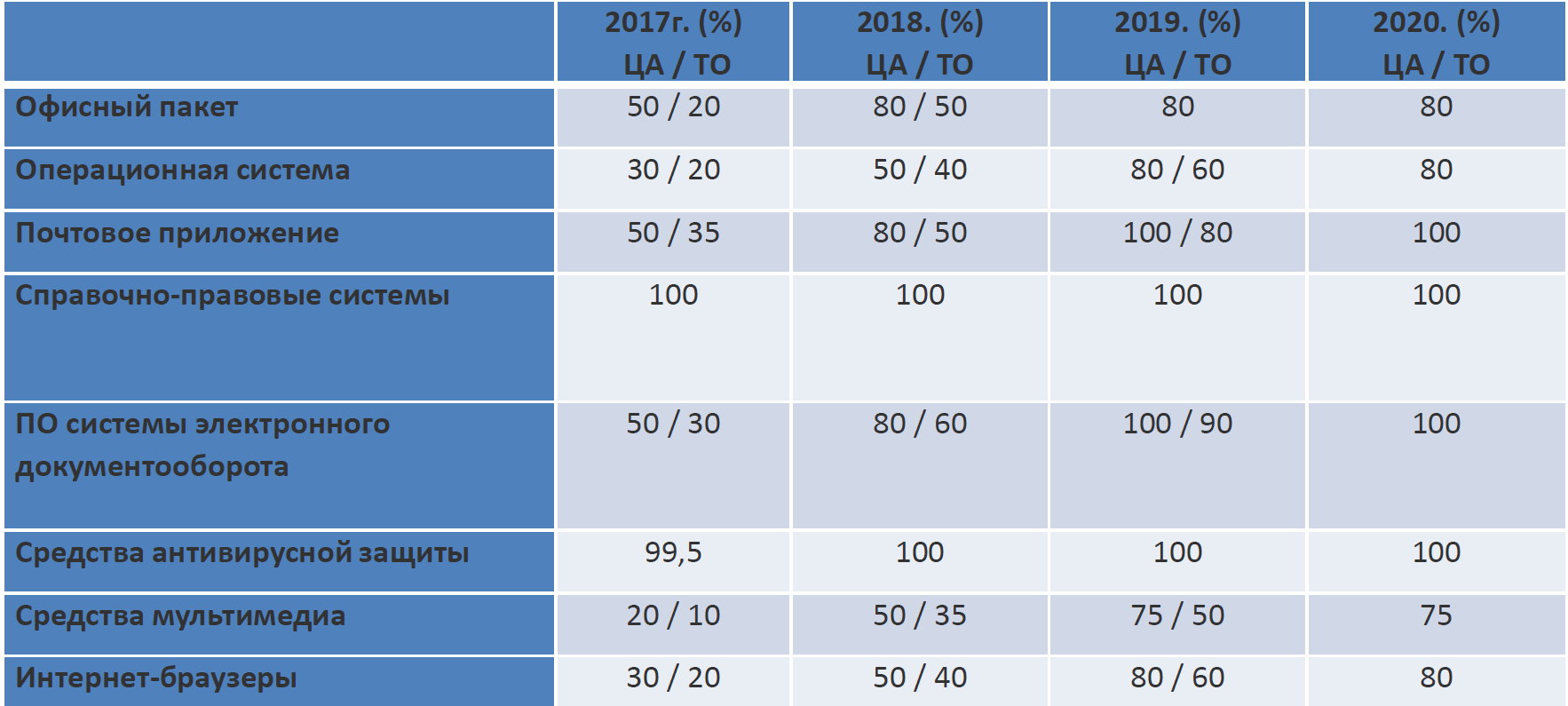

Asia central - la oficina central, TO - la oficina territorial.

Asia central - la oficina central, TO - la oficina territorial.Hace apenas un mes, se emitió una orden similar número 335 para las autoridades ejecutivas de las entidades constituyentes de la Federación de Rusia y las autoridades locales de los municipios de la Federación de Rusia.

Los números que contiene son un poco más pequeños .

Pero veamos no los números, sino los nombres. A pesar del nombre "software de oficina", esto incluye el sistema operativo.

El Ministerio de Comunicaciones simplemente reflejó la lista de software que se garantiza que se utilizará en cualquier agencia gubernamental. De hecho, solo faltan el personal y los sistemas financieros. A menudo se encuentran en el segmento protegido donde se procesa el persa. datos Quizás una sugerencia sutil de que este problema puede dejarse para más adelante, incluso en el 20% restante.

Repasemos la lista. Ahora casi todos tienen una referencia legal: garante, consultor o código, antivirus, Kaspersky, flujo de trabajo, también de uno de los fabricantes nacionales. El resto está integrado en el sistema o necesita instalar externo. Un punto interesante: el sistema operativo se cuenta en el número de piezas por empresa. Y el 80%, que debe convertirse en doméstico al final, incluye tanto al cliente como al servidor en cualquier proporción conveniente para usted.

Parecería, gracias, el estado. Dónde ejecutar: está claro, hay un plan, hay una lista de software en el registro, incluso se puede asignar dinero en el presupuesto para dicha actividad. Pero hay dificultades:

- Tiene empleados que necesitan algunos de los portales departamentales con firma electrónica. Por ejemplo, contratación pública. ¿Sabes quién todavía usa ActiveX? Nunca adivines. En general, necesita un sistema operativo Windows importado para funcionar.

- Algunas estaciones de trabajo probablemente tienen un software especialmente desarrollado para usted que solo funciona con Windows.

- Peor aún, si el desarrollador de su flujo de trabajo no se molesta con un cliente web completo. Solo un cliente grueso para Windows. Solo hardcore

Entonces puedes:

- Decida que los empleados "problemáticos" caerán en el mismo 20% de las licencias no sustituidas permitidas y reemplazarán el resto.

- O escriba una carta al regulador sobre el hecho de que, en principio, tiene tareas que no se pueden resolver en el software doméstico. Lo más probable es que te conozcan.

- Un escenario combinado donde el acceso al software problemático es temporalmente (¡Au, creadores de la contratación pública!) A través del acceso a la terminal.

Pero también vi situaciones extrañas. Por ejemplo, instalar un segundo sistema operativo en los mismos trabajos. Hay un Windows y un Linux doméstico. El usuario en el arranque puede elegir el sistema operativo. Es cierto que, de hecho, no ingresa en absoluto al sistema operativo interno.

Un escenario aún más vago, cuando los "rollos" incluso solo la compra de licencias. Existe un hecho de compra, pero el software importado previamente comprado entra en la categoría de "trofeo" y continúa utilizándose.

Hasta donde yo sé (juicio de valor), algunos no son multados. Una vez más, el juicio de valor es que ya hemos visto cómo se implementan tales leyes. Lo más probable es que todo vaya al punto de que vendrán más tarde con cheques. Verán licencias compradas, concursos jugados, proyectos implementados. Es decir, los riesgos siguen siendo muy altos.

Hay un plan Ahora necesito un plan para implementar el plan

Pasamos a la parte práctica. La tarea es minimizar los riesgos y llegar a la meta (implementación del plan de Gobierno / Ministerio de Comunicaciones) con pérdidas mínimas (funcionalidad, nervios, relaciones de compañeros de trabajo). Por lo tanto, el algoritmo es el siguiente:

- Realice un análisis de qué programas se usan localmente. El análisis debe incluir tanto la recopilación automatizada de datos de los lugares de trabajo (por ejemplo, el viejo y bueno MS MAP) como una encuesta de soporte técnico y contratistas. El soporte puede olvidar algo, pero MS MAP no encontrará servicios web y no dirá cuánto necesitan los usuarios el software encontrado. También es aconsejable recopilar información sobre la periferia existente. No todos los escáneres e impresoras son compatibles con Linux. Todo necesita ser probado. Algunos tendrán que ser reemplazados.

- Reunir departamentos de seguridad de la información, TI y aplicaciones comerciales y comprender quién tiene qué limitaciones. Sé el caso cuando la solución IS VPN seleccionada para el sistema operativo simplemente no resistió la implementación lista. Vale la pena pensar en esto por adelantado y en tres departamentos.

- Considere de inmediato cómo endulzar la píldora para los usuarios. El hecho es que, dado que toda la pila está cambiando, comenzando con el sistema operativo, debe aprovechar la situación y ponerla en un nuevo software doméstico o abierto. Por ejemplo, las empresas estatales están muy contentas con los mensajeros permitidos. Anteriormente, no había ninguno, pero ahora sí.

- Intenta decidir sobre el sistema operativo. Si no realiza este paso, habrá más de una posición.

- Haga una lista de software de aplicación y escriba a los proveedores con preguntas sobre compatibilidad (algunos pueden tener una línea separada, algunos pueden esperar un parche con soporte de Linux, algunos pueden tener un conjunto de configuraciones ya preparadas para WINE (emulador de controlador de llamadas de Windows).

- Construya un banco de pruebas y comience a impulsar proyectos reales en él. En esta etapa, puede resultar que se pierda alguna funcionalidad crítica, por ejemplo, los esquemas de los ingenieros no se convierten en la suite de oficina seleccionada. Necesitas probar todo y todo. Los proveedores generalmente ayudan en las grandes instalaciones, hemos ordenado repetidamente parches.

- Presente el piloto después de la prueba. Necesitamos una retroalimentación real de un pequeño número de usuarios activos con diferentes detalles de trabajo. 10 personas serán suficientes. Aquí está nuestro ejemplo después de uno de los pilotos: se agregaron nuevos accesos directos al escritorio y se cambiaron los nombres de los antiguos, se reemplazó el editor gráfico, se rehizo el esquema de montaje de recursos de archivos y se corrigieron los errores de trabajo de WINE con algunas aplicaciones.

- Según los resultados del piloto, recopile imágenes de trabajos y prepárese para la replicación.

- Organizar entrenamiento.

- Y solo ahora - para presentar.

Al elegir una pila de software, recuerde que puede tomar las listas del programa desde el repositorio del sistema operativo, o puede comprar el software ruso correspondiente. Ejemplos:

| Componente | Pos del repositorio del sistema operativo | Especializado en |

| Paquete de oficina | Libreoffice | Moyofis estándar |

| Solicitud de correo | cliente de Thunderbird

Dovecot + postfix / exim | Correo Moyofis /

Communigate Pro |

| Navegador de internet | Firefox / cromo | Yandex. Navegador |

| Por sistema de gestión de documentos electrónicos | Jboss | Xed 3.0 (Croc) |

Por cierto, existe una iniciativa en el mercado para describir pilas de productos nacionales ya preparadas: la Asociación de Desarrolladores de Software "Software Doméstico". Está previsto crear no solo una pila en las principales tareas aplicadas de los clientes, sino también un catálogo para la determinación operativa de la compatibilidad de las soluciones que se incluyen en el registro de software nacional.

Pero volvamos a lo que se puede hacer ahora.

Con lo que no despegó en las pruebas, puede descubrir una de varias maneras:

- Vaya al cliente web (si existe y funciona con algo distinto de IE).

- Intenta correr en WINE.

- Dejar sin cambios e incluir en la parte de las licencias que no puede reemplazar.

- Escriba al Ministerio de Comunicaciones sobre el problema y obtenga el "visto bueno" para mantener el software.

- Elija un análogo y prepare un proyecto para reemplazar el punzón con un jabón compatible.

- Utilice terminales, VDI o virtualización de clientes.

Finalmente, algunos consejos sobre lo que no debes perderte:

- Informar a los empleados sobre el proyecto. Los usuarios aullarán, gritarán y matarán. Cuanto antes y más plenamente les informe y los convenza de la inevitabilidad del proyecto, mejor.

- Capacitación del personal de TI. De lo contrario, prepárese para la avería del teléfono de soporte técnico. Y ninguna instrucción ayudará.

- Convertir plantillas de documentos de oficina. Ninguna de las opciones para reemplazar MS Office (ya sea Libre Office o MyOffice) no muestra los documentos creados en MS Office, uno a uno. Así que asegúrese de destacar a la persona que organiza previamente la publicación de nuevas plantillas de documentos con sus "mayúsculas" y estará disponible durante la migración global para parchear agujeros como "No tengo tiempo, pero su ... muestra ..."

- Gestión de configuración de lugares de trabajo. En el proyecto, prácticamente no puede afectar la infraestructura del servidor. El único servicio que deberá reemplazar además del correo son las políticas de grupo de MS AD. Sin esto, después de detectar otro error y encontrar una manera de resolverlo, tendrá que trabajar con cada computadora individualmente.

- Acceso a la terminal. Durante el proyecto, es probable que te hayas olvidado de alguna aplicación importante de varios usuarios. El acceso a la terminal es una oportunidad para apagar un incendio y posponer una solución a un problema en un momento posterior, cuando todo se calme.

Referencias