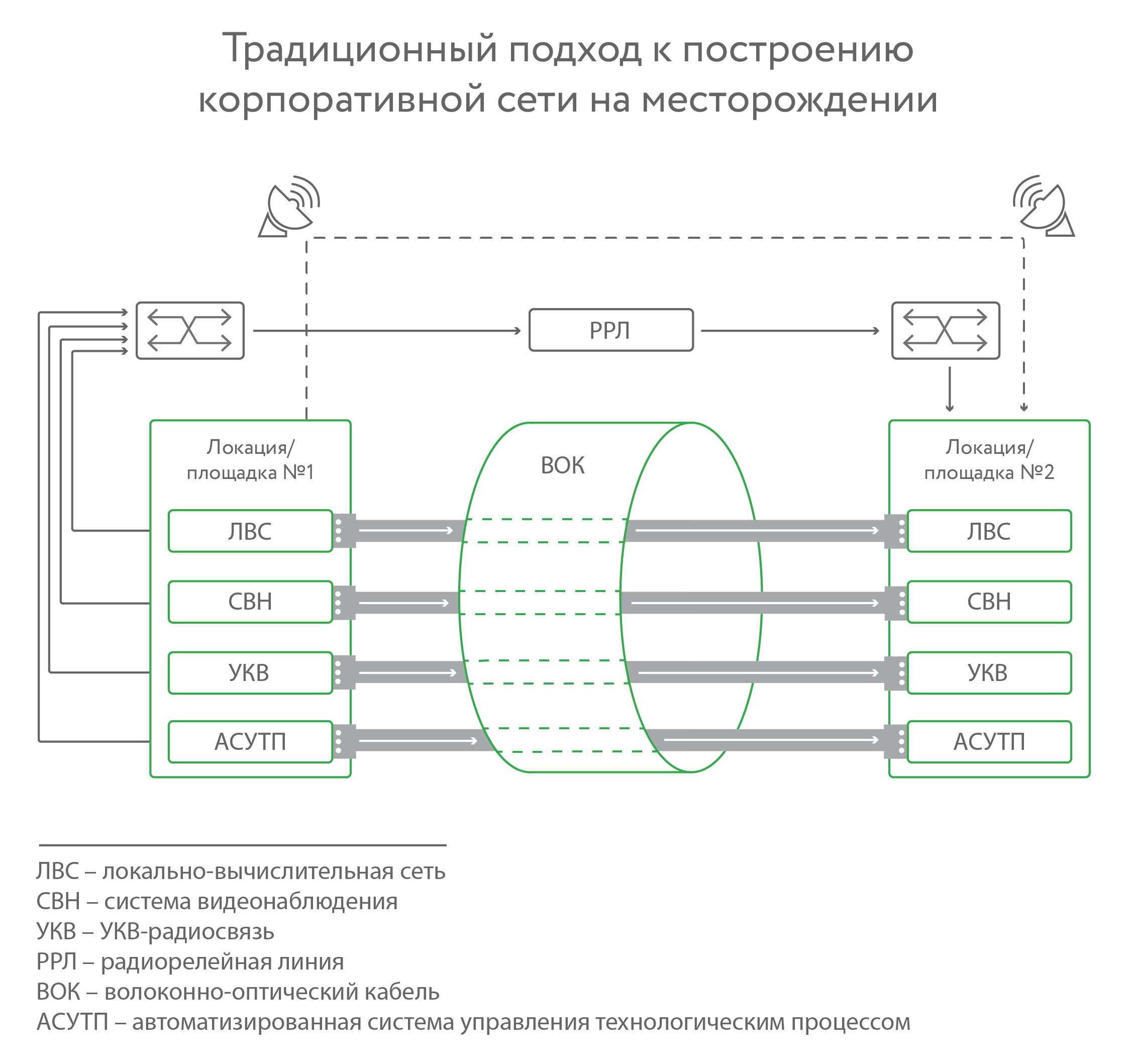

Hay una compañía que está construyendo un campo o una plataforma de perforación petrolera. Tienen una red de área local separada para video vigilancia, por separado para sistemas automáticos de control de procesos, por separado para acceso a Internet y una red de área local separada (de hecho) para telefonía.

Es como si en una red corporativa (de producción) en lugar de cortafuegos utilizáramos la separación física de las redes. Como resultado, muchas empresas tienen una docena de soluciones homogéneas. Los propietarios pagan de más por la funcionalidad duplicada.

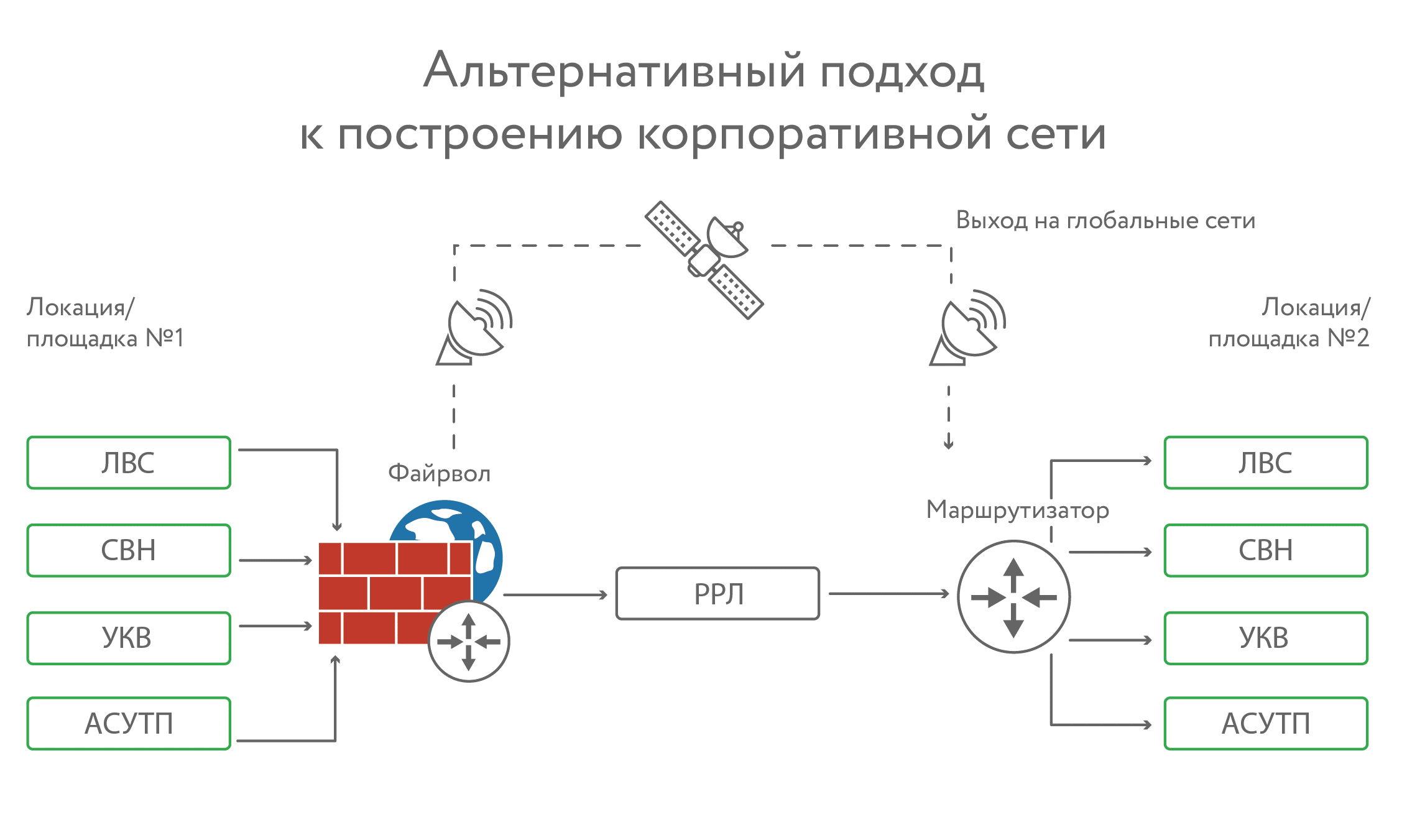

Así es como se ve una red local "única". Es mucho más eficiente crear una red en la que todo se una. Y el segundo, para que haya una reserva. Lo hicimos, y ahora te diré lo que dio.

Como hacerlo mejor

Para varias compañías mineras, hemos estado haciendo proyectos complejos y pesados. Hay docenas de proveedores y cientos de soluciones diferentes, todo esto está entrelazado. Hay ópticas, retransmisores de radio, hay Wi-Fi, acceso de radio por otras tecnologías, hay Ethernet industrial, centrales telefónicas ordinarias, sensores IoT para sistemas de control industrial y mucho más.

Nadie tiene una solución estable para el Feng Shui: el terrible zoológico de Legacy se hace sentir. Incluso en esta área, a menudo ocurren fusiones y adquisiciones y resulta que se combinan dos zoológicos diferentes. Resulta que el zoológico al cuadrado.

Nuestra tarea es convencer al cliente de que la integración de la red es segura. Este es el principal obstáculo para el progreso, por ejemplo, en el sector petrolero: aquí, como en ningún otro lugar, se utiliza el principio de "trabajar - no tocar".

En primer lugar, la parte del sistema de control de proceso automatizado siempre usa otros conmutadores que el resto de la red. Este es un aumento serio en el precio, pero es históricamente correcto. Se supone que ACS TP funcionará en cualquier condición, ya que al menos formalmente no está vinculado a Internet.

Al mismo tiempo, el aislamiento físico de las redes no garantiza el aislamiento del malware: los ingenieros se conectan regularmente al equipo del segmento interno con computadoras infectadas desde el exterior. La protección de las redes ICS es crítica, y aún debe tomar las mismas medidas que si estuviera sobresaliendo.

Video vigilancia: se cree que no hay necesidad de protegerlo como un segmento ACS. Sí, o la red se construye por separado y en un análogo (muy costoso), o se cree que está protegida condicionalmente. En mi práctica, puede apagar la cámara y acceder a la red. O reemplace la imagen, y nadie lo sabrá en los próximos seis meses hasta el final del invierno. Comprueba la disponibilidad de la cámara y la disponibilidad de la imagen. Muchas personas se sienten tan seguras: la imagen puede no cambiar durante 100 años. Tundra y tundra. Debemos dar la vuelta y ver qué y dónde.

Como resultado, respondimos todas las preguntas de seguridad. Pasemos a los detalles.

Ejemplo

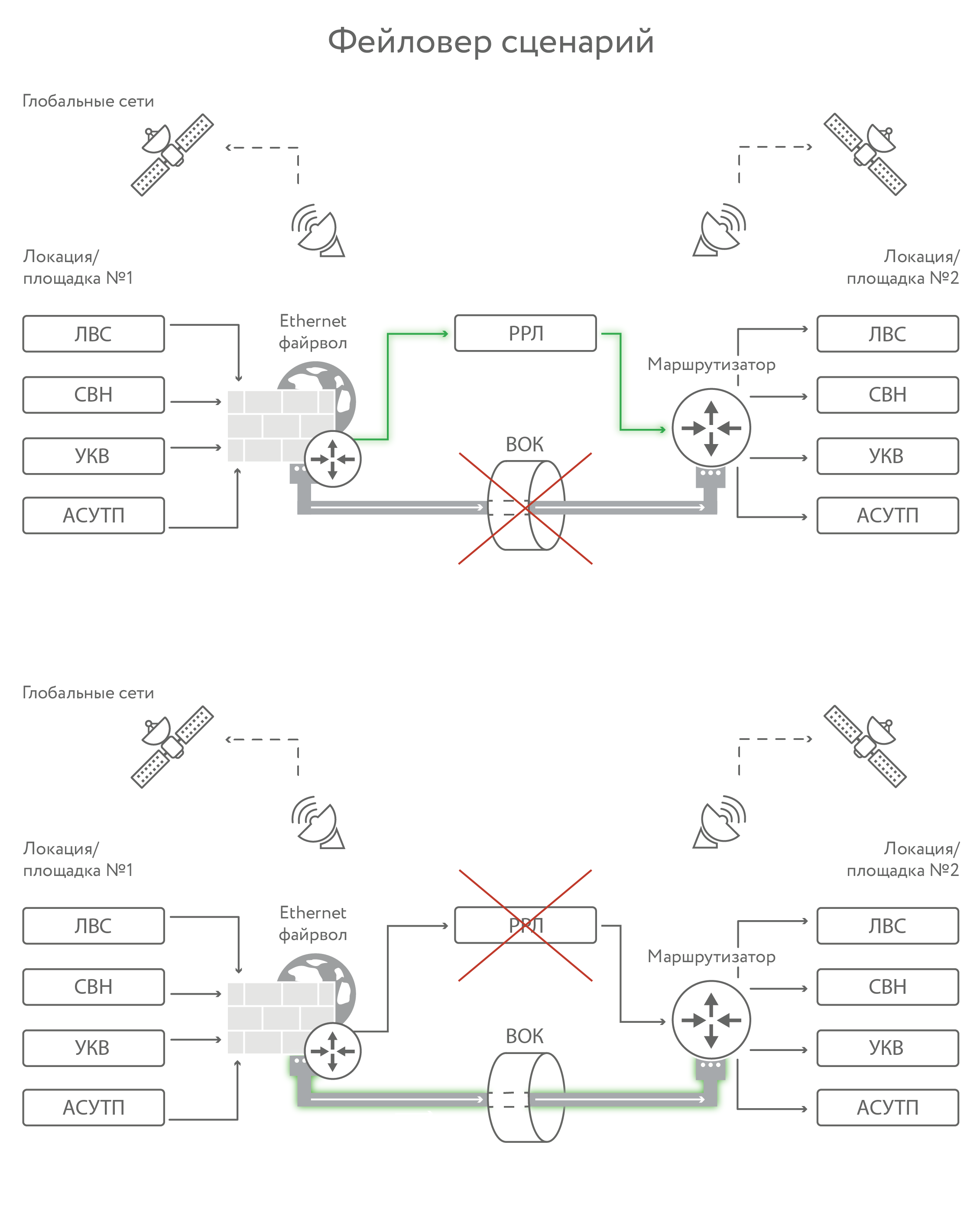

La primera opción es cuando solo relé de radio. Es bueno, pero si comienza una fuerte lluvia (lluvia, nieve) o un fuerte viento, comienzan las fallas. Los vientos fuertes pueden desplegar la antena, la lluvia y el escudo de nieve e interferir. Si todo tipo de lluvias de hielo o cualquier otra cosa pasa, entonces el hielo puede degradar la antena. La comunicación de retransmisión por radio funcionará bien en condiciones climáticas ideales. En condiciones climáticas adversas (y en Rusia, la producción, por regla general, tiene lugar en condiciones climáticas severas), es necesario duplicar.

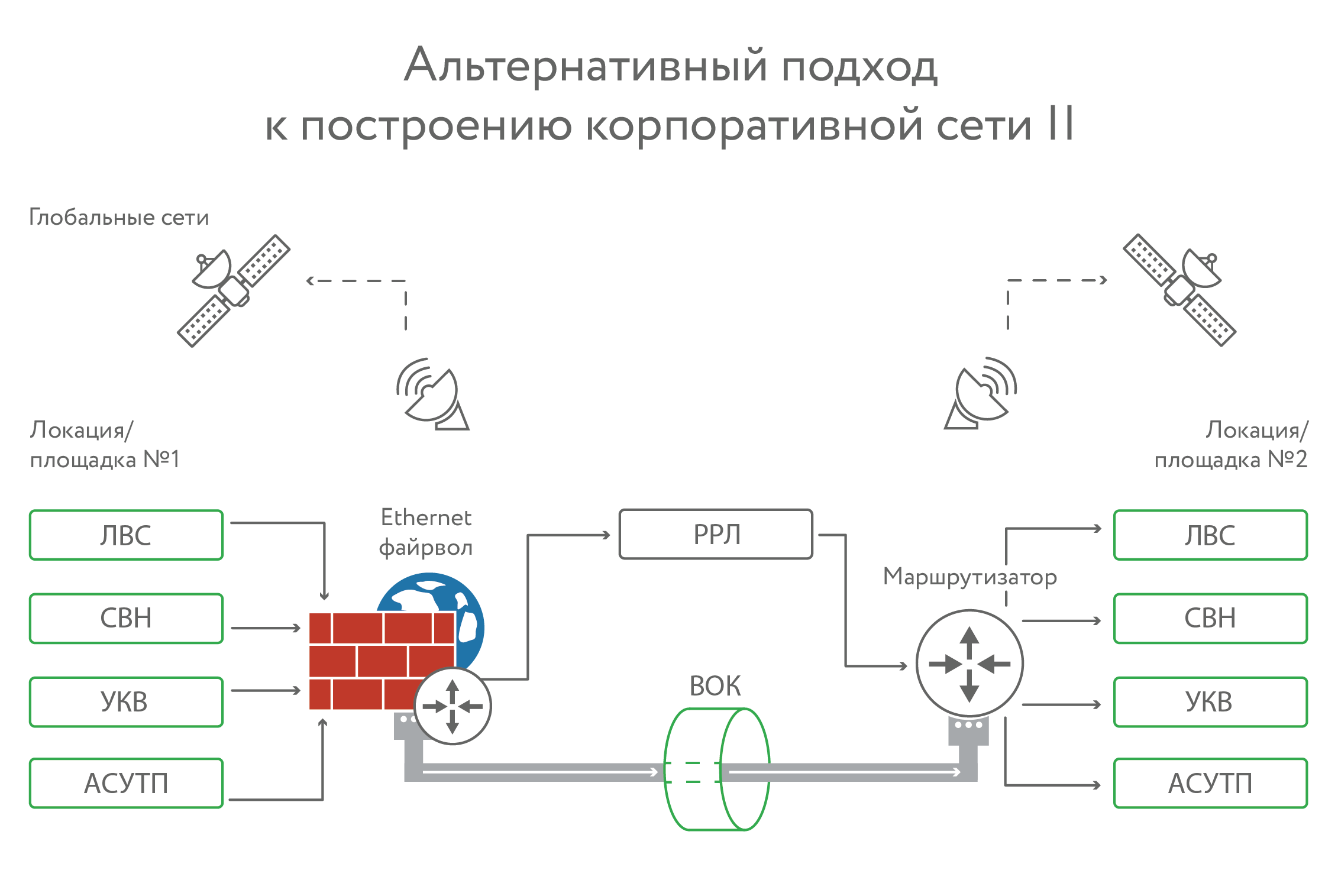

Desde nuestro punto de vista, la mejor opción es óptica + relé de radio. Pero la óptica también puede rasgar, la rasgan con más frecuencia de lo que parece. Independientemente de si lo entierran o lo cuelgan en soportes. Y durante una reparación, las tuberías pueden romperse en docenas de lugares.

Resultado

En nuestro ejemplo, hay un oleoducto: unos cien kilómetros.

Combinamos las redes en un solo complejo, como en el diagrama anterior. La tolerancia a fallas se logra a través de puentes de retransmisión de radio, hay una reserva de telefonía a través de una red de enlace (se integra a través de walkie-talkies para llamar a los suscriptores de la red telefónica).

El resultado es este:

- La capacidad del cable de la fibra se redujo a la mitad;

- Equipo activo tres veces reducido;

- Cada objeto (nodo) consume energía tres veces menos.

Ahora sobre seguridad. Por ejemplo, una cámara IP, un sitio frecuente de penetración de malware:

¿Cómo se diferencia el tráfico? Ahora corté las VLAN. Convencionalmente, ICS tiene la máxima prioridad, luego video y telefonía, el resto del tráfico continúa.

¿Por qué es segura la VLAN en comparación con la buena demarcación física?

Cuando compartes físicamente, tienes tu propia pieza de hierro para cada tarea. Es absolutamente seguro Si los atacantes golpean una pieza de hierro, no llegarán a la siguiente. Necesito llegar al segmento de gestión. Hay un punto de quiebre común: esta es una red de gestión. En consecuencia, si hay un solo punto de falla, entonces cuál es la diferencia, en una pieza de hierro, los vilanos se cortan o todo se vuelve diferente. Los usuarios están aislados, no ven a los usuarios de vilans vecinos. La característica probabilística de algunos problemas en redes virtuales no es mucho más alta que la misma estimación en redes físicas separadas. Los interruptores se pueden hacer aislados, los grupos de interruptores, los enlaces ópticos se duplicarán. Por lo tanto, la probabilidad de falla se minimiza.

Hasta hace poco, la seguridad insistía en que las redes de videovigilancia, los sistemas de control de procesos, etc. estén en redes dedicadas físicamente, este es un cierto punto de vista. Y definitivamente hay sentido común en esto. Pero es caro. Puede reducir considerablemente el precio debido a una reducción muy pequeña en la tolerancia a fallas.

La segunda razón es que si hay tres redes diferentes, las tres las duplican extremadamente raramente. Propusimos la opción de combinar conmutadores a prueba de fallas, LAN tolerantes a fallas: las funciones clave se duplican aquí, pero, en consecuencia, dividimos virtualmente todas las redes.

Hicieron un cálculo y demostraron que, de hecho, esa solución es aproximadamente un tercio más barata. Es posible minimizar el número de ópticas instaladas, para minimizar el tiempo de recuperación. Porque si ha desgarrado una fibra óptica, por ejemplo, 8 fibras, tiene un tiempo de recuperación de media hora, si es 32 fibras, es mucho más tiempo. También reduce los costos de mantenimiento.

Canales

Hay bandas garantizadas. Viene en 10G, se divide en piezas bajo garantía y eliminación máxima. Todos estos cálculos son individuales.

En cualquier caso, la óptica se encuentra en el campo; por ejemplo, el cable de fibra óptica se utiliza en el mismo sistema de detección de fugas. Cuando la temperatura del suelo con la fibra allí tendida cambia, queda claro que el aceite se ha filtrado. Por lo tanto, simplemente no hay problemas con la conmutación y un canal estrecho dentro de la red local. Sí, se puede construir sobre cobre o tecnologías antiguas, pero es irracional. Por lo tanto, la fibra es un hecho.

Sus canales satelitales son bastante duplicados, para telemetría crítica y el mismo sistema de control de procesos. El sensor funcionó, inmediatamente una reacción, incluso si hay guerra alrededor. Aquí está la conmutación por error:

Equipo

Aquí se trata de un gabinete tecnológico instalado en el cliente. Para entender

Resumen

Como resultado, podemos ensamblar todo el zoológico en una solución debido a la delineación virtual de las redes. Esto es dos veces mejor en el cable y tres veces mejor en el zoológico de hierro en los nodos en el número de unidades. IS disminuye ligeramente, la tolerancia a fallas aumenta debido a la duplicación completa de los nodos clave. Mantenimiento más simple, rápido y económico.

Los interruptores costosos se utilizan para el sistema de control de proceso automático, a través de ellos el tráfico del sistema de control de proceso automático tiene la máxima prioridad. Luego se va el resto.

Para un compromiso de seguridad objetivamente pequeño, puede obtener una simplificación significativa de soporte, unificación de la solución y ahorros en energía y costos de capital.