Publicamos el séptimo informe regular de nuestro Centro de Monitoreo dedicado al análisis de eventos grabados e incidentes de seguridad de la información.

Cifras clave:

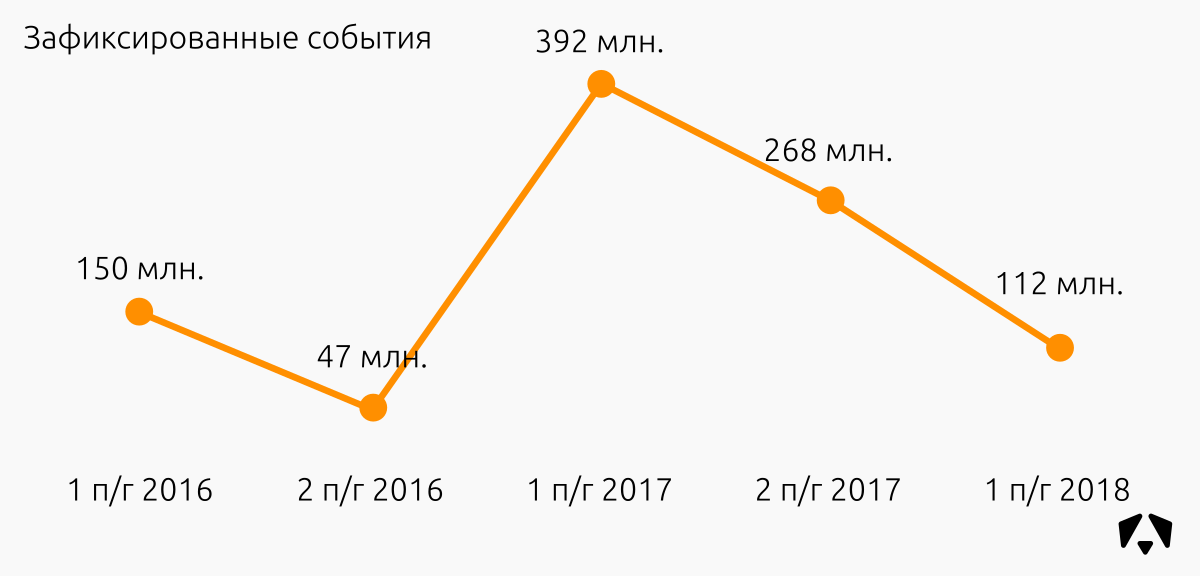

- Se registraron 112 millones de eventos (dos veces menos que en el período anterior).

- Se confirmaron 434 incidentes (procesamos un promedio de tres incidentes por día).

- 28.200 nodos bajo supervisión (en dos años, el número de nodos supervisados aumentó en 19 veces).

Definamos en términos

- El evento IS es la ocurrencia identificada de un cierto estado de un sistema, servicio o red, lo que indica una posible violación de la política de IS o la falla de las medidas de protección, o la ocurrencia de una situación previamente desconocida que puede estar relacionada con la seguridad.

- Incidente IS : la ocurrencia de uno o más eventos IS indeseables o inesperados, con los cuales existe una probabilidad significativa de comprometer las operaciones comerciales y crear una amenaza IS.

Las fuentes de eventos son IDS de red y host, dispositivos de red, escáneres de seguridad, soluciones antivirus y honeypots.

Como parte del procesamiento interno, clasificamos los incidentes de acuerdo con los recursos involucrados.

| Alta criticidad | Incidentes relacionados con recursos clave del segmento del servidor o con recursos críticos del segmento del usuario (recursos que procesan información crítica desde el punto de vista comercial, financiero o legal). |

| Criticidad media | Incidentes relacionados con recursos no críticos del segmento del servidor. |

| Baja criticidad | Incidentes relacionados con recursos no críticos del segmento de usuario (usuario ordinario). |

Un analista en el Centro de Monitoreo determina arbitrariamente el grado de criticidad si cree que el incidente puede tener graves consecuencias negativas.

Resultados de monitoreo

En el período del

1 de enero al

30 de junio de 2018 , los empleados del Centro de Monitoreo controlaron los sistemas de información de las organizaciones con un número total de nodos conectados de aproximadamente 28,200 (estaciones de trabajo, web, correo, almacenamiento de archivos, etc.). Debido al creciente interés en el tema de crear y operar centros de monitoreo de seguridad de la información, durante la primera mitad de 2018 pudimos atraer nuevos clientes regulares y lanzar varios proyectos piloto.

Durante los seis meses de 2018, los sensores registraron 112 millones de eventos de seguridad de la información.

La disminución en el número de eventos IS registrados, teniendo en cuenta el aumento en el número de recursos e incidentes monitoreados, se debe a los siguientes factores:

- Nuestros analistas de firmas están finalizando firmas que brindan una gran cantidad de respuestas falsas positivas en un sistema de información controlado específico. Gracias a la ya considerable experiencia en escribir reglas y evaluar su comportamiento en diferentes organizaciones, las firmas se han vuelto menos dependientes de las características de la red y más unificadas, al mismo tiempo, sin perder eficiencia en presencia de tráfico "malo".

- Algunas reglas de la base de datos AM Rules se han optimizado. Gracias a esto, se suman muchos eventos idénticos.

- Gracias a los primeros dos puntos, el Centro de Monitoreo responde más rápido a los ataques DDoS y otros incidentes de seguridad de la información, manifestados en una gran cantidad de disparadores de firma, y ayuda a prevenir su desarrollo en una etapa temprana.

Se registraron

434 incidentes .

Un aumento del veinte por ciento en el número de incidentes en comparación con el segundo semestre de 2017 se debe al hecho de que los nuevos clientes estaban conectados activamente al Centro de Monitoreo. Y la nueva infraestructura de monitoreo casi garantiza un aumento en la cantidad de incidentes identificados que el propietario de la infraestructura anteriormente simplemente no podía notar. Una vez que se trata este "nuevo pico", el número de incidentes registrados disminuye drásticamente.

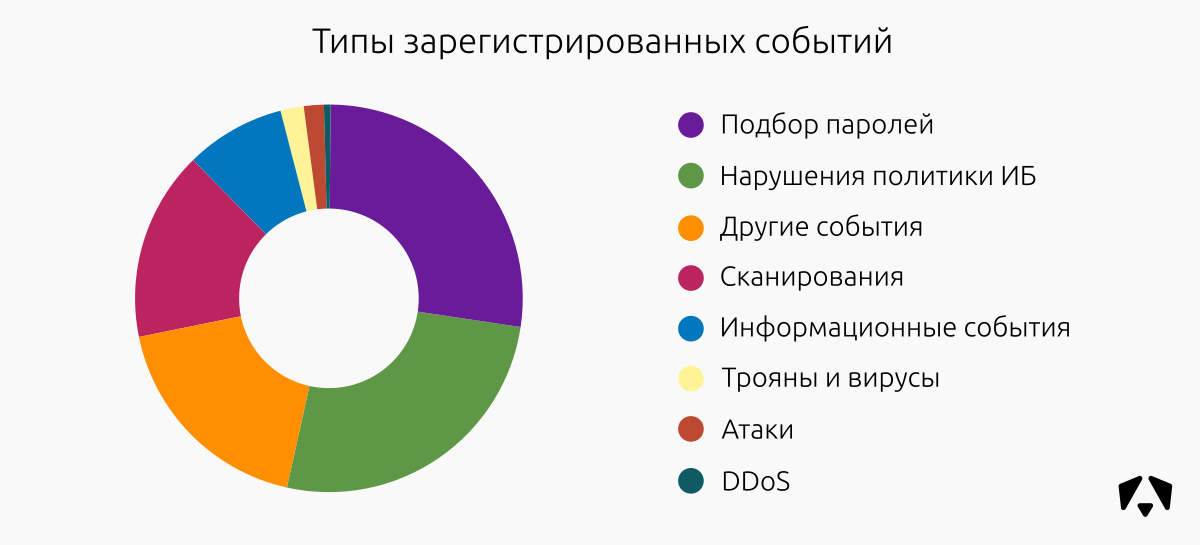

“Evento de información” : eventos que tienen una orientación informativa que puede ser útil para analizar un incidente.

“Ataque o explotación” : eventos que indican intentos de ejecutar código de forma remota o explotar vulnerabilidades en recursos controlados.

"Escanear" : eventos que indican el estudio de la red antes de intentar un ataque.

“Selección de contraseña” : eventos que indican intentos de obtener acceso a recursos controlados seleccionando datos de autenticación. | “Violación de la política de seguridad de la información” : eventos que indican acciones que presuntamente violan los requisitos de la política de seguridad de la organización controlada.

“Troyanos y virus” : eventos que indican el hecho de infección de recursos controlados con virus o actividad de malware.

“DDoS” : eventos que indican intentos de llevar a cabo ataques distribuidos de denegación de servicio. |

La distribución de los eventos registrados por tipo no ha cambiado mucho en comparación con la segunda mitad de 2017. El cambio más notable es la entrada en el primer lugar de intentos de seleccionar contraseñas para varios servicios. Las violaciones de políticas, escaneos y eventos informativos aún permanecen en la "parte superior".

El número de eventos en la categoría de Escaneo ha aumentado. En la primera mitad del año hemos aumentado la cantidad de clientes y, en consecuencia, la cantidad de nodos. Si el sitio monitoreado mira directamente a Internet, los bots lo exponen diariamente a una gran cantidad de escaneos. La mayoría de los clientes tienen prioridad para controlar los ataques desde una red externa, por lo tanto, los nodos con direcciones blancas también se monitorean. Esto da como resultado un aumento en los "Escaneos" y una reducción en los "Eventos de información", que son más característicos de los nodos internos.

Incidentes reportados

Entre los

434 incidentes identificados:

| Clase de incidentes | Baja criticidad | Criticidad media | Alta criticidad | Incidentes totales | Parte de incidentes |

| Malware | 3 | 75 | 101 | 179 | 41% |

| Ataques e intentos de explotación. | 4 4 | 68 | 57 | 129 129 | 30% |

| Contraseña coincidente | 2 | 27 | 35 | 64 | 15% |

| Infracción de política de seguridad | 6 6 | 32 | 6 6 | 44 | 10% |

| DDoS | 3 | 5 5 | 10 | 18 años | 4% |

En la clase más grande: malware, observamos las siguientes tendencias:

- Cuantos más nodos de monitoreo, más incidentes con malware.

- Como en el segundo trimestre de 2017, las infecciones de la familia de malware WannaCry y Petya / notPetya continúan. A pesar de la cobertura general de este problema, todavía hay muchos nodos vulnerables.

- La mayoría del malware encontrado es software de minería de criptomonedas. Los hackers se han vuelto un poco más "amables" y están tratando de capitalizar los recursos de los usuarios.

- También a menudo encontramos software publicitario potencialmente no deseado. Básicamente, los usuarios lo descargan junto con programas pirateados o gratuitos y al instalar software para encontrar rápidamente controladores, por ejemplo, DriverPack y sus análogos.

Con respecto a la explotación de vulnerabilidades, continuamos observando una gran cantidad de intentos de explotar vulnerabilidades en Apache Struts, Drupalgeddon y EternalBlue.

Se instituyó una gran cantidad de incidentes para explotar la vulnerabilidad de EternalBlue. Suena triste, pero las estadísticas muestran que los usuarios aún no se han defendido contra tales vulnerabilidades sensacionales. A pesar de que la descarga de ransomware a través de esta vulnerabilidad ya es mínima, se usa activamente para distribuir otro malware. Y si los datos cifrados son visibles de inmediato, el usuario promedio puede no notar la actividad de otro malware.

Por ejemplo, a fines de junio, realizamos un estudio de una máquina infectada con un agente criptográfico. Descubrimos que se llevaron a cabo acciones destructivas a través de una conexión remota al sistema. El atacante lanzó el programa de ransomware y después de unos minutos se desconectó del sitio de la víctima.

Nuestros investigadores encontraron un archivo de un ransomware en ejecución disfrazado como un proceso svhost.exe (un programa de cifrado de la familia GlobeImposter 2.0, que resultó durante un análisis detallado del archivo), así como rastros del lanzamiento de otros programas sospechosos. Entre ellos estaba la utilidad ProcessHacker instalada (con el controlador KProcessHacker). Con su ayuda, el atacante completó los procesos privilegiados y liberó los archivos ocupados por los procesos para su posterior cifrado. El pirata informático no se detuvo allí y, aprovechando la oportunidad, introdujo un minero en el sistema infectado (¿por qué no aprovecharlo al máximo?).

Se detectaron archivos de minería de criptomonedas Litecoin (LTC) en el directorio del sistema. Entre ellos estaba el archivo minero en sí, bibliotecas para soportar múltiples subprocesos y enviar solicitudes HTTP, así como un programa que recopiló y lanzó todo esto con los parámetros necesarios para el atacante. Este archivo se agregó al Programador de tareas y se inició en cada inicio del sistema.

Si un atacante no hubiera lanzado un encriptador en un sistema pirateado, entonces quizás el propietario del AWP no habría notado una presencia externa. Y los recursos del sistema se usarían para extraer criptomonedas y / o ataques a otros usuarios en la red local.

El resto de los incidentes en la categoría son intentos de explotar XSS y la introducción de inyecciones PHP y SQL.

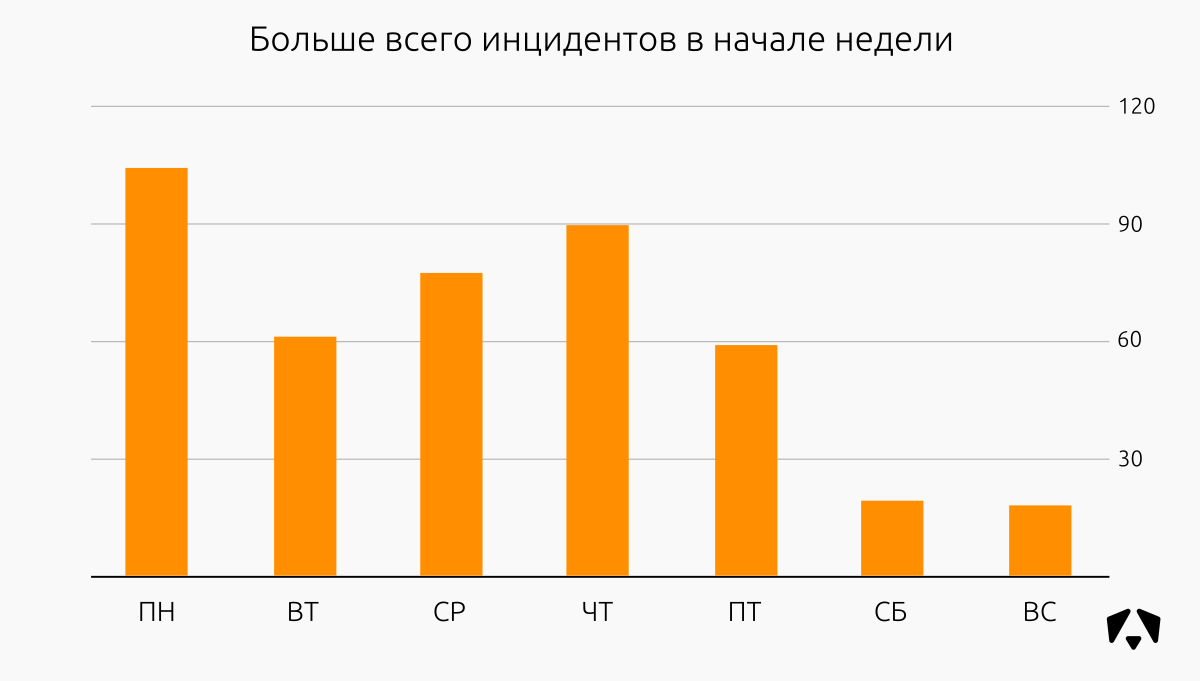

La distribución de incidentes de SI en relación con los días de la semana en el primer semestre de 2018:

Por lo general, los lunes se realizan correos de phishing que envían malware disfrazado de conciliaciones, actos, etc. Lo más probable es que dicha actividad esté dirigida a personas que aún no se han ido el fin de semana. También conectamos a la mayoría de los nuevos clientes desde el comienzo de la semana, lo que también genera un gran aumento de eventos, especialmente para categorías como selección de contraseña, ataque y explotación de vulnerabilidades.

Distribución de incidentes de SI para el primer semestre de 2018:

El aumento de incidentes está asociado con la expansión de las redes de nuestros clientes. Al menos 2 organizaciones en abril aumentaron el número de sensores en instalaciones controladas. Además, en la primavera y el verano hubo muchos proyectos piloto.

Además, nuestros analistas de firmas escriben constantemente reglas para nuevas vulnerabilidades, lo que ayuda a detectar nuevos ataques a los recursos del cliente.

Fuentes TOP

En este caso, las fuentes de ataques se entienden como direcciones IP que participaron en la interacción de la red con direcciones controladas y trataron de dañar la infraestructura.

El mapa muestra la ubicación de las primeras cien direcciones IP por el número de eventos registrados. La mayoría de estas direcciones se encuentran en Rusia, Ucrania, China, Estados Unidos, Alemania y los Países Bajos.

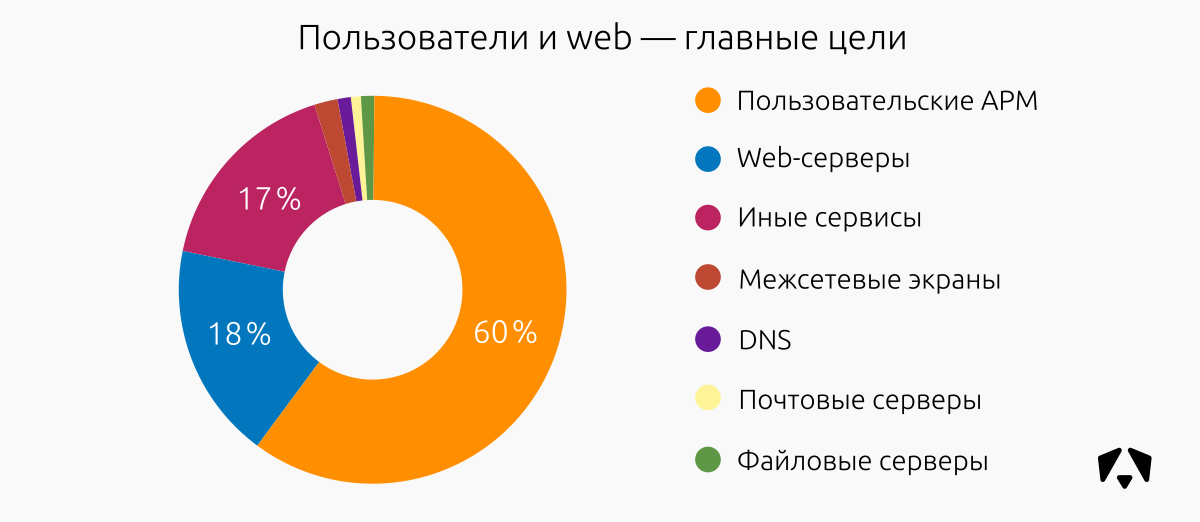

Segmentos afectados por incidentes TOP

En la primera mitad de 2018, fueron las estaciones de trabajo de los usuarios las que a menudo estuvieron sujetas a efectos indeseables, lo que representa el 60% de todos los incidentes en recursos controlados. En segundo lugar están los ataques a servidores web y otros servicios.

Los principales tipos de ataques contra la fuerza bruta web y los intentos de explotar vulnerabilidades, incluido el servidor web Apache. En las estaciones de trabajo de los usuarios: malware, intentos de explotar vulnerabilidades en los navegadores. Una gran cantidad de mineros instalados ilegalmente.

Artículos anteriores: