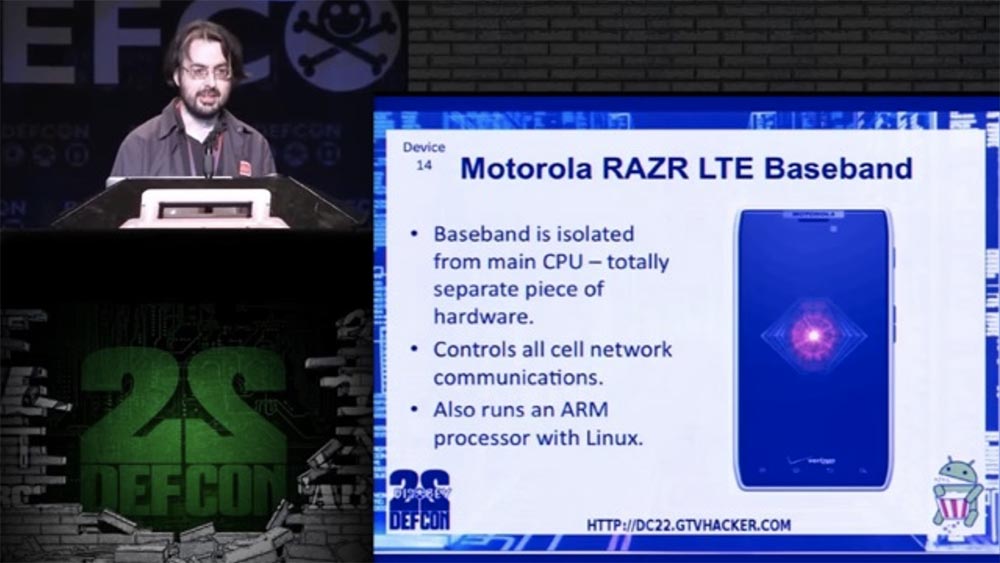

Conferencia DEFCON 22. Grupo GTVHacker. Hackea todo: 20 dispositivos en 45 minutos. Parte 1Mike Baker: el siguiente, el decimocuarto dispositivo al que obtuvimos acceso de root es el teléfono inteligente Motorola RAZR LTE Baseband. No voy a hablar sobre Android, ya está "engañado". Este teléfono es especial porque usa Banda base, un procesador de señal separado del procesador principal. Esta es una pieza completamente separada de hardware de teléfonos inteligentes.

La conexión entre Android y Baseband es a través de una conexión de red USB. Baseband escucha en el puerto de red USB interno, tiene acceso limitado al shell a través del puerto 3023 y ejecuta un script de diagnóstico en el puerto 3002 como root.

Si observa el script, puede ver que el comando busybox se inicia utilizando el lenguaje AWK:

busybox awk '{print+substr(" ' "$ {outFilePath}" ' ",0,1)}'

Es decir, el nombre del archivo se transfiere a través del script AWK. Esto significa que usando el nombre del archivo podemos inyectar en el shell. Para rootear el shell, usamos un nombre de archivo que contiene:

x",0,1);system("…");("

Esto le permite ingresar cualquier comando en el sistema y ejecutarlo con derechos de root.

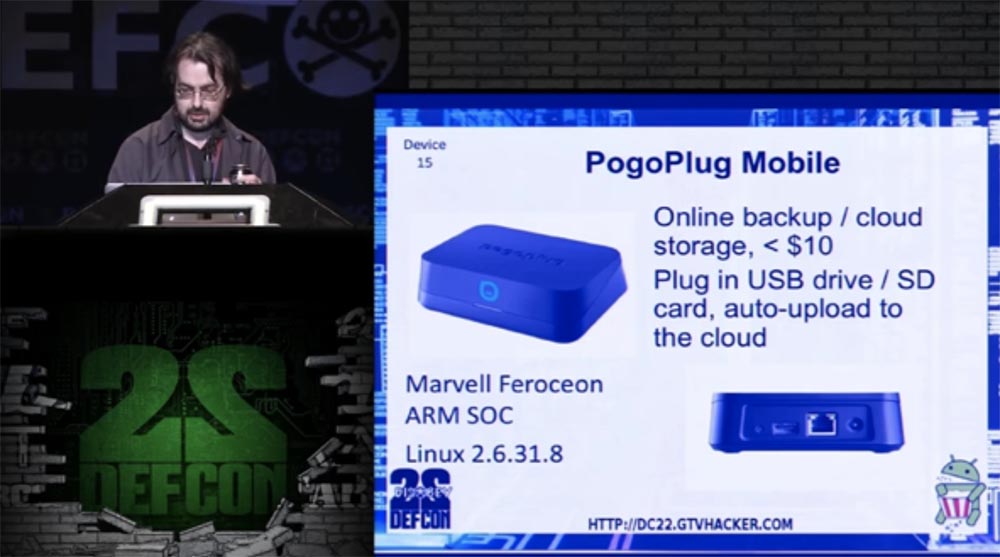

El siguiente dispositivo pirateado en el número 15 fue la unidad móvil PogoPlug Mobile, que sirve como un almacenamiento personal "en la nube". Se utiliza para transferir contenido desde su dispositivo móvil a cualquier lugar, conectarse a su red doméstica y compartir archivos a través de Internet.

El costo de este dispositivo es inferior a $ 10. Puede conectarle una unidad USB o una tarjeta SD y cargará automáticamente información a la nube. Está basado en el procesador Marvell Feroceon y es administrado por Linux 2.6.31.8.

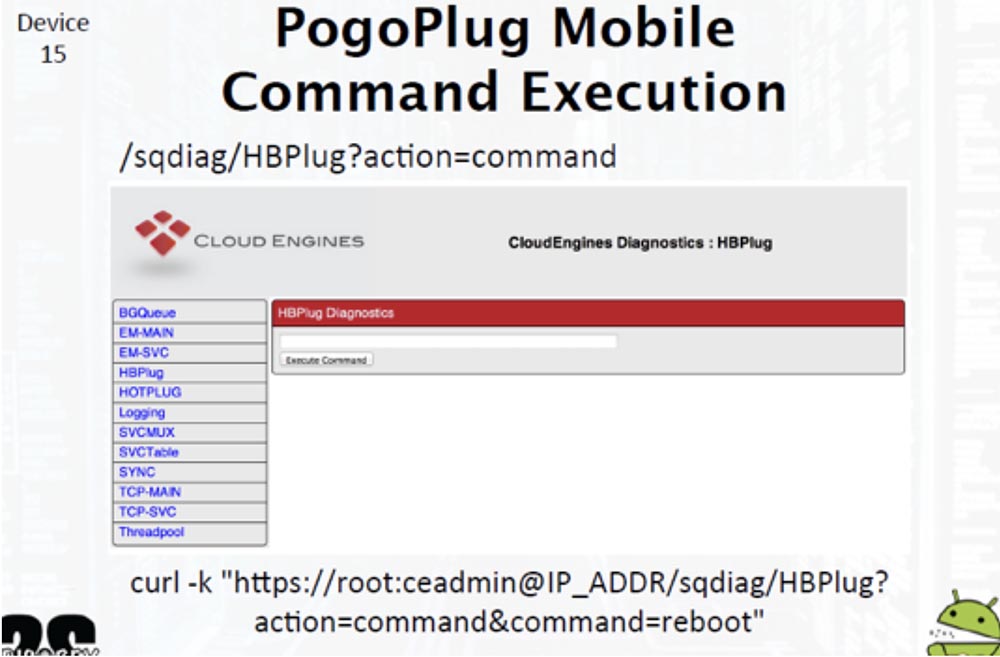

En la placa de circuito, hay 4 pines tradicionales para conectar UART, lo que nos da acceso al gestor de arranque y al shell raíz, pero también podemos incrustar la línea de comando usando una página web.

El uso de esta interfaz le permite ingresar comandos arbitrarios y ejecutarlos como root con privilegios de root.

La siguiente exhibición No. 16 es el decodificador Netgear Push2TV (PTV3000). Utiliza la tecnología abierta Miracast, compatible con Google, que se encuentra en algunos modelos de teléfonos inteligentes y tabletas con tecnología Android e Intel WiDi.

En la placa de circuito de este receptor inalámbrico hay pines UART a través de los cuales puede conectarse al dispositivo, luego presione la barra espaciadora durante el arranque, interrumpe la operación de arranque en U e inicie sus propios comandos de Linux. No puede meterse con el gestor de arranque y usar la consola Root, que está activa durante 2-3 segundos después del arranque. También es posible implementar comandos a través de la interfaz web a través del nombre del dispositivo, y el comando se ejecutará en nombre del superusuario con derechos de root. El chip de memoria Flash SPI que contiene los comandos U-boot se puede actualizar para ejecutar su gestor de arranque personalizado.

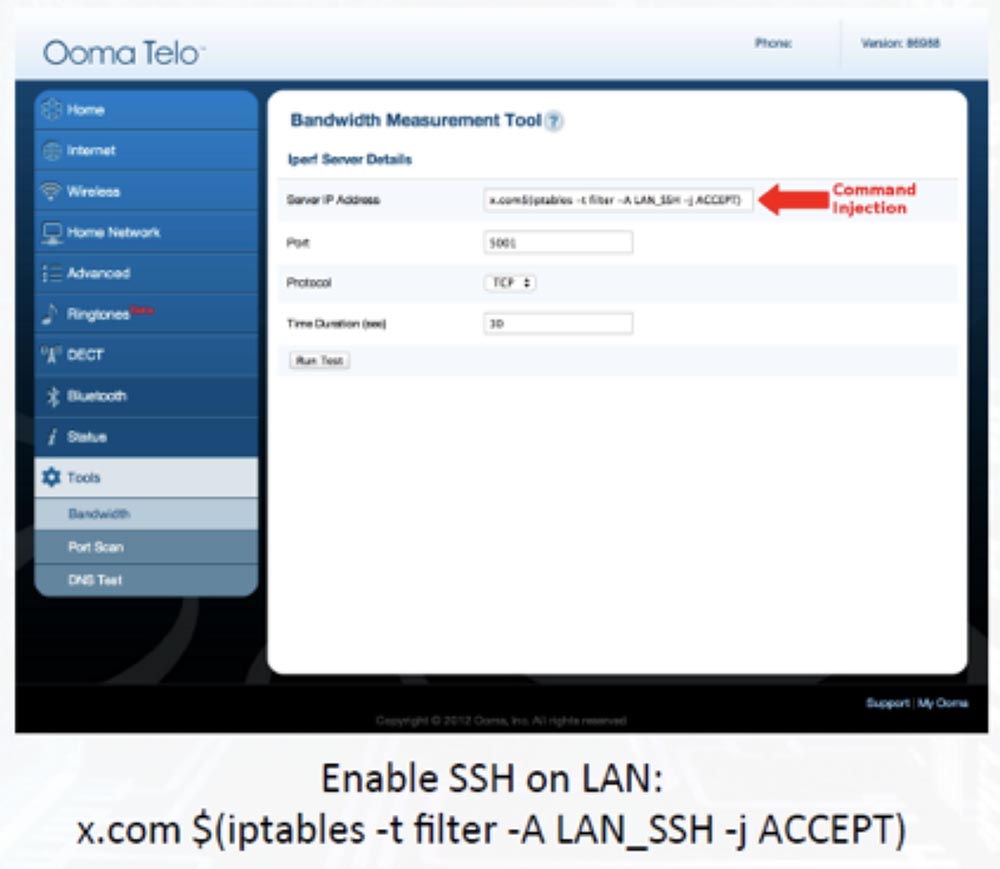

Dispositivo No. 17: enrutador Ooma Telo VOIP, con OpenWRT y equipado con un procesador ARM.

Aquí nuevamente, UART, que usa la entrada de la consola, está presente, pero estamos viendo inyecciones de comandos. También hay un puerto SSH, que funciona de manera predeterminada como un firewall, por lo que primero debemos implementar un comando que cambie las reglas de este firewall. Lo hicimos a través de una interfaz web para poder ingresar posteriormente cualquier comando. Curiosamente, la contraseña predeterminada para el acceso de root era "! Ooma123", por lo que romperla no fue difícil. Tan pronto como ingresamos, inmediatamente "restablecemos" el archivo de contraseña y comenzamos a hackear. De forma predeterminada, SSH solo está disponible a través de la LAN.

La siguiente diapositiva muestra la interfaz web de Ooma Telo, la flecha muestra la línea donde ingresamos el comando. La capacidad de ajustar las reglas de las tablas de direcciones IP le da acceso a SSH, donde puede usar la contraseña provista.

El dispositivo No. 18 es un reproductor de transmisión de medios Netgear NTV200-100NAS basado en Adobe Flash, con un costo de 10 a $ 30, que reproduce archivos SWF.

Está equipado con un módulo Wi-Fi, procesador Broadcom SOC con una actualización de firmware cifrada y firmada.

Todo está firmado en la placa de circuito impreso, por lo que encontrar un UART no fue un problema. Pero hablemos de la inyección de línea de comandos a través de la interfaz web, ya que las actualizaciones y aplicaciones se descargan a este reproductor a través de una conexión HTTPS sin cifrar. Esta es una muy mala idea, porque a diferencia de las actualizaciones cifradas, las aplicaciones se pueden descargar e instalar libremente. Por lo tanto, al instalar la aplicación, es posible usar el ataque "man in the middle":

- crear una copia de la aplicación;

- insertamos en él un enlace simbólico "suave" malicioso;

- reempaquetar la aplicación y colocarla en el host local;

- ejecuta la aplicación;

- lo modificamos nuevamente agregando un script de shell durante la operación que contiene un enlace simbólico interno para llamar a Telnet;

- ejecute la aplicación nuevamente, reinicie, ¡y ahora tenemos acceso raíz permanente!

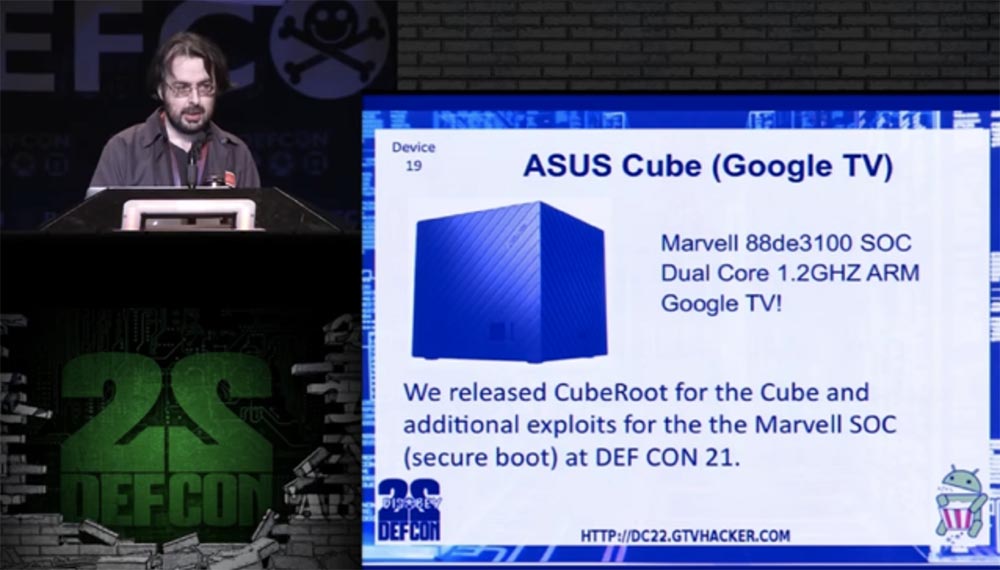

Entonces, sigue adelante. El dispositivo con el número 19 es el ASUS Cube, el "puente" entre Internet y la transmisión de video, un decodificador que proporciona la operación a gran escala de la plataforma de hardware y software de Google TV. Está equipado con un procesador Marvell 88de3100 SOC de doble núcleo a 1,2 GHz. En la conferencia DefCon 21, ya presentamos un exploit CubeRoot adicional para este dispositivo, que estaba destinado a controlar el procesador en modo de arranque seguro.

Teníamos una aplicación disponible en Play Store, desafortunadamente Google la eliminó, no les gustan esas aplicaciones. Hablemos sobre cómo podemos volver a este cubo. Las aplicaciones multimedia integradas en él le permiten montar el protocolo de red SMB para el acceso remoto a los archivos, en este caso le permiten compartir archivos de Windows sin ninguna restricción. El procedimiento para obtener derechos de root es el siguiente:

- Crear un recurso compartido SMB utilizando el binario superusuario

- Usar una aplicación de medios para conectarse al recurso compartido SMB

- agregándolo a Cube, ejecutando el binario superusuario, obteniendo derechos de root!

- Remontando el sistema, instalando SuperSu y control total sobre las capacidades del dispositivo.

Sobre esto le paso la palabra a Amir.

Amir Etemadi: gracias Mike!

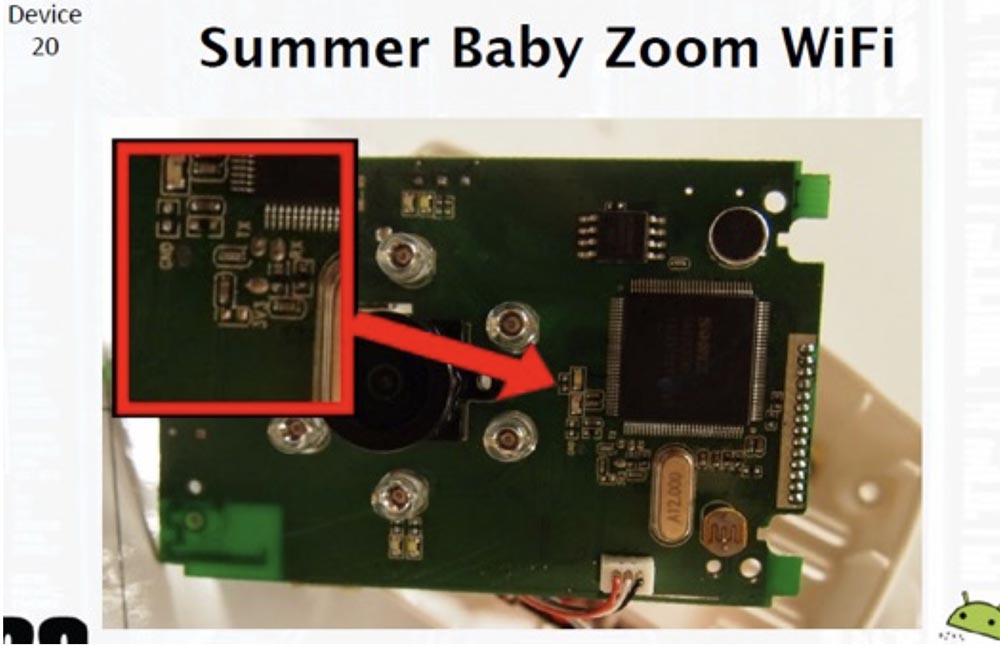

Continuemos nuestra diversión y veamos algunos dispositivos más interesantes. Quiero contarles acerca de un monitor para bebés: un monitor de actividad para niños llamado Summer Baby Zoom WiFi.

Este dispositivo le permite usar su videocámara para monitorear a los niños y transferir la imagen a su teléfono inteligente a través de Wi-Fi. Tiene su propio monitor compacto con un altavoz y una pantalla que le permite controlar remotamente la cámara por el aire. En el mercado, se posiciona como "protegido". Este es el vigésimo dispositivo que pirateamos.

Después de desmontarlo, como de costumbre, primero comenzamos a buscar UART y examinamos los contactos, a los que era bastante difícil conectarse. Después de la presentación, podemos saber cómo lo logramos, y ahora consideraremos los errores que los desarrolladores de este dispositivo cometieron al crearlo.

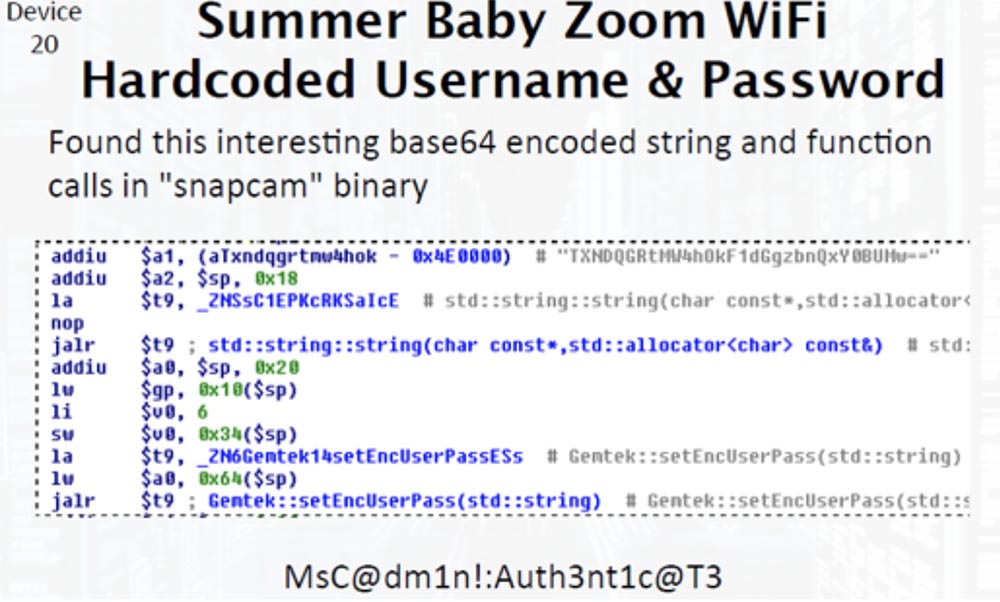

El primer error es tener un nombre de usuario y contraseña codificados en un dispositivo que utiliza un archivo binario para comunicarse con la interfaz web. Esta es solo una práctica terrible. Desde una perspectiva de seguridad, no debe tener credenciales codificadas en cada dispositivo.

Encontramos una cadena encriptada interesante y llamadas al sistema en el binario "snapcam", que contenía datos de autenticación. A continuación, pasamos a analizar datos codificados.

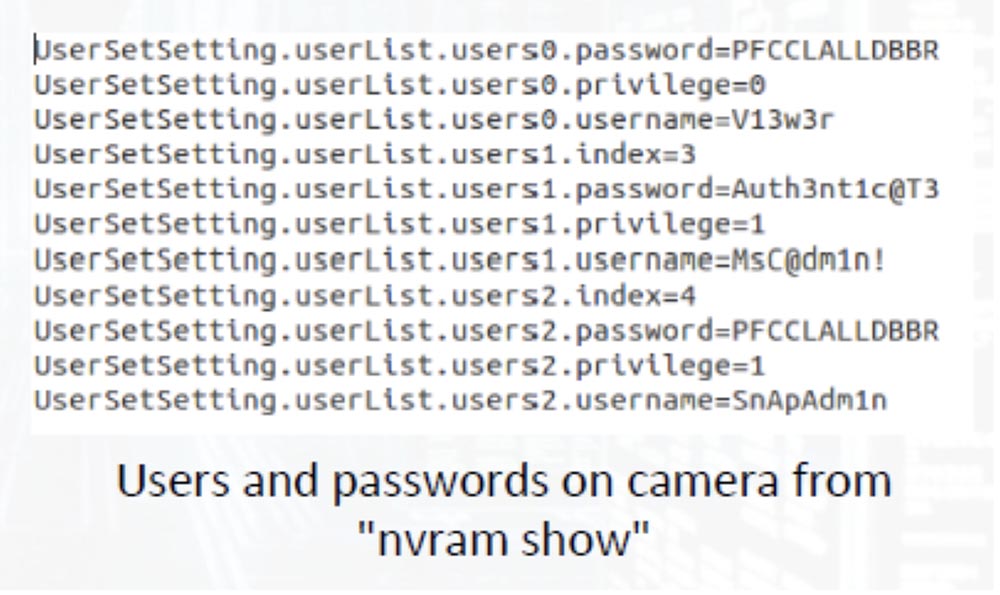

Después de hacer la llamada al sistema "nvram show" desde la línea de comandos, obtuvimos una lista de 3 usuarios y sus contraseñas. Dos usuarios tenían contraseñas que eran diferentes para cada cámara y proporcionaban diferentes derechos de usuario.

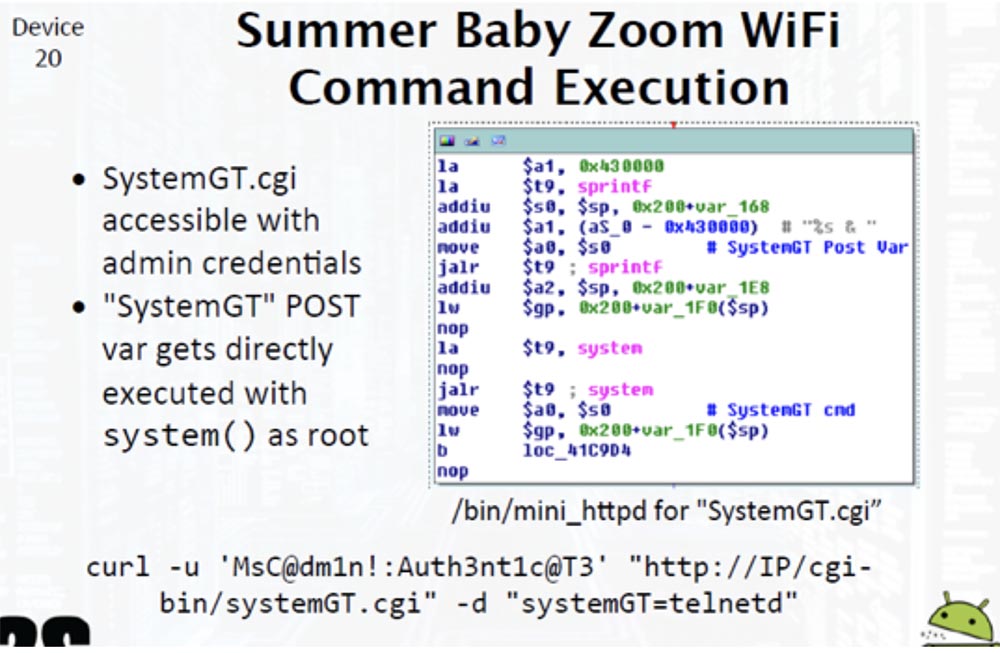

A continuación, encontramos el archivo de configuración del sistema SystemGT.cgi, cuyo acceso se proporcionó mediante privilegios de administrador y que se ejecutó directamente utilizando el operador system () en nombre del superusuario. Ingresamos a la línea de comando que se muestra en la parte inferior de la siguiente diapositiva y obtuvimos acceso de root al servidor Telnet.

Recuerde que en la mayoría de los casos cuando el dispositivo no está protegido con contraseña, puede ingresar al shell simplemente ingresando una expresión como l / bin / login en la línea de comando.

En muchos casos, puede usar el comando / bin / sh, y si alguien inicia sesión en el dispositivo de la manera normal, el atacante se deja caer inmediatamente en el shell. Por lo tanto, no permita que las personas se conecten a su dispositivo, manténgalo seguro.

Entonces, dado que se trata de DefCon 22, ¿por qué no nos informamos sobre la piratería de 22 dispositivos en 45 minutos? Por lo tanto, continuaremos la presentación con dos dispositivos más.

Pasemos al siguiente elemento de nuestra lista: esta es una cámara web Samsung SmartCam independiente con micrófono y altavoz. Se puede controlar mediante una aplicación móvil y utiliza una interfaz web para acceso local. La cámara está equipada con un procesador TI DaVinci ARM SOC y se ejecuta en Linux 2.6.18. Estructuralmente, este dispositivo es muy similar al monitor de bebé WiFi Summer Baby Zoom, pero no cambia su posición para rastrear el objeto.

En la placa de circuito impreso hay un adaptador UART clásico con los contactos del receptor, transmisor, tierra y alimentación. A continuación se muestra el bloque de terminales para configurar la conexión. Aquí, solo se utiliza el método de Registro de consola, que genera información de depuración en la consola, ocultándola al usuario.

Curiosamente, encontramos esto al observar cómo se produce el procesamiento de inicio de sesión y cómo se crea la contraseña de administrador original cuando el dispositivo se configura por primera vez. Con esta configuración, se le solicita que establezca su propia contraseña de administrador. La desventaja es que el dispositivo no verifica si la contraseña ya está configurada, por lo que puede llamar al script para cambiar la contraseña existente a la contraseña del administrador. Por lo tanto, es posible restablecer la contraseña de administrador del dispositivo sin conocer la contraseña del usuario. El acceso a la línea de comando solo es posible a través de LAN.

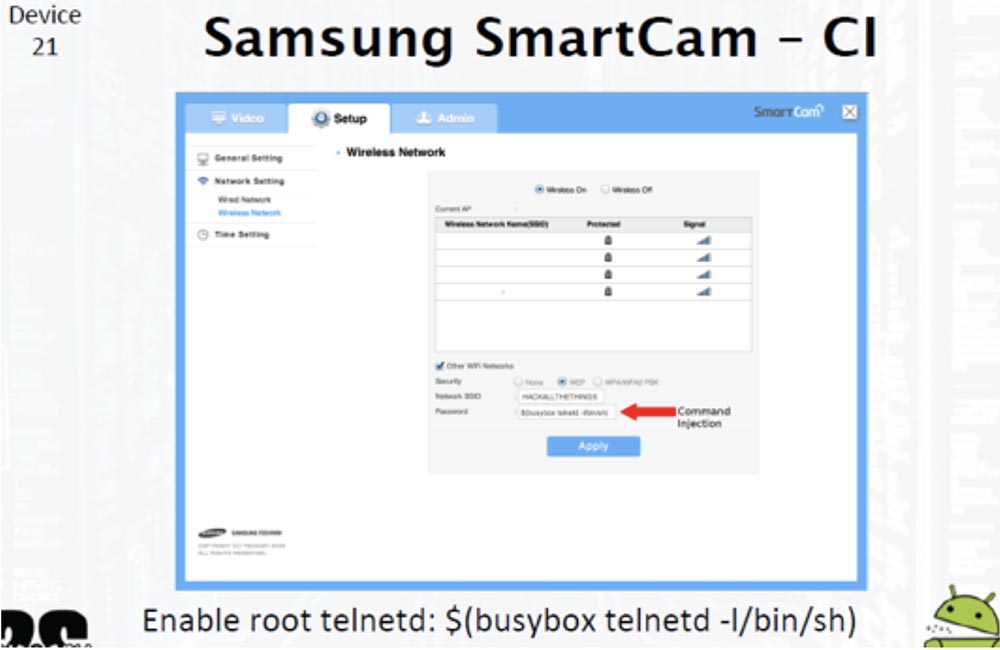

La clave de cifrado WEP no se verifica para los comandos de shell y se coloca en el archivo de configuración, desde donde se puede extraer y utilizar para ingresar comandos a través de la consola. En este caso, debe desconectar el cable de red si la cámara ya está conectada a la red a través de Wi-Fi, porque si cambia la clave WEP cuando la cámara está conectada a través de Wi-Fi, el dispositivo puede desconectarse y perderá el acceso.

Si la cámara está conectada a una red Wi-Fi, puede ser pirateada sin contacto físico con el dispositivo, después de lo cual la interfaz web comienza a funcionar con derechos de root.

Por lo tanto, el comando de superusuario se inyecta cambiando la clave WEP de acceso a la red Wi-Fi. Para conectarse a la red Telnet, simplemente ingrese el comando $ (busybox telnetd - l / bin / sh)

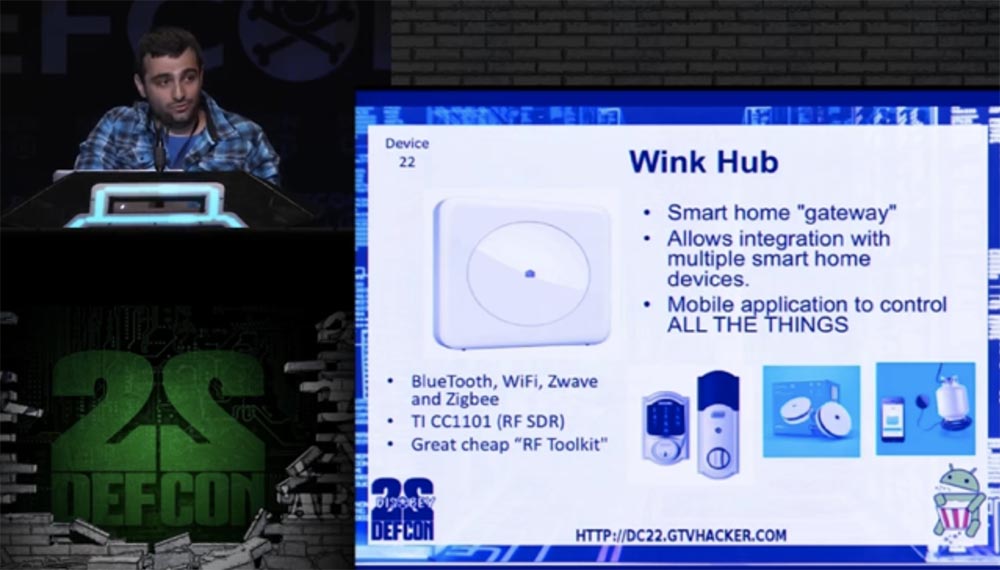

El más interesante de todos los dispositivos examinados fue el dispositivo número 22, ya que proporciona un gran campo de actividad para los piratas informáticos. Este dispositivo se llama Wink Hub, y me gusta más que otros, principalmente porque tiene una gran variedad de dispositivos periféricos.

Esta cosa controla todos los dispositivos domésticos "inteligentes" inalámbricos utilizando una aplicación móvil, que le permite abandonar paneles de control individuales. El Wink Hub tiene un módulo Wi-Fi, Bluetooth, Zwawe y Zigbee, así como un excelente trabajo para los desarrolladores de RF Toolkit.

Este es un kit de herramientas de software para cualquier hacker, ya que los dispositivos periféricos interactúan a través de él. El Wink Hub es esencialmente una puerta de enlace doméstica que integra dispositivos con API ya configuradas, con todos los métodos de comunicación, incluso tiene su propio conjunto de dispositivos, que van desde un detector de fugas de gas hasta sensores para ajustar la detección de humedad, temperatura, iluminación y movimiento. También administra bloqueos inteligentes y recibe información de estado para todos los dispositivos monitoreados.

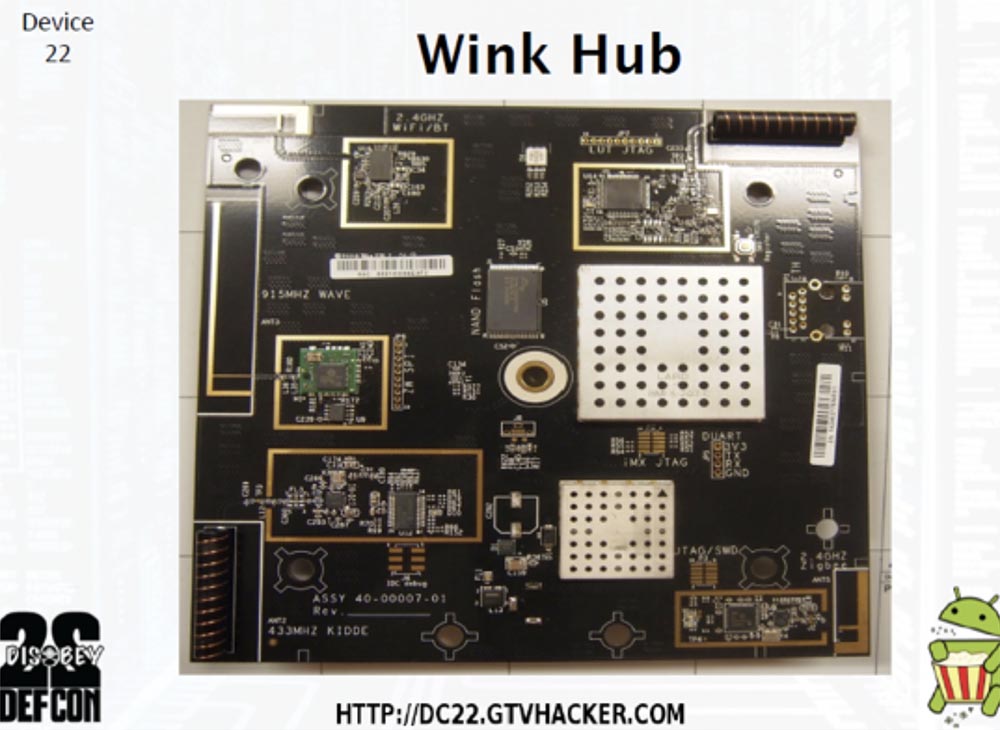

La siguiente diapositiva muestra un tablero que se ve bastante bonito.

Así que este es un tablero, es realmente hermoso.

Todo está firmado aquí, y lo que sigue siendo bueno de este dispositivo es que su costo es inferior a $ 50, y la oferta es que si compra dispositivos periféricos, puede obtener un Wink Hub de forma gratuita. Por lo tanto, si está interesado en dispositivos de RF, esta es una placa realmente genial.

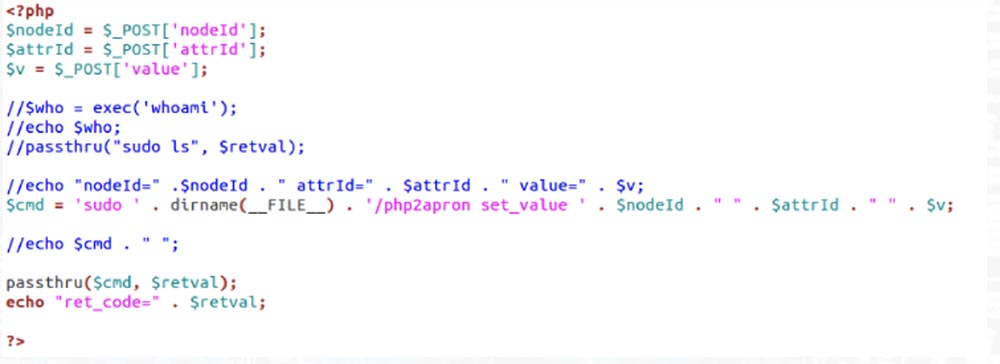

Tiene chips separados para cada tipo de dispositivo conectado que admite. Entonces, este dispositivo tiene un error de inyección de línea de comando. Si no está familiarizado con PHP, hay un comando sudo que le permite ejecutar programas con privilegios de administrador sin ingresar una contraseña de superusuario.

Este comando le da al identificador del nodo la ID del nodo con el valor del atributo ID de las variables POST. Así que lleva a este equipo a tu arsenal y, cuando llegues a casa, compra este dispositivo y diviértete con él como quieras.

Bueno, ahora te mostraremos lo que has estado esperando. ¡La grabación de video de una demostración de piratería de los 22 dispositivos pasará por un verdadero golpe de pirata informático! Para hacer esto, invitamos a nuestro amigo, el rapero Ned de Dual Core. ¡Saludémoslo a él y a la canción "Todas estas cosas"!

Tenemos casi un centenar de adaptadores UART diferentes y CDs de Chromecast aquí, y mientras miras el video y disfrutas del rap, iremos al pasillo y te lo daremos todo.

Dual Core: genial, muchachos, estoy tratando de recuperar el aliento ... mi nombre es Ned, soy un rapero en Dual Core, es posible que hayan escuchado nuestras canciones como "Beber todo y romper todo". ¿Alguno de ustedes ha roto automóviles? Genial

Quiero presentarles el libro de mi amigo, este es un manual de piratas informáticos para hackear autos, puede descargarlo gratis, comprarlo en Amazon, tengo algunas cosas que entregaré. Así que la música rap ... si no recupero el aliento, ¡podría morir!

Entonces, ¿dónde está mi DJ? ¡Presiona la barra espaciadora y comienza el video para que pueda comenzar!

La pantalla inicia una demostración de dispositivos de piratería, que se describieron en esta presentación. Suena la frase "no todos los geek con Commodore 64 pueden descifrar la NASA", luego se incluye una pista de música, bajo la cual Ned realiza el rap "Bebe toda la bebida" con el siguiente contenido:

Te digo que bebas toda la bebida

chicos piratearon todas las cosas tan rápido

que ni siquiera tienes tiempo para contarlos,

la recuperación ante desastres requiere aún más puños,

pon tus bytes en todo

mi C64 explotará todo en órbita

un boom perfecto romperá todas las cadenas

optimizar el tiempo de ejecución del proceso,

para evitar una oración, solo necesitas una secuencia,

solo necesitas una transmisión

el tamaño del motor no importa

las minas están en la línea de comando

y antes de que me vean

rompe el captcha, termina el capítulo

bebe toda la bebida

toma esta bicicleta que es roja

todavía me guiña un ojo

bebe toda la bebida, bebe todo el alcohol

Estoy esperando que mi blackberry muera

para reemplazarlo con una Raspberry Pi,

neutralizar cualquier amenaza al Cráneo Rojo,

los escritores de virus muertos subieron a VX7,

que registra nuestros datos en vivo,

hola a ustedes, cifrados y controladores de dispositivos,

donde llegamos antes de que ejecuten el formato,

Internet Mike quiere obtener tu Wi-Fi,

se comprometió a hackear Pineapple 5,

¿Estás listo para hackear todas las cosas?

¡Sí, estás listo para hackear todas las cosas!

así señor, bebemos toda la bebida

beberemos todo

sabes que habrá reglas de seguridad

pero primero beberemos todo el alcohol, y luego los romperemos,

se trata del sistema o firmware,

¿Por qué rezas sin importar el servicio?

transcodificar y conectarse a Internet,

habiéndose reunido con sus propias manos, los piratas lo arruinarán

manos aplaudiendo ataque sobre la nube

pero volveremos al metro

donde no hay control de masas

por los nodos de Thor alrededor del mundo,

piratear el tráfico del dispositivo en línea,

El desafío del estado es la búsqueda de nosotros,

mi Konrad Zuse es un depurador de gatillo,

Necesito un plan que funcione

Quiero ver cómo arde todo

y ahora es tu turno

bebe todas las bebidas, sí

bebe toda la bebida, esta pelea es un juego

este horror todavía me guiña un ojo

¡así que come toda la comida y bebe toda la bebida!

¡Agradezco a los chicos de GTVHacker!

Amir Etemadi: ¡

Amir Etemadi: ¡ es difícil para mí creer que Dual Core fue nuestro invitado! Lo hizo sin ninguna condición, sin ningún pago, ¡es un gran tipo! Sí, también estoy sin aliento. No tenemos absolutamente ningún tiempo, así que si tiene preguntas, estamos listos para responderlas después de la conferencia.

Aquí proporcionamos enlaces a nuestros recursos, bienvenidos al canal GTV Hacker y gracias a todos, ¡los amamos!

Diapositivas de presentación:

DC22.GTVHacker.comWIKI:

www.GTVHacker.comForo:

forum.GTVHacker.comBlog:

blog.GTVHacker.comIRC: irc.freenode.net #GTVHacker

Twitter: @GTVHacker