No hace mucho tiempo, los impresores (lectores de tarjetas de mano) eran la norma en la taquilla. El comprador esperó hasta que el cajero con la ayuda de este dispositivo voluminoso eliminará los datos de la tarjeta y realizará un pedido. Hoy tenemos pagos sin contacto, y es mucho más fácil y rápido pagar las compras con ellos. Pero la nueva tecnología causa mucha controversia.

Se publicó un

video en la red en el que un hombre, usando un terminal de tarjeta, debitaba silenciosamente fondos de una tarjeta de un comprador desprevenido. Colocó el dispositivo cerca del bolsillo de la víctima, y registró la proximidad de la tarjeta y procesó el pago. Este video fue el motivo de una discusión seria en el sector de pagos.

Las tecnologías de pago sin contacto utilizan identificación por radiofrecuencia, que se implementa en teléfonos inteligentes, relojes y otros dispositivos compactos que las personas siempre tienen con ellos. En este sentido, muchos de los que vieron el video estaban preocupados por la posibilidad de fraude con el uso de terminales de pago. Si los atacantes pueden usar dicho dispositivo para retirar fondos de una tarjeta escondida en una billetera en el bolsillo trasero, entonces la situación con el teléfono o el reloj probablemente será aún más simple. Los lectores de tarjetas escanean el espacio de la radio a una distancia

de 4 a 10 cm , por lo que es probable que alguien quiera usar la tecnología para robar dinero de los propietarios de teléfonos inteligentes.

Pero, aunque los casos de robo de fondos

se registraron anteriormente, una ola de fraudes que utilizan tecnologías sin contacto no nos amenaza. Los comerciantes ya han tomado medidas de protección adicionales.

Verificación de reputación y otra información sobre nuevos comerciantes

Los proveedores de terminales de pago, también conocidos como

proveedores de servicios comerciales (MSP), a menudo actúan como intermediarios entre los comerciantes y las compañías de procesamiento de pagos como Visa y Mastercard. Exigen a los comerciantes que realicen controles rigurosos antes de obtener acceso a equipos y software de la terminal.

La recepción de un comerciante en una red de proveedores es un proceso largo y completo. Incluye al menos algunos, e idealmente, todos estos pasos:

- Verificación de la identidad de los dueños de negocios (datos de registro de negocios, documentos personales).

- Verificando su historial de facturación, si lo hay.

- Análisis de la empresa (comprobación del sitio web, modelo de negocio, operaciones).

- Aclaración de si el negocio sigue las reglas de seguridad de la red de tarjetas.

- Evaluación de solvencia crediticia de una empresa.

En caso de negligencia o violación grave, la responsabilidad legal puede ser asumida por cualquiera de las partes, pero, por regla general, es responsabilidad del banco emisor de la tarjeta o del comerciante. Muchos servicios comerciales proporcionan equipos de forma gratuita y por adelantado, y los comerciantes pagan su costo mediante transacciones. Y en cada caso, se realiza un control. Sin un monitoreo cuidadoso, los servicios comerciales arriesgan su reputación y pueden ser procesados si brindan los servicios de una organización fraudulenta que opera, por ejemplo, con el propósito de lavado de dinero.

Los servicios comerciales también corren el riesgo de perder ganancias de cada transacción devuelta a los consumidores si el comerciante comete un error. Las comisiones de transacción no son reembolsables, y esto crea un riesgo rentable tangible.

En última instancia, se vuelve increíblemente difícil para las empresas fraudulentas ingresar a este sistema.

Los servicios comerciales utilizan un riguroso proceso de verificación de crédito

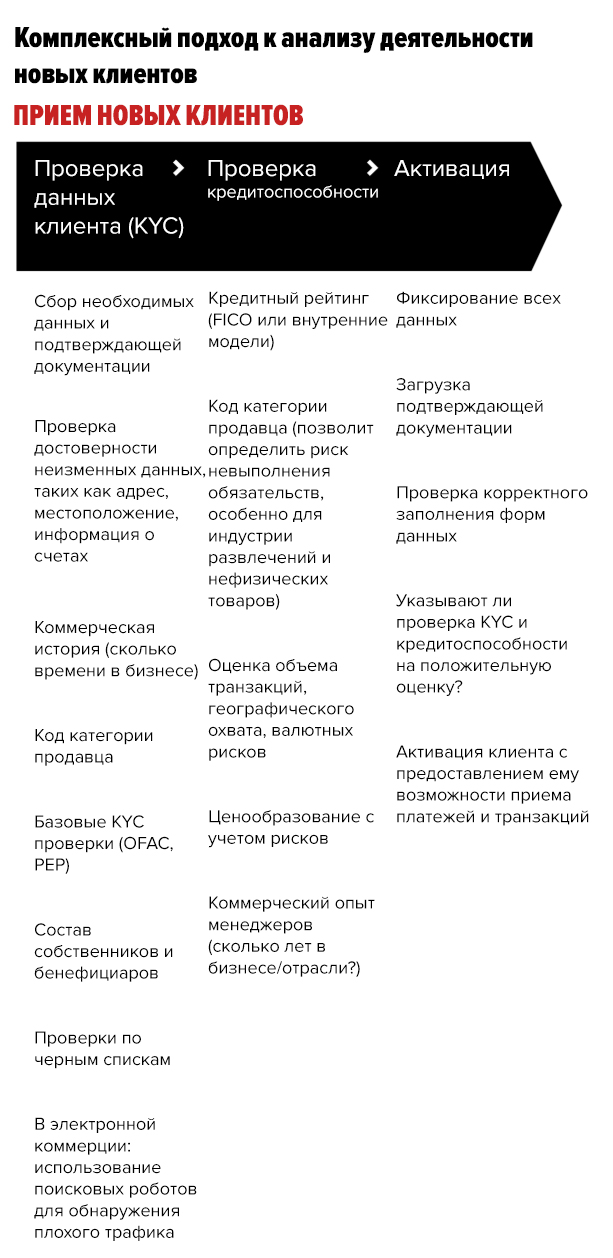

Además de la aprobación de nuevos clientes, los servicios comerciales también evalúan estrictamente su solvencia, lo que brinda más oportunidades para identificar a los estafadores. Este procedimiento se puede dividir en tres etapas:

Fuente: Provenir

Fuente: ProvenirComo parte de la primera etapa (verificación de los datos del cliente), se analiza la información básica que confirma la identidad del solicitante. Esto incluye la recopilación de documentos de certificación y registro. También tiene en cuenta los datos estáticos, como la ubicación y la dirección de la oficina, la información de la cuenta. Además, se verifican la historia comercial y las listas negras. Y en el comercio electrónico, los robots de búsqueda se utilizan para detectar tráfico malicioso.

En la segunda etapa (verificación de crédito), se verifica el historial de la actividad comercial de los gerentes de la compañía: por ejemplo, cuánto tiempo han estado trabajando en la industria. La información se verifica con el código de categoría de comerciante (MCC). También evalúa el volumen de transacciones, la cobertura geográfica y la calificación crediticia de la empresa.

En el último, tercer paso, el servicio comercial realiza una verificación final de todos los documentos presentados.

Los estafadores tendrán que trabajar duro para superar todos los obstáculos y procedimientos legales, dada la cantidad de pruebas y la cantidad de información recopilada. Tendrán que fabricar un negocio completo, y cualquiera de los pasos descritos anteriormente puede llevarlos al agua dulce o causar serias sospechas.

Los rastreadores de IP ayudan a detectar aplicaciones fraudulentas

No importa cuán estrictos sean los procesos de recepción y verificación de comerciantes, siempre hay un porcentaje de infractores que lograron burlar al sistema. Para buscarlos, los servicios comerciales utilizan rastreadores de IP.

Cuando cualquier computadora se conecta al servidor, este último se da cuenta de su dirección IP. El rastreador de direcciones IP determina la ubicación geográfica y otra información de la computadora, lo que permite que el servicio comercial detecte aplicaciones fraudulentas.

Los rastreadores correlacionan

información sobre las direcciones IP de las empresas que solicitan. Es muy fácil descubrir que un cliente potencial se está conectando desde otro país, mientras parece ser un comerciante de Ohio. Si el impostor intenta acceder al portal en línea del servicio comercial, el rastreador de IP determinará de inmediato su ubicación.

Además, el software moderno y el aprendizaje automático le permiten determinar si previamente utilizó ciertas secuencias de datos proporcionadas en otras aplicaciones similares. La información recopilada se verifica con datos sobre las cuentas retiradas o sospechosas de los comerciantes. Dichas herramientas de análisis se están volviendo más comunes en la industria.

Además de la asistencia activa de los comerciantes que supervisan la seguridad de los pagos sin contacto para sus negocios, la industria está introduciendo nuevos estándares que reducen el riesgo de fraude. La mayoría de los sistemas de pago sin contacto establecen un límite en el monto de una transacción. Y si alguien logra robar esta cantidad de dinero del cliente, la mayoría de las compañías de crédito actuarán bajo

el acuerdo de responsabilidad cero , que implica la devolución de todos los fondos robados a la víctima.

A pesar de que el video con fraude preocupaba a la audiencia, en realidad, los clientes están protegidos de manera confiable contra dicho fraude.