Hay estafadores en el mercado de ICO. Es difícil discutir con este hecho. La Comisión de Bolsa y Valores de EE. UU. (SEC) incluso lanzó una

ICO ficticia para mostrar a los inversores potenciales cómo pueden ser engañados y a qué se debe prestar atención. Hay muchos métodos Por ejemplo, puede hackear un sitio y cambiar el número de billetera. O phishing en Telegram, donde casi todos los proyectos tienen sus propios chats con inversores. Según los expertos, en 2017, los piratas informáticos podrían robar $ 300 millones de esta manera.

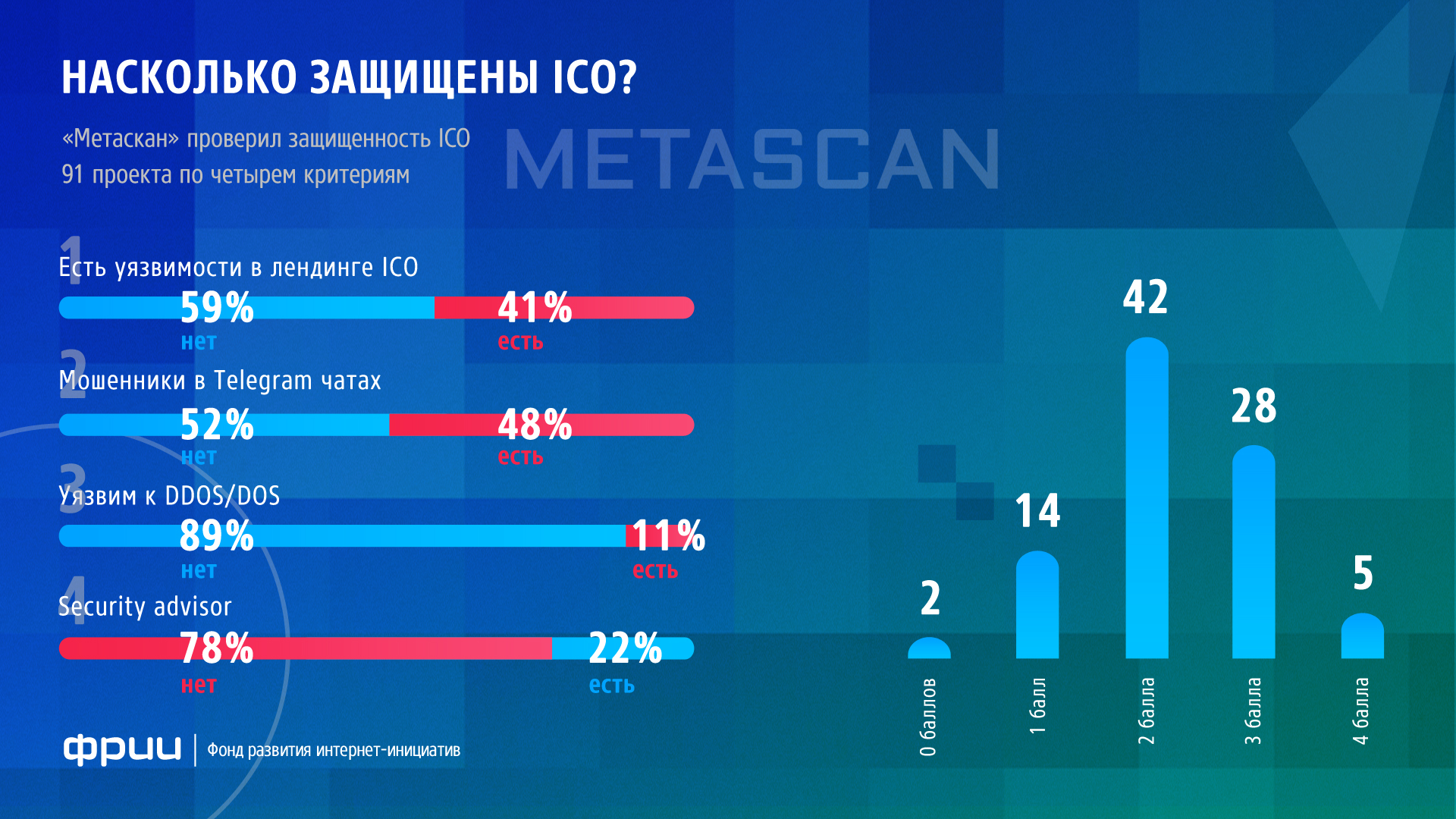

La compañía de cartera de IIDF, Metascan, especializada en ciberseguridad, ha verificado cómo los proyectos de ICO están protegidos contra piratas informáticos, estafadores y competidores sin escrúpulos. En total, se evaluaron 91 proyectos con fundadores de habla rusa, pero Metascan continuará estudiando nuevos proyectos en tiempo real.

Solo 5 de 91 proyectos cumplen totalmente con los criterios de seguridad; esto es solo el 5.5% del número total de proyectos. La mayoría de los proyectos, que realizan ICO, inician chats en el mensajero de Telegram, donde se comunican con posibles inversores. Casi la mitad de los proyectos (48%) tienen estafadores en estos chats. Otro 41% de los proyectos tienen vulnerabilidades en las páginas de destino, lo que significa que existe la amenaza de piratear el sitio y reemplazar la dirección de la billetera para recaudar fondos. Con la protección DDoS, las cosas están mejor. Solo el 11% de los proyectos son vulnerables a tales ataques. Además, el estudio mostró que la mayoría de los proyectos de ICO no tienen sus propios empleados especializados en ciberseguridad y no utilizan los servicios de expertos en seguridad de terceros (el 78% de los proyectos no los tienen).

¿Por qué es un problema la poca seguridad de los proyectos de ICO? Agosto de 2018: los piratas informáticos

robaron los datos de 261,000 usuarios de la plataforma de inversión en criptomonedas Atlas Quantum: nombres, números de teléfono, direcciones de correo, saldos. Julio de 2017: el proyecto CoinDash

no recibió $ 7 millones después del inicio de la ICO debido al hecho de que los piratas informáticos cambiaron el número de la billetera criptográfica en el sitio. Agosto de 2017: los piratas informáticos hicieron un correo falso en nombre del fundador del proyecto Enigma y recaudaron alrededor de $ 500,000. Y esto está lejos de todos los casos.

¿Por qué se necesita esta calificación?

Para los inversores , esta es una oportunidad para ver cuán seriamente el equipo se acercó a su proyecto, para evaluar los riesgos de invertir en una ICO en particular. Como lo demuestra la experiencia de Metascan, existe una correlación directa entre la seguridad de un proyecto y sus tarifas. Aquellos proyectos que tienen tarifas altas auditan sus sitios, tienen asesores de seguridad, auditorías de código, WAF o IPS.

Para los empresarios , esta es una oportunidad para ver agujeros de seguridad en sus proyectos. “Los creadores de proyectos pueden reparar vulnerabilidades y fallas por su cuenta o recurrir a nuestra ayuda. Actualizaremos rápidamente la calificación a medida que corrijamos los errores de los proyectos ”, dice el fundador de Metascan, David Ordyan.

Por el ecosistema. Tal calificación reducirá el número de proyectos de estafa, y esto, a su vez, afectará positivamente el ecosistema ICO en su conjunto y el crecimiento y el valor de las criptomonedas.

Si está interesado en los detalles técnicos de cómo se llevaron a cabo las verificaciones, los detalles se describen a continuación. Y si eres demasiado vago para profundizar en los matices técnicos,

envía el enlace a tu CTO.¿Cómo se compiló la calificación?

Solo los proyectos de ICO con fundadores de habla rusa se incluyeron en la edición actual de la calificación. Encontrar sitios de proyectos y sus descripciones no es difícil, hay muchos recursos con listas de ICO próximas o ya en curso. Los proyectos mismos están interesados en aprender sobre ellos. Metascan monitorea constantemente las listas de ICO, alrededor de 150 nuevos proyectos aparecen por mes.

Cada proyecto se verificó en cuatro parámetros:Presencia de un asesor de seguridad o especialista propio. Los proyectos publican dicha información en el sitio web y en su Whitepaper en la sección del equipo.

Resistencia del sitio a los ataques DDoS. Una garantía absoluta de que el sitio del proyecto es resistente a los ataques DDoS solo se puede dar después de una prueba de esfuerzo. Pero por razones éticas, tales pruebas nunca se realizan sin aprobación. La vulnerabilidad a un ataque DDoS se detecta heurísticamente por la presencia de signos de cualquier mecanismo de protección. Metascan verificó este parámetro para detectar la presencia de CDN y sistemas de filtrado de tráfico, como Cloudflare, Qrator, Imperva. El filtro de tráfico puede ser realizado por el proveedor de alojamiento, y no puede determinarse desde el exterior, entonces puede haber una inexactitud en este párrafo. Si los proyectos encontraron tal inexactitud en la calificación, pueden escribir a Metascan.

La presencia de vulnerabilidades en la aplicación web. Uno de los productos de Metascan es un escáner de vulnerabilidades. Cualquier propietario del sitio en metascan.ru puede usarlo de forma independiente. Con él, se escanearon las páginas de destino de los proyectos. Sin embargo, en Metascan preste atención a que esta verificación solo muestra vulnerabilidades que se encuentran en una superficie. Un análisis exhaustivo o más profundo le permite detectar el rango completo de vulnerabilidades o verificar su ausencia. Pero una auditoría más profunda requiere coordinación con los administradores de recursos.

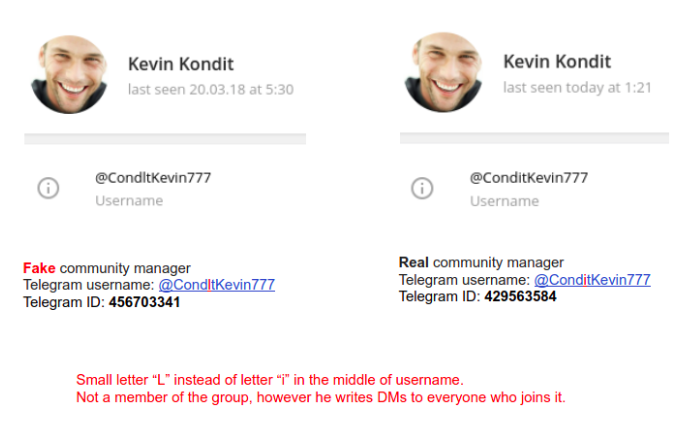

La presencia de estafadores en el chat de Telegram del proyecto. ¿Cómo funcionan los estafadores? Fingen ser miembros del equipo de ICO, escriben mensajes personales a los inversores y ofrecen enviar dinero a su billetera para recibir tokens con un gran descuento. Precisamente porque se comunican cara a cara con los inversores, no tiene sentido que los estafadores bloqueen las ICO en el chat general. Las pérdidas por las acciones de los estafadores son de aproximadamente 5 ETH por cada día de venta colectiva. Al mismo tiempo, los estafadores supervisan la aparición de nuevas ICO y crean cuentas por adelantado que imitan las cuentas de los fundadores de proyectos y administradores de grupos.

¿Qué hace Metascan con tal fraude?

¿Qué hace Metascan con tal fraude? El equipo ha desarrollado herramientas y mecanismos que pueden identificar a los estafadores. Metascan recopila datos sobre las billeteras utilizadas, la ubicación y el equipo del atacante. Después de eso, sus cuentas se eliminan permanentemente y se prohíben los números: Metascan es una de las pocas, si no la única compañía que brinda servicios no solo para detectar cuentas fraudulentas, sino también para eliminarlas del mensajero de Telegram.

La

lista pública ya tiene 124 billeteras criptográficas fraudulentas, y la base de datos del sistema antifraude Metascan contiene más de 1,500 cuentas únicas de Telegram utilizadas para el fraude de ICO.

La mayoría de los atacantes "viven" en Nigeria y trabajan desde dispositivos móviles. El 43% de todos los estafadores engañan a los inversores de iPhone, y el 57% de los estafadores usan teléfonos Android, prefiriendo las versiones 4 y 7 de este sistema operativo.

Aquí hay un ejemplo de un caso real contra los estafadores de Telegram:Para uno de los clientes, durante la campaña de marketing, el fraude aumentó considerablemente. Si antes de su lanzamiento detectamos y eliminamos uno o dos al día, luego de que aparecieron docenas de cuentas simultáneamente, pretendiendo ser miembros del equipo del proyecto en Telegram.

Para cada uno, tomamos medidas rápidamente, registramos datos y eliminamos. Solía ser que un estafador obstinado registraba nuevas cuentas, pero después de 3-5 eliminaciones se dio por vencido y se fue. Además, constantemente había cartas falsas de los organizadores, formularios de registro falsos en Google, anuncios de phishing. Durante todo el día estuvimos involucrados en la respuesta y eliminación de contenido fraudulento.

Como resultado, durante la acción contraria de la empresa de phishing, se eliminaron 36 cuentas de estafa. Se dividen 3 dominios. Se bloquearon 1 campaña publicitaria en AdWords y 2 formularios de phishing en Formularios de Google.

Contactos de Metascan:

+7495152 1337

david.ordyan@metascan.ru

@david_ordyan (Telegram)

Ejemplo de correspondencia con estafadores: