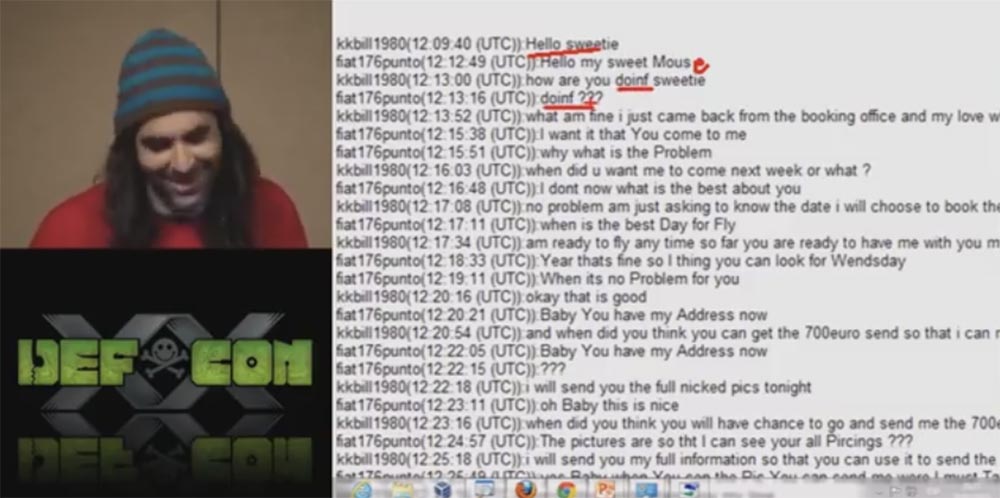

Conferencia DEFCON 20. Cómo joder a los malos (y la mafia) usando la botnet JavaScript. Parte 1Este chico mantuvo todas las conversaciones con aquellos que estaban interesados en el perfil de esta chica. Esta diapositiva muestra mi chat favorito, kkbill1980 es quien finge ser una niña, y fiat176punt® es su víctima. "Kkbill1980: hola cariño! - fiat176punto: ¡hola, mi dulce ratón! ”, y así sucesivamente, un chat muy divertido.

Más adelante en el chat discuten los detalles de su relación amorosa, y el detalle más interesante es de 700 euros, que la víctima debe enviar a su "dulce ratón" como si reservara un hotel durante el viaje de una chica falsa a Alemania.

Y luego el fanático escribe que esta noche le envió a su amada "una fotografía completamente desnuda", a lo que ella respondió: "¡Oh, bebé, esto es maravilloso!"

La conclusión es que este estafador interactuó simultáneamente con muchas personas usando perfiles de chicas falsas en sitios de citas y extorsionando a sus víctimas con un pretexto u otro. Sin embargo, en algún lugar en el medio de la conversación, este tipo "atravesó", aparentemente confundiendo las pestañas abiertas, y comenzó a escribir en alemán.

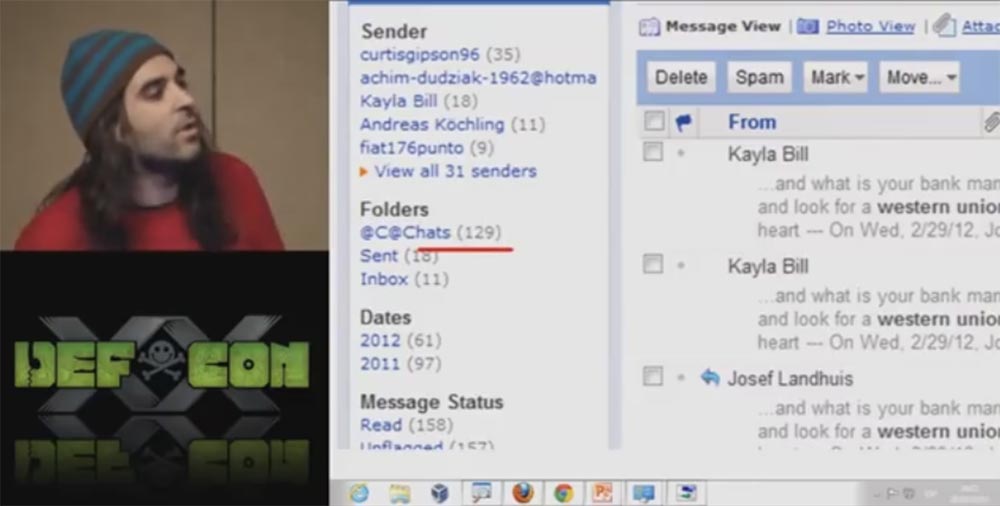

Todo estaba idealmente sistematizado en su buzón, y mantuvo todos sus chats en una carpeta especial, con la que continuó trabajando ahora. Decidimos encontrar en la correspondencia todas las referencias a hombres que iban a usar Western Union para enviar dinero a su "novia", y encontramos 158 mensajes de este tipo.

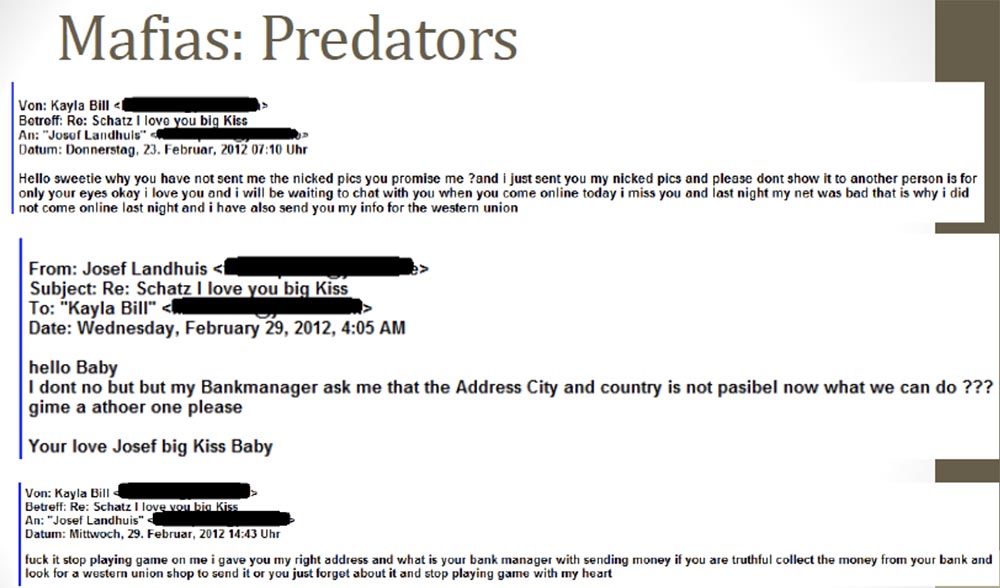

La siguiente diapositiva muestra una muestra de la correspondencia de esta niña y la víctima. Aquí se mencionan nuevamente las fotos: la niña pregunta por qué el hombre no le envió las prometidas fotos "desnudas". Y él responde que no sabe por qué, pero el gerente del banco le dijo que es imposible enviar dinero a la dirección especificada, así que deje que la niña le dé otra dirección.

Esto se debe a que el perfil de la niña recibió una dirección falsa, que aparentemente no era adecuada para el empleado del banco. A lo que la chica falsa responde enojada: "¡Joder, deja de jugar conmigo!" Te di la dirección correcta, ¡así que toma el dinero del banco y envíalo a través de Western Union, de lo contrario, olvídate de todo y deja de jugar con mi corazón!

En general, puedes imaginar qué tipo de correspondencia era. Y este esquema funcionó, porque para enviar dinero a través de Western Union es suficiente indicar solo la ciudad y el nombre del destinatario de la transferencia, y luego decirle el código secreto.

El siguiente caso que nos interesó fue un estafador relacionado con perros. Nos preguntamos qué estaba haciendo con los perros si necesitaba un servidor proxy anónimo para sus actividades.

Nosotros, como siempre, decidimos usar su nombre de usuario y contraseña para penetrar en su buzón. Y allí encontramos algo pesado, así que si te gustan los animales, no mires la siguiente imagen. En la siguiente diapositiva, incluso publicamos tal advertencia: “¡Advertencia! ¡Esta imagen puede herir tus sentimientos! Y aquí, de hecho, la imagen en sí.

Colocó este Yorkshire terrier falso, uno falso, porque puso el mismo perro a la venta en todo el mundo, por lo que esta es la York más rentable del mundo. Puso esta foto y ganó dinero con ella, ya que todos fueron seducidos por la baratura del perro de pura sangre e hicieron un pago por adelantado.

Naturalmente, también nos encontramos con psicópatas. Esta diapositiva muestra el panel de control, que muestra cómo un chico de una dirección IP buscaba constantemente en video.xnxx.com videos sobre los temas "madre", "violación de una hermana", "violación violenta", "violencia" y similares. . Decidimos dar su dirección IP a la policía local, porque este tipo obviamente está loco.

Entonces, muchas personas luchan por el anonimato en Internet, por lo que lo primero que hacen es verificar su anonimato. Pero el problema es que al usar un proxy, usted es anónimo para la página final, pero no para el servidor proxy en sí. Por ejemplo, usted afirma que su dirección IP está en los Estados Unidos, miramos su dirección IP real y nos aseguramos de que sea así o no. ¡Sin anonimato en el servidor proxy!

Otro tipo de actividad anónima de Internet llamó nuestra atención cuando descubrimos a una persona que ganaba dinero leyendo publicaciones de blog. Este es un negocio así: lees las publicaciones de blog de personas de todo el mundo y te pagan por ello. En un mes, este hombre ganó hasta $ 24, por lo que este también es un buen negocio. Llamamos a este fenómeno "Personas extrañas en un mundo extraño".

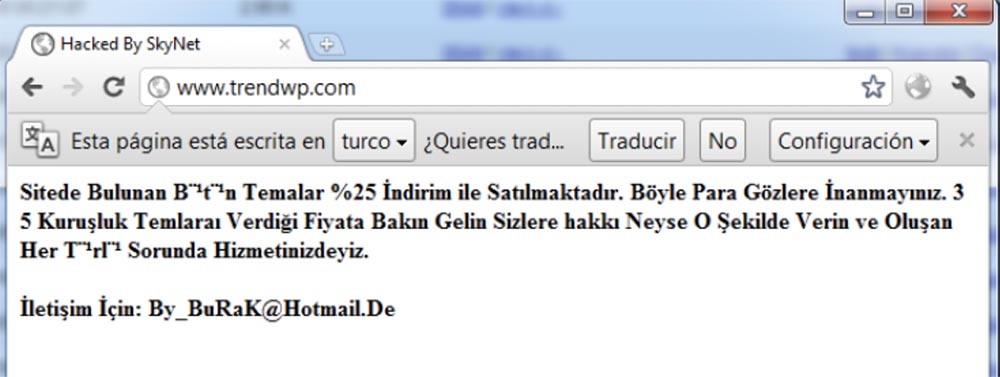

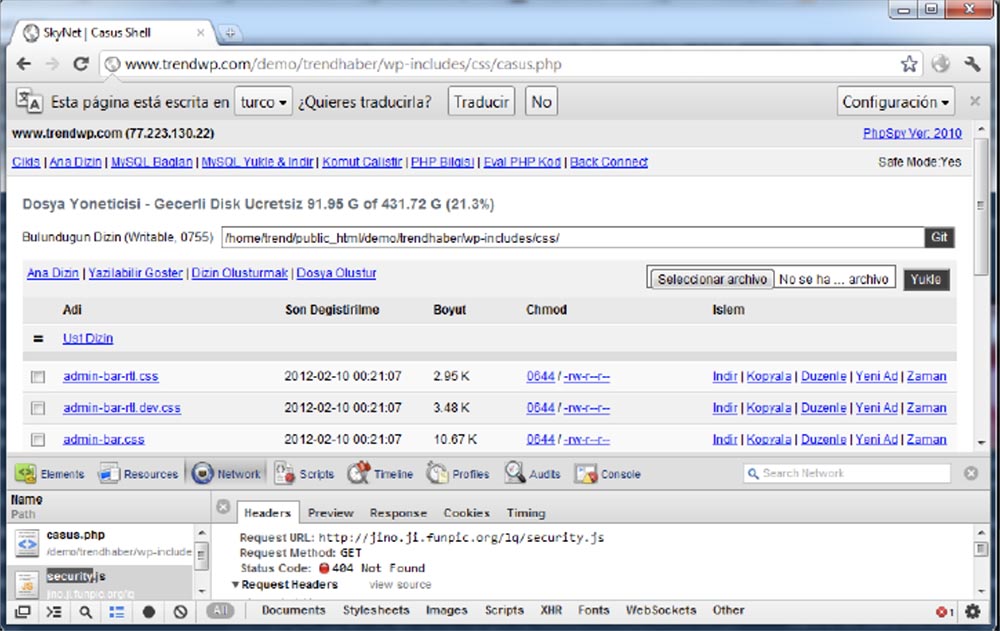

Muchos usuarios de nuestro servidor proxy han participado en la piratería y el deterioro de los datos del sitio web. Uno de estos usuarios atrajo nuestra atención: en el panel de control puede ver los archivos locales que hemos interceptado de un sitio pirateado, este hacker utilizó un script malicioso de WebShell para hackear JavaScript.

La siguiente diapositiva muestra un truco, observamos su implementación en tiempo real. A continuación puede ver la dirección de correo electrónico del atacante.

Cuando estudiamos cómo se pirateó este sitio, nos dimos cuenta de que el hacker usaba un WebShell infectado que descargaba un archivo JavaScript, que, a su vez, informaba la URL de este WebShell. Este archivo JavaScript también fue infectado por nuestro servidor proxy y nos permitió averiguar dónde se encuentra este WebShell. Resulta que el pirata informático mismo hackeó al pirata informático.

La siguiente diapositiva muestra una solicitud de WebShell que llama a JavaScript.

Como recordarán, lo interesante de nuestro sistema fue que incluso después de desconectar al cliente de nuestro servidor proxy, seguía infectado con nuestro JavaScript malicioso. Hasta ahora, todo se había obtenido mediante el monitoreo pasivo de la navegación, por lo que pensamos si es posible infectar la Intranet, es decir, la red interna que no se vio a través de nuestro servidor proxy.

Por lo tanto, uno de los puntos que atrajo nuestra atención al considerar los datos recopilados fue la capacidad de buscar información sobre máquinas que no se publicaron en Internet, es decir, sobre aplicaciones que se utilizan dentro de la Intranet, como se puede juzgar por los siguientes datos en el sistema ERP interno. .

Seguimos a un chico de México, estaba buscando porno en Internet. Se desconectó del servidor proxy, pero permaneció infectado, por lo que puede ver aquí el servidor interno al que intentamos unirnos. Hay muchos datos, contraseñas, nombres de usuario. Esto deja en claro que el uso de archivos JavaScript remotos en la Intranet puede no ser deseable y abre la puerta a posibles ataques de este tipo.

Al ver esto, pensamos que sería fácil preparar un ataque dirigido a cualquier aplicación en la Intranet o Internet, analizando los archivos JavaScript descargados previamente y obligando a los clientes a descargar estos archivos desde cualquier dominio, porque instalamos el almacenamiento en caché forzado.

Y, por supuesto, los usuarios de nuestro servidor proxy eran adictos a la pornografía. Había mucho porno, el porno es un negocio real. Incluso leímos una historia interesante sobre cómo en la iglesia católica descubrieron dibujos "francos" realizados por un monje en 700 AD. Recopilamos URL y recopilamos una extensa colección de nombres de usuario y contraseñas y, por supuesto, los venderemos en Internet (es broma).

Pero, sobre todo, el chat de violación en Internet atrajo nuestra atención. Siempre pensamos que era muy difícil violar a alguien en Internet, pero resultó que no era así.

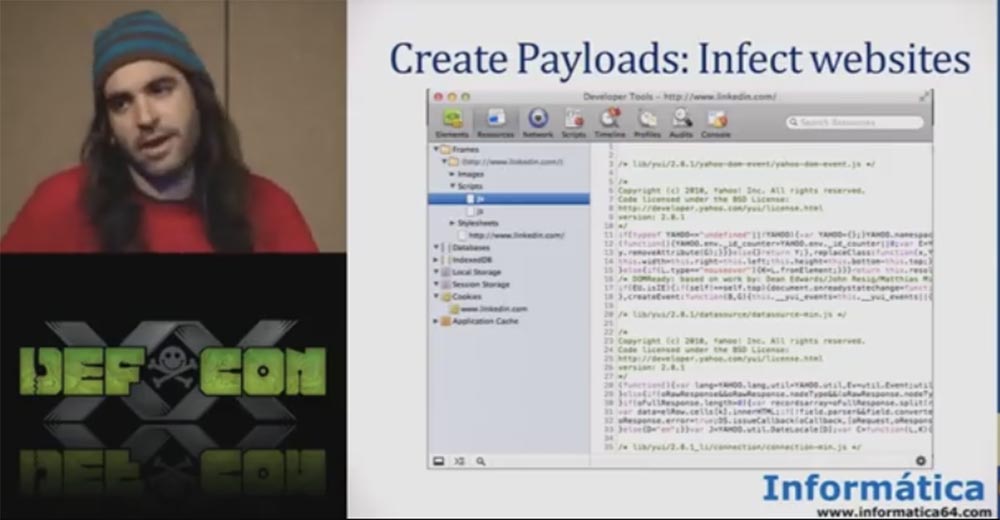

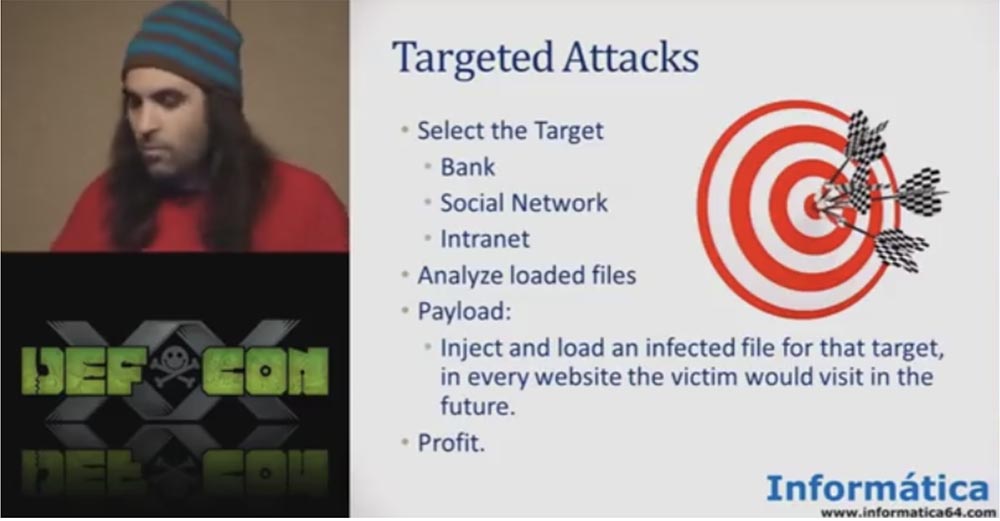

Entonces, creamos un archivo JavaScript que infectaba sitios web. Hemos creado una "carga útil". Para preparar un ataque dirigido a un sitio en particular, es decir, para garantizar que un usuario que forma parte de la botnet se infecte después de visitar un sitio en particular, debe saber qué archivos JavaScript se cargan en este sitio. Para hacer esto, puede usar la inspección de red en Google Chrome o Firefox Firebug y seleccionar el archivo que desea infectar.

Por supuesto, si se conecta a la red a través de un servidor proxy, no se conectará al sistema bancario ni al perfil de las redes sociales, la Intranet o su sitio personal, pero si no borra el caché, entonces está en manos de quienes forzaron para descargar un archivo javascript malicioso. Y si este archivo está en la página que abrirá después de visitar el servidor proxy, será pirateado.

La siguiente diapositiva muestra el código en la página de la red social linkedin.com, donde puede ver algunos scripts que se cargan en Java, por lo que si usa un servidor proxy, podemos crear una carga útil especial descargando estos archivos JavaScript. Luego, estos archivos se infectarán y, tan pronto como se desconecte del proxy y se conecte a linkedin.com, se ejecutará la "carga útil".

Es muy simple, por lo que podemos crear ataques dirigidos en varios sitios web para recopilar las contraseñas de las personas que usaron nuestro servidor proxy antes de usar el Internet normal, no anónimo.

Para hacer esto, primero debe elegir un objetivo: un banco, una red social, una Intranet, analizar los archivos cargados en el sitio y lanzar la "carga útil". Es decir, infectar y descargar el archivo infectado para el objetivo elegido, y estará en cada sitio que la víctima visitará en el futuro.

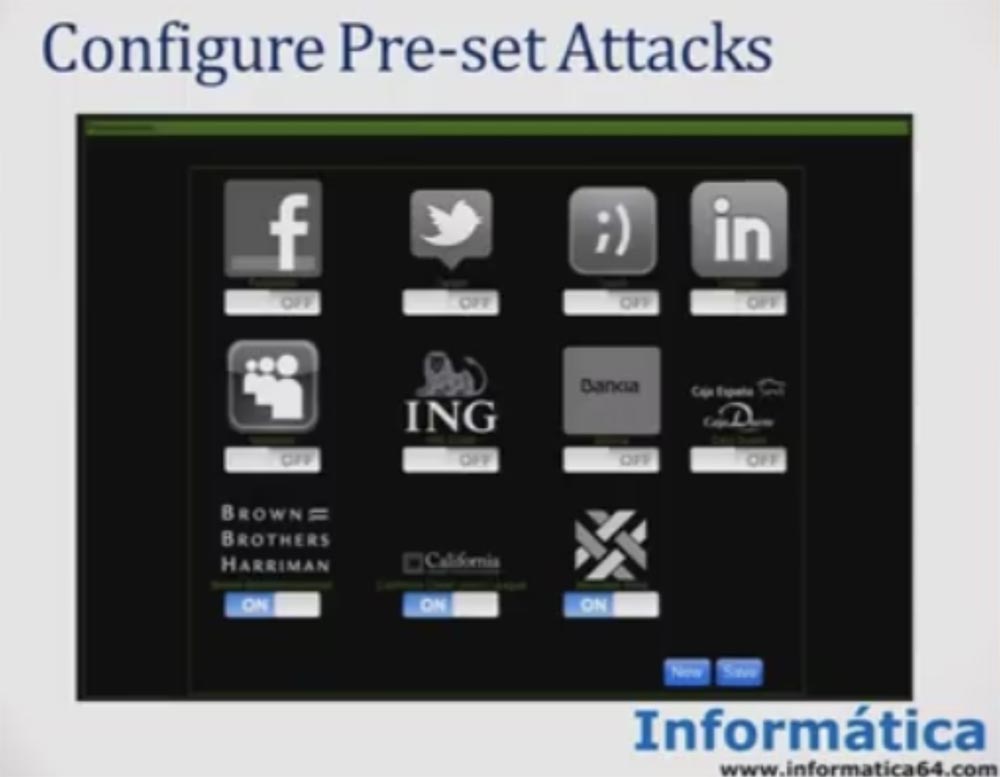

Ahora quiero mostrarles cómo penetramos en el sistema bancario y cómo se ve nuestro panel de control. Por supuesto, apagamos nuestro servidor proxy hace mucho tiempo, pero para las conferencias BlackHat y DefCon creé un nuevo panel de control. No alojé este proxy en Internet. Pero después de mi informe sobre BlackHat, no sé por qué, alguien lo publicó en Internet (risas).

Por lo tanto, hemos configurado este servidor proxy solo para 10 conexiones paralelas, y en este momento, esta mañana, estoy listo para mostrarle todos los bots, todos nuestros "zombies" para hoy, 28 de julio. Ves aquí una gran cantidad de bots de diferentes países, Estados Unidos, Brasil, etc.

En este momento estamos recopilando mucha información de ellos, pero no la estamos utilizando, no estamos publicando estas direcciones IP, créanme.

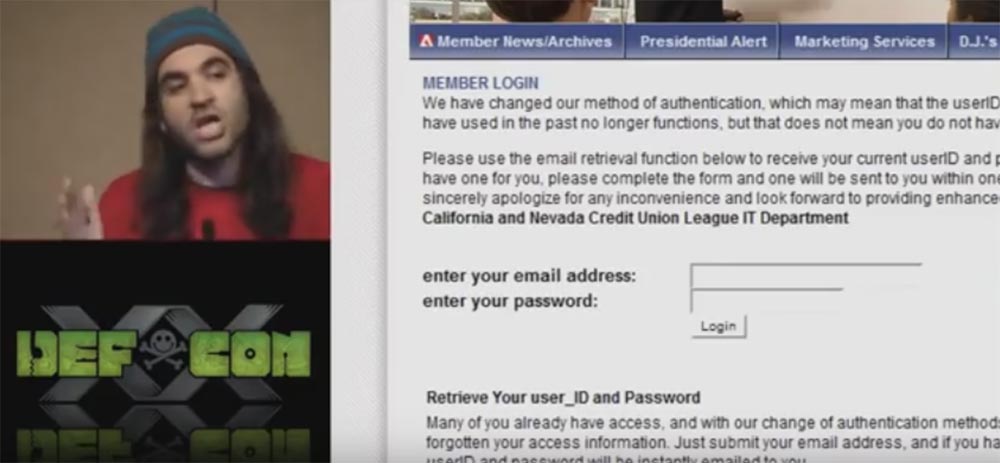

Entonces, quiero mostrarles la penetración del sistema bancario. Ahora te mostraré este sitio web. Esta es la United Credit League of California. Como puede ver, este sitio es ideal para ataques porque es un sitio web HTTP.

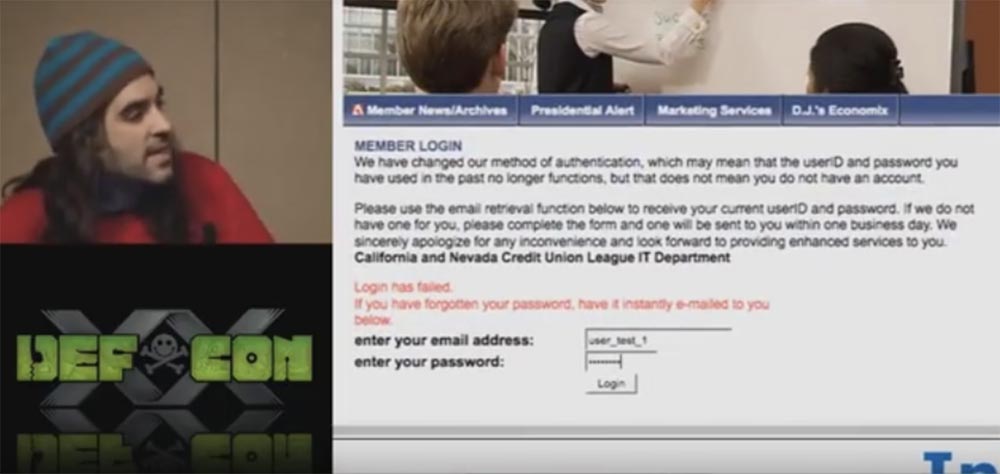

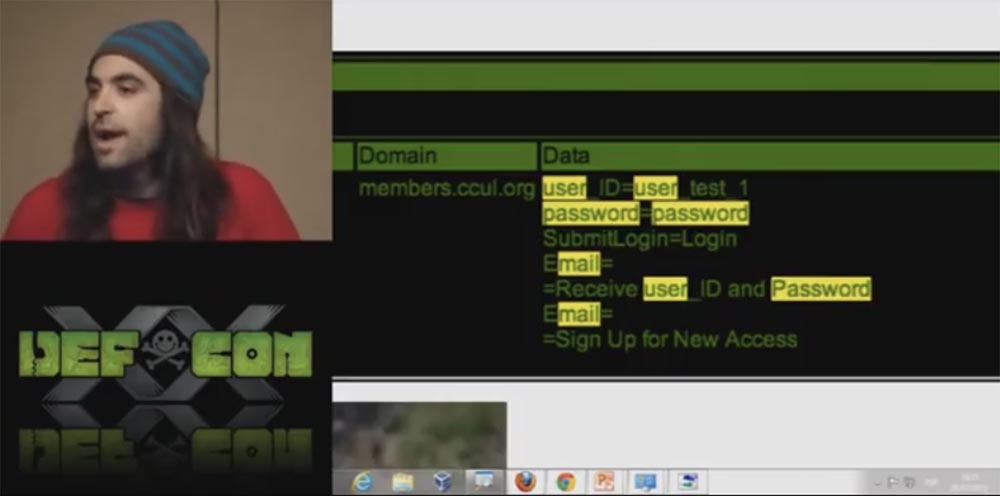

Verá aquí el formulario de inicio de sesión del usuario donde debe ingresar la dirección de correo electrónico y la contraseña. Como podemos insertar fácilmente nuestro archivo JavaScript infectado en un sitio HTTP, "recogí" el formulario y saqué los nombres de usuario y las contraseñas de este sitio.

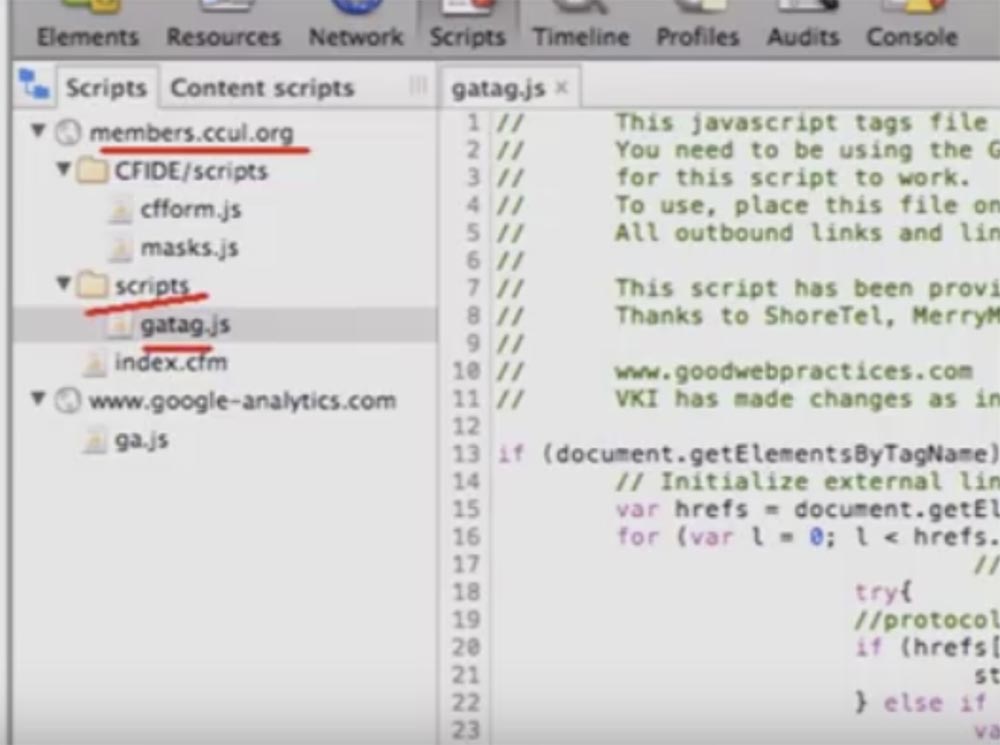

Lo único que teníamos que hacer en el panel de control de nuestro servidor proxy era analizar el objetivo y seleccionar un archivo. En nuestro ejemplo, esta es la página members.ccul.org y el archivo es el script gatag.js.

Luego creé una "carga útil" en nuestro panel de control y creé un valor predeterminado para el sitio que nos interesa.

En la siguiente diapositiva, verá cómo se ve el sitio de destino en el panel de control: aquí hay un comando para ejecutar una función en la dirección members.ccul.org para el script gatag.js que lanzará nuestra "carga útil".

Por lo tanto, el tipo que usa nuestro servidor proxy para ver pornografía cargará este archivo en el caché. Puede ver pornografía, piratear sitios, hacer cualquier cosa y, al mismo tiempo, cargará este archivo JavaScript para un ataque dirigido.

Después de que se desconecta de nuestro servidor proxy y selecciona la opción "No usar servidor proxy" en la configuración de red de su computadora, nuestro archivo seguirá en la memoria caché de su navegador, porque ya se ha descargado antes y no tiene fecha de vencimiento.

Después de que este tipo se conecta al sitio de destino e ingresa los datos del usuario, "recogemos" este formulario y mostramos todos estos datos en el panel de control de nuestro servidor proxy. Es muy simple

Ahora, te daré algunas ideas sobre los beneficios de la botnet JavaScript:

- no nos importaron los objetos pre-almacenados en caché, como la etiqueta E o el tiempo de vencimiento, por lo que no luchamos con ellos;

- No nos importaban las conexiones HTTPS seguras porque no queríamos generar alarmas ni certificados de autenticación de "disparo". Además, Moxie estaba demasiado ocupado para consultar con él sobre el uso de estos certificados (el orador se refiere a Moxie Marlinspike, quien habló en las conferencias de DefCon sobre la falsificación de certificados SSL de los centros de autorización de CA);

- solo nos llevó un día configurar nuestro servidor proxy para que pudiera encontrar direcciones IP, crear JavaScript y recopilar toda la información que necesitamos

Ahora, la pregunta es: ¿cuántos de ustedes piensan que los malos como la inteligencia del gobierno hacen lo mismo en Internet? La pregunta es, ¿cuál de ustedes piensa que solo un servidor proxy garantiza la seguridad de Internet? Nadie piensa eso, ¿verdad?

Por lo tanto, confiar en un servidor proxy para garantizar su anonimato en Internet es una mala idea. Pero miles y miles de sitios se lo dicen a la gente: si desea el anonimato en Internet, use un servidor proxy. Y este problema existe desde hace mucho, mucho tiempo. Entonces, recuerde: ¡no use proxies! No creas que proporcionan tu anonimato.

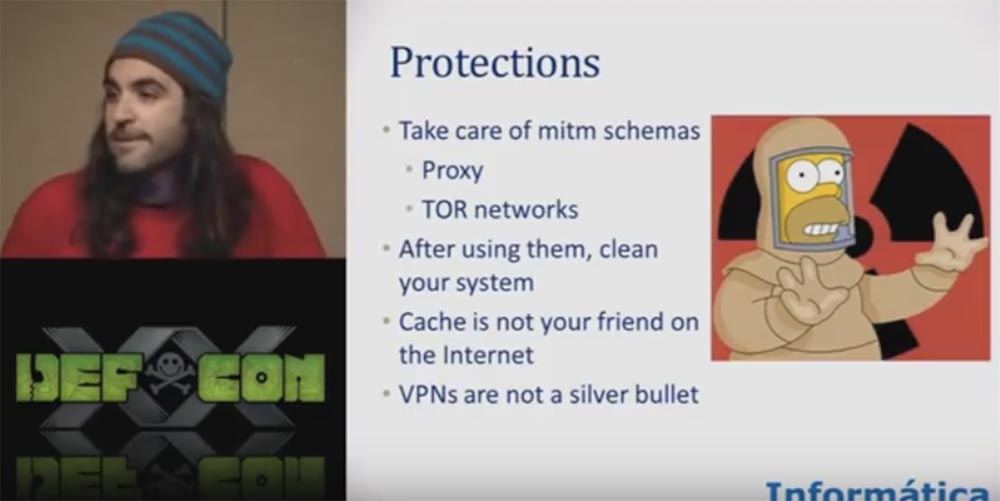

Aquí hay algunas formas de protegerse.

Recuerde el esquema "hombre en el medio", porque alguien puede configurar su navegador a sus necesidades a través de un servidor proxy. Piénselo dos veces antes de usar un proxy.

Piense si confía demasiado en la red TOR. Porque últimamente hemos escuchado mucho sobre falsas redes TOR y hacks en esta red.

Después de haber utilizado una red anónima o un servidor proxy, borre toda la información recibida en su navegador de los sitios, borre el caché y elimine las cookies.

Recuerde que una VPN no es una panacea, porque en este caso muchas personas se conectan a esta red, luego usan un servidor proxy y, por lo tanto, la infección de su red virtual puede ocurrir muy fácilmente, ya que existe un intercambio gratuito de archivos maliciosos y tráfico.

Recuerde nuevamente: el caché no es su amigo, así que trátelo en consecuencia.

Esto concluye la conversación de hoy y quiero decirles que mañana a las 5:00 p.m. hablaré en SkyTalks con el tema "Extraiga el dominio: DOS burocrático". Muchas gracias

Gracias por quedarte con nosotros. ¿Te gustan nuestros artículos? ¿Quieres ver más materiales interesantes?

Apóyenos haciendo un pedido o recomendándolo a sus amigos, un

descuento del 30% para los usuarios de Habr en un análogo único de servidores de nivel de entrada que inventamos para usted: toda la verdad sobre VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps de $ 20 o cómo dividir el servidor? (las opciones están disponibles con RAID1 y RAID10, hasta 24 núcleos y hasta 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 núcleos) 10GB DDR4 240GB SSD 1Gbps hasta diciembre de forma gratuita al pagar por un período de seis meses, puede ordenar

aquí .

Dell R730xd 2 veces más barato? ¡Solo tenemos

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 TV desde $ 249 en los Países Bajos y los Estados Unidos! Lea sobre

Cómo construir un edificio de infraestructura. clase utilizando servidores Dell R730xd E5-2650 v4 que cuestan 9,000 euros por un centavo?