Presentamos a su atención la técnica de crear programas ensambladores con instrucciones superpuestas, para proteger el bytecode compilado del desmontaje. Esta técnica es capaz de soportar análisis de bytecode estáticos y dinámicos. La idea es seleccionar una secuencia de bytes que, cuando se desmonta de dos desplazamientos diferentes, da como resultado dos cadenas de instrucciones diferentes, es decir, dos formas diferentes de ejecutar el programa. Para hacer esto, tomamos instrucciones de ensamblador multibyte y ocultamos el código protegido en las partes variables del bytecode de estas instrucciones. Para engañar al desensamblador colocándolo en un camino falso (de acuerdo con una cadena de instrucciones de enmascaramiento) y para proteger de sus ojos una cadena oculta de instrucciones.

Tres requisitos previos para crear una "superposición" efectiva

Para engañar al desensamblador, el código superpuesto debe cumplir las siguientes tres condiciones: 1) Las instrucciones de la cadena de enmascaramiento y la cadena oculta siempre deben cruzarse entre sí, es decir. no deben alinearse entre sí (sus primeros y últimos bytes no deben coincidir). De lo contrario, parte del código oculto será visible en la cadena de enmascaramiento. 2) Ambas cadenas deben consistir en instrucciones de montaje plausibles. De lo contrario, el enmascaramiento ya se detectará en la etapa de análisis estático (habiendo tropezado con un código inadecuado para la ejecución, el desensamblador corregirá el puntero del comando y expondrá el enmascaramiento). 3) Todas las instrucciones de ambas cadenas deben ser no solo plausibles, sino también ejecutadas correctamente (para evitar que esto suceda, el programa se bloqueó cuando intenta ejecutarlas). De lo contrario, durante el análisis dinámico, las fallas atraerán la atención del reverso y se revelará la máscara.

Descripción de la técnica de instrucciones de ensamblador "superpuestas"

Para que el proceso de creación de código superpuesto sea lo más flexible posible, es necesario seleccionar solo las instrucciones multibyte, para las cuales la mayor cantidad posible de bytes puede tomar cualquier valor. Estas instrucciones multibyte constituirán una cadena de instrucciones de enmascaramiento.

En la búsqueda del objetivo de crear código superpuesto que satisfaga las tres condiciones anteriores, consideramos cada instrucción de enmascaramiento como una secuencia de bytes de la forma: XX YY ZZ.

Aquí XX es el prefijo de instrucción (código de instrucción y otros bytes estáticos, que no se pueden cambiar).

YY son bytes que pueden cambiarse arbitrariamente (como regla, estos bytes almacenan el valor numérico directo pasado a la instrucción; o la dirección del operando almacenado en la memoria). Debe haber tantos bytes YY como sea posible para que entren más instrucciones ocultas en ellos.

ZZ: estos también son bytes que se pueden cambiar arbitrariamente, con la única diferencia de que la combinación de bytes ZZ con los bytes XX posteriores (ZZ XX) debe formar una instrucción válida que satisfaga las tres condiciones formuladas al comienzo del artículo. Idealmente, ZZ debería ocupar solo un byte, de modo que en YY (esta es esencialmente la parte más importante, nuestro código oculto se coloca aquí) debería haber tantos bytes como sea posible. La última instrucción oculta debe terminar en ZZ, creando un punto de convergencia para las dos cadenas de ejecución.

Instrucciones de encolado

La combinación ZZ XX: llamaremos a las instrucciones de pegado. Se necesita una instrucción de pegado, en primer lugar, para unir las instrucciones ocultas que se encuentran en las instrucciones de enmascaramiento adyacentes y, en segundo lugar, para cumplir la primera condición necesaria indicada al principio del artículo: las instrucciones de ambas cadenas siempre deben cruzarse entre sí (por lo tanto, la instrucción de pegado siempre ubicado en la intersección de dos instrucciones de enmascaramiento).

La instrucción de pegado se ejecuta en una cadena oculta de comandos y, por lo tanto, debe seleccionarse de manera que imponga la menor cantidad posible de restricciones sobre el código oculto. Suponga que cuando se ejecuta, se cambian los registros de propósito general y el registro EFLAGS, entonces el código oculto no podrá usar efectivamente los registros correspondientes y los comandos condicionales (por ejemplo, si la instrucción de pegado está precedida por el operador de comparación, y la instrucción de pegado misma cambia el valor del registro EFLAGS, luego la transición condicional, que se encuentra después de las instrucciones de pegado no funcionará correctamente).

La descripción anterior de la técnica de superposición se ilustra en la siguiente figura. Si la ejecución comienza con los bytes de inicio (XX), se activa una cadena de instrucciones de enmascaramiento. Y si desde bytes YY, se activa una cadena de instrucciones ocultas.

Instrucciones de ensamblador adecuadas para el papel de "instrucciones de enmascaramiento"

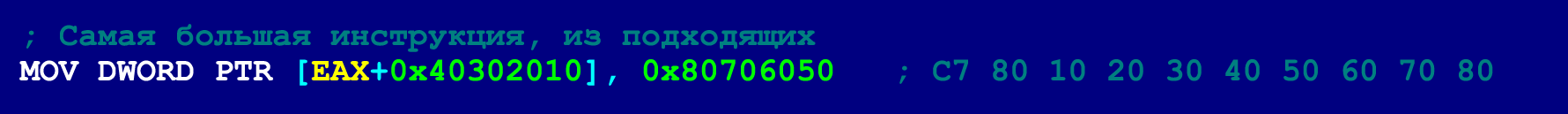

La más larga de las instrucciones, que a primera vista nos conviene más, es una versión de 10 bytes de MOV, donde el desplazamiento especificado por el registro y la dirección de 32 bits se transfiere como el primer operando, y el número de 32 bits como el segundo operando. Esta instrucción contiene la mayoría de los bytes que se pueden cambiar arbitrariamente (hasta 8 piezas).

Sin embargo, aunque esta instrucción parece plausible (en teoría, se puede ejecutar correctamente), todavía no nos conviene, porque su primer operando, como regla, indicará una dirección inaccesible y, por lo tanto, al intentar ejecutar dicho MOV, el programa colapsará T.O. este MOV de 10 bytes no cumple la tercera condición necesaria: todas las instrucciones de ambas cadenas deben ejecutarse correctamente.

Por lo tanto, elegiremos para el papel de enmascarar instrucciones solo aquellos solicitantes que no presenten un riesgo de colapso del programa. Esta condición reduce significativamente el rango de instrucciones adecuadas para crear código superpuesto, pero todavía hay otras adecuadas. A continuación hay cuatro de ellos. Cada una de estas cuatro instrucciones contiene cinco bytes, que pueden cambiarse arbitrariamente, sin el riesgo de un bloqueo del programa.

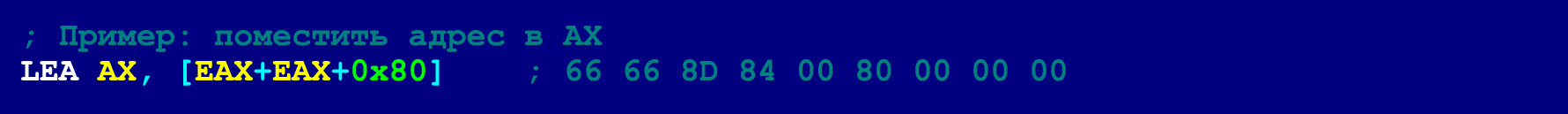

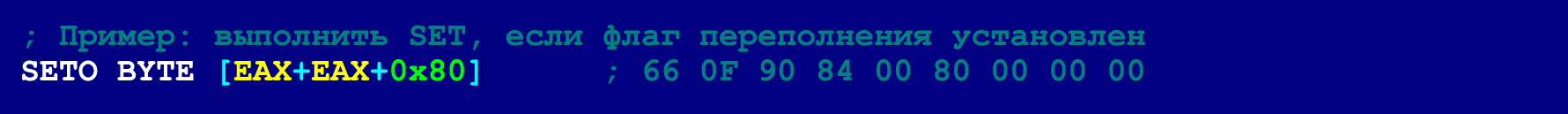

- LEA Esta instrucción calcula la dirección de memoria especificada por la expresión en el segundo operando y almacena el resultado en el primer operando. Como podemos referirnos a la memoria sin acceso real a ella (y, en consecuencia, sin el riesgo de un bloqueo del programa), los últimos cinco bytes de esta instrucción pueden tomar valores arbitrarios.

- CMOVcc. Esta instrucción realiza la operación MOV si se cumple la condición "cc". Para que esta instrucción satisfaga el tercer requisito, la condición debe seleccionarse de modo que, bajo ninguna circunstancia, tenga el valor FALSO. De lo contrario, esta instrucción puede intentar acceder a una dirección de memoria inaccesible, etc. derribar el programa.

- SETcc Funciona según el mismo principio que CMOVcc: establece el byte en uno si se cumple la condición "cc". Esta instrucción tiene el mismo problema que CMOVcc: acceder a una dirección no válida hará que el programa se bloquee. Por lo tanto, la elección de la condición "cc" debe abordarse con mucho cuidado.

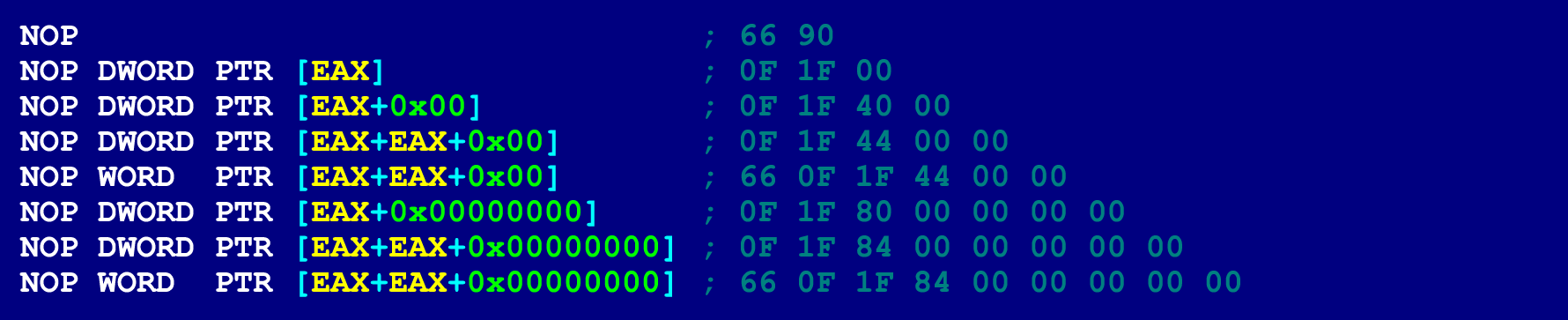

- NOP. Los NOP pueden tener diferentes longitudes (de 2 a 15 bytes), según los operandos que se indiquen en ellos. En este caso, no habrá riesgo de bloquear el programa (debido al acceso a una dirección de memoria no válida). Debido a que lo único que hacen los NOP es aumentar el contador de instrucciones (no realizan ninguna operación en los operandos). Por lo tanto, los bytes NOP en los que se especifican los operandos pueden tomar un valor arbitrario. Para nuestros propósitos, un NOP de 9 bytes es el más adecuado.

Como referencia, aquí hay algunas otras opciones de NOP.

Instrucciones del ensamblador adecuadas para el papel de "instrucciones de pegado"

La lista de instrucciones adecuadas para el papel de una instrucción de pegado es única para cada instrucción de enmascaramiento específica. A continuación se muestra una lista (generada por el algoritmo que se muestra en la siguiente figura) utilizando NOP de 9 bytes como ejemplo.

Al formar esta lista, tomamos en cuenta solo aquellas opciones en las que ZZ toma 1 byte (de lo contrario, quedará poco espacio para el código oculto). Aquí hay una lista de instrucciones adhesivas adecuadas para un NOP de 9 bytes.

Entre esta lista de instrucciones, no hay una que esté libre de efectos secundarios. Cada uno de ellos cambia EFLAGS, o registros de propósito general, o ambos a la vez. Esta lista se divide en 4 categorías, según el efecto secundario que tenga la instrucción.

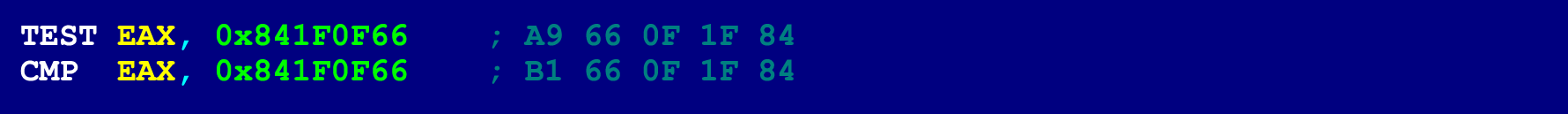

La primera categoría incluye instrucciones que cambian el registro EFLAGS, pero no cambian los registros de propósito general. Las instrucciones de esta categoría se pueden usar cuando no hay saltos condicionales o cualquier instrucción en la cadena de instrucciones ocultas basadas en la evaluación de la información del registro EFLAGS. En este caso, en este caso (para un NOP de 9 bytes) solo hay dos instrucciones: TEST y CMP.

El siguiente es un ejemplo simple de código oculto que usa TEST como una instrucción de pegado. Este ejemplo realiza una llamada al sistema de salida, que devuelve un valor de 1 para cualquier versión de Linux. Para formar correctamente la instrucción TEST para nuestras necesidades, necesitaremos establecer el último byte del primer NOP en 0xA9. Este byte, cuando se combina con los primeros cuatro bytes del próximo NOP (66 0F 1F 84), se convertirá en una instrucción TEST EAX, 0x841F0F66. Las siguientes dos figuras muestran el código de ensamblador correspondiente (para la cadena de enmascaramiento y la cadena oculta). La cadena oculta se activa cuando el control se transfiere al cuarto byte del primer NOP.

La segunda categoría incluye instrucciones que cambian los valores de los registros generales o la memoria disponible (pila, por ejemplo), pero no cambian el registro EFLAGS. Al ejecutar una instrucción PUSH o cualquier variante MOV, donde se especifica un valor inmediato como el segundo operando, el registro EFLAGS permanece sin cambios. T.O. las instrucciones de pegado de la segunda categoría pueden incluso ubicarse entre la instrucción de comparación (TEST, por ejemplo) y la instrucción que evalúa el registro EFLAGS. Sin embargo, las instrucciones en esta categoría limitan el uso del registro que aparece en las instrucciones de pegado correspondientes. Por ejemplo, si MOV EBP, 0x841F0F66 se usa como una instrucción de pegado, entonces las posibilidades de usar el registro EBP (del resto del código oculto) son significativamente limitadas.

La tercera categoría incluye instrucciones que cambian el registro EFLAGS, y los registros de propósito general (o memoria) cambian. Estas instrucciones no tienen ventajas obvias sobre las instrucciones de las dos primeras categorías. Sin embargo, también se pueden usar, ya que no contradicen las tres condiciones formuladas al principio del artículo. La cuarta categoría incluye instrucciones, cuya implementación no garantiza que el programa no se bloquee; existe el riesgo de acceso ilegal a la memoria. Es extremadamente indeseable usarlos, porque No satisfacen la tercera condición.

Instrucciones de ensamblador que se pueden usar en una cadena oculta

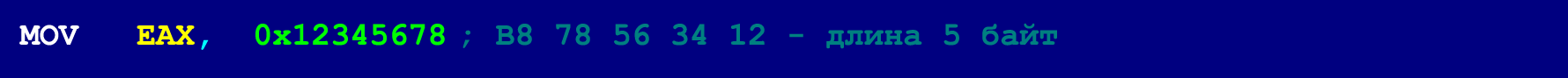

En nuestro caso (cuando los NOP de 9 bytes se usan como instrucciones de enmascaramiento), la longitud de cada instrucción de la cadena oculta no debe exceder los cuatro bytes (esta restricción no se aplica a las instrucciones fijas que ocupan 5 bytes). Sin embargo, esta no es una limitación muy crítica, porque la mayoría de las instrucciones que tienen más de cuatro bytes se pueden descomponer en varias instrucciones más cortas. El siguiente es un ejemplo de un MOV de 5 bytes que es demasiado grande para caber en una cadena oculta.

Sin embargo, este MOV de cinco bytes se puede descomponer en tres instrucciones, cuya longitud no supera los cuatro bytes.

Mejora del enmascaramiento mediante la dispersión de los NOP de enmascaramiento en todo el programa

Un gran número de NOP consecutivos parece, desde el punto de vista inverso, muy sospechoso. Enfocando su interés en estos NOP sospechosos, un inversor experimentado puede llegar al fondo del código oculto en ellos. Para evitar esta exposición, los NOP enmascarados se pueden dispersar por todo el programa.

La cadena correcta de ejecución del código oculto en este caso puede ser apoyada por instrucciones de doble byte de salto incondicional. En este caso, los dos últimos bytes de cada NOP ocuparán un JMP de 2 bytes.

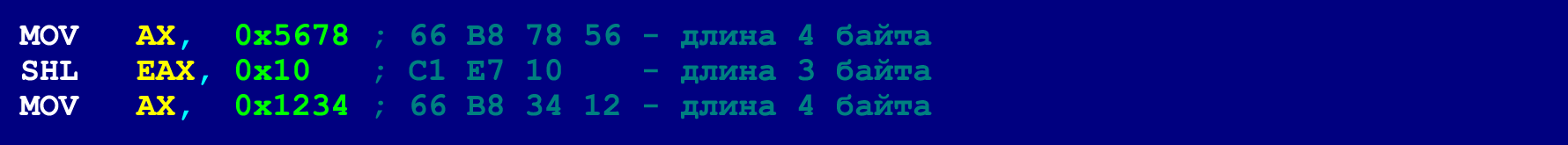

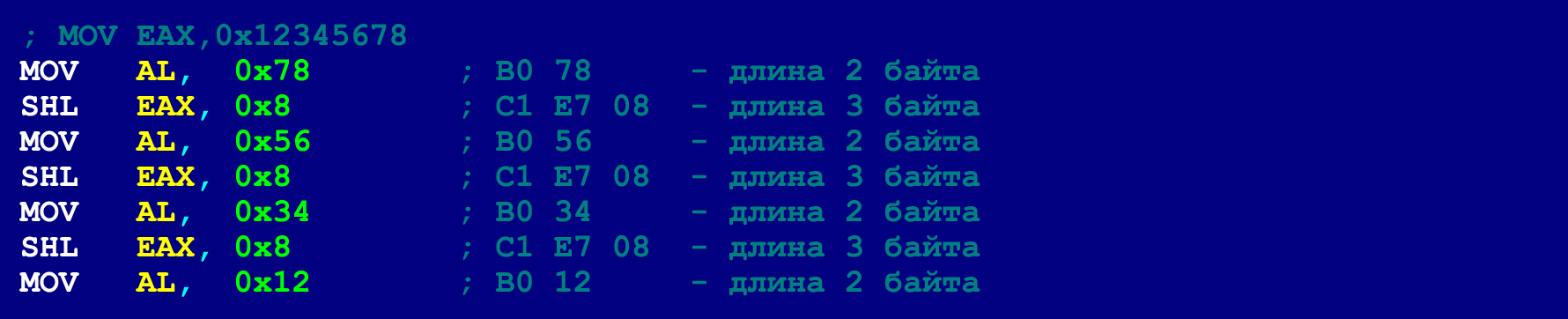

Este truco le permite dividir una secuencia larga de NOP en varias cortas (o incluso usar un NOP cada una). En el último NOP de una secuencia tan corta, solo se pueden asignar 3 bytes de la carga útil (la instrucción de salto incondicional tomará el cuarto byte). T.O. Aquí hay una restricción adicional sobre el tamaño de las instrucciones válidas. Sin embargo, como se mencionó anteriormente, se pueden establecer instrucciones largas en una cadena de instrucciones más cortas. A continuación se muestra un ejemplo del mismo MOV de 5 bytes, que ya presentamos para que se ajuste al límite de 4 bytes. Sin embargo, ahora descomponemos este MOV de tal manera que se ajuste al límite de 3 bytes.

Después de descomponer todas las instrucciones largas en otras más cortas de acuerdo con el mismo principio, podemos, para enmascarar más, generalmente usar solo NOPs dispersos en todo el programa. Las instrucciones JMP de dos bytes pueden avanzar y retroceder 127 bytes, lo que significa que dos NOP consecutivos (consecutivos, en términos de una cadena de instrucciones ocultas) deben estar dentro de 127 bytes.

Este truco tiene otra ventaja significativa (además del enmascaramiento mejorado): con su ayuda, puede colocar código oculto en los NOP existentes del archivo binario compilado (es decir, insertar una carga útil en el binario después de compilarlo). En este caso, no es necesario que estos NOP huérfanos sean de 9 bytes. Por ejemplo, si hay varios NOP de un solo byte en una fila en el binario, entonces se pueden convertir en NOP de varios bytes, sin interrumpir la funcionalidad del programa. A continuación se muestra un ejemplo de una técnica para dispersar NOP (este código es funcionalmente equivalente al ejemplo discutido anteriormente).

Dicho código oculto, oculto en NOP dispersos por todo el programa, ya es mucho más difícil de detectar.

Un lector atento debe haber notado que el primer NOP no tiene el último byte. Sin embargo, no hay nada de qué preocuparse. Porque este byte no reclamado está precedido por un salto incondicional. T.O. el control nunca será transferido a él. Entonces todo está en orden.

Aquí hay una técnica para crear código superpuesto. Uso en salud. Esconde tu precioso código de miradas indiscretas. Pero simplemente adopte alguna otra instrucción, no un NOP de 9 bytes. Porque los inversores probablemente también leerán este artículo.