Un estudio de la nueva puerta trasera del cibergrupo TeleBots detrás de la epidemia del codificador NotPetya reveló una similitud significativa del código con la puerta trasera principal de Industroyer, lo que confirma la relación que se rumoreaba anteriormente.

Entre los mayores incidentes cibernéticos de los últimos años se encuentran los

ataques a

empresas energéticas ucranianas y la

epidemia del codificador NotPetya . En una publicación examinaremos la relación entre estos eventos.

El primer corte de energía masivo causado por un ciberataque en la historia ocurrió en diciembre de 2015, debido al

paquete de malware

BlackEnergy . Los especialistas de ESET

monitorearon la actividad del grupo ART utilizando BlackEnergy, tanto antes como después de este evento. Después del apagón de 2015, el grupo aparentemente apagó el trabajo activo con BlackEnergy y evolucionó a lo que ahora llamamos

TeleBots .

Cabe señalar aquí que cuando hablamos del grupo ART, nos referimos a indicadores técnicos comunes: similitud de código, infraestructura de red común (C&C), cadenas de ejecución de malware, etc. Por regla general, no participamos directamente en la investigación e identificación de desarrolladores o operadores. El término "grupo ART" no tiene una definición clara y a menudo se usa para caracterizar parámetros de malware. Por estas razones, nos abstenemos de especular sobre la fuente de los ataques, la identidad nacional o estatal de los atacantes.

En cualquier caso, encontramos una conexión entre los ataques de BlackEnergy (dirigidos a empresas de energía ucranianas, así como otras industrias e instalaciones de alto rango) y las campañas del grupo TeleBots (principalmente contra el sector financiero ucraniano).

En junio de 2017, las empresas de todo el mundo sufrieron de

Diskcoder.C viper (más conocida como Petya / NotPetya): la naturaleza masiva de la infección, aparentemente, fue un tipo de efecto secundario. Al estudiar el incidente, descubrimos que las empresas infectadas con la

puerta trasera del grupo TeleBots se convirtieron en el "paciente cero" de esta epidemia como resultado del compromiso del software de contabilidad MEDoc, popular en las empresas ucranianas.

La pregunta es, ¿

qué tiene que ver

Industroyer con esta historia? Un complejo complejo malicioso que causó el apagón en Kiev en diciembre de 2016. Inmediatamente después de la publicación del informe de ESET, algunas compañías de seguridad de la información y los medios sugirieron que Industroyer también desarrollara el grupo BlackEnergy / TeleBots (a veces también llamado Sandworm). Sin embargo, no se han presentado pruebas hasta la fecha.

En abril de 2018, registramos una nueva actividad del grupo TeleBots: un intento de implementar una nueva

puerta trasera Win32 / Exaramel . Nuestro análisis mostró que esta puerta trasera es una versión mejorada de la puerta trasera principal de Industroyer, que fue la primera prueba.

Análisis de puerta trasera Win32 / Exaramel

La puerta trasera Win32 / Exaramel se instala inicialmente con un cuentagotas. Según los metadatos del cuentagotas, la puerta trasera se compiló en Microsoft Visual Studio inmediatamente antes de la implementación en una computadora comprometida en particular.

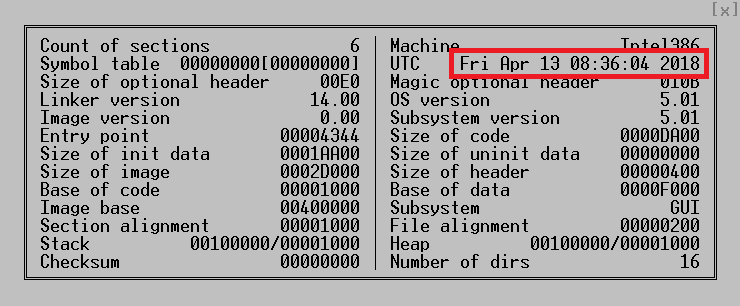

Figura 1. Marca de tiempo PE del cuentagotas de puerta trasera Win32 / Exaramel

Figura 1. Marca de tiempo PE del cuentagotas de puerta trasera Win32 / ExaramelDespués de la ejecución, el cuentagotas coloca el binario Win32 / Exaramel en el directorio del sistema de Windows e inicia el servicio de Windows con el nombre

wsmproav con la descripción "Windows Check AV". El nombre del archivo y la descripción del servicio de Windows están codificados en el cuentagotas.

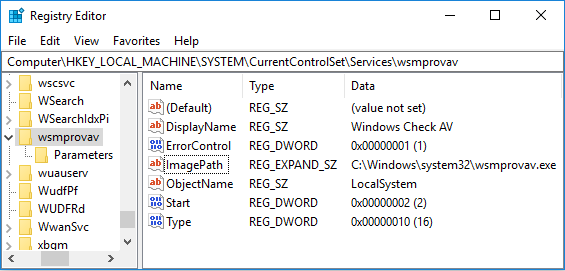

Figura 2. Configuración de registro de servicio de Windows creada por la puerta trasera Win32 / Exaramel

Figura 2. Configuración de registro de servicio de Windows creada por la puerta trasera Win32 / ExaramelAdemás, el cuentagotas escribe la configuración de puerta trasera en el registro de Windows en formato XML.

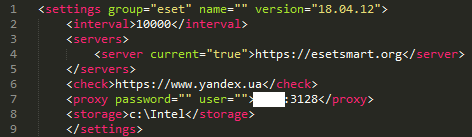

Figura 3. Configuración XML de Win32 / Exaramel

Figura 3. Configuración XML de Win32 / ExaramelLa configuración consta de varios bloques:

-

Intervalo : tiempo en milisegundos utilizado para la función Sleep

-

Servidores - lista de servidores de comando (C&C)

-

Verificar : un sitio web utilizado para determinar si un host tiene acceso a Internet

-

Proxy - servidor proxy en la red host

-

Almacenamiento : la ruta utilizada para almacenar archivos destinados a la exfiltración

Como puede ver en la primera línea de la configuración, los atacantes agrupan objetivos en función de los productos antivirus utilizados. Se utiliza un enfoque similar en el complejo Industroyer: en particular, algunas puertas traseras de Industroyer también se disfrazaron como un servicio antivirus (implementado bajo el nombre

avtask.exe ) y utilizaron el mismo enfoque para la agrupación.

Otro hecho interesante es que la puerta trasera utiliza servidores C&C cuyos nombres de dominio imitan dominios que pertenecen a ESET. Además de

esetsmart[.]org de la configuración anterior, encontramos un dominio similar

um10eset[.]net , que fue utilizado por la versión Linux recientemente abierta del malware TeleBots. Es importante tener en cuenta que estos servidores controlados por atacantes no están relacionados con la

infraestructura de red ESET legítima . En la actualidad, no hemos encontrado que Exaramel use dominios que imiten la infraestructura de otras compañías de seguridad de la información.

Después de comenzar, la puerta trasera establece una conexión con el servidor C&C y recibe comandos para su ejecución en el sistema. A continuación se muestra una lista de comandos disponibles:

- Comenzando el proceso

- Iniciar un proceso desde un usuario específico de Windows

- Escribir datos en un archivo en una ruta determinada

- Copie el archivo al subdirectorio de almacenamiento (Descargar archivo)

- Ejecute un comando de shell

- Ejecute un comando de shell desde un usuario específico de Windows

- Ejecute el código VBS usando

MSScriptControl.ScriptControl.1El código del ciclo de comandos y la implementación de los primeros seis comandos en Win32 / Exaramel es muy similar a la puerta trasera del paquete de software Industroyer.

Figura 4. Comparación del código de puerta trasera Win32 / Exaramel descompilado (izquierda) y Win32 / Industroyer (derecha)

Figura 4. Comparación del código de puerta trasera Win32 / Exaramel descompilado (izquierda) y Win32 / Industroyer (derecha)Ambas familias de malware utilizan un archivo de informe para almacenar la salida de los comandos de shell ejecutados y los procesos en ejecución. En el caso de la puerta trasera Win32 / Industroyer, el archivo de informe se almacena en una carpeta temporal con un nombre aleatorio; en Win32 / Exaramel, el archivo de informe se llama

report.txt , y su ruta al repositorio se especifica en el archivo de configuración de puerta trasera.

Para redirigir la salida estándar (stdout) y el error estándar (stderr) al archivo de informe, ambas puertas traseras configuran los parámetros

hStdOutput y

hStdError en el descriptor del archivo de informe. Esta es otra similitud entre estas familias de malware.

Figura 5. Comparación del código de puerta trasera Win32 / Exaramel y Win32 / Industroyer descompilado, respectivamente

Figura 5. Comparación del código de puerta trasera Win32 / Exaramel y Win32 / Industroyer descompilado, respectivamenteSi los operadores de malware desean extraer archivos de la computadora de la víctima, solo necesitan copiar estos archivos en un subdirectorio de la ruta de almacenamiento de

data especificada en la configuración. Antes de establecer una nueva conexión con el servidor C&C, la puerta trasera comprimirá y cifrará automáticamente estos archivos antes de enviarlos.

La principal diferencia entre la puerta trasera Industroyer y la nueva puerta trasera TeleBots es que esta última utiliza el formato XML para la comunicación y las configuraciones en lugar del formato binario personalizado.

Herramientas de robo de contraseñas maliciosas

Junto con Exaramel, el grupo TeleBots utiliza algunas de las herramientas antiguas, incluida una herramienta de robo de contraseña (el nombre interno es CredRaptor o PAI) y Mimikatz ligeramente modificado.

La herramienta avanzada de robo de contraseñas CredRaptor, utilizada solo por este grupo desde 2016, se ha finalizado. A diferencia de las versiones anteriores, recopila contraseñas guardadas no solo de los navegadores, sino también de Outlook y varios clientes FTP. A continuación se muestra una lista de aplicaciones compatibles:

- FTP de BitKinex

- Cliente FTP BulletProof

- FTP clásico

- CoffeeCup

- FTP central

- Cryer WebSitePublisher

- CuteFTP

- Gerente FAR

- filezilla

- FlashFXP

- fragata3

- FTP Commander

- FTP Explorer

- Navegador FTP

- Google Chrome

- Internet Explorer 7 - 11

- Mozilla Firefox

- Opera

- Perspectivas 2010, 2013, 2016

- SmartFTP

- Cliente FTP SoftX

- Comandante total

- TurboFTP

- Bóveda de Windows

- WinSCP

- Cliente WS_FTP

Las mejoras permiten a los atacantes recopilar datos de cuentas de webmaster de sitios web y de servidores en la infraestructura interna. Al tener acceso a dichos servidores, puede instalar puertas traseras adicionales. Muy a menudo, estos servidores tienen un sistema operativo distinto de Windows instalado, por lo que los atacantes tienen que adaptar las puertas traseras.

Durante la respuesta al incidente, descubrimos la puerta trasera Linux de TeleBots:

Linux / Exaramel.A .

Análisis de puerta trasera de Linux / Exaramel

La puerta trasera está escrita en el lenguaje de programación Go y compilada como un binario ELF de 64 bits. Los atacantes pueden desplegar una puerta trasera en el directorio seleccionado con cualquier nombre.

Si la puerta trasera es ejecutada por atacantes con la cadena 'none' como argumento de línea de comando, intenta usar mecanismos de persistencia para iniciarse automáticamente después de un reinicio. Si la puerta trasera no se ejecuta bajo la cuenta raíz, usa el archivo

crontab . Sin embargo, si se ejecuta como root, es compatible con varios sistemas de

init Linux. Determina qué sistema de

init está actualmente en uso ejecutando el comando:

strings /sbin/init | awk 'match($0, /(upstart|systemd|sysvinit)/){ print substr($0, RSTART, RLENGTH);exit; }'Según el resultado, la puerta trasera utiliza las siguientes ubicaciones codificadas para garantizar la persistencia (en lo sucesivo, el sistema Init y su ubicación):

sysvinit - /etc/init.d/syslogd

upstart - /etc/init/syslogd.conf

systemd - /etc/systemd/system/syslogd.service

Durante el inicio, la puerta trasera intenta abrir el archivo de configuración, que se almacena en el mismo directorio que la puerta trasera, bajo el nombre

config.json . Si el archivo de configuración no existe, se crea un nuevo archivo. La configuración se cifra utilizando la clave

s0m3t3rr0r y el algoritmo RC4.

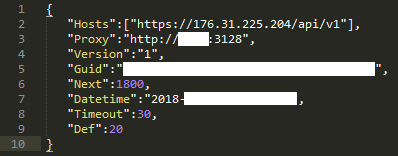

Figura 6. Configuración descifrada de JSON de puerta trasera Linux / Exaramel

Figura 6. Configuración descifrada de JSON de puerta trasera Linux / ExaramelLa puerta trasera se conecta a C&C codificados (por defecto, 176.31.225 [.] 204 en la muestra que vimos) o al servidor C&C especificado en el archivo de configuración como

Hosts . Las comunicaciones son a través de HTTPS. La puerta trasera admite los siguientes comandos:

App.Update - actualiza a la nueva versión

App.Delete -

autoextracción del sistema

App.SetProxy : establece la configuración del servidor proxy en la configuración

App.SetServer : actualización del servidor C&C en la configuración

App.SetTimeout : configuración del valor de tiempo de espera (intervalos entre conexiones al servidor C y C)

IO.WriteFile : descarga de un archivo desde un servidor remoto

IO.ReadFile :

carga de un archivo desde un disco local a un servidor C&C

OS.ShellExecute : ejecuta un comando de shell

Conclusión

La apertura de Exaramel muestra que el grupo TeleBots permanece activo en 2018, y los atacantes continúan mejorando tácticas y herramientas.

Las similitudes significativas entre el código Win32 / Exaramel y la puerta trasera principal de Industroyer son la primera evidencia presentada públicamente que vincula a Industroyer con el grupo TeleBots y, por lo tanto, con las cibercampañas NotPetya y BlackEnergy. Al establecer un vínculo entre las fuentes de los ciberataques, vale la pena considerar la posibilidad de error o engaño deliberado, pero en este caso consideramos que esto es poco probable.

Vale la pena señalar que las versiones Win32 y Linux de la puerta trasera Exaramel fueron descubiertas en una organización que no está relacionada con la industria. Los expertos de ESET informaron el descubrimiento a las autoridades investigadoras de Ucrania, por lo que el ataque se localizó oportunamente y se evitó.

ESET continúa monitoreando la actividad de este cybergroup.

Indicadores de compromiso (IoC)

Detección de ESET

Win32/Exaramel trojan

Win32/Agent.TCD trojan

Linux/Agent.EJ trojan

Linux/Exaramel.A trojan

Win32/PSW.Agent.OEP trojan

Win32/RiskWare.Mimikatz.Z application

Win64/Riskware.Mimikatz.AI applicationSHA-1 hashes

Backdoor Win32 / Exaramel Cybergroup TeleBots65BC0FF4D4F2E20507874F59127A899C26294BC7

3120C94285D3F86A953685C189BADE7CB575091DHerramienta de robo de contraseñaF4C4123849FDA08D1268D45974C42DEB2AAE3377

970E8ACC97CE5A8140EE5F6304A1E7CB56FA3FB8

DDDF96F25B12143C7292899F9D5F42BB1D27CB20

64319D93B69145398F9866DA6DF55C00ED2F593E

1CF8277EE8BF255BB097D53B338FC18EF0CD0B42

488111E3EB62AF237C68479730B62DD3F52F8614Mimikatz458A6917300526CC73E510389770CFF6F51D53FC

CB8912227505EF8B8ECCF870656ED7B8CA1EB475Linux / ExaramelF74EA45AD360C8EF8DB13F8E975A5E0D42E58732Servidores C y C

um10eset[.]net (IP: 176.31.225.204)

esetsmart[.]org (IP: 5.133.8.46)