No me gusta cuando no hay instrucciones simples paso a paso en la red sin palabras inteligentes que muestren cómo no hacer las cosas más obvias. Por lo tanto, sin introducciones innecesarias hoy, le diré cómo hacer una copia de seguridad de un clúster SQL de conmutación por error correctamente. Sí, es un clúster, no un servidor SQL independiente. Se ha escrito mucho sobre ellos, pero por alguna razón se están evitando los grupos.

Y sin una larga introducción consideraremos nuestro laboratorio:

- Clúster de Windows con Windows Server 2012 r2 bajo el capó y una cierta cantidad de nodos. Por conveniencia, solo hay dos en mi laboratorio. Surge una pregunta legítima: ¿por qué poner un clúster en un clúster? Te explicaré un poco más abajo.

- Se conectan tres discos al clúster a través de iSCSI: un quórum, un disco con una base o bases, un disco para registros. Puedes hacer más, puedes menos, aquí como quieras. A veces le gusta: dos discos locales (uno para el sistema, uno para instalar SQL), un disco de quórum, un disco combinado para la base de datos raíz y del sistema, un disco para la base, un disco para registros, un disco para TempDB y un disco para copias de seguridad. Los ingenieros de sistemas dicen que esto también es correcto. Pero creo que la cantidad de discos que tiene no tendrá absolutamente ningún papel. Si funciona para usted, entonces tiene razón y está bien hecho.

- Cada nodo tiene instalada una instancia de SQL, que comprende que es parte del clúster de SQL, y el clúster de Windows ve el rol de SQL Server.

Ahora, antes de comenzar, pongámonos de acuerdo en dos cosas importantes:

- Toma una decisión y deja de dudar (quería insertar una broma aquí sobre la casa de baños, una cruz y calzoncillos, pero

censurado decidió prescindir) Una infraestructura debe ser manejada por una sola solución. Si usa la solución A para la copia de seguridad de SQL y la solución B para la copia de seguridad del clúster, B no debe tocar SQL bajo ninguna circunstancia. O es mejor no utilizar la solución A en absoluto, si B puede hacer copias de seguridad granulares de máquinas a nivel de aplicación. Por qué Imaginemos que ambas aplicaciones pueden transferir los registros SQL y hacerlo con éxito. SQL funcionará a su manera, por supuesto, pero en la próxima copia de seguridad recibirá un mensaje sobre el estado inconsistente del servidor en el mejor de los casos, y en el peor de los casos, no podrá recuperarse del registro de transacciones. - Sé que hay "mil y mil" opciones para el software de respaldo, todas ellas son indudablemente mejores porque input_reason_here , pero discúlpeme, escribiré solo sobre una que no puede hacer esto peor que otras, y tal vez incluso mejor.

Vamos!

Entonces, como ya está claro, realizaremos una copia de seguridad de todos los nodos. La primera pregunta surge de inmediato: ¿por qué si el clúster de Microsoft SQL listo para usar nos brinda un nivel de protección muy, muy decente contra caídas? Por ejemplo, siempre puede quitar el rol de SQL y los recursos a otro nodo.

Este razonamiento es cierto, pero se pierde la opción de que los propios nodos son vulnerables. En resumen: el clúster en el nivel del sistema operativo cierra los riesgos asociados con el funcionamiento del sistema operativo de una máquina en particular, y el clúster SQL cierra los riesgos asociados específicamente con las bases de datos. Sí, y hacer una copia de seguridad de esta configuración es más interesante.

Imaginemos que un malware criptográfico nos llega y comienza a colocar nodos de clúster uno por uno. Aquí no podremos restaurar rápidamente solo los archivos de la base de datos. Y también hay actualizaciones fallidas del sistema operativo, hardware moribundo, etc.

Por lo tanto, propongo considerar que acordamos la necesidad de una copia de seguridad de todo el servidor, y ahora pasamos a las herramientas. Escribiré cómo lograr sus objetivos y ser asombroso con Veeam Backup & Replication 9.5 Hace otra versión, Veeam pudo respaldar centralmente solo máquinas virtuales, pero ahora ha recibido soporte completo para copias de seguridad de servidores físicos, y sería un pecado no darse cuenta.

Grupos de protección

Para el respaldo usaremos el Grupo de Protección . De hecho, esta es una entidad lógica simple: un contenedor donde se agrupan las máquinas que necesitan copia de seguridad. Por ejemplo, en él puede agrupar varios objetos de AD y no preocuparse de que las nuevas máquinas no entren en la copia de seguridad. Protection Group escanea automáticamente los cambios y realiza las acciones necesarias restantes de acuerdo con el cronograma especificado. En una palabra, algo muy conveniente, especialmente en grandes infraestructuras mixtas.

Pero pasamos de las palabras a la acción: lanzamos Veeam Backup & Replication , vamos a la pestaña Inventario y lanzamos el asistente de creación de Protection Group

En el primer paso, debe especificar el nombre del grupo y alguna descripción según sea necesario, todo está claro aquí.

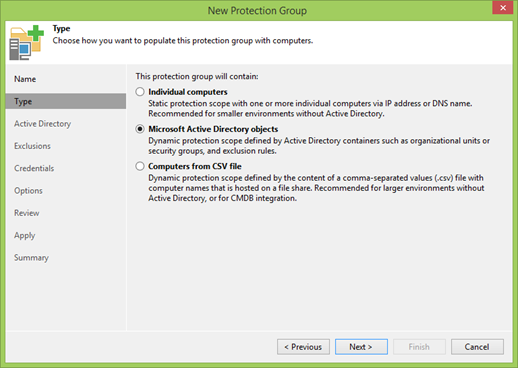

Pero en el siguiente paso, ya debe elegir dónde recibirá el Grupo de Protección información sobre las máquinas protegidas. Puede agregarlos a la antigua usanza manualmente mediante nombres DNS o IP, puede proporcionar una lista en forma de archivo CSV, como lo hacen los Jedi reales, pero somos personas más simples y usaremos objetos de Active Directory. En nuestro caso, esto también significa que todos los nodos del clúster se detectarán automáticamente, incluidos los nuevos.

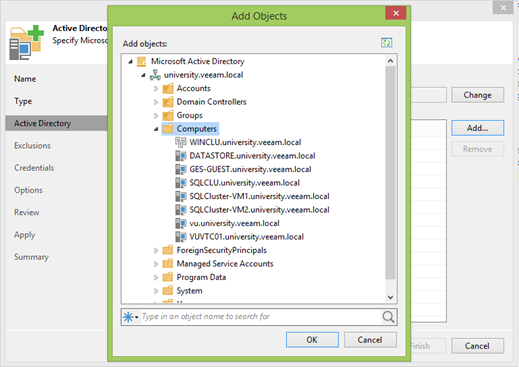

En el siguiente paso, lo primero que se le pedirá es que especifique la dirección del controlador de dominio, el puerto y los datos del usuario para conectarse.

Si todo está bien, haga clic en Agregar y seleccione la unidad organizativa que necesita.

Un punto importante: ¡solo necesita agregar un clúster! No es necesario agregar nodos separados.

Mi clúster se llama WINCLU y lo agregaré.

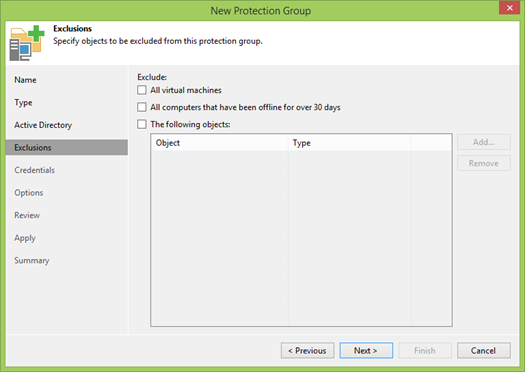

En el siguiente paso, se establecen reglas para excluir máquinas del escaneo. En el mundo moderno, las unidades organizativas a menudo contienen máquinas virtuales y físicas, y en algunos casos están respaldadas en diferentes escenarios. De hecho, incluso hay clústeres mixtos donde se utilizan máquinas físicas y virtuales. Una especie de tercer nivel de protección.

De manera predeterminada, las primeras dos casillas de verificación están seleccionadas y es posible que no necesite eliminarlas, pero mi laboratorio es completamente virtual y al principio acordamos analizar la funcionalidad de copia de seguridad de las máquinas físicas.

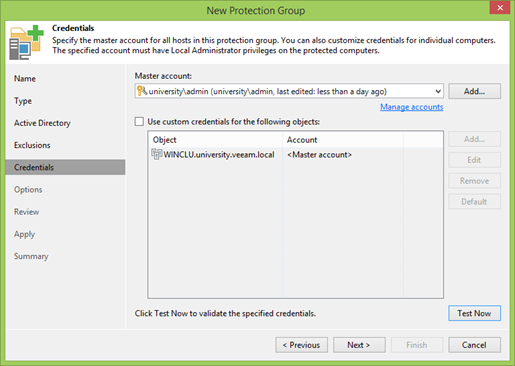

Ahora necesitamos especificar qué usuario usaremos. En algún caso ideal, hemos creado un usuario especial en AD que tiene derechos de administrador local en todas las máquinas. Pero si esto no es así, entonces Veeam le permite asignar un usuario separado a cada objeto.

¿Por qué necesito un administrador local?

- Primero, para instalar Veeam Agent en cada máquina, que gestionará el proceso de copia de seguridad local.

- En segundo lugar, para que Veeam Agent realice esta copia de seguridad, necesita derechos de administrador local para trabajar con VSS. Así es como funciona Windows, y no hay nada que hacer al respecto.

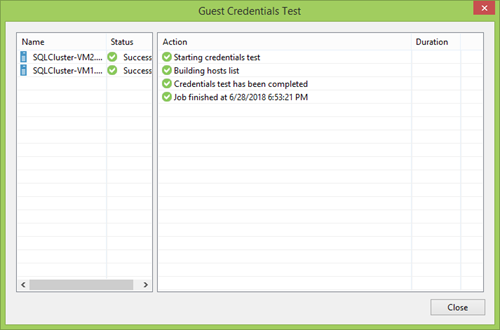

Por separado, debe centrarse en el botón Probar ahora . Una gran cosa que le permite verificar rápidamente que todas las cuentas se ingresen correctamente y, en el caso de un clúster, asegúrese de antemano de que todos los nodos sean visibles y accesibles.

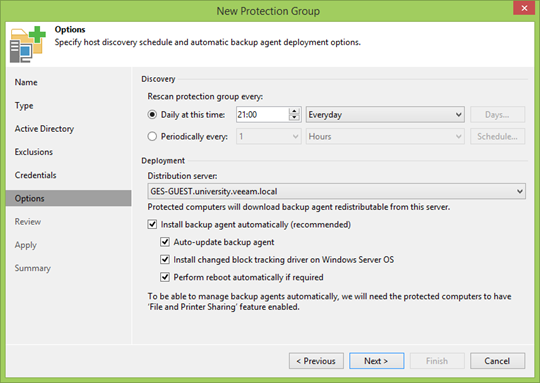

Luego debe establecer el intervalo y el tiempo para escanear los participantes de PG. Puede al menos una vez a la semana, pero puede configurar la actualización continua. Depende de usted, pero generalmente una excelente opción es repetir la frecuencia de respaldo para que todos los nuevos participantes puedan llegar al punto de recuperación más cercano.

A continuación se presentan las opciones menos obvias pero importantes.

El servidor de distribución es la máquina con la que se instalarán los agentes de Veeam. En general, es suficiente usar el servidor Veeam Backup, pero en las infraestructuras distribuidas geográficamente con una conexión deficiente, tiene sentido especificar una opción más cercana. En todos los demás casos, cambiar no tiene sentido.

Más lejos. No sé las razones por las que los agentes no deben instalarse y no actualizarse automáticamente, pero si no confía en la automatización, puede rechazarlo con seguridad. Pero tenga en cuenta que debido a la diferencia en las versiones, puede quedarse sin otro punto de respaldo.

También puede aceptar instalar nuestro controlador CBT, que rastreará el cambio de discos a nivel del sistema de archivos. Esto le permitirá enviar a la copia de seguridad solo los sectores realmente cambiados, lo que significa que el punto de restauración es menor, la copia de seguridad es más rápida y la carga en el servidor es menor. Pero si no confía, el tráfico no es importante para usted, sus discos son grandes y la conexión es excelente, entonces no puede configurarlo.

Hay un matiz con el reinicio automático: se usa no solo durante la primera instalación, sino también durante las actualizaciones. Así que no olvide desmarcar si no puede permitirse ese lujo.

En el siguiente paso, se nos informará sobre la necesidad de reinstalar componentes en el servidor de Distribución. Incluso si no están allí, en un minuto estarán allí haciendo clic en el botón Aplicar .

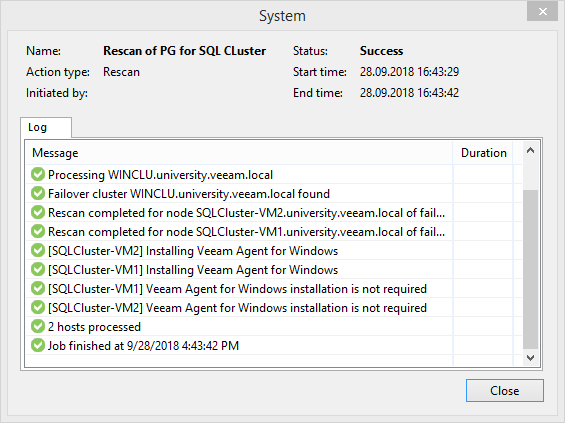

En el último paso, se nos informará que el Grupo de Protección (PG) se creó con éxito y se le ofrecerá lanzar el descubrimiento, es decir. el grupo de acuerdo con las condiciones especificadas hará una lista de máquinas y de acuerdo con la configuración comenzará la instalación de agentes. Si bien se llevarán a cabo todas las operaciones necesarias, puede ir y servirse café.

Al vaciar una taza de café, puede encontrar que no se pudo instalar un agente en uno de los nodos debido a un error de acceso a la red. Si tal dolor le sucedió, simplemente desconecte el disco de quórum de este nodo. No a menudo, pero sucede. O tal vez esto es solo una característica de mi laboratorio. Así que no tuve la perseverancia para lidiar con este problema hasta el final.

Crear copia de seguridad

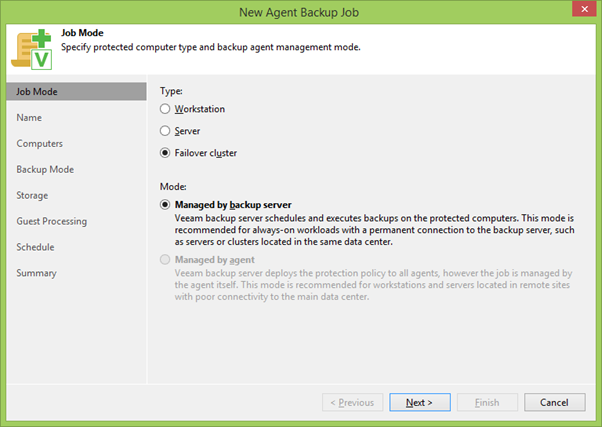

Entonces, si en la etapa anterior todo terminó con éxito, su Grupo de Protección ahora tiene un clúster y una lista de sus nodos con agentes instalados con éxito. Por lo tanto, pasamos a lo más interesante: creamos una copia de seguridad en modo Clúster de conmutación por error para que todos los nodos y todos los discos conectados entren en él.

¿Cuál es la principal diferencia y por qué no puede guardarlos como máquinas separadas? Técnicamente, puede hacer esto con todos los nodos excepto uno: el titular actual de la función de clúster. Si comienza a hacer una copia de seguridad directamente en la frente, los otros nodos pueden perder el contacto con ella y comenzar a colocar la manta sobre sí mismos, lo que finalmente provocará el colapso y la detención de todo el grupo. Esto sucede muy a menudo en sistemas ocupados.

Usando el botón derecho del mouse (RMB), haciendo clic en PG, iniciamos el asistente de creación de trabajos de respaldo e inmediatamente seleccionamos el modo Clúster de conmutación por error . Dichas tareas solo se pueden crear en el servidor de copia de seguridad central, a diferencia de las copias de seguridad del agente local. Pero esto es lógico: como recordará, queríamos hacer una copia de seguridad de SQL completa al mismo tiempo, lo que significa que los registros se rastrearán regularmente, para lo cual, en cualquier caso, necesitará comunicación entre los servidores.

Luego seleccione el nombre del trabajo y la lista de participantes de respaldo. Por defecto, solo habrá la PG seleccionada, pero aquí también puede agregar algo adicional.

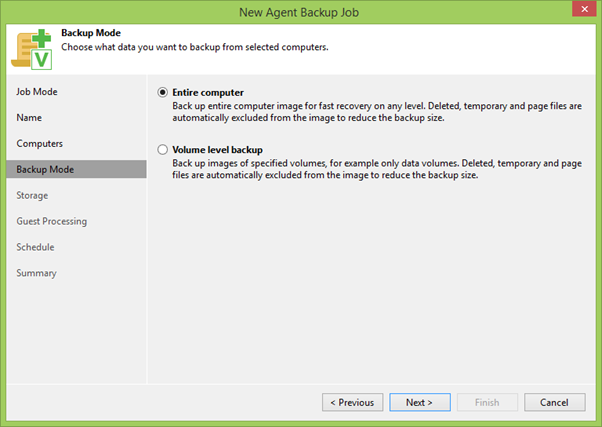

En el siguiente paso, debe elegir entre la copia de seguridad de discos individuales o la máquina completa. En general, si puede hacer una copia de seguridad de toda la máquina, debe hacer una copia de seguridad de toda la máquina. En nuestro caso, esto es cierto, porque debemos respaldar todos los discos del clúster que pueden aparecer en cualquier nodo de nuestro clúster.

Luego seleccionamos un repositorio para copias de seguridad y especificamos cuántos puntos de recuperación tendremos. Usando el botón Avanzado , puede abrir el menú de ajuste fino, donde puede elegir cómo crear una cadena de copia de seguridad, habilitar verificaciones adicionales de integridad de archivos y mucho más, que no perderemos tiempo ahora, porque la sección más interesante es la sección Procesamiento de invitados .

Depende de la configuración de esta pestaña si podemos obtener la llamada copia de seguridad consistente de la aplicación (que a veces se traduce como una copia de seguridad integral o como una copia de seguridad teniendo en cuenta el estado de las aplicaciones, o aún no entiendo cómo y, lo más importante, por qué). Por lo tanto, vaya a Aplicaciones , seleccione nuestro PG y haga clic en Editar .

Asegúrese de que la primera pestaña incluya Procesamiento compatible con aplicaciones . En este caso, estará involucrado el subsistema VSS, cuyo trabajo debe pasar sin errores. Más bien, puede funcionar con errores, pero en este caso, la copia de seguridad no se creará y deberá comprender las causas de la falla. Aquí también debe determinar el destino de los registros de transacciones: Veeam puede ignorarlos, simplemente copiar a copia de seguridad o recortar.

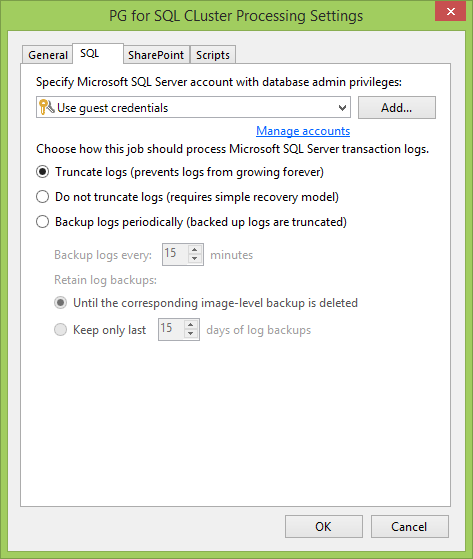

Ahora ve a la pestaña SQL . Lo primero que debe hacer es configurar la cuenta de usuario para la interacción con el servidor SQL y sus bases de datos. En un mundo ideal, coincide con el administrador local que especificamos al crear el PG. De lo contrario, lo principal es que este usuario debe tener derechos de propietario de bases de datos .

Luego elegimos cómo interactuaremos con los registros. Por ejemplo, si tiene una base de datos en modo de Recuperación completa, es muy conveniente transferir los registros. O bien, puede hacer una copia de seguridad de los registros de transacciones en un cronograma separado para que pueda retroceder rápidamente la base de datos al momento adecuado y no perder todo lo que había entre las copias de seguridad. Por supuesto, no puedes hacer nada con los registros.

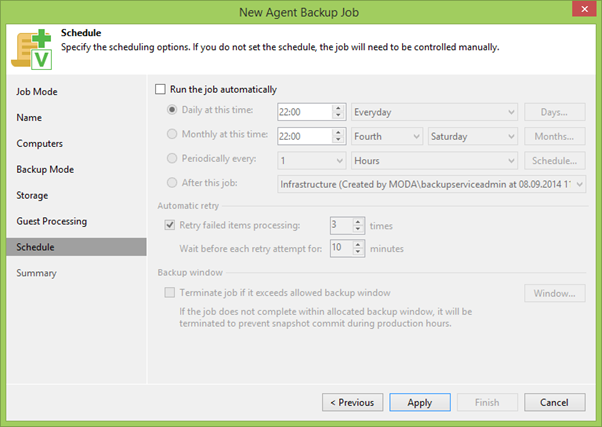

Pasamos al penúltimo punto de Programación , donde establecemos la programación de acuerdo con sus requisitos. Es suficiente para alguien una vez al día, alguien una vez por hora, depende de usted.

Completamos la tarea haciendo clic en Aplicar un par de veces y disfrutamos del resultado.

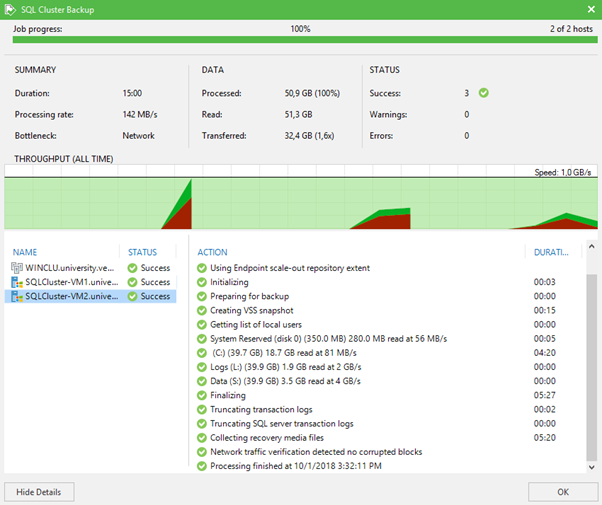

En un mundo ideal, si no tiene ningún truco con la instalación de agentes que funcionen como un enlace entre el clúster y el servidor Veeam, o si de repente se olvidó de cargar la licencia necesaria para los agentes, el trabajo funcionará perfectamente y verá la siguiente imagen.

Eso es todo Resulta que los clústeres de respaldo no son tan aterradores como se suele pensar. Incluso si es un clúster dentro de otro clúster.

Si está interesado en aprender sobre otro escenario de respaldo / restaurante, escríbalo en los comentarios y le diremos todo de la mejor manera posible.