Jeremy Grossman: Me alegra darles la bienvenida a todos y quiero decir que hemos estado preparando esta presentación durante los 6 meses completos, por lo que nos esforzamos por compartir nuestros logros lo antes posible. Quiero agradecer a todo el personal de Black Hat por la invitación, regresamos aquí cada año, nos encanta este evento. ¡Gracias por el sombrero negro! Intentaremos que la presentación de hoy sea divertida, pero primero queremos presentarnos.

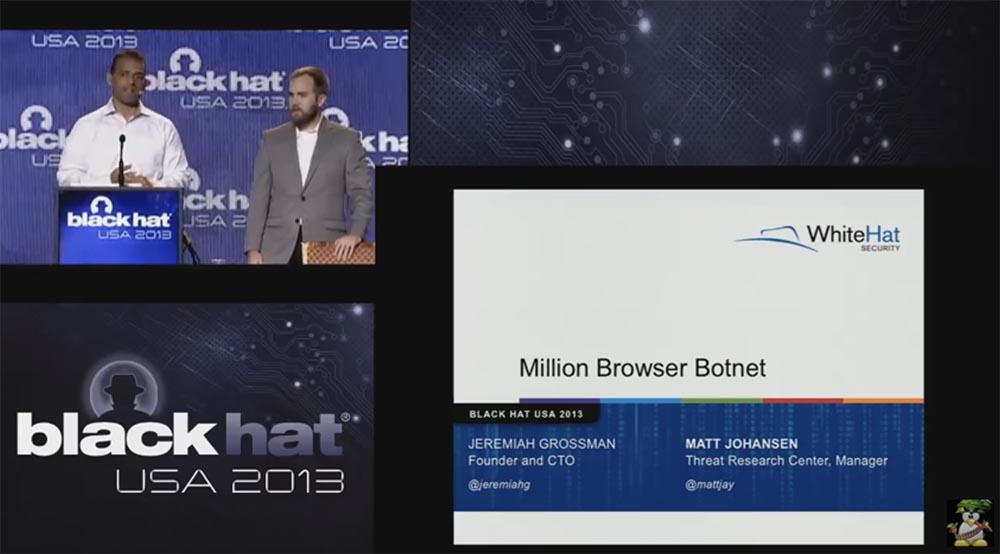

Soy el fundador y gerente de desarrollo de nuevos productos para WhiteHat Security, ubicado en Santa Clara, California. Nuestra empresa tiene alrededor de 300 empleados.

Matt es el director gerente del centro de investigación de riesgos de seguridad. En la "cabeza blanca" estamos principalmente involucrados en entrar en sitios web, encontrar vulnerabilidades en ellos y hacerlo a gran escala. Pero todavía nos queda algo de tiempo para la investigación, por lo que hoy vamos a comenzar a hackear navegadores y usarlos para hackear sitios y mostrarle el ciclo completo de seguridad web. Primero hablé aquí en 2002. La mayoría de las veces investigo en el desarrollo y presentación de nuestros productos.

Matt Johansson: Tengo experiencia trabajando como probador de penetración (pentester), y comencé mi trabajo en la empresa pirateando sitios, porque antes de eso yo mismo dirigía el ejército de hackers. Hago una buena investigación y tomo mucho para poder contactarme.

Jeremy Grossman: Entonces, comencemos nuestra fiesta. No creo que haya al menos una persona que no haya accedido a Internet hoy. Tal vez ahora no esté conectado a Internet, pero cuando llegue a casa, todos los presentes aquí y todos sus conocidos interactuarán con él utilizando un navegador. Esto es solo parte de nuestra vida cotidiana, y le describiré lo que esto significa, pero Internet está diseñado principalmente para funcionar. No pirateamos Internet, tratamos de usarlo para nuestros propios fines.

Cuando visita una página web, no importa qué navegador use: Chrome, Firefox, Safari, IE u Opera, en cualquier caso, Internet funciona de tal manera que controla completamente su navegador mientras está en esta página o cuando busca el siguiente. página

El JavaScript o el flash en esta página pueden hacer que el navegador haga cualquier cosa, cualquier tipo de respuesta a las solicitudes en cualquier lugar de Internet o intranet. Esto incluye CSRF - solicitudes falsas de sitios cruzados, XSS - secuencias de comandos de sitios cruzados, clickjacking y muchos otros trucos que le permiten obtener control sobre el navegador.

Ahora trataremos de comprender mejor qué es la seguridad del navegador, pero la idea principal es tener una idea general del control del navegador sin utilizar exploits de día cero, contra los cuales no hay parches.

Matt Johanson: Si no sabes nada sobre XSS, puedes preguntarnos al respecto.

Jeremy Grossman: Ahora quiero hablar brevemente sobre los ataques del navegador que usan HTML o JavaScript malicioso: