Windows 10 introdujo un mecanismo de protección contra ransomware llamado Controlled Folder Access. Impide que programas desconocidos modifiquen archivos en carpetas protegidas especificadas. Investigador de seguridad de la información en Fujitsu System Integration Laboratories Ltd.

descubrió una forma de evitar esta protección con inyecciones de DLL.

Cual es el problema

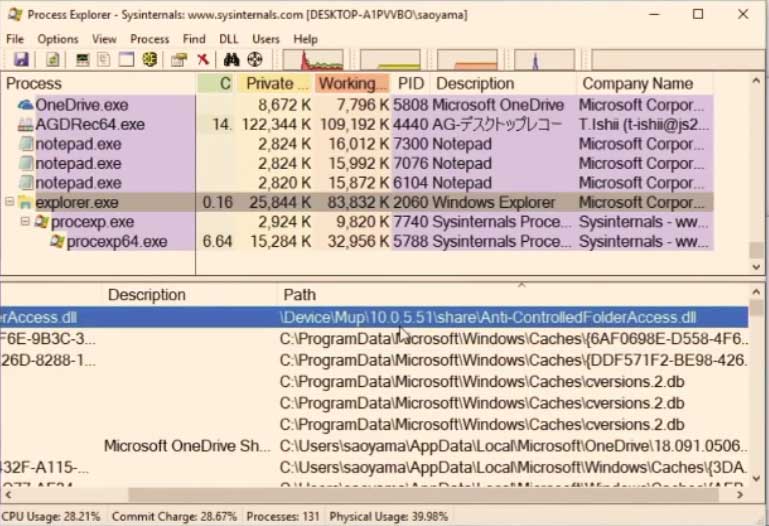

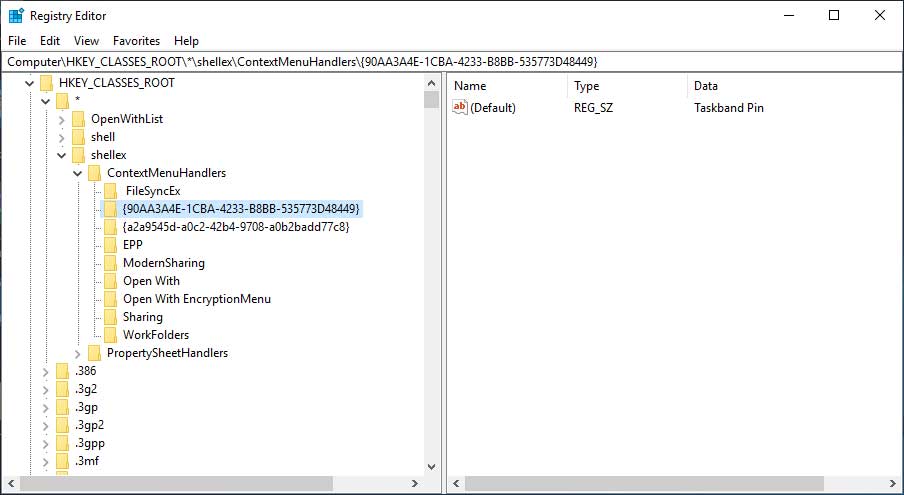

Soya Aoyama logró inyectar una DLL maliciosa en el Explorador de Windows, y explorer.exe está en la lista confiable de programas de Acceso controlado a carpetas. Para llevar a cabo su plan, el investigador utilizó el hecho de que al comienzo de explorer.exe carga las DLL que se encuentran en la clave de registro HKEY_CLASSES_ROOT \ * \ shellex \ ContextMenuHandlers:

El árbol HKEY_CLASSES_ROOT es la "fusión" de la información de registro que se encuentra en HKEY_LOCAL_MACHINE y HKEY_CURRENT_USER. Al implementar dicha "fusión", Windows asigna información de la prioridad HKCU. Esto significa que si existe una clave en HKCU, tendrá prioridad sobre la misma clave en HKLM, y estos datos se vertirán en el árbol HKEY_CLASSES_ROOT.

Al iniciar explorer.exe, Shell32.dll se carga de manera predeterminada, ubicado en la clave HKEY_LOCAL_MACHINE \ SOFTWARE \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32. Para cargar una DLL maliciosa en Explorer, Aoyama simplemente creó la clave HKCU \ Software \ Classes \ CLSID \ {90AA3A4E-1CBA-4233-B8BB-535773D48449} \ InProcServer32 y configuró su valor en la biblioteca que necesitaba.

Después de eso, después de completar y reiniciar el proceso explorer.exe, en lugar de Shell32.dll, el programa lanzó la DLL creada por el hacker.

Aoyama compartió los resultados del estudio en la conferencia DerbyCon:

Cómo protegerte

El investigador también descubrió que muchos antivirus, incluidos Windows Defender, Avast, ESET, Malwarebytes Premium y McAfee, no reconocieron el esquema de ataque que encontró.

Al mismo tiempo, según Aoyama, los representantes de Microsoft no creen que haya descubierto la vulnerabilidad. El investigador envió información sobre sus hallazgos a la compañía, pero allí le dijeron que no tenía derecho a recompensas, y que no lanzarían un parche, ya que un atacante necesitaba acceso a la computadora de la víctima y, cuando se llevó a cabo, no se excedieron los derechos de acceso.

Sin embargo, en combinación con otras vulnerabilidades, el vector de ataque descubierto por Aoyama puede ser interesante para los atacantes. Básicamente, la infraestructura de las grandes empresas se basa en Windows. Sabiendo esto, los atacantes desarrollan herramientas especiales para ataques bajo este sistema operativo.

Mañana, 18 de octubre a las 14:00 , expertos del PT Expert Security Center analizarán tres herramientas de piratería que le permiten desarrollar rápidamente un ataque en la infraestructura de Windows: impacket, CrackMapExec y Koadic. Los estudiantes aprenderán cómo trabajan, qué actividad crean en el tráfico de red y, lo más importante, cómo detectar su aplicación a tiempo. El seminario web será interesante para los empleados de SOC, equipos azules y departamentos de TI.

Para participar, debes registrarte .