¡Todos los personajes son ficticios, todas las coincidencias con compañías reales son completamente al azar!

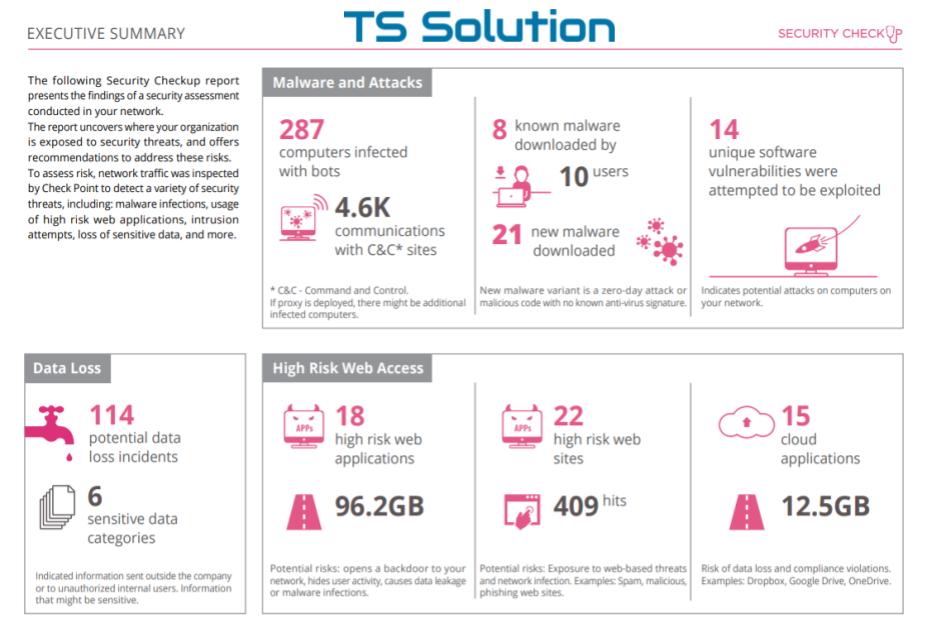

¿Cuáles son los problemas de seguridad de red corporativa más comunes? La respuesta a esta pregunta no es tan simple. Pero podemos compartir algunas estadísticas que obtuvimos al realizar auditorías de seguridad de red utilizando

Check Point Security CheckUP . Ya hemos publicado una serie de artículos sobre

qué es Security CheckUP y cómo llevarlo a cabo . El primer video tutorial incluso describió por qué podría necesitarlo. El número de chequeos que realizamos ha excedido durante mucho tiempo de cien. Durante todo este tiempo, se han acumulado estadísticas sobre los problemas de seguridad de red más comunes que se pueden detectar con Security CheckUP. Las amenazas que se describen a continuación estuvieron presentes en casi todas las empresas (algunas tienen más, otras tienen menos).

1) Los empleados usan VPN y Proxy

En las empresas modernas, casi no quedan "etiquetas" que solo puedan usar Internet Explorer e ir solo a sitios marcados. Los usuarios se han vuelto más avanzados y no sorprenderá a nadie con la palabra VPN, Proxy, Anonymizer, etc. Como muestran los resultados de CheckUP, casi todas las empresas tienen empleados que usan Tor, Betternet, Freegate, etc. Se utilizan para evitar las cerraduras de Roskomnadzor, o para evitar las cerraduras en la propia empresa (ve a jugar al póker o mira un video para adultos). Bloquear esto sin tener una solución de clase NGFW en el perímetro es casi imposible.

¿Cuál es el peligro de usar una VPN?

Lo más peligroso de usar una VPN no es el hecho de que los usuarios puedan evitar el bloqueo. El principal problema es que el tráfico encriptado pasará por el perímetro de la red. Incluso si tiene un dispositivo de borde muy bueno con las funciones de Anti-Virus e IPS, simplemente no puede verificar nada. A través del canal encriptado, puede "arrastrar" cualquier cosa que desee, incluidos los archivos de virus (el usuario mismo ni siquiera sospecha que está descargando algo malo). Un problema similar con el tráfico HTTPS. Lo describimos en una de las lecciones "

Punto de control al máximo ". Si NO utiliza la inspección SSL en el borde de la red, entonces tiene un gran agujero del tamaño del ancho de banda del canal de Internet.

Informe de ejemplo

Es una sorpresa para muchas personas de seguridad que tanta gente use anonimizadores en su red y que pase mucho tráfico a través de ellos. Lo que ha pasado dentro de estos canales ya no será posible descubrirlo.

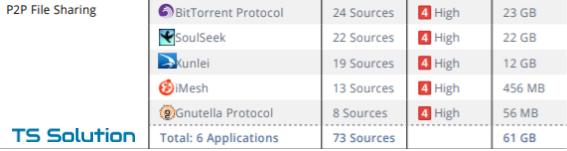

2) Torrentes

Para ser sincero, me sorprendió cuando recibí estadísticas similares. En casi todas las empresas, se notó la descarga a través de torrent (u otras aplicaciones p2p). Además, los volúmenes de tráfico descargado simplemente escalan. ¡Uno de nuestros clientes descubrió que los usuarios descargaban 2 TB en una semana! Parecería que todos han tenido un hogar y un Internet de alta velocidad. ¿Por qué descargar torrents en el trabajo?

¿Cuál es el peligro de usar torrentes?

El principal problema es la enorme carga en el ancho de banda del canal de Internet. A menudo, esto afecta negativamente el trabajo de las aplicaciones comerciales, como la telefonía IP, los recursos en la nube de la empresa (CRM, correo electrónico), etc. Además, al planificar la compra de un firewall en el perímetro de la red, muchos eligen una solución basada en las estadísticas de carga de canales disponibles. Observamos la carga promedio en la región de 400 Mbit / s durante el mes pasado, lo que significa que el firewall debería ser más potente y, por lo tanto, más costoso. Solo ahora, si bloquea todo el tráfico "izquierdo", puede ahorrar significativamente en la compra de NGFW.

Además, casi todos los archivos descargados a través de torrent se descargan en partes. Y esto hace que sea muy difícil verificar el tráfico por sistemas como Anti-Virus o IPS.

Informe de ejemplo

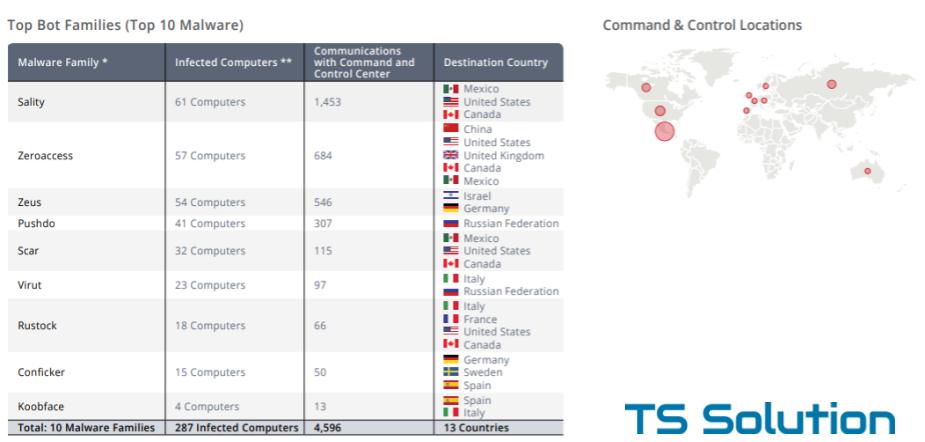

3) botnets

En el 90% de los casos, fue posible detectar computadoras infectadas que forman parte de botnets. Formalmente, una computadora infectada puede no interferir con el trabajo del usuario. Los archivos no se eliminan, no se encriptan, no se combina información. Sin embargo, hay una utilidad "pequeña" en la computadora que "golpea" todo el tiempo en el centro de comando y espera instrucciones. Vale la pena reconocer que también hay falsos positivos cuando Check Point define el tráfico legítimo como una botnet. Cada incidente requiere una cuidadosa consideración.

¿Por qué son peligrosas las computadoras bot?

Las computadoras infectadas pueden vivir en su red por años. Es posible que no le hagan daño, pero es completamente imposible predecir lo que podrán hacer "un buen día". Recibirán un comando para descargar el virus encriptador e infectar toda la red.

Informe de ejemplo

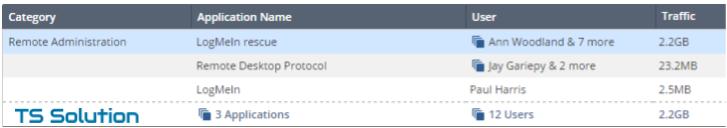

4) Utilidades de acceso remoto

Otro incidente desagradable. La gran mayoría de las empresas muestran a personas que utilizan utilidades de acceso remoto a sus computadoras de trabajo (TeamViewer, RDP, LogMeIn, etc.). Aunque nadie garantiza que este acceso remoto sea utilizado por los propios empleados. Quizás estos son ex empleados o parte de una compañía viral.

¿Por qué son peligrosas las utilidades de acceso remoto?

Además del problema del acceso no autorizado a la red, hay una cosa más: la transferencia de archivos. ¡Es especialmente "triste" ver cuándo se bombea tráfico decente (gigabytes) a través de estas sesiones remotas! La mayoría de las utilidades de acceso remoto encriptan sus conexiones, por lo que es imposible saber qué se está descargando o descargando. Pero, en general, este es un gran canal de posibles fugas de información corporativa.

Informe de ejemplo

5) Porno y otros "entretenimientos"

No importa cuán sorprendente pueda sonar, pero la gente realmente mira videos para adultos en el trabajo. Además, el volumen de tráfico es asombroso. En uno de los Chequeos, descubrimos que durante dos semanas un empleado de la compañía "vio" pornografía a 26 Gigabytes.

¿Qué es el porno peligroso en el trabajo?

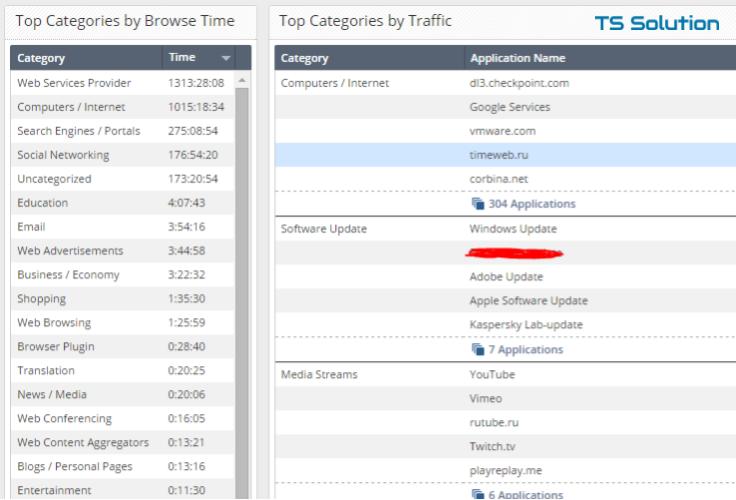

La pregunta suena muy divertida. Si no tiene en cuenta las normas morales y éticas, entonces el problema probablemente sea un poco diferente: los usuarios dedican mucho tiempo al entretenimiento. YouTube, redes sociales, mensajería instantánea. Todo esto claramente no es propicio para la productividad (aunque también se puede argumentar aquí). En general, con CheckUP puedes ver quién pasa el tiempo de trabajo y qué.

Informe de ejemplo

6) Virus en el correo

CheckUP le permite verificar no solo el tráfico de usuarios, sino también todo el correo entrante. Y esto no es solo una verificación de spam, sino también una verificación de archivos adjuntos (doc, pdf, zip, etc.) y enlaces en el cuerpo del mensaje. Además, configurar la verificación es bastante simple. El servidor de correo está configurado para reenviar copias de todas las cartas directamente a Check Point, en el que se ejecuta MTA (Agente de transferencia de correo). En Exchange, esto se puede hacer usando Blind Carbon Copy (Bcc). La principal ventaja de esta verificación es que ya verificamos las cartas después de las soluciones antispam existentes del cliente. Y qué sorpresa experimenta este cliente cuando descubre que todavía pasan correos electrónicos maliciosos, y en un número bastante grande. Es decir En la mayoría de los casos, se descubre que los medios actuales para proteger el tráfico de correo no pueden hacer frente.

¿Cuál es el peligro de los virus en el correo?

Estúpida pregunta. Según informes recientes, el correo sigue liderando la entrega de virus a los usuarios. Además, el malware puede ser un archivo adjunto o un enlace a algún recurso (google drive, disco yandex, etc.). Check Point le permite implementar un análisis más profundo de tales cosas utilizando las tecnologías SandBlast (no describiremos de qué se trata, ahora no se trata de eso).

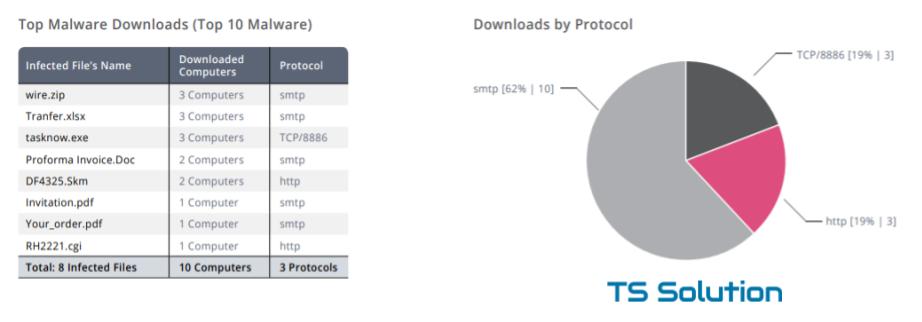

Informe de ejemplo

Como puede ver, el tráfico SMTP prevalece entre los virus. Además, los virus no son solo archivos exe, sino también documentos .doc o .pdf comunes que los usuarios suelen abrir sin temor.

7) Phishing

Casi todas las pruebas de detección detectan que los usuarios hacen clic en enlaces de phishing. Office 356, paypai, sbenbank, fasebook, appie, ... Los ejemplos de sitios de phishing pueden continuar para siempre. En general, la dirección de los ataques de phishing está experimentando un aumento sin precedentes. Es comprensible por qué inventar virus engañosos y luchar con técnicas de protección, si puedes engañar a un usuario crédulo. Una persona siempre seguirá siendo el eslabón más débil en la seguridad de la información de una empresa.

¿Cuál es el peligro del phishing?

Podemos decir que el phishing es un problema personal para los usuarios. Bueno, les robarán dinero de la tarjeta, la próxima vez serán más inteligentes. Sin embargo, los datos corporativos pueden ser robados a través del phishing. Direcciones postales, contraseñas, documentos importantes. Vale la pena señalar que a los usuarios a menudo les gusta usar contraseñas corporativas para registrarse en sitios públicos (redes sociales, rastreadores de torrents, etc.). ¿Por qué recordar un montón de contraseñas cuando puedes usar una en todas partes?

Informe de ejemplo

8) Subir a la nube desde la red corporativa

Otra gran preocupación de seguridad es el almacenamiento en la nube. Dropbox, GoogleDrive, unidad Yandex, etc. Todos están utilizando estos servicios sin excepción. Pero una cosa es saber que tal vez alguien esté usando esto en la red corporativa, y otra cosa es ver que los gigabytes de tráfico pasan por estos canales. En el 80% de los casos, encontramos un problema similar con las empresas auditadas.

¿Cuál es el peligro de esta carga?

Todo es obvio aquí. Alguien puede fusionar datos corporativos. Y si no tiene soluciones DLP, entonces es imposible ver qué se “fusiona” exactamente. Sin embargo, no solo subir a estos recursos en la nube es peligroso. No menos peligroso y descarga! Los piratas informáticos se han acostumbrado a utilizar el almacenamiento de archivos públicos para propagar virus.

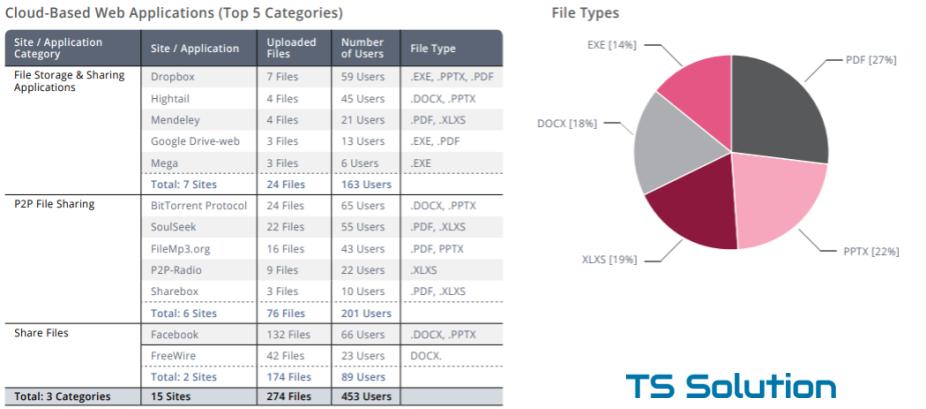

Informe de ejemplo

Esto es solo un ejemplo. En Rusia, cosas como Yandex.Disk, Cloud.Mail.ru, OneDrive, etc. son más comunes. La imagen de arriba muestra solo el número de archivos, pero también se pueden mostrar estadísticas sobre los volúmenes:

Otros problemas

Hemos enumerado solo los problemas más populares que se pueden detectar con Check Point Security CheckUP. Se encuentran en casi todas las auditorías. Pero hay muchos más problemas y hay muchos más serios:

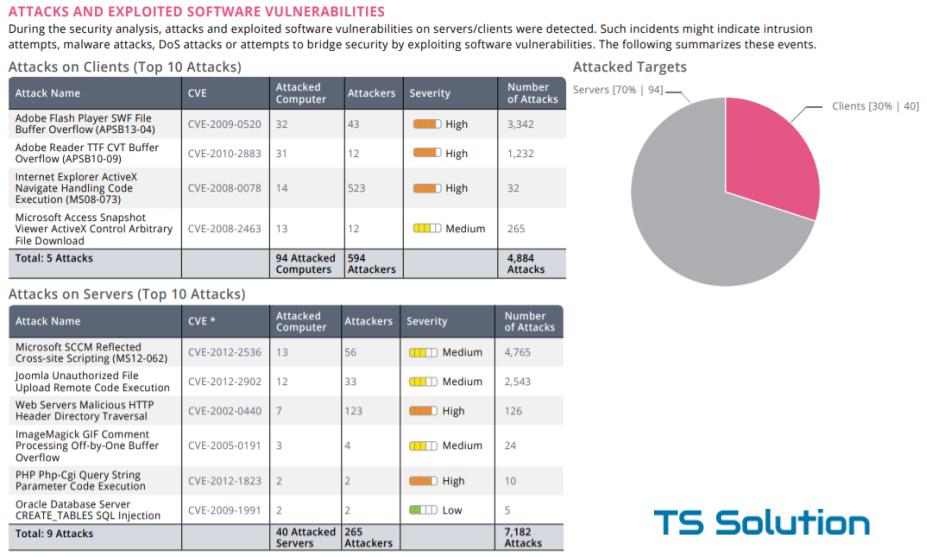

Explotar ataques

Además, no solo las computadoras de los usuarios, sino también los servidores de la compañía pueden atacar.

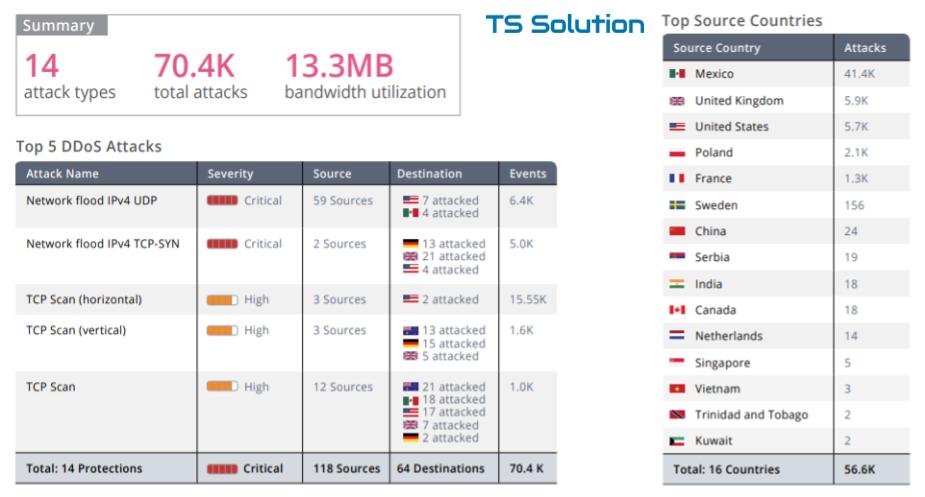

DDoS a los recursos de la empresa

Por supuesto, también hay incidentes con la descarga de virus (incluido 0 días) que las herramientas de protección actuales no detectan. Problemas similares también son muy comunes. Pero son más complejos en su arquitectura y siempre requieren un estudio más detallado (al final, nadie canceló los falsos positivos).

Conclusión

Con esto terminaremos con nuestros pequeños problemas de seguridad típicos de TOP-8. Lo principal

a recordar es que

la seguridad de la información no es un resultado, sino un proceso continuo . Y a este respecto, Check Point Security CheckUP proporciona análisis muy buenos (¡aunque no completos!) Para su seguridad. Y el hecho de que esta auditoría se pueda realizar de forma gratuita hace que CheckUP sea casi la mejor solución en su campo.

Información adicional sobre Chequeo de seguridad.