Hoy en día, las redes inalámbricas Wi-Fi se usan en casi todas partes: debido a la facilidad de uso de la red, la alta movilidad de los usuarios y el bajo costo de instalación, esta tecnología se convierte cada vez más en un componente obligatorio no solo de las redes domésticas, sino también corporativas. Al mismo tiempo, como cualquier tecnología de transferencia de datos, el Wi-Fi con uso inseguro conlleva ciertas amenazas. Un atacante, que utiliza una configuración incorrecta del punto de acceso o negligencia del usuario, puede interceptar los datos personales del usuario, atacar su dispositivo o penetrar en la red interna de la empresa.

Como parte del estudio, se realizó un análisis de seguridad de la red de invitados de nuestra empresa, USSC-Guest. La prueba se realizó de acuerdo con el modelo de un intruso externo, es decir, sin acceso directo a la red seleccionada, por lo que el objetivo principal de un posible atacante era obtener una contraseña para conectarse a ella.

Cabe señalar que conocer la contraseña permitirá al atacante interceptar y descifrar los datos transmitidos a través de la red, así como proporcionar la capacidad de crear un punto de acceso falso con el mismo nombre y método de conexión.

El escaneo inicial de transmisiones inalámbricas mostró que el algoritmo WPA2 con tecnología WPS deshabilitada se usa para cifrar los datos transmitidos en la red en estudio. Al momento de escribir, WPA2 es el algoritmo más seguro para proteger las redes inalámbricas y no contiene vulnerabilidades que permitan a un atacante revelar una contraseña en un período de tiempo razonable. El ataque llamado "KRACK", que se conoció en 2017, no tiene una implementación práctica abierta. Dos escenarios de ataque técnico permanecen disponibles para el atacante: interceptar paquetes relacionados con la autenticación del cliente (protocolo de enlace, protocolo de enlace) con una enumeración adicional de la contraseña en el diccionario, y crear un punto de acceso falso con un ataque paralelo de denegación de servicio en un punto de acceso real.

Ataque de fuerza bruta de diccionario

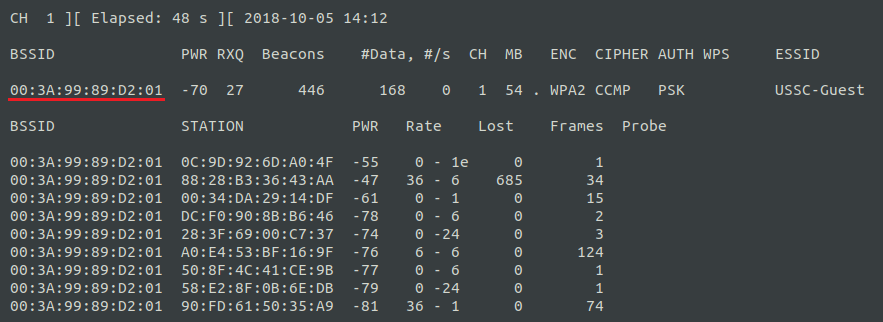

Para poder interceptar los paquetes asociados con la autenticación del cliente en el aire, primero es necesario establecer el adaptador de red en el estado "monitor", un estado en el que el adaptador recibe todos los paquetes que pasan a su frecuencia en el rango visible. Después de esto, el atacante estará disponible con información detallada sobre puntos de acceso visibles y clientes activos:

Figura 1. Resultado de escaneo inalámbrico

Figura 1. Resultado de escaneo inalámbricoPuede ver que desde la oficina en la que se realizaron las pruebas, se encontraron dos puntos de acceso con el nombre "USSC-Guest". Para llevar a cabo el ataque, se eligió un punto de acceso con una dirección MAC de 00: 3A: 99: 89: D2: 01 como el más utilizado en el rango disponible:

Figura 2. Direcciones MAC de los usuarios del punto de acceso seleccionado

Figura 2. Direcciones MAC de los usuarios del punto de acceso seleccionadoAlgún tiempo después del inicio de la exploración de la red, se estableció una conexión para un nuevo cliente, por lo que fue posible interceptar los paquetes de autenticación necesarios. Esto se evidencia por la línea "WPA apretón de manos: 00: 3A: 99: 89: D2: 01":

Figura 3. El resultado de la intercepción de paquetes de autenticación

Figura 3. El resultado de la intercepción de paquetes de autenticaciónA continuación, se intentó seleccionar una contraseña para los diccionarios más populares ("rockyou", "top-wpa-passwords" y un conjunto de contraseñas numéricas). Como resultado de un ataque de búsqueda en el diccionario, no fue posible encontrar la contraseña para la conexión. Al mismo tiempo, el atacante probablemente se negará a determinar la contraseña mediante una búsqueda exhaustiva, porque este método le llevará, en el mejor de los casos, varios años.

Crea un punto de acceso falso

La implementación de este escenario consistió en dos etapas:

- crear un punto de acceso falso con el mismo nombre que el punto de acceso atacado, pero sin la necesidad de ingresar una contraseña para conectarse,

- realizar un ataque de denegación de servicio en el punto de acceso bajo investigación.

Para los usuarios, parecía que la red de invitados USSC-Guest, a la que ya estaban conectados, desapareció de la lista de redes disponibles, y apareció exactamente la misma, pero sin autenticación:

Figura 4. El resultado de un ataque de denegación de servicio en el punto de acceso bajo investigaciónCuando se conectó a un punto de acceso falso, se le pidió al usuario que ingresara la contraseña para WPA2. Aquí, por ejemplo, buscó usuarios de iOS:

Figura 5. La oferta para ingresar la contraseña después de conectarse al punto de acceso falsoDebido al hecho de que el atacante controlaba completamente el punto de acceso falso, todos los datos enviados a través de la red inalámbrica podían ser interceptados y analizados por él. Entonces, por ejemplo, la contraseña que debía ingresarse en el formulario indicado se envió directamente al servidor del posible intruso. Se suponía que el usuario, al conectarse a un punto de acceso falso, consideraría esto como un cambio en el método de conexión e ingresaría los datos necesarios.

La prueba se realizó en un día laborable, de 12 a 15 horas. Durante este tiempo, se conectaron cuatro dispositivos diferentes al punto de acceso falso, pero no se ingresó la contraseña. Se interrumpieron las pruebas adicionales debido al hecho de que la red de invitados bajo investigación podría ser requerida para resolver problemas operativos y debería funcionar normalmente. Un atacante, a su vez, con tal ataque podría paralizar por completo el funcionamiento de una red inalámbrica específica y, después de un tiempo, obtener la contraseña requerida.

Conclusión

De acuerdo con los resultados del escaneo de uno de los puntos de acceso de la red de invitados USSC-Guest, no hubo problemas en la configuración de seguridad: se utiliza un algoritmo confiable WPA2-CCMP con una contraseña segura para cifrar los datos transmitidos, la tecnología WPS está desactivada. A pesar de que, si es necesario, un atacante puede detener la red inalámbrica y crear un punto de acceso falso, para implementar este ataque, el atacante deberá estar dentro del alcance de la red inalámbrica (por ejemplo, un piso más abajo), lo que reduce en gran medida el alcance de sus búsquedas y complica el ataque. .

Al final del artículo, destacamos las principales recomendaciones sobre el uso de redes inalámbricas Wi-Fi:

- Para garantizar la seguridad de los datos transmitidos a través de una red inalámbrica, utilice el cifrado WPA2-CCMP con una contraseña segura (una contraseña de solo un dígito no es segura),

- si es posible, no se conecte a redes Wi-Fi abiertas, incluso si su nombre le parece verdadero: un atacante puede aprovecharlas o incluso controlarlas por completo. Si esto no es posible, use una VPN,

- Las redes Wi-Fi cerradas también pueden ser controladas por un atacante. Si no está seguro de una conexión segura, use una VPN,

- cuando use redes inalámbricas, siempre preste atención al tipo de conexión utilizada por el navegador: HTTP o HTTPS. Seguro es el último tipo de conexión: HTTPS.

Publicado por: Dmitry Morozov, Analista Asistente, Centro Analítico, UTSB LLC