Cuando eliges algo por ti mismo, intentas elegir el mejor (preferiblemente no muy caro, por supuesto, pero algo bueno). Y tratas de elegirlo tú mismo. Nadie puede tomar una palabra, solo experiencia personal, verificación y pruebas. Y, de verdad, a veces puede obtener resultados sorprendentes, al parecer, de cosas muy comunes. Increíble tanto en el mal como en el buen sentido.

Este artículo describe parte de la prueba comparativa de dos puntos de acceso seleccionados para casos específicos. Todos los que estén interesados: un welk bajo gato.

Modelos puntuales:

Zyxel NWA1123-AC PRO y

Ubiquiti UniFi AP AC PROAmbos puntos son del mismo rango de precios y están diseñados para resolver los mismos problemas.

Para el equipo auxiliar que se utilizó durante las pruebas:

El servidor iperf es una computadora de escritorio normal con una tarjeta de red gigabit. Nada especial

El cliente wi-fi es el segundo portátil hp probook 430 g4. Con un módulo wi-fi capaz de 5 GHz.

Router - c9 arcer.

La topología del banco de pruebas es lo más simple posible:

Prueba funcional

Todo lo que cae en nuestras manos, lo ejecutamos según el protocolo estándar. Tenemos ciertos desarrollos en los que confiamos. Algunos puntos varían de un TK a otro, pero la funcionalidad básica permanece prácticamente igual independientemente de la tarea. Hay puntos críticos, cuya ausencia pone fin inmediatamente al uso de dichos dispositivos en la red (por ejemplo, si no hay ssh o snmp), y hay puntos opcionales, cuya presencia será una ventaja para el dispositivo al resumir los resultados de la prueba. Por ejemplo, la presencia de un puerto de consola. Hay, bueno, no, bueno, no es realmente lo que quería.

Hablando de consolaEn Zyxel, se otorga acceso al puerto de la consola.

Esto es, sin duda, una ventaja. En Ubiquiti, el puerto de la consola está en el mismo lugar que la mayoría de los fabricantes (lo cual no es sorprendente, muchos lo hacen, pero ni siquiera hay patas):

Puede organizar un holivar por separado sobre el tema que: "en un dispositivo normal, el acceso al puerto de la consola no debería ser necesario en principio", pero me inclino a creer que será mejor y no necesario que, de repente, será necesario y no está allí ( al igual que con la anticoncepción).

Algunos puntos serán comunes, pero, desafortunadamente, realmente deben verificarse. Más de una o dos veces hubo dispositivos en los que la especificación declaró soporte para un funcional particular y estas casillas de verificación de configuración incluso están presentes en la cámara web, pero no funcionan.

Por ejemplo, priorizar el tráfico. Active la marca de verificación necesaria en la configuración, comience a recopilar paquetes mediante el analizador de tráfico y, de hecho, en ellos, nada ha cambiado en los encabezados. Es triste

En este caso, ambos puntos hicieron un excelente trabajo. No hay quejas y se implementa toda la funcionalidad requerida. Incluso de alguna manera aburrida. Esta no es una selección de segmento bajo donde se puede ver la "falla de segmentación" de nslookup'a (sí, hay algunos lugares como ese).

Lista Funcional1. Soporte multi-SSID. La capacidad de generar al menos dos redes con SSID diferente + la capacidad de generar una red oculta.

2. Soporte 802.11i (seguridad, soporte para encriptación AES).

3. Soporte para 802.11q (la capacidad de transmitir tráfico etiquetado).

3. Soporte para la gestión de vlan.

4. La capacidad de cambiar la intensidad de la señal del transmisor de radio.

5. Soporte para QOS y 802.1p (la capacidad de priorizar el tráfico).

6. Capacidad para limitar el número máximo de clientes conectados al punto de acceso.

7. Gestión de puntos a través de telnet / ssh / webGUI.

8.Soporta monitoreo y administración del punto de acceso a través de snmp.

9. La capacidad de trabajar puntos en un modo centralizado / autónomo.

10. Soporte LLDP-descubrimiento.

11. El punto tiene un registro interno de eventos del sistema y la capacidad de enviar registros a un servidor remoto.

12. La presencia de un analizador de tráfico interno en el punto (opcional y opcional, pero presente en ambos puntos).

13. La presencia del analizador de espectro y la capacidad de detectar puntos de acceso que funcionan junto a otros puntos.

Después de verificar la funcionalidad principal, no sería malo encontrar algo interesante. Es necesario verificar no solo la presencia de una cierta funcionalidad, sino también la ausencia de "exceso".

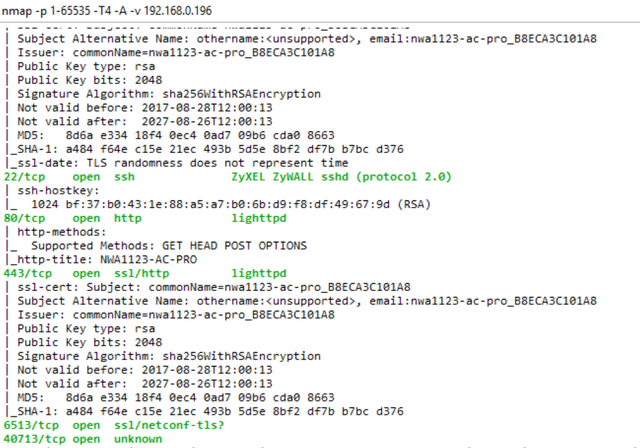

Ejecutamos nmap en ambos puntos:

Zyxel

Luego, el 21 ° puerto abierto para ftp no apareció en la pantalla.

En ambos puntos, ssh está abierto, lo cual es bueno. En Ubiquiti, solo ssh no es nada más. Solo hardcore En Zyxel: ftp, ssh, http (conjunto estándar) y algo desconocido en 40713 / tcp.

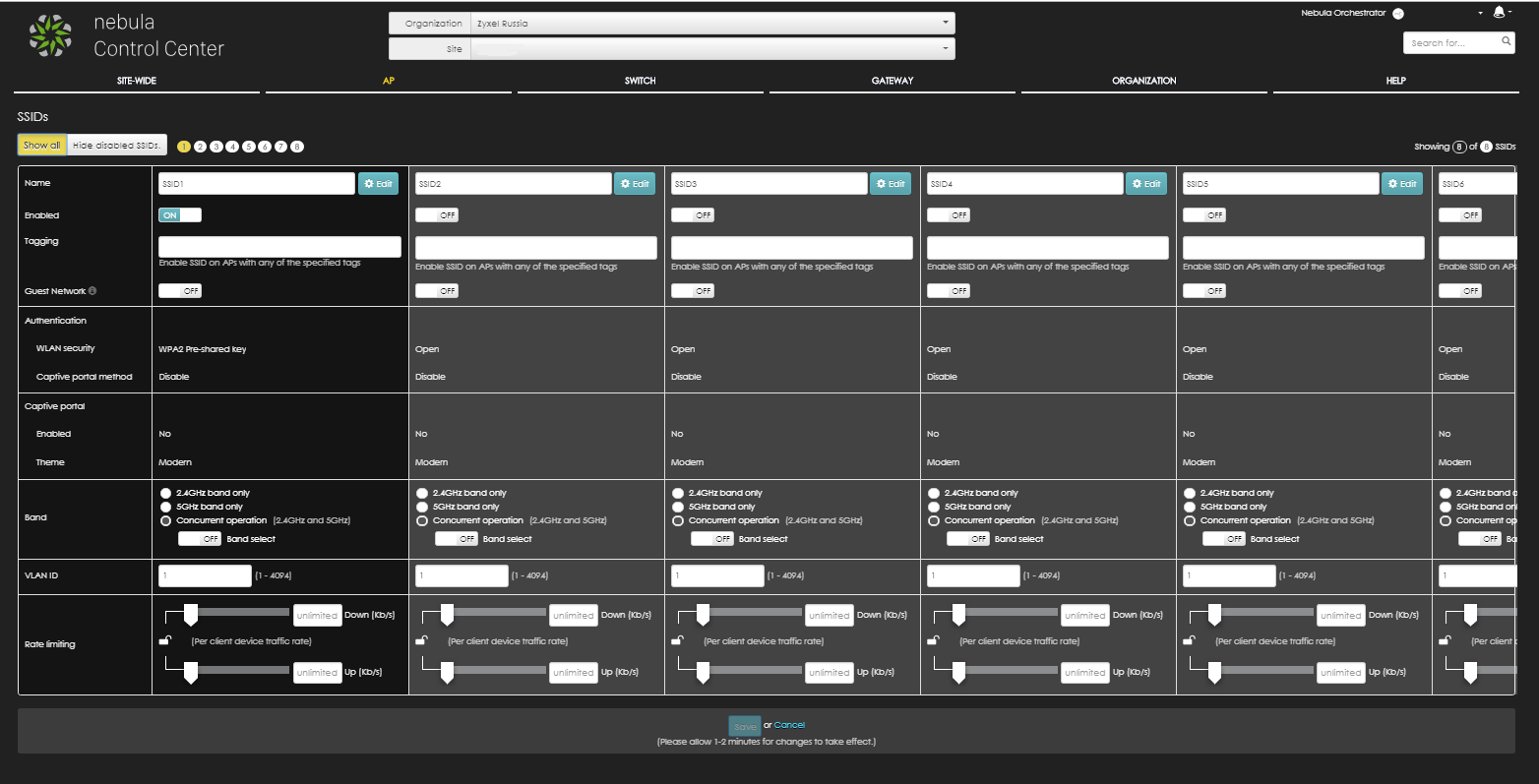

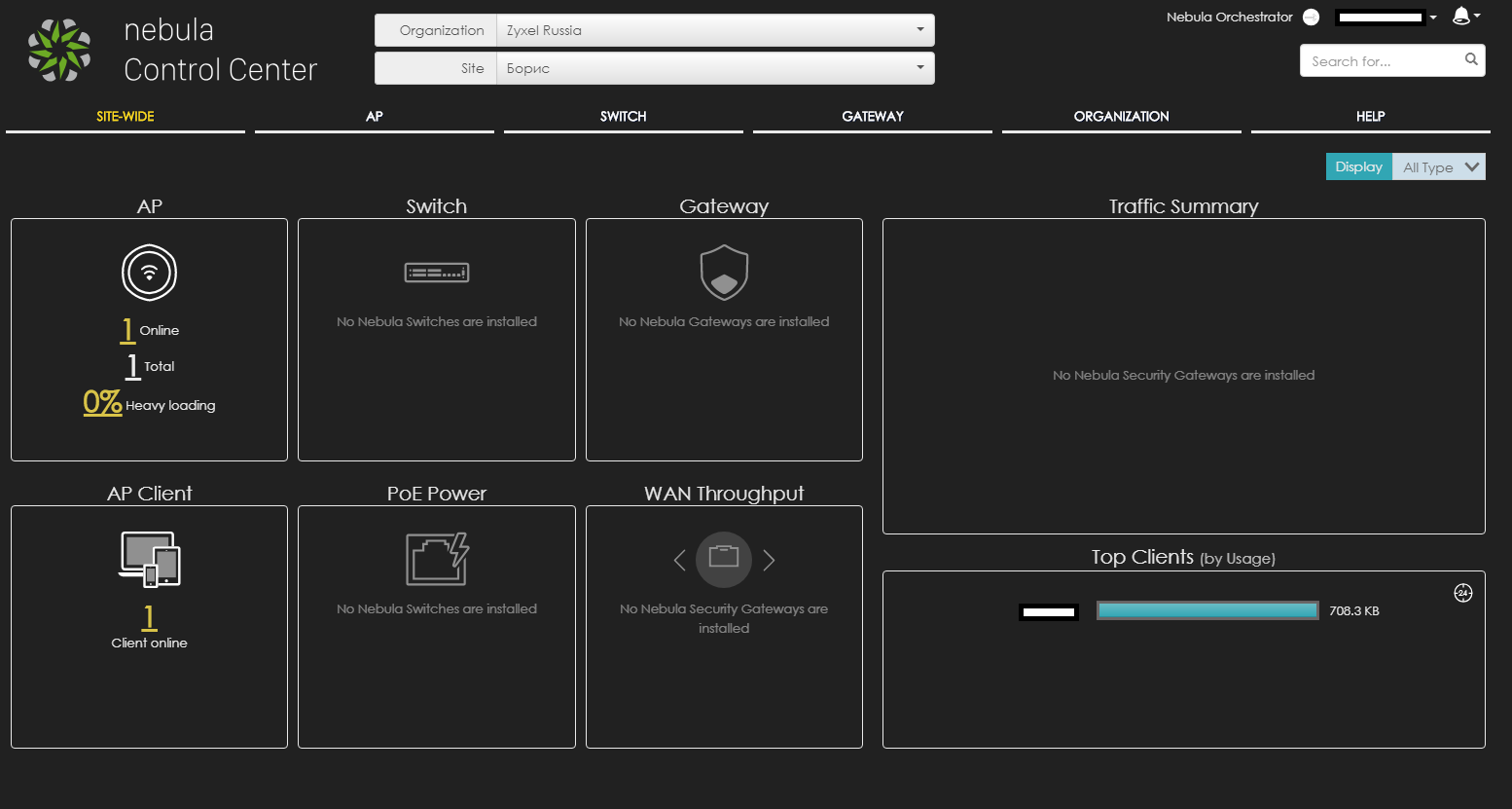

Como resultó más tarde, este es un servicio centralizado para administrar puntos de acceso (no solo ellos, sino también el resto del equipo disponible) a través de la nube Nebula. En general, me gustó aún más que la cámara web del punto en sí. Algunas capturas de pantalla para comprender más o menos (la escala en la primera se reduce especialmente para que todo encaje):

El inicio de sesión y la contraseña predeterminados para Zyxel no se especifican en ninguna parte del punto, por lo que solo utilizaron una medusa (utilidad estándar para el bruto en Kali Linux). Tenemos un par de nombre de usuario / contraseña: 'admin / 1234', y desde Ubiquiti ya conocemos perfectamente los logotipos estándar en forma de 'ubnt / ubnt'.

Resultó que en este punto Ubiquiti no hay servidor web. Absolutamente Gestión solo a través del controlador y una utilidad especial. La carpeta / www simplemente está vacía y nada gira en el puerto 80/8080. Pero aquí, al menos, el busybox estándar (y bastante libre de comandos), a diferencia de Zyxel. Hay un paso a la izquierda, un paso a la derecha: ejecución.

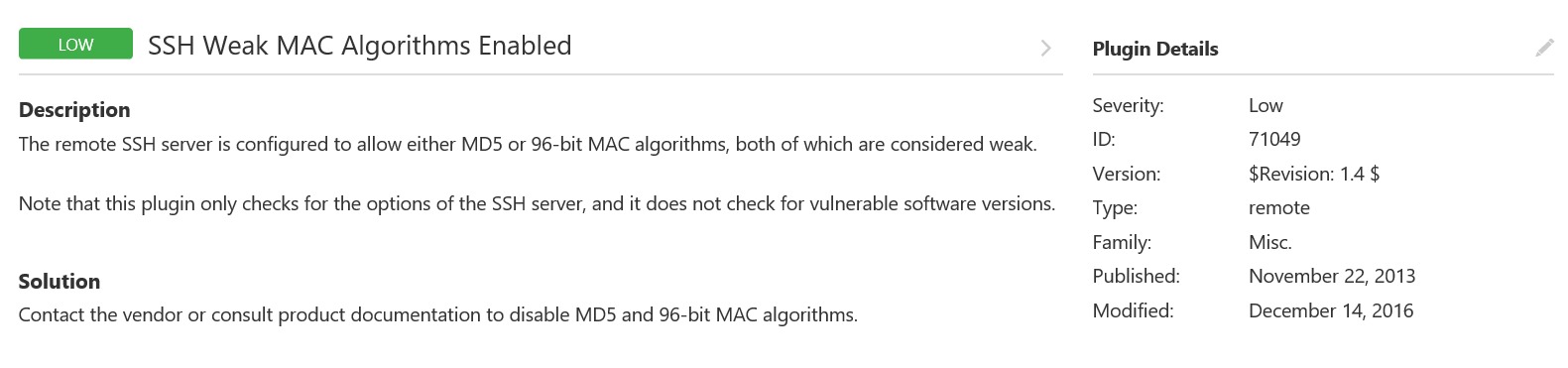

En ambos puntos pasamos por un escáner de vulnerabilidades (Nessus). No mostró nada supercrítico. A continuación se muestran los resultados y una descripción detallada de lo que se encuentra.

192.168.0.196 - Zyxel

192.168.0.126 - Ubiquiti

Ubiquiti:

Uno y no crítico. Considere - no encontré nada.

Zyxel

Aquí es más interesante, en resumen: el uso de versiones antiguas inseguras de SSL y la comunidad estándar pública snmp, que en la configuración se propone cambiar de inmediato, al inicio.

tyk- El servicio remoto acepta conexiones encriptadas usando SSL 2.0 y / o SSL 3.0. Estas versiones SSL se ven afectadas por varios errores criptográficos.

- No se puede confiar en el certificado del servidor X.509. La cadena de certificados X.509 para este servicio no está firmada por una autoridad de certificación reconocida. Si el host remoto es un host público, esto niega el uso de SSL, ya que cualquiera puede configurar un hombre en el medio ataque contra el host remoto.

- El host remoto tiene habilitado el reenvío de IP. Un atacante podría usar esto para enrutar paquetes a través de un host y potencialmente omitir algunos firewalls / enrutadores / filtros NAC.

- Comunidad snmp predeterminada (pública).

- El demonio SNMP responde con más datos a la solicitud GETBULK con más del valor normal para repeticiones máximas. Un atacante remoto podría utilizar este servidor SNMP para realizar un ataque distribuido distribuido de denegación de servicio en un host remoto arbitrario.

Prueba de carga

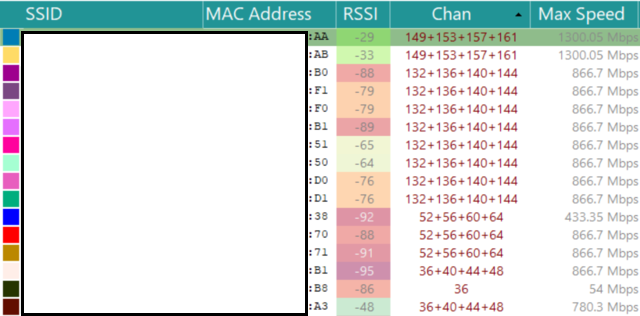

Primero, echemos un vistazo a las redes de alrededor. Solo veremos el rango de 5 GHz. Para escanear, utilicé Acrílico, los puntos se activaron uno a la vez, para no interferir entre sí. Además, por la pureza del experimento, también apagué el adaptador del enrutador.

Como resultado, más tarde, tuve que realizar más pruebas, pero en un lugar diferente y más tranquilo, porque en el primer caso, la red corporativa de alguien se implementó desde una gran cantidad de puntos, en una amplia gama de canales (puede ver en las capturas de pantalla a continuación, muchos no encajan).

El tráfico fue perseguido por iperf, en 5 hilos. Al principio probé durante 60 minutos, pero luego me di cuenta de que no era completamente informativo y dejé una carga durante 4 horas.

Lo que salió de esto a continuación en los spoilers:

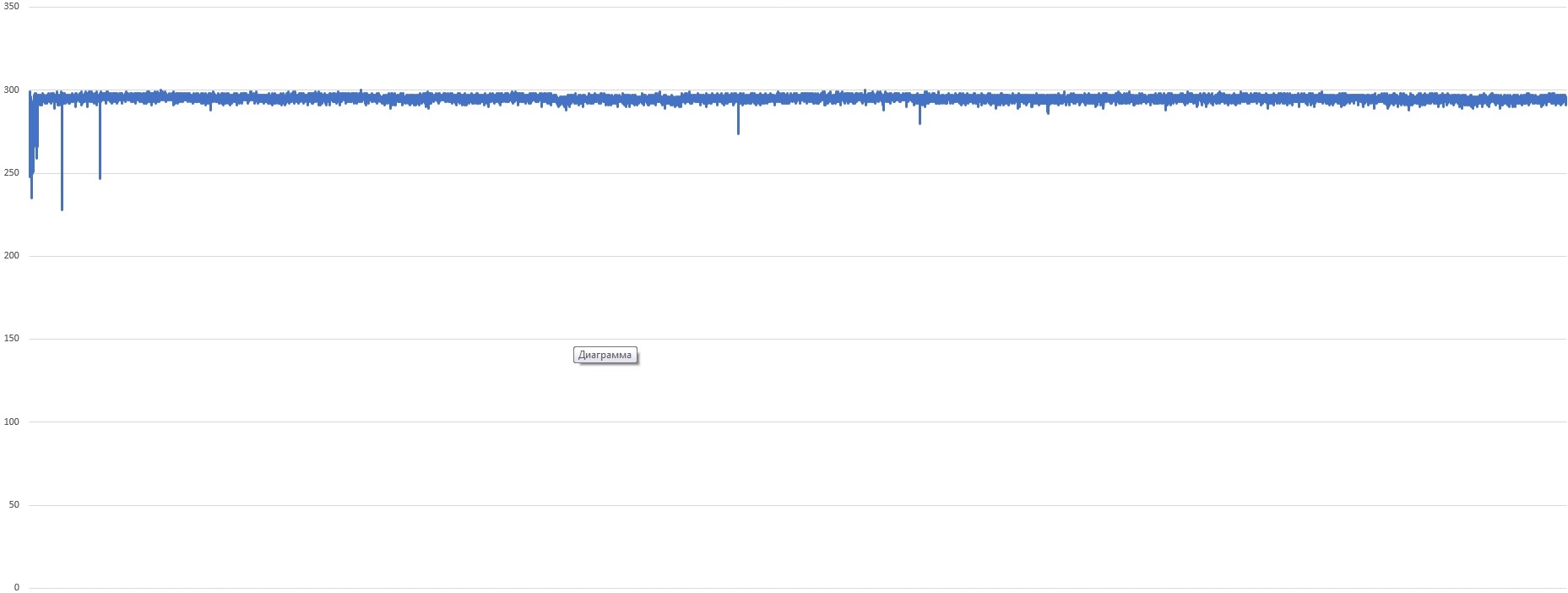

Ubiquiti

Valor máximo: 300 Mbps (descansa contra este techo y ya no emite)

Valor mínimo: 228 Mbps

Promedio: 296.5 Mbps

C es estabilidad. Buena conexión uniforme a lo largo del tiempo. Hay reducciones a corto plazo, pero son insignificantes.

Estadísticas para el tiempo de trabajo:

(CPU amarillo, azul - memoria + tráfico)

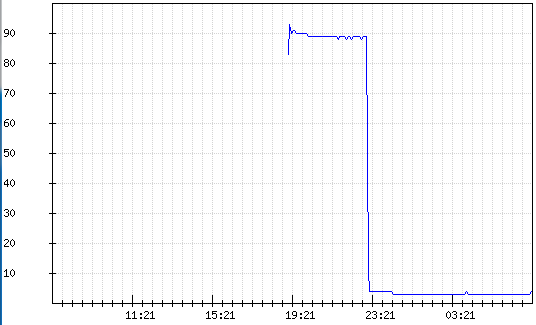

Zyxel

Valor máximo: 584 Mbps

Valor mínimo: 324 Mbps

Promedio: 426 Mbps

Pero la carga de la CPU se sorprendió un poco:

Al comienzo de la prueba, la carga saltó al 91%. No noté ningún problema especial al usar el punto en este momento: el punto no se calentó, la cámara web no se retrasó, no hubo pérdidas de paquetes.

La prueba fue para el máximo rendimiento posible y, a pesar del hecho de que esta no es una situación completamente estándar, cuando se conduce una gran cantidad de tráfico durante un largo período de tiempo, tenemos ese caso. (Acceso a servidores con muchos datos para clientes "móviles") Creo que la prueba se pasó con éxito. En cualquier caso, el soporte de Zyxel hizo la pregunta y actualmente estamos negociando sobre esta situación.

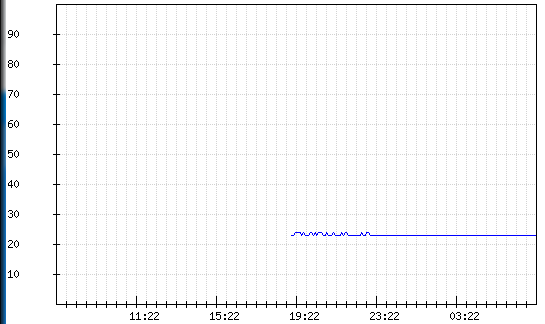

CPU / Estadísticas de memoria:

Resumen

Resumiendo el resultado intermedio, puedo decir que el punto Zyxel parece mucho más atractivo en términos de uso para las tareas que necesitábamos. Con un rango funcional relativamente idéntico, la elección siempre será la estabilidad durante un largo período de tiempo y, por supuesto, el rendimiento.

Desafortunadamente, es imposible cubrir todo completamente con pruebas de laboratorio, emular todas las situaciones posibles que pueden ocurrir en la producción y prever todo. Por lo tanto, ambos puntos definitivamente esperarán a las pruebas de campo en redes lo más cerca posible para combatir las condiciones.