Ilustración de thehackernews.com

Ilustración de thehackernews.comSignal ganó popularidad después de ser conocido como

el "mensajero favorito" de

Edward Snowden . En 2015,

dijo que usa la aplicación Signal a diario para comunicarse con los periodistas.

El Signal Messenger se posiciona como un medio particularmente seguro de intercambio de información que utiliza cifrado de extremo a extremo, lo que debería excluir el acceso de terceros al contenido de la correspondencia. Sin embargo, resultó que hay situaciones en que todos los esfuerzos para cifrar la información de Signal son en vano.

Signal inicialmente solo estaba disponible como una aplicación de teléfono móvil, pero la comodidad requería una versión de escritorio, que finalmente apareció como una

extensión para Chrome. Desde finales de octubre de 2017

, una nueva versión de una aplicación independiente que no depende del navegador está

disponible para los usuarios. A partir de ese momento, la extensión para Chrome recibió el estado de

fin de vida útil y, al momento de la publicación de este artículo, su soporte caduca en menos de un mes. Aquí es donde comienza la triste historia.

Hazlo una vez

El investigador de seguridad de la información Matthew Sueish compartió el descubrimiento de que uno de los mensajeros criptográficos más seguros "plantó" un cerdo impresionante en sus usuarios. Signal Messenger en el proceso de migración de la extensión para Chrome a un cliente de escritorio completo

exporta mensajes de usuario a archivos de texto sin cifrar.

Matthew Sewish descubrió este error peligroso cuando trabajaba en macOS cuando actualizó Signal. Los periodistas de

BleepingComputer dieron un

paso más y descubrieron que exactamente el mismo problema se manifiesta en Linux Mint.

Al exportar cuadros de diálogo a un disco, Signal forma carpetas separadas nombradas por nombre y número de teléfono de contactos. Todo el contenido del diálogo se almacena en formato JSON de texto plano. El programa no muestra ninguna advertencia de que la información se descifra y se almacena en el disco. Este momento es la clave de la amenaza de fuga de datos confidenciales.

Lo peor en esta situación es que los mensajes no cifrados permanecen en el disco incluso después de que se complete la actualización, y tendrá que eliminarlos manualmente, si, por supuesto, el usuario adivina ...

Hacer dos

¡Pero eso no fue suficiente! El segundo problema en Signal Desktop fue revelado por otro investigador, Nathan Soche.

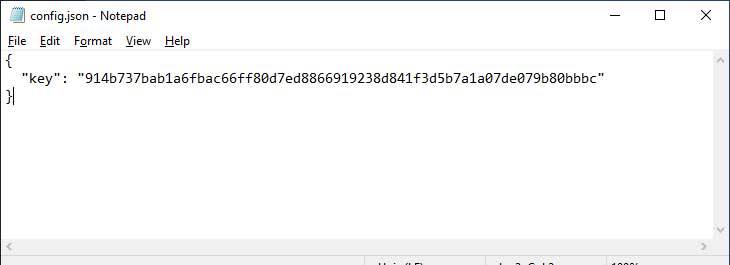

Nathan Söchi aprendió que durante la instalación de Signal Desktop, se

crea una base de datos cifrada

db.sqlite con un archivo de mensajes de usuario. El mensajero genera la clave de cifrado para la base de datos sin interacción del usuario y se usa cada vez que necesita leer la base de datos con el archivo de mensajes. ¿Quién hubiera pensado que la clave se almacena localmente y en texto plano? Esta clave se puede encontrar en la PC en el

archivo% AppData% \ Signal \ config.json y en Mac en

~ / Library / Application Support / Signal / config.json .

¡Haz tres, señal de llama azul quemar!

Aparentemente, los problemas con Signal no terminan ahí. Por ejemplo, otro experto, Keith McCammon, señala que Signal Desktop hace un mal trabajo al eliminar los archivos adjuntos de los mensajes "desaparecidos".

La función de mensaje "desaparecer" fue concebida por los desarrolladores de Signal como una capa de seguridad adicional, pero en realidad no funciona de manera poco confiable. Según McCammon, todos los archivos adjuntos permanecen en el disco de los usuarios de Signal incluso después de que se suponía que debían eliminarse.